Как проявляется

WannaCry представляет собой программу под названием WanaCrypt0r 2.0, которая атакует исключительно ПК на OC Windows. Программа использует “дыру” в системе – Microsoft Security Bulletin MS17-010, существование которой было ранее неизвестно.

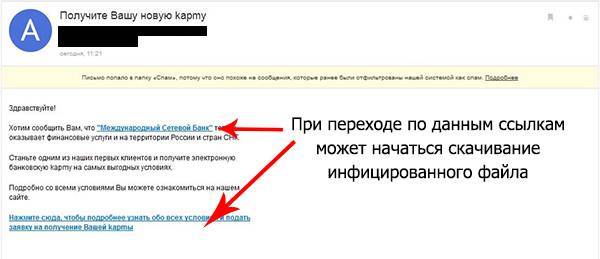

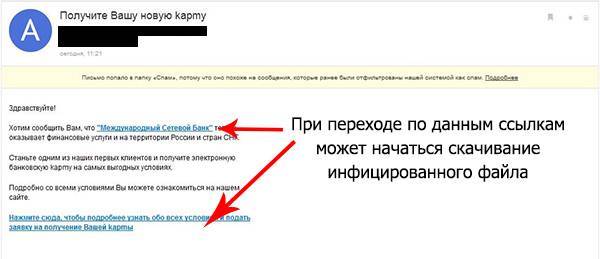

Вирус WannaCry распространяется через электронную почту. После открытия вложения в письме со спамом запускается шифратор и зашифрованные файлы после этого восстановить практически невозможно.

3

На что нужно обращать внимание, чтобы не заразить компьютер вирусом WannaCry?

Внимательно смотрите, что вам присылают по электронной почте. Не раскрывайте файлы с такими расширениями: .exe

, .vbs

и .scr

. Мошенники могут использовать несколько расширений, чтобы замаскировать вредоносный файл как видео, фото или документ (например, avi.exe

или doc.scr

), пишет ru24.top.

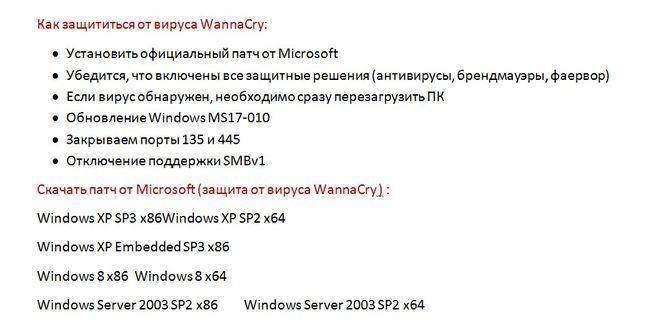

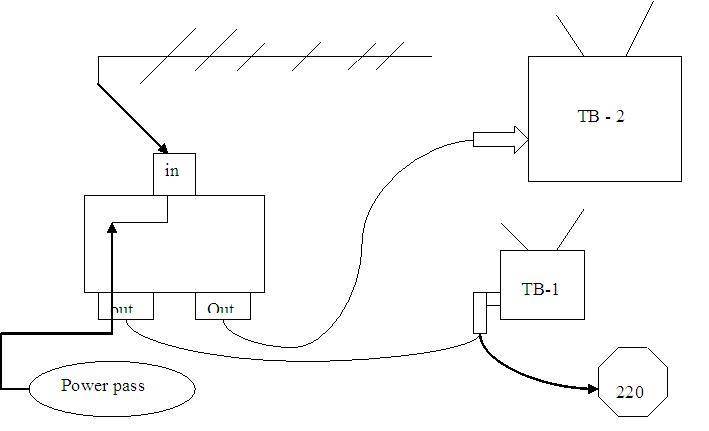

Гендиректор компании по предотвращению и расследованию киберпреступлений Group-IB Илья Сачков советует: “В случае с WannaCry решением проблемы может стать блокировка 445 порта на Firewall (межсетевой экран), через которое идет заражение”. Для обнаружения потенциально вредоносных файлов нужно включить опцию “Показывать расширения файлов” в настройках Windows.

4

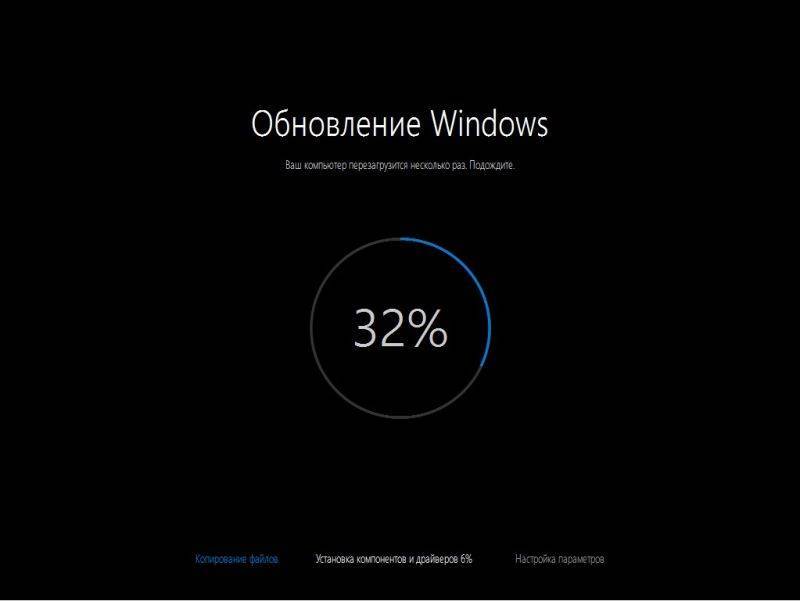

Что предприняла компания Microsoft, чтобы защитить OC Windows от вируса WannaCry?

Microsoft уже выпустила “заплатку” – достаточно запустить обновление Windows Update до последней версии . Стоит отметить, что защитить свой компьютер и данные смогут только пользователи, купившие лицензионную версию Windows – при попытке обновить “пиратку” система просто не пройдет проверку. Также необходимо помнить, что Windows XP уже не обновляется, как, разумеется, и более ранние версии , сообщает Rorki.ru.

5

Простейшие способы защиты от вируса WannaCry

Чтобы не “поймать” на свой компьютер вирус WannaCry, нужно следовать нескольким простым правилам безопасности:

- вовремя осуществлять обновление системы – все зараженные ПК не были обновлены,

- пользоваться лицензионной ОС,

- не открывать сомнительные электронные письма,

- не переходить по сомнительным ссылкам, оставленных пользователями, не вызывающими доверия.

6

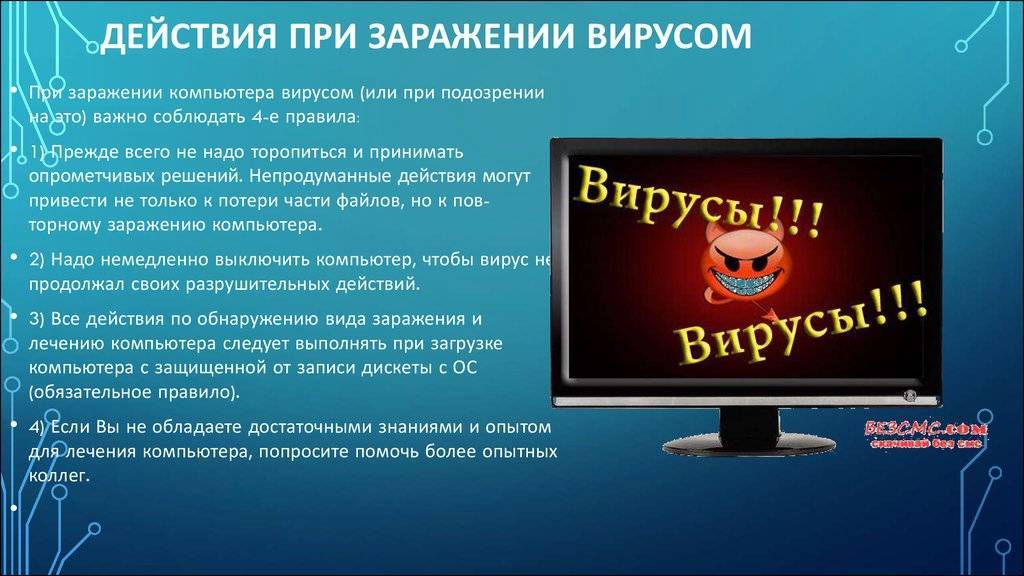

Что нужно делать, если вы “поймали” вирус WannaCry на свой компьютер?

Если вы подозреваете, что ваш компьютер заражен вирусом WannaCry, нужно в обязательном порядке отключить устройство от интернета или Wi-Fi – это позволит предотвратить распространение вируса, советуют в Group-IB. Рекомендации специалистов: никогда не платить выкуп мошенникам, так как нет никакой гарантии, что злоумышленники отправят ключ дешифрования, советует alldaynews24.ru.

6

Как минимизировать ущерб от возможного заражения вирусом WannaCry?

“Лаборатория Касперского” предлагает регулярно делать резервные копии файлов: “Храните копии на носителях, которые не постоянно подключены к компьютеру. Если есть свежая резервная копия , то заражение шифровальщиком – не трагедия, а всего лишь потеря нескольких часов на переустановку или чистку системы”.

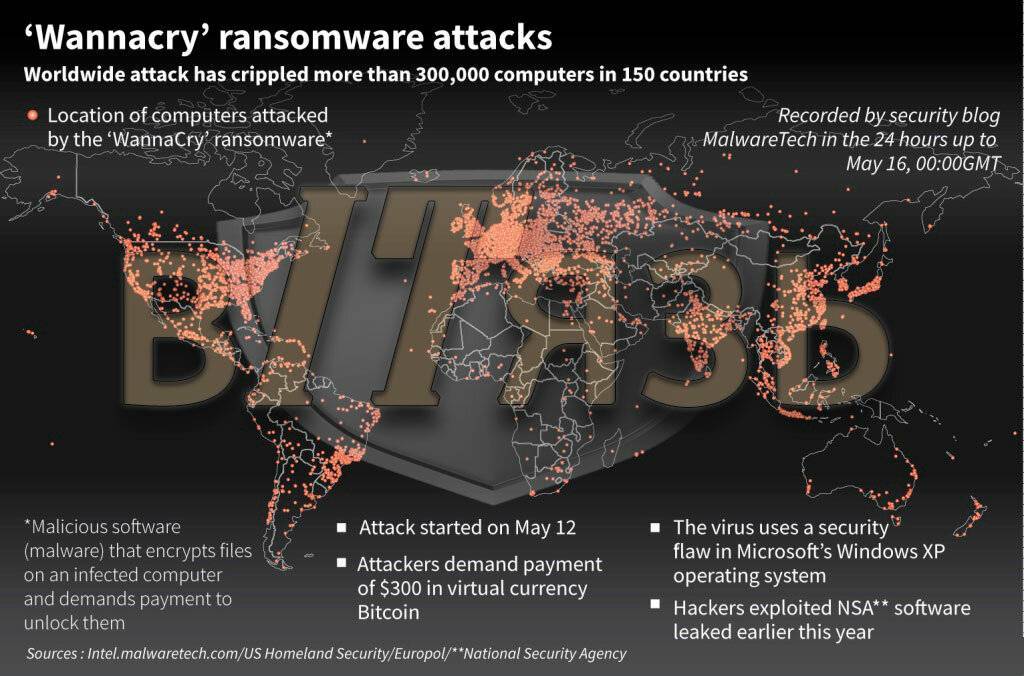

Вирус WannaCry «прогремел» на весь мир 12 мая, в этот день о заражении своих сетей заявили ряд медицинских учреждений в Великобритании, Испанская телекоммуникационная компания и МВД России сообщили об отражении хакерской атаки.

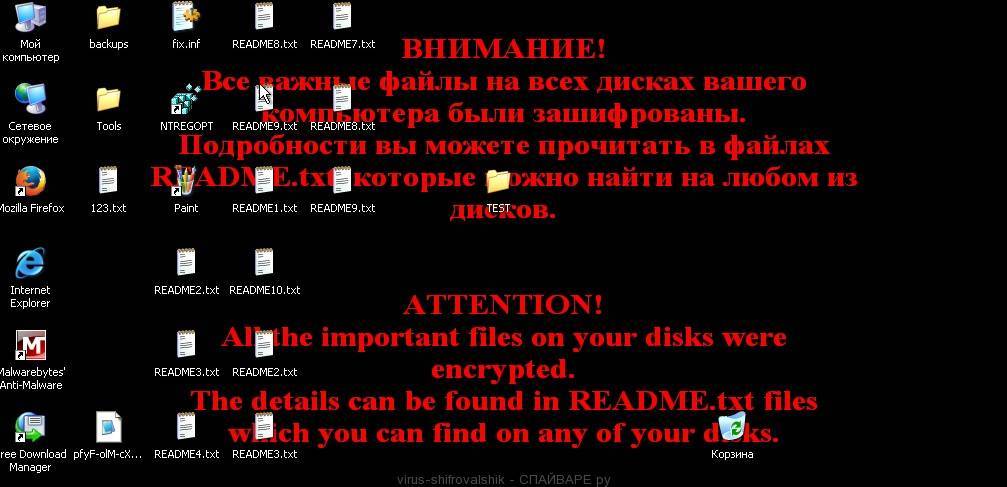

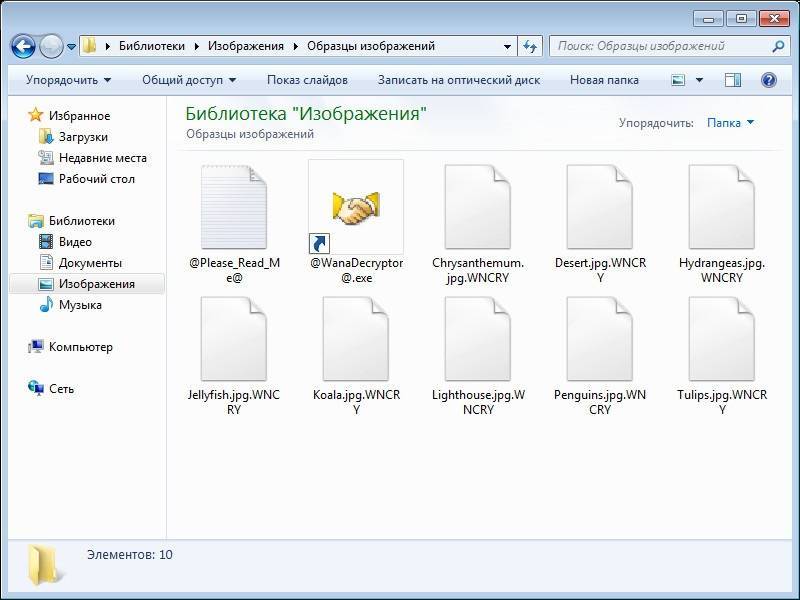

WannaCry (в простонародье его уже успели прозвать Вона край) относится к разряду вирусов шифровальщиков (крипторов), который при попадании на ПК шифрует пользовательские файлы криптостойким алгоритмом, впоследствии – чтение этих файлов становится невозможным.

На данный момент, известны следующие популярные расширения файлов, подвергающиеся шифрованию WannaCry:

- Популярные файлы Microsoft Office (.xlsx, .xls, .docx, .doc).

- Файлы архивов и медиа (.mp4, .mkv, .mp3, .wav, .swf, .mpeg, .avi, .mov, .mp4, .3gp, .mkv, .flv, .wma, .mid, .djvu, .png, .jpg, .jpeg, .iso, .zip, .rar).

Что делать всегда, пока не клюнул

И снова вспомните о тех операциях, о которых вам постоянно талдычит системщик:

Постоянно следите за последними обновлениями используемого программного обеспечения, системы, в первую очередь, и устанавливайте на своём ноутбуке. Кстати, Microsoft очень оперативно предложило метод, как лечить wanna cry – скачать и поставить последнюю версию системы Windows 10 с оперативно сделанными изменениями

Пусть подробного описания вируса wanna cry, это, скорее, к разработчикам антивирусов, пока и нет, пусть ещё непонятно, как расшифровать файлы, но в Пало-Альто очень оперативно внедрили заплатки в свои программные продукты.

Постоянно создавайте резервные копии своей самой важной информации. Должно стать за правило таким образом бороться с вирусами – каждый вторник и пятницу, ровно в 15:00, все текущие работы прекращаются и создаются резервные копии

Если такое правило не завести, то завтра плакать уже придётся о потерянных 100 миллионах прибыли и думать, как удалить вирус, не по поводу wanna cry, а по поводу Market Applause или чего-либо другого.

Если не работаете в сети, то отключайтесь от неё, ведь, что греха таить, мы постоянно подключены к скайпу, к «контактам», просто по привычке, а вдруг кто-нибудь да позвонит. Не забывайте отменять активацию .

Да, wanna cry не сделал ничего нового – всё то же желание денег, всё то же желание прославиться (хотя слава-то дальше «кухни» не уйдёт), всё та же игра на беспечности и раздрая в мире, от ФБР и Госдепа США до плохо организованной работе с резервным копированием и защитой информации.

Вирус-шифровальщик WannaCry

, или Wana Decryptor

, поразил десятки тысяч компьютеров по всему миру. Пока те, кто попал под атаку, ждут решения проблемы, еще не пострадавшим пользователям стоит использовать все возможные рубежи защиты. Один из способов избавить себя от вирусного заражения и защититься от распространения от WannaCry – это закрытие портов 135 и 445, через которые в компьютер проникает не только WannaCry, но и большинство троянов, бэкдоров и других вредоносных программ. Средств для прикрытия этих лазеек существует несколько.

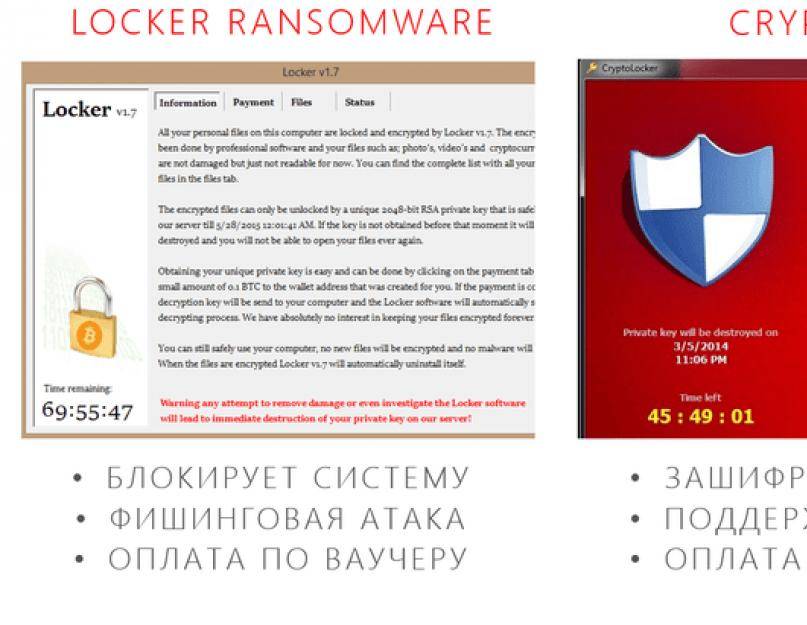

Версии WannaCry

Вирус использует криптографический шифр AES-128 для надежной блокировки файлов, добавляет файл расширение.wcry к их именам и просит передать 0,1 биткойн в предоставленный виртуальный кошелек. Первоначально вредоносное ПО распространялось через спам письма электронной почты; Однако, конкретно этот вирус не принес много доходов для его разработчиков. Несмотря на то, что файлы, зашифрованные этим вымогателем, оказались невосстанавливаемыми без ключа дешифрования, разработчики решили обновить вредоносную программу.

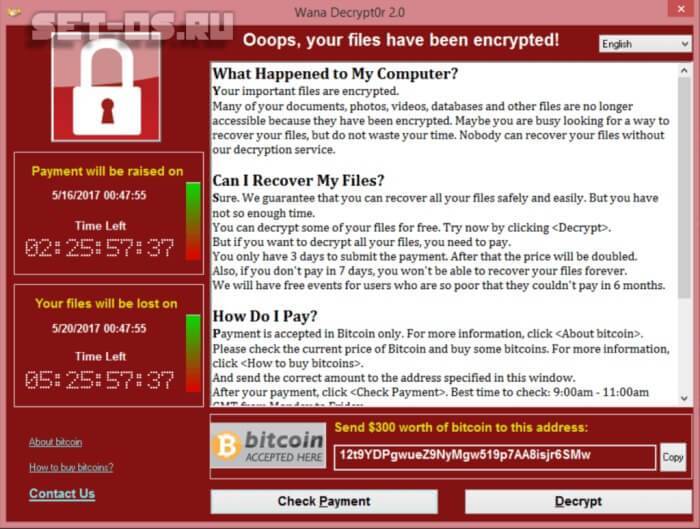

Вирус-вымогатель WannaCrypt0r

. Это еще одно название обновленной версии вымогателя. Новая версия выбирает уязвимости Windows как основной вектор атаки и зашифровывает все файлы, хранящиеся в системе за считанные секунды. Зараженные файлы могут быть распознаны через расширения, добавленные к имени файла сразу после оригинального имени файла — .wncry, wncryt или.wcry.

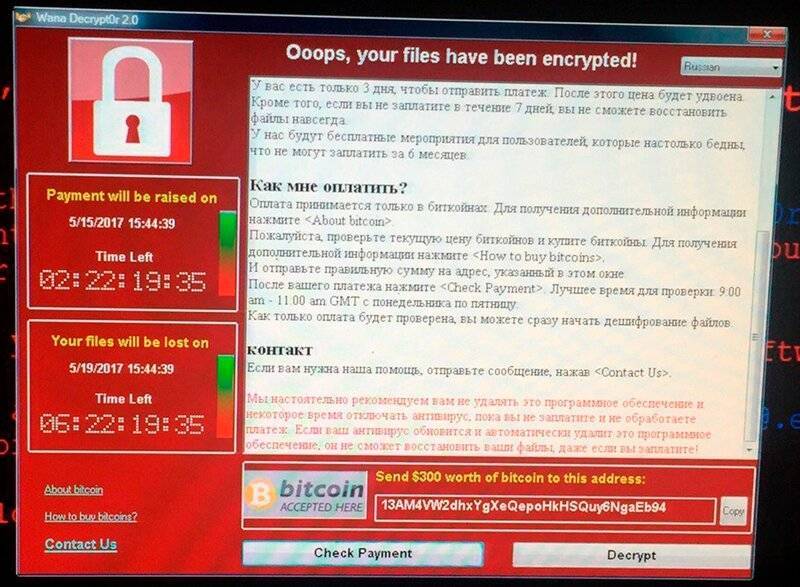

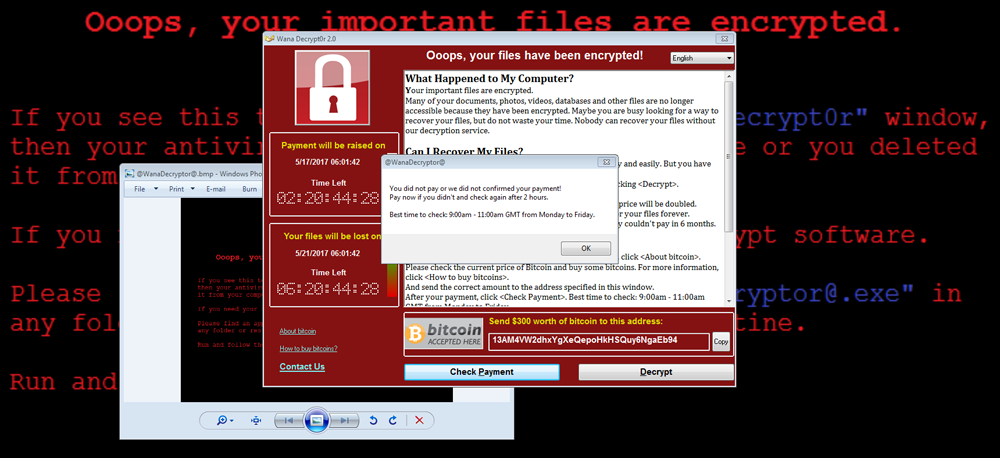

Невозможно восстановить поврежденные данные без резервных копий или закрытого ключа, созданного во время процесса шифрования данных. Обычно вирус требует $300, хотя он повышает цену выкупа $600, если жертва не заплатит деньги в течение трех дней.

Вирус-вымогательWannaDecrypt0r .

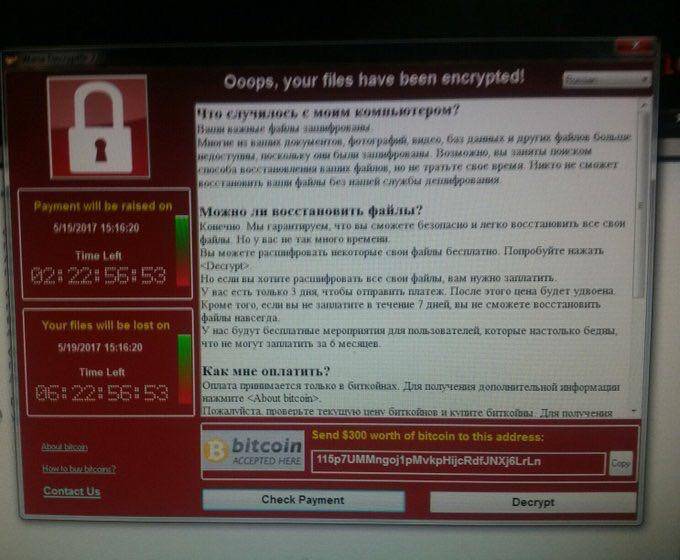

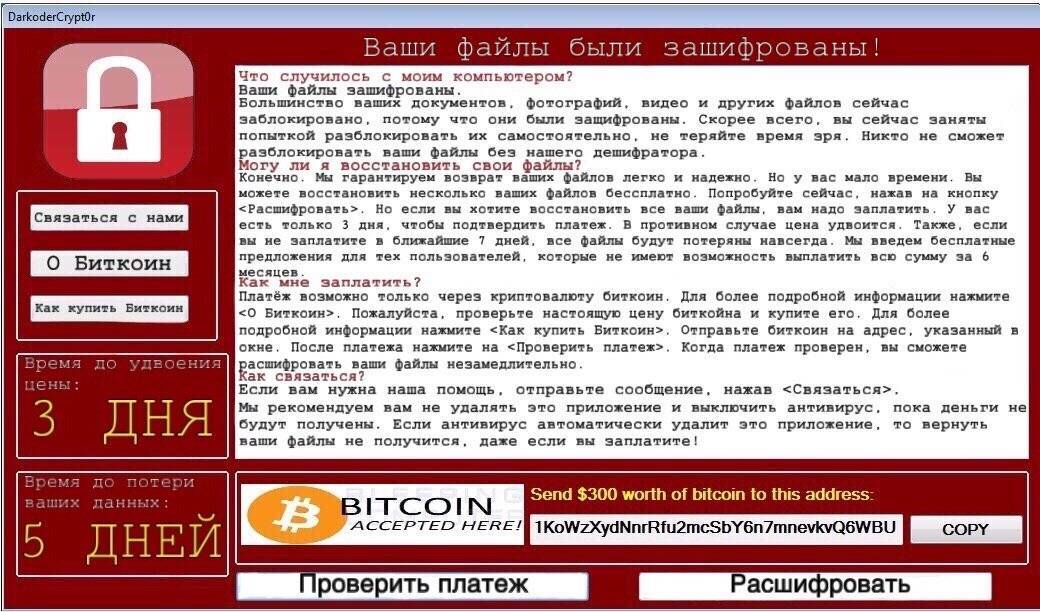

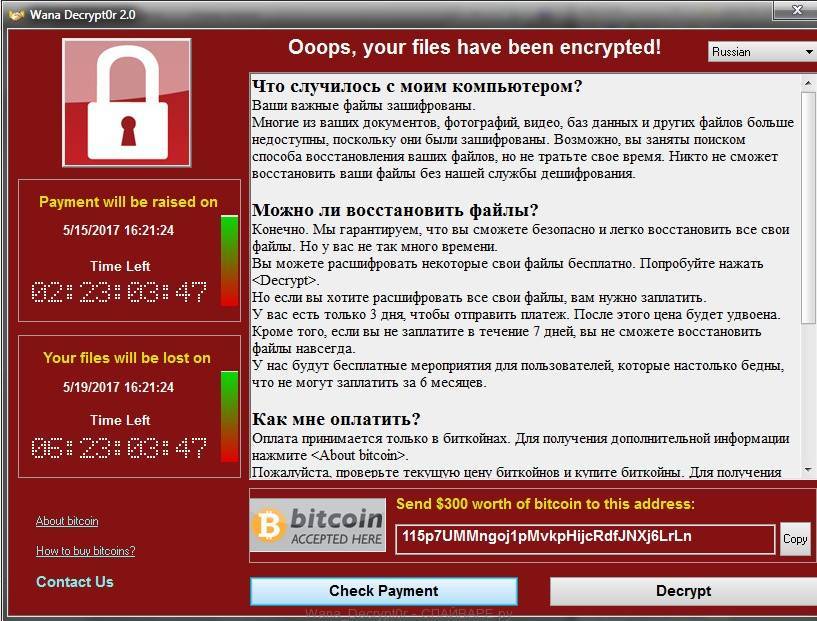

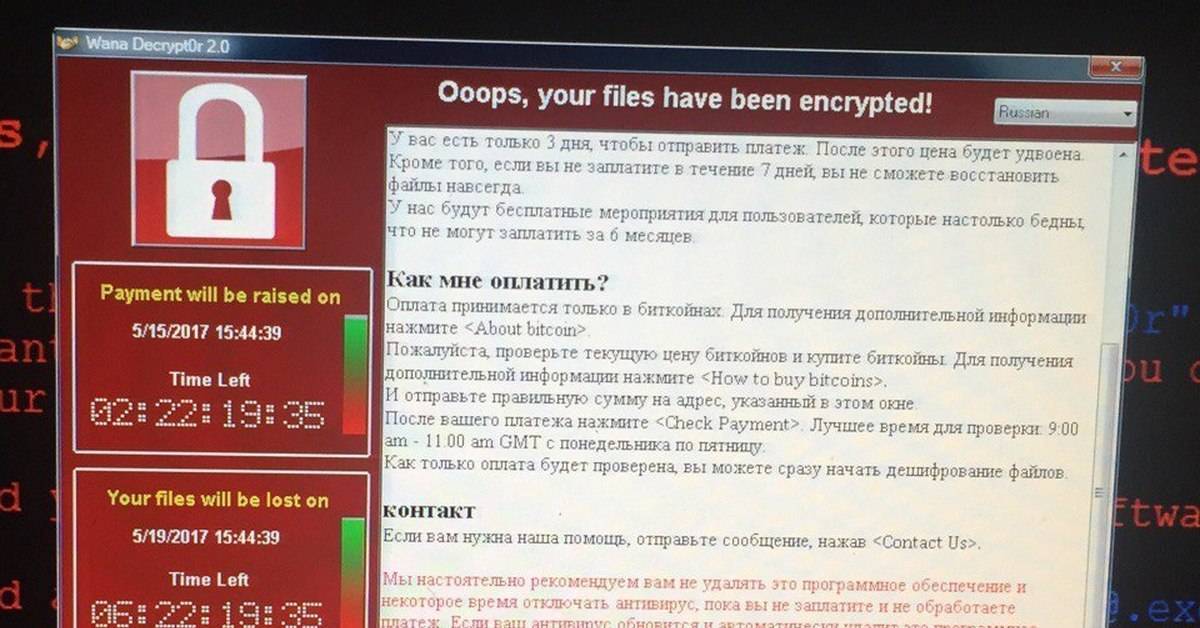

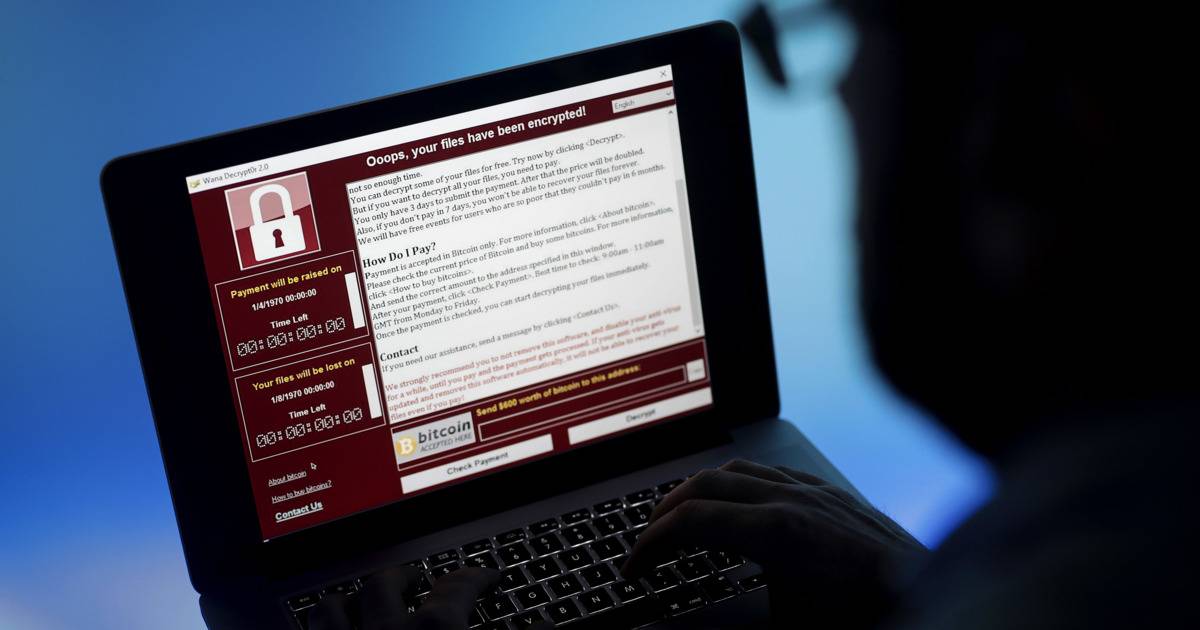

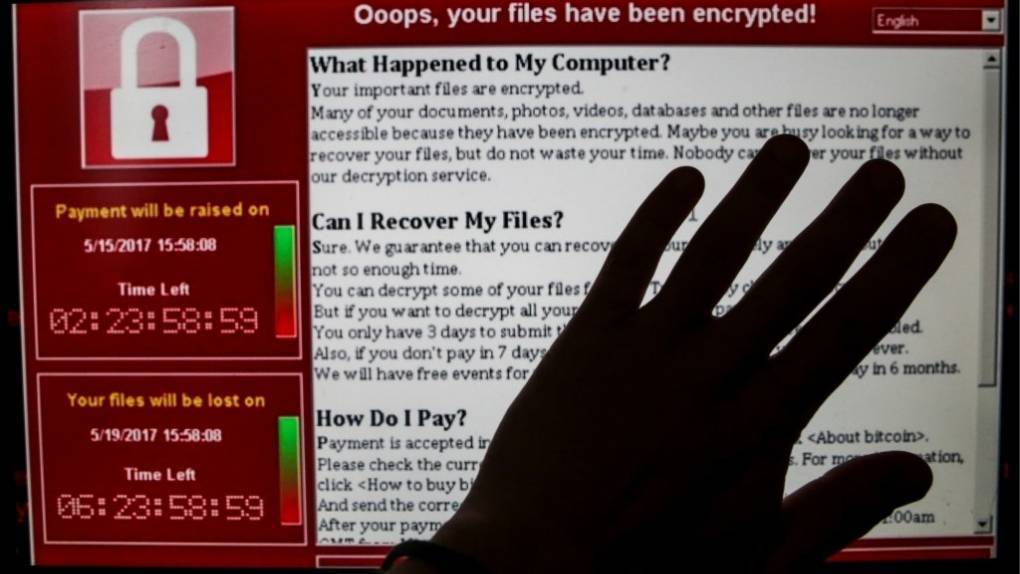

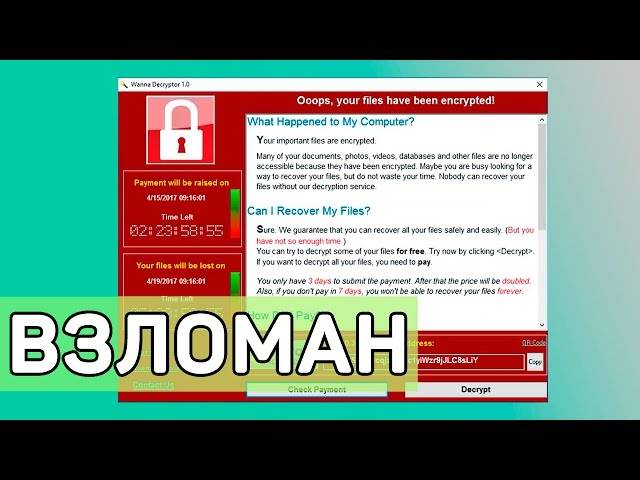

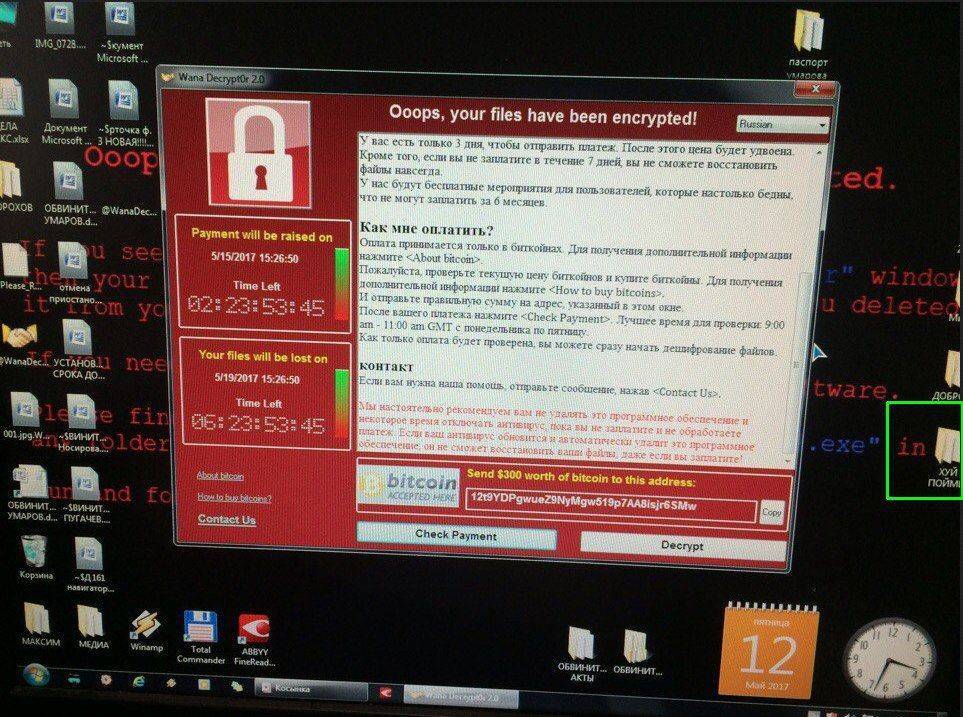

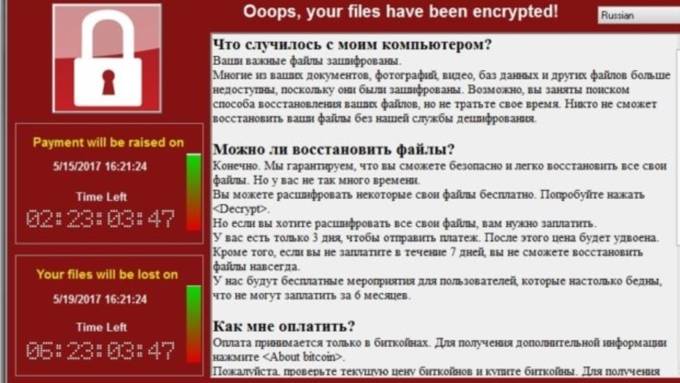

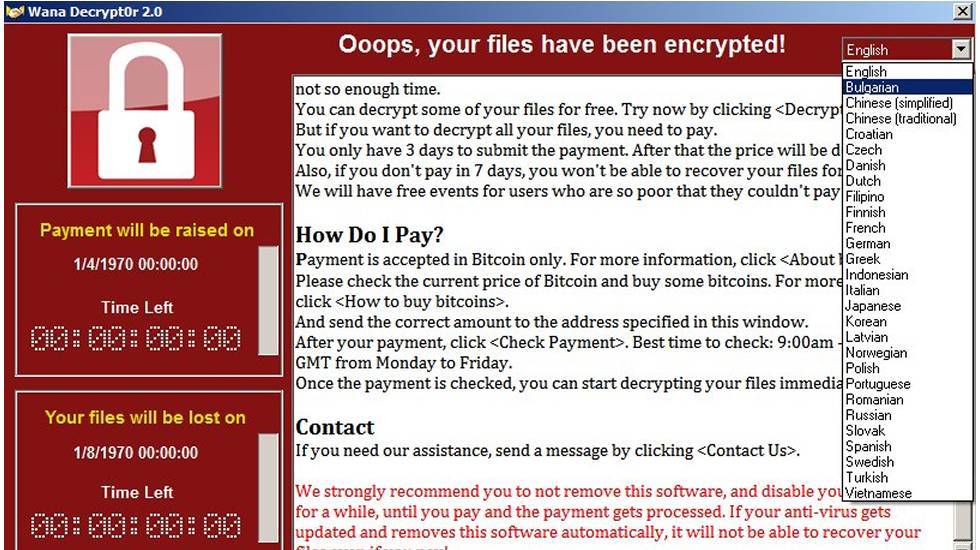

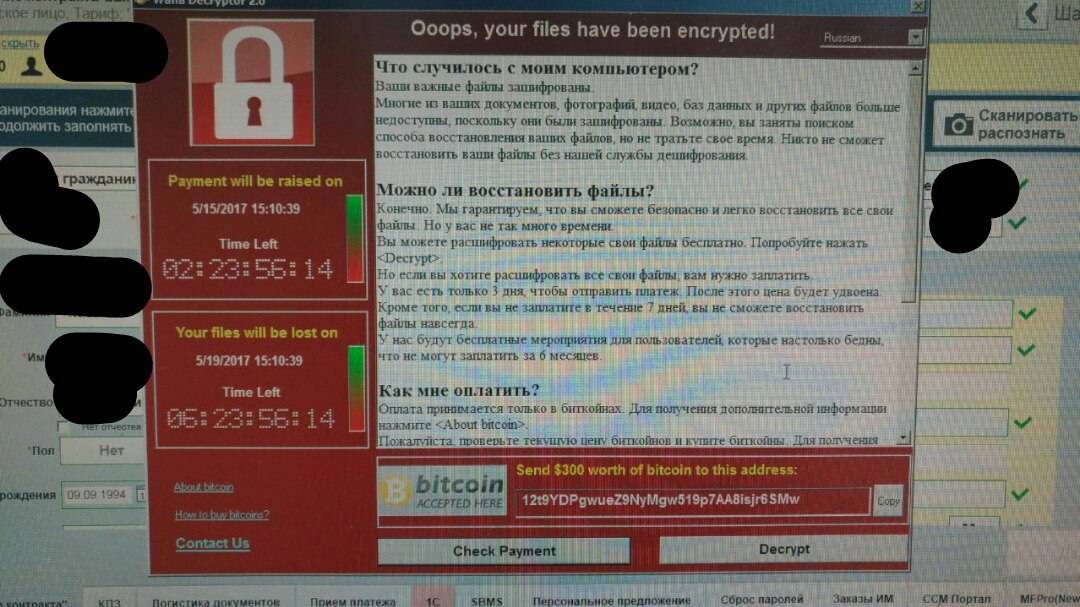

WannaDecrypt0r — это программа, которую вирус запускает после успешного проникновения в целевую систему. Исследователи уже заметили версии Wanna Decryptor 1.0 и Wanna Decryptor 2.0, приближающиеся к жертвам.

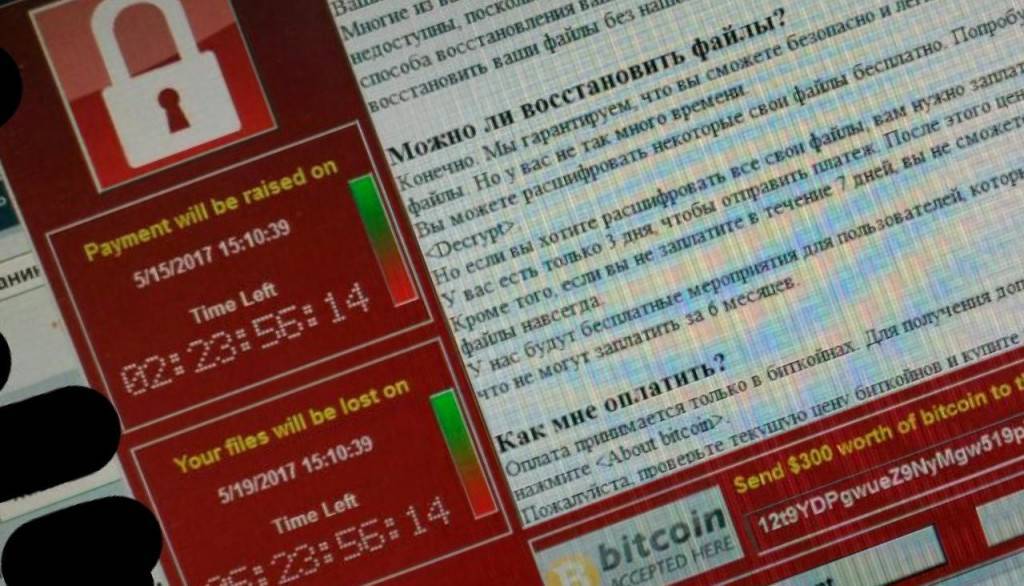

Вредоносная программа отображает часы с обратным отсчетом, показывающие, сколько времени осталось, чтобы заплатить выкуп до тех пор, пока цена его не достигнет максимума, а также идентичные часы обратного отсчета, показывающие, сколько времени осталось до тех пор, пока вирус не удалит все данные с компьютера. Эта версия потрясла виртуальное сообщество 12 мая 2017 года, хотя спустя несколько дней его остановил исследователь безопасности, который носит имя MalwareTech.

Нужно не так уж много — установить необходимые обновления для Windows (или специальный патч для систем, которые более не поддерживаются) и соблюдать простые правила безопасности в Сети. Однако что делать, если компьютер уже пострадал от вредоносной программы, и файлы на нём оказались зашифрованы, а их резервных копий нет? Платить киберпреступникам эксперты по безопасности категорически не советуют — во-первых, эти действия будут только поощрять злоумышленников; во-вторых, нет никакой гарантии, что таким способом можно действительно вернуть доступ к информации, и перечисленная сумма (а это не менее $300) не окажется потраченной зря. Впрочем, на сегодняшний день уже существуют программы, которые позволяют дешифровать закодированные вирусом данные без уплаты выкупа. Одна из них называется WannaKey, но работает она только под Windows XP. Французский исследователь Бенджамин Делпи (Benjamin Delpy) создал на её базе собственный инструмент, который называется WannaKiwi и подходит не только для Windows XP, но также и для Windows Server 2003 и Windows 7. Кроме того, теоретически приложение должно работать на Windows Vista, 2008 и 2008 R2.

Принцип, по которому действует WannaKiwi, аналогичен алгоритму WannaKey. Он основан на том, что после активации вредоносной программы простые числа ключа шифрования сохраняются в компьютере, и WannaKiwi может их найти и по ним восстановить сам ключ. Однако, чтобы это сработало, необходимо применить WannaKiwi как можно скорее после заражения, и при этом не перезагружать компьютер. Если данные условия не будут соблюдены, то необходимые для «реконструкции» ключа компоненты, скорее всего, окажутся перезаписаны, и утилита Бенджамина Делпи окажется бессильна.

Впрочем, пока борцы за компьютерную безопасность искали «лекарство» от WannaCry, вирусописатели также не сидели сложа руки. На днях исследователи обнаружили новый «штамм» вредоноса, который использует тот же механизм распространения, что и пресловутый WannaCry, наделавший немало шума больше недели тому назад. Ему дали название EternalRocks, и он также основан на эксплойте EternalBlue, созданным Агентством национальной безопасности США, но попавшим в руки хакеров. При этом EternalRocks использует ещё шесть инструментов, в том числе EternalChampion, EternalRomance и DoublePulsar. Как утверждают источники, все они также были разработаны в АНБ, и благодаря ним новый вирус сможет распространяться быстрее и поражать большее количество компьютеров. Правда, пока найденные образцы не представляют какой-либо угрозы, так как не содержат в своём коде деструктивных элементов, таких как, к примеру, шифровальщик файлов. Однако это не значит, что впоследствии злоумышленники не смогут удалённо запустить данные механизмы на заражённых машинах.

WannaCry дешифратор, где скачать и возможно ли удалить вирус?

Вирусы шифровальщики относятся к разряду самых «противных» вирусов, т.к. в большинстве случаев, файлы пользователя шифруются 128bit’ным или 256bit’ным ключом. Самое страшное, в каждом случае — ключ уникален и на расшифровку каждого требуются огромные вычислительные мощности, что делает практически невозможным лечение «рядовых» пользователей.

Но, как же быть, если вы стали жертвой WannaCry и нужен дешифратор?

1. Обратитесь на форум поддержки Лаборатории Касперского — https://forum.kaspersky.com/ с описанием проблемы. На форуме работают, как представители компании, так и волонтеры, активно помогающие в решении проблем.

2. Как и в случае с известным шифровальщиком CryptXXX – было найдено универсальное решение для дешифрования файлов, подвергшихся кодированию. С момента обнаружения WannaCry прошло не более недели и специалисты из антивирусных лабораторий еще не успели найти такое решение для него.

3. Кардинальным решением будет — полное удаление OS с компьютера с последующей чистой установкой новой. При таком раскладе – все пользовательские файлы и данные полностью теряются, вместе с удалением WannaCry.

WannaCry вирус — это программа-вымогатель, которая использует EternalBlue эксплойт для заражения компьютеров, работающих под управлением операционной системы Microsoft Windows. Вымогатель также известен как WannaCrypt0r , WannaCryptor , WCry , и Wana Decrypt0r . Как только он попадает на целевой компьютер, он быстро шифрует все файлы и помечает их одним из следующих расширений: .wcry

, .wncryt

и .wncry .

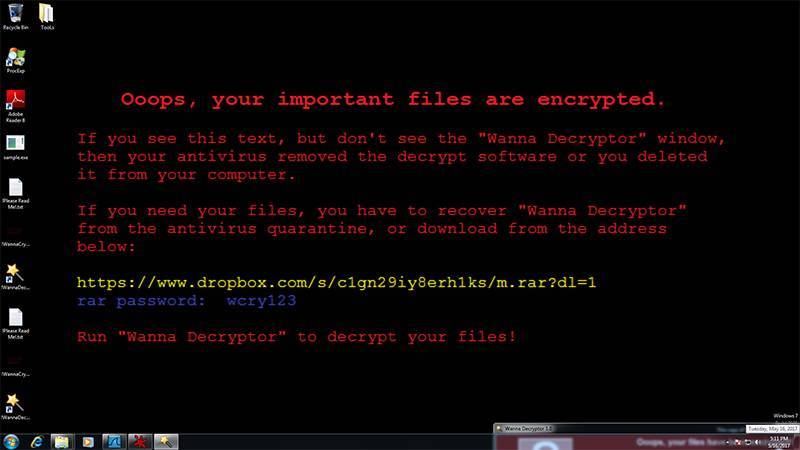

Вирус делает данные бесполезными с помощью сильного шифрования, меняет обои для рабочего стола, создает записку о выкупе “Please Read Me!.txt” а затем запускает окно программы под названием “WannaDecrypt0r”, которое сообщает, что файлы на компьютере были зашифрованы. Вредоносная программа призывает жертву выплатить выкуп в размере от $300 до $600 в биткоинах и обещает удалить все файлы, если жертва не заплатит деньги в течении 7 дней.

Вредоносная программа удаляет теневые копии, чтобы предотвратить восстановление зашифрованных данных. Кроме того, вымогатель действует как червь, потому что как только он попадает на целевой компьютер, он начинает искать другие компьютеры, которые можно заразить.

Несмотря на то, что вирус обещает восстановить ваши файлы после оплаты, нет оснований доверять преступникам. Команда сайт рекомендует удалять вымогатели в безопасном режиме с помощью драйверов сети, используя программы защиты от вредоносных программ, такие как .

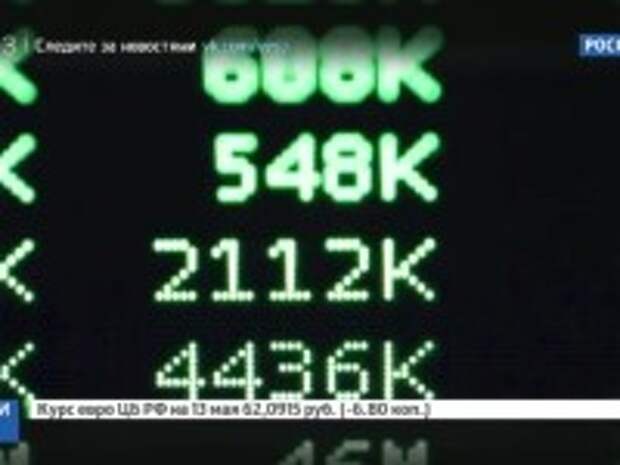

Киберпреступники использовали этого вымогателя в массовой кибер-атаке, которая была запущена в пятницу, 12 мая 2017 года. Согласно последним сообщениям, злоумышленная атака успешно затронула больше 230 000 компьютеров в более чем 150 странах.

Воздействие кибератаки ужасно, так как вирус нацелен на организации из разных секторов, здравоохранение, похоже, страдает больше всего. Из-за нападения были приостановлены различные больничные услуги, например, были отменены сотни операций. Согласно сообщениям, первыми крупными компаниями, пострадавшими от этого выкупа, были Telefonica, Gas Natural и Iberdrola.

Некоторые из затронутых компаний имели резервные копии данных, в то время как другие сталкивались с трагическими последствиями. Без исключения, всем жертвам рекомендуется как можно скорее удалить WannaCry, так как это может помочь предотвратить дальнейшее распространение вымогателя.

Клоны, подражатели и попутчики

Кроме того, стал известен еще как минимум один вирус,

который работает точно так же, но выполняет другую конечную задачу – Adylkuzz.

Этот зловред появился даже раньше, но оказался незамечен, потому, что он не

выполняет на зараженном компьютере заметных для пользователя действий.

Вирус Adylkuzz это скрытная вредоносная программа, так

называемый “бэкдор”. Такие программы используются для управления зараженным

компьютером. На сегодняшний день неизвестно количество пораженных этим

вирусом компьютеров. По той причине, что Adylkuzz, в отличии от Wana

Decrypt0r, незаметен для пользователя компьютера. Он включает пораженный

компьютер в ботовую сеть криптовалюты Monero.

Проверка на Adylkuzz:

- На зараженной Windows должен быть файлы mciexev.exe и winsec.exe в папке \Windows\security.

- Exe-файл с произвольным

именем в папке C:\Windows\TEMP - Файл \Program Files\Hardware Driver Management\windriver.exe

и разрешающее правило брандмауэр Windows для

этого файла. - Файл \Program Files\Google\Chrome\Application\chrome.txt

и разрешающее правило брандмауэр Windows для

этого файла. - Запрещающее правило брандмауэр

Windows для TCP порта 445.

Визуальная симптоматика:

- Замедление работы, связанное с высокой нагрузкой на

процессор. - “Отключение” локальной сети – компьютер недоступен по

локальной сети. Из-за блокировки TCP порта

445.

Да, этот вирус прокричал на весь мир 12 мая очень громко. Wanna Cry оказался не тем вирусом, который тихо и спокойно распространяется себе по миру от компьютера к компьютеру, с которым постепенно обучаются работать антивирусы и который со временем становится одним из фигурантов таблицы распознаваемых вирусов.

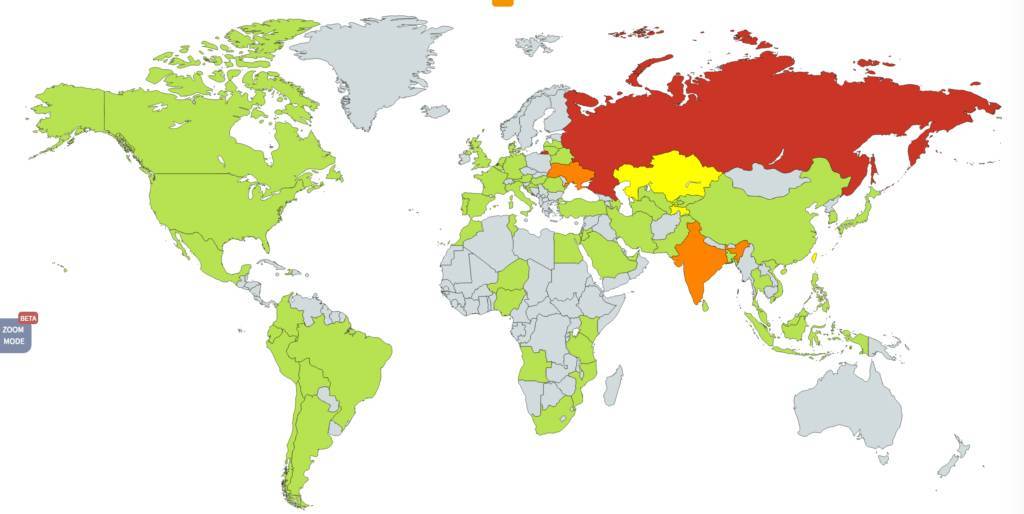

Нет, здесь всё гораздо сложнее. Вирус буквально в несколько часов распространился по всему миру. Особенно пострадали Россия и Китай, какое-то время держалась Австралия, но и она угодила в эту «яму».

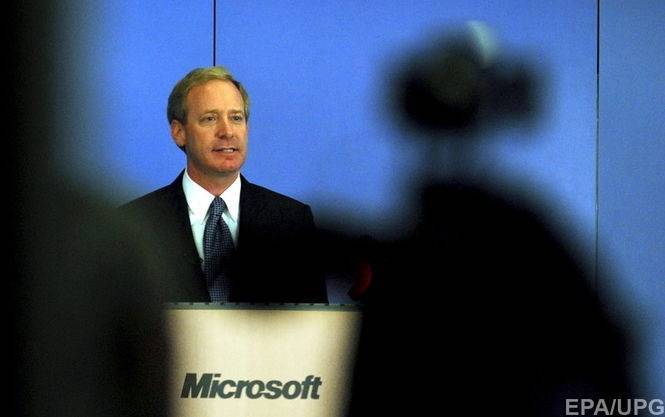

Дело дошло до выступлений ведущих политиков мира. Громогласное заявление сделал и один из руководителей Microsoft, прямо обвинивший спецслужбы США в безответственном поведении. Дело в том, что, оказывается, американское ФБР в течение последних нескольких лет вело исследования системы Windows на наличие всевозможных недоработок и лазеек. Для своих целей, конечно. И лазейки были найдены – в Microsoft тоже работают не боги, им тоже свойственно ошибаться.

Проблема только в том, что каким-то образом изыскания сыщиков США вдруг стали известны всему компьютерному миру, вернее тому, кто нашёл возможность на них поживиться.

Собственно говоря, способ распространения вируса Wanna Cry традиционен:

Может запускаться wannacry и через незнакомые exe- или js-файлы, заражение, возможно, происходит и через графический файл (а что может быть заманчивее, чем sexy-картинка).

Известны случаи, когда инфицирование произошло просто потому, что компьютер был в сети

Не обходит он своим внимание и облачные технологии – полностью оказались посрамлены её проповедники, они не так уж и защищены, как об этом нам постоянно говорится. В общем, при первом взгляде на складывающуюся ситуацию – край, из которого нет выхода, спереди стена, а назад некуда

Сначала создавалось впечатление, что объектом внимания вируса становится только системный диск “C:” . Но по мере развития ситуации оказалось, что вирус распространился и на съёмные диски, что неожиданно – на Windows 10. Про флешки и говорить не приходится, они просто «горят, как свечки».

Заявление президента Microsoft

14 мая президент Microsoft Брэд Смит в сообщении на сайте компании заявил, что масштабная хакерская атака, начатая при помощи вируса-шифровальщика WannaCry, служит подтверждением “необходимости неотложных коллективных действий” в целях обеспечения безопасности пользователей интернета.

Президент Microsoft Брэд Смит

Президент Microsoft Брэд Смит

По его мнению, значительная доля ответственности за кибератаки, подобные атаке вируса WannaCry, лежит на правительствах, которые собирают данные об уязвимостях в программном обеспечении ради своих интересов.

По мнению Смита, из этой кибератаки нужно извлечь уроки, чтобы избежать подобного в будущем.

Президент Microsoft считает, что все страны должны “сформировать другой подход и применять в киберпространстве такие же строгие правила, как и к оружию в физическом мире”.

Он считает, что для предотвращения подобной угрозы нужно разработать цифровой аналог Женевской конвенции по контролю над вооружениями. Смит также отметил, что данные об уязвимостях не должны собираться правительствами для использования в собственных интересах. Такие данные должны передаваться разработчикам напрямую.

“Правительства всего мира должны воспринять эту угрозу как призыв к пробуждению”, – заключил он.

Редактор: Анастасия Одинцова

Как проявляется

Вирус шифровальщик wanna cry, заразивший ПК, проявляет себя следующим образом:

Во-первых, подвергшийся атаке файл получает новое расширение – «.wncry».

Во-вторых, первые восемь символов в имени файла дополняются строкой «wanacry!».

В-третьих, и это самое главное, вирус шифрует содержимое файла, причём таким образом, что вылечить его не представляется возможным, по крайней мере, за приемлемый отрезок времени. А он оказался достаточен, чтобы создать проблемы в работе медиков в Великобритании, полиции в России, управленцев электронных заводов в Китае.

В-четвёртых, а это уже просто банально и пройдено не одну сотню раз «пацанами» от программирования – они требуют за то, чтобы восстановить файлы, от 300 до 500 долларов, которые нужно перечислить с использованием BitCoin. Говорят, человек 100 всё-таки это сделали, капля в море относительно общей массы требующих лечения, вероятно, умышленники зла рассчитывали на гораздо большее.

Всё, что необходимо делать, вирус вам сообщает в отдельном окне под звучным заголовком «Ooops, your files have been encrypted!». Причём, эти горе-разработчики позаботились об услуге локализации: текст для немцев – на немецком, для новозеландцев – на английском, русские же читали его на русском. Уже только по построению фраз опытные лингвисты могут определить, откуда родом эти кибербандиты.

Для решения задачи, как восстановить информацию Касперский или тем более любой из известных шифровальщиков не подойдут. Избавиться от вируса простым удалением файла тоже не срабатывает.

Как обновить свою систему с точки зрения безопасности?

Специалисты по информационной безопасности, что своевременное обновление Windows 7 способно надежно защитить оборудование от вируса WannaCry. Сетевой червь пользовался уязвимостью, известную под аббревиатурой MS17-010. Своевременная установка официальных обновлений способна устранить указанную уязвимость, надежно защитив ваше оборудование.

Если вас поразил WannaCry вирус, то вам стоит установить патч от компании Microsoft на свой компьютер. Для системы Windows 7 на официальном сайте вы сможете найти обновление под номером 3212646. Для системы Windows 8 подойдет вариант 3205401. Для версии Windows 10 там же можно найти следующие версии:

- 3210720;

- 3210721;

Также патчи доступны для более старых версий Windows, а именно для Vista (32 и 64-разрядной) под номером 3177186 и для XP под номером 4012598.

Как правильно устанавливать обновление против вируса с названием WannaCry? Это обычно очень просто: вам необходимо только скачать нужный файл и далее следовать инструкциям, содержащимся в мастере установки. Фактически от вас требуется только нажимать кнопки «Далее» и «Готово». После установки лучше всего перезагрузить систему перед началом ее дальнейшего использования. Для специалистов доступен также способ не ручной, а автоматической установки обновлений при помощи настройки групповых политик своей системы, а также использования специальных фильтров.

Новый вирус-шифровальщик WannaCry или WanaDecryptor 2.0, оставляющий вместо пользовательских данных зашифрованные файлы.wncry, сотрясает просторы Интернета. Поражены сотни тысяч компьютеров и ноутбуков по всему миру. Пострадали не только обычные пользователи, но сети таких крупных компаний как Сбербанк, Ростелеком, Билайн, Мегафон, РЖД и даже МВД России.

Такую массовость распространения вирусу-вымогателю обеспечило использование новых уязвимостей операционных систем семейства Windows, которые были рассекречены с документами спецслужб США.

Защита от вируса Wanna Cry

Вообще, патч Майкрософт MS17-010 для защиты от щифровальщика Wanna Decryptor вышел ещё 12 мая и если на вашем ПК служба обновления Windows работает нормально, то

скорее всего операционная система уже защищена. В противном случае нужно скачать этот патч Microsoft для своей версии Виндовс и срочно установить его.

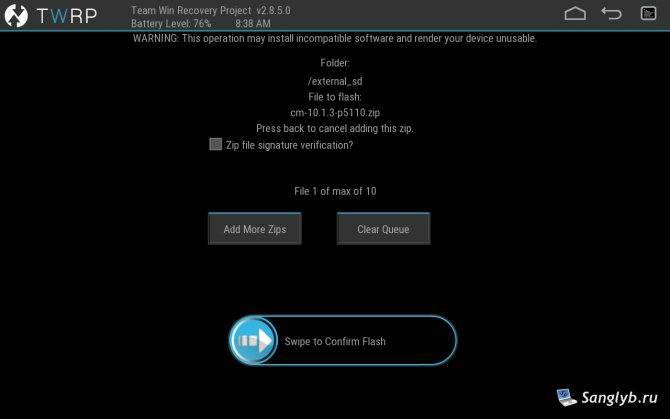

Затем желательно отключить вообще поддержку SMBv1. Хотя бы пока не схлынет волна эпидемии и обстановка не устаканится. Сделать это можно либо из командной строки с правами Администратора, введя команду:

Вот таким образом:

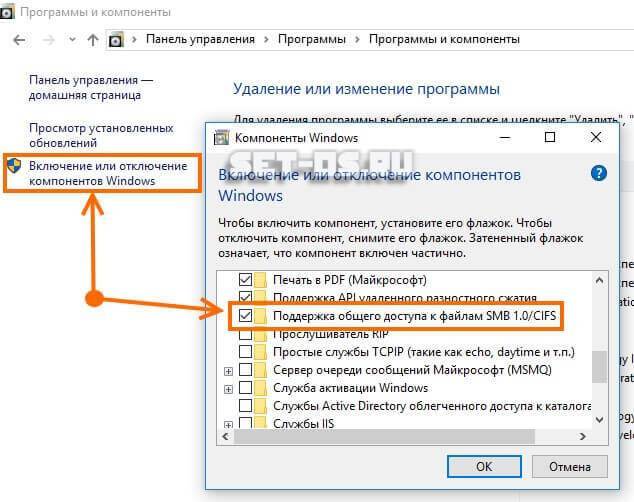

Либо через панель управления Windows. Там необходимо зайти в раздел «Программы и компоненты», выбрать в меню «Включение или отключение компонентов Windows». Появится окно:

Находим пункт «Поддержка общего доступа к файлам SMB 1.0/CIFS», снимаем с него галочку и жмём на «ОК».

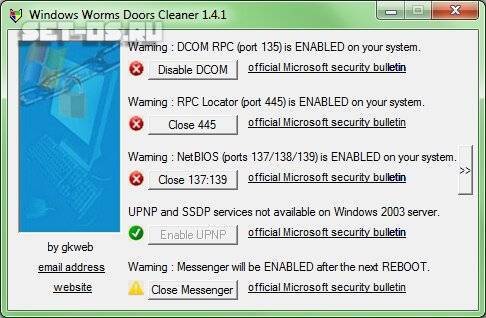

Если вдруг с отключением поддержки SMBv1 возникли проблемы, то для защиты от Wanacrypt0r 2.0 можно пойти другим путём. Создайте в используемом в системе фаерволе правило, блокирующее порты 135 и 445. Для стандартного брандмауэра Windows нужно ввести в командной строке следующее:

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name=»Close_TCP-135″

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name=»Close_TCP-445″

Ещё вариант — воспользоваться специальным бесплатным приложением Windows Worms Doors Cleaner

:

Оно не требует установки и позволяет без проблем перекрыть бреши в системе, через которые в неё может пролезть вирус-шифровальщик.

Ну и конечно же нельзя забывать про антивирусную защиту. Используйте только проверенные антивирусные продукты — DrWeb, Kaspersky Internet Security, E-SET Nod32. Если антивирус у Вас уже установлен — обязательно обновите его базы:

Напоследок дам небольшой совет. Если у Вас есть очень важные данные, которые крайне нежелательно потерять — сохраните их на съёмный жесткий диск и положите в шкаф. Хотя бы на время эпидемии. Только так можно хоть как-то гарантировать их сохранность, ведь никто не знает какая будет следующая модификация.

Да, этот вирус прокричал на весь мир 12 мая очень громко. Wanna Cry оказался не тем вирусом, который тихо и спокойно распространяется себе по миру от компьютера к компьютеру, с которым постепенно обучаются работать антивирусы и который со временем становится одним из фигурантов таблицы распознаваемых вирусов.

Нет, здесь всё гораздо сложнее. Вирус буквально в несколько часов распространился по всему миру. Особенно пострадали Россия и Китай, какое-то время держалась Австралия, но и она угодила в эту «яму».

Дело дошло до выступлений ведущих политиков мира. Громогласное заявление сделал и один из руководителей Microsoft, прямо обвинивший спецслужбы США в безответственном поведении. Дело в том, что, оказывается, американское ФБР в течение последних нескольких лет вело исследования системы Windows на наличие всевозможных недоработок и лазеек. Для своих целей, конечно. И лазейки были найдены – в Microsoft тоже работают не боги, им тоже свойственно ошибаться.

Проблема только в том, что каким-то образом изыскания сыщиков США вдруг стали известны всему компьютерному миру, вернее тому, кто нашёл возможность на них поживиться.

Собственно говоря, способ распространения вируса Wanna Cry традиционен:

Может запускаться wannacry и через незнакомые exe- или js-файлы, заражение, возможно, происходит и через графический файл (а что может быть заманчивее, чем sexy-картинка).

Известны случаи, когда инфицирование произошло просто потому, что компьютер был в сети

Не обходит он своим внимание и облачные технологии – полностью оказались посрамлены её проповедники, они не так уж и защищены, как об этом нам постоянно говорится. В общем, при первом взгляде на складывающуюся ситуацию – край, из которого нет выхода, спереди стена, а назад некуда

Сначала создавалось впечатление, что объектом внимания вируса становится только системный диск “C:” . Но по мере развития ситуации оказалось, что вирус распространился и на съёмные диски, что неожиданно – на Windows 10. Про флешки и говорить не приходится, они просто «горят, как свечки».