Создаем сертификаты для OpenVPN

Сертификаты мы можем создать несколькими способами. Разберем два — на роутере Mikrotik и с помощью утилиты на компьютере с Windows.

Способ 1. На Mikrotik’е.

Проще и быстрее всего сгенерировать сертификаты на самом роутере.

1. Открываем терминал и создаем последовательность для центра сертификации:

> /certificate add name=template-ca country=”RU” state=”Sankt-Petersburg” locality=”Sankt-Petersburg” organization=”Organization” unit=”DMOSK” common-name=”CA” key-size=2048 days-valid=3650 key-usage=crl-sign,key-cert-sign

> /certificate sign template-ca ca-crl-host=127.0.0.1 name=”ca”

* первая команда создает файл-шаблон запроса, на основе которого мы генерируем сертификаты второй командой. В шаблоне мы указываем опции для сертификата — так как сам сертификат самоподписанный, можно указать любые значения и это никак не отразится на его использовании (стоит только указать корректные значения для стойкости шифрования key-size и срока действия сертификата days-valid).

2. Генерируем сертификат сервера OpenVPN:

> /certificate add name=template-server country=”RU” state=”Sankt-Petersburg” locality=”Sankt-Petersburg” organization=”Organization” unit=”DMOSK” common-name=”SERVER” key-size=2048 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server

> /certificate sign template-server ca=”ca” name=”server”

* как и в примере выше, мы сначала создали файл запроса и на его основе — сам сертификат. В качестве центра сертификации мы указываем созданный ранее сертификат ca.

Способ 2. На Windows.

Если по каким-либо причинам нам не подходим первый способ создания сертификатов (например, нужны особые опции, которые не поддерживаются роутером), воспользуемся способом, описанным ниже.

Нам нужно будет установить утилиту для генерирования сертификатов, создать их и скопировать на роутер.

Генерация сертификатов

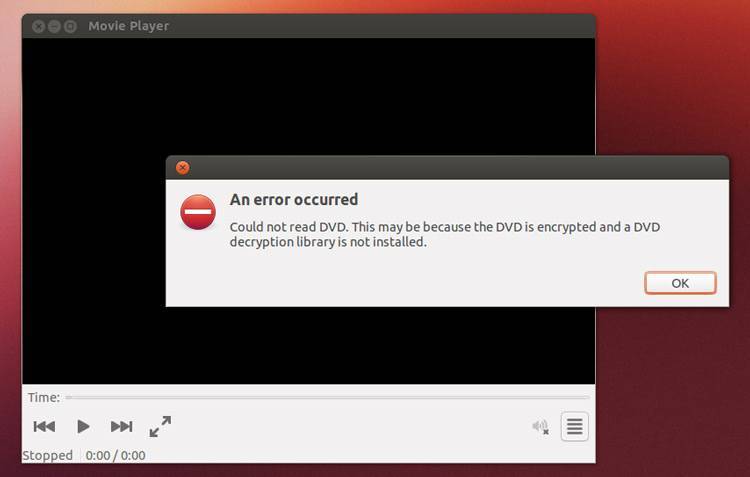

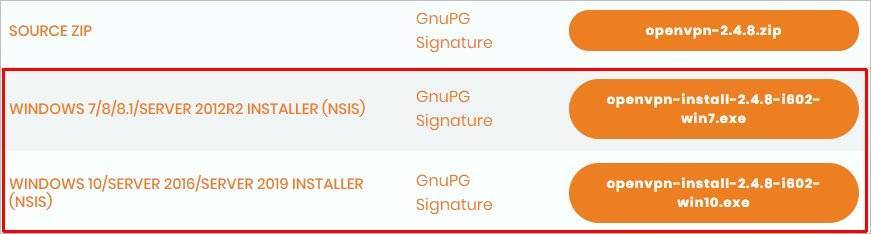

И так, заходим на сайт OpenVPN и переходим на страницу загрузки. Скачиваем openvpn-install для нашей операционной системы, например, Windows 7 или 10:

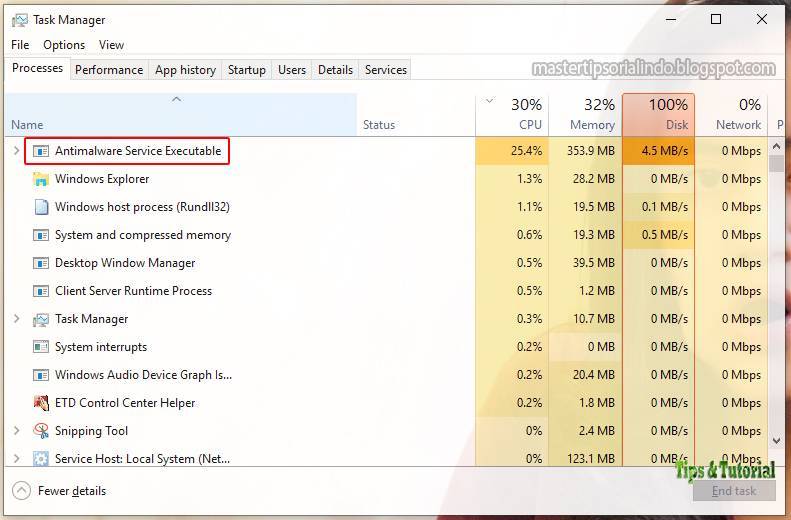

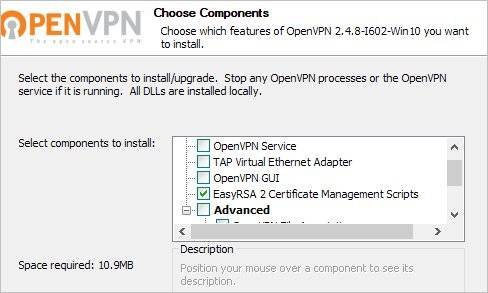

Запускаем установку клиента – снимаем все галочки, оставляем EasyRSA 2 Certificate Management Scripts:

Завершаем установку. После чего в папке C:\Program Files\OpenVPN\easy-rsa создаем файл vars.bat со следующим содержимым:

* где для нас имеют значение:

- HOME оставляем, если не меняли путь установки программы по умолчанию.

- KEY_DIR — каталог, куда будут генерироваться сертификаты.

- KEY_CONFIG может быть разным — его лучше посмотреть в файле vars.bat.sample или по названию соответствующего файла в папке easy-rsa.

- KEY_NAME желательно, чтобы соответствовал полному имени VPN-сервера; остальные опции можно заполнить произвольно.

- опции KEY_COUNTRY, KEY_PROVINCE, KEY_CITY, KEY_ORG, KEY_EMAIL, KEY_CN, KEY_OU — атрибуты для сертификата. Их можно оставить, как в данном примере или задать свои собственные.

В этой же папке C:\Program Files\OpenVPN\easy-rsa создаем каталог keys — в нем будут создаваться сертификаты.

Запускаем командную строку от имени администратора:

Переходим в каталог easy-rsa:

cd %ProgramFiles%\OpenVPN\easy-rsa

Запускаем vars.bat:

vars.bat

Чистим каталоги от устаревшей информации:

clean-all.bat

Снова запускаем vars.bat (после clean переопределяются некоторые переменные):

vars.bat

Теперь генерируем последовательность центра сертификации:

build-ca.bat

На все запросы нажимаем Enter (по умолчанию, будут подставлены значения, которые мы указали в файле vars.bat).

Генерируем сертификат для сервера:

build-key-server.bat server

* где server — имя сертификата; на все запросы нажимаем Enter. В конце подтверждаем два раза корректность информации вводом y.

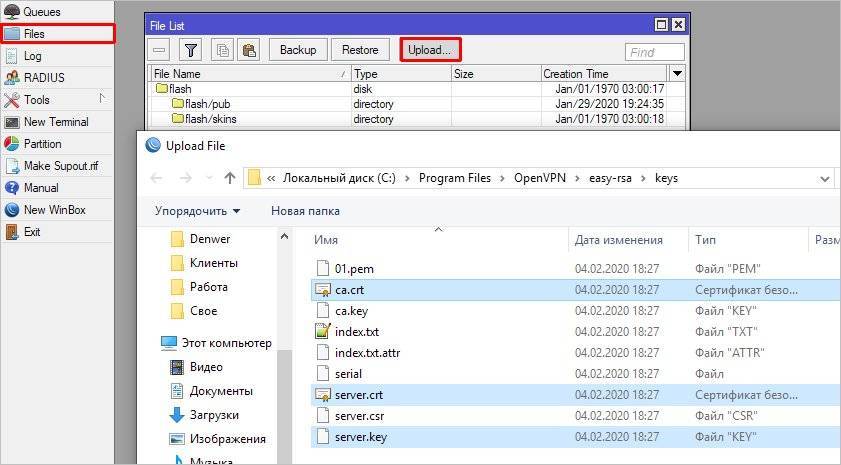

Готово — в каталоге C:\Program Files\OpenVPN\easy-rsa\keys мы найдем 3 сертификата — ca.crt, server.crt. server.key:

Их мы будем использовать для настройки OpenVPN.

Импорт сертификатов

Заходим в настройки роутера – переходим в раздел Files – кликаем по Upload и выбираем наши 3 сертификата:

Кликаем по OK. Нужные нам файлы окажутся на роутере.

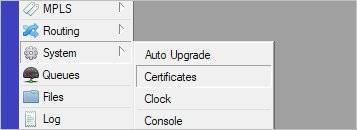

Переходим в System – Certificates:

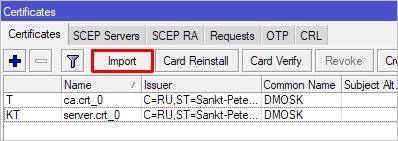

Кликаем по Import:

… и по очереди импортируем:

- ca.crt

- server.crt

- server.key

* импорт делаем именно в такой последовательности.

Правила подключения PPTP

Для корректного подсоединения необходима настройка и соблюдение некоторых начальных условий. Так, чтобы настроить VPN-сервер на базе PPTP, предполагается применение TCP-порта 1723 и протокола IP GRE 47. Соответственно, недопустимо, чтобы брандмауэром, либо межсетевым экраном блокировался поток IP-пакетов, путём настройки параметров следует обеспечить беспрепятственную отправку и получение данных. Это условие применимо не только лишь для локальной настройки. Чтобы успешно выполнить подключение по протоколу PPTP, свобода передачи пакетов по туннелю должна быть реализована также у провайдера.

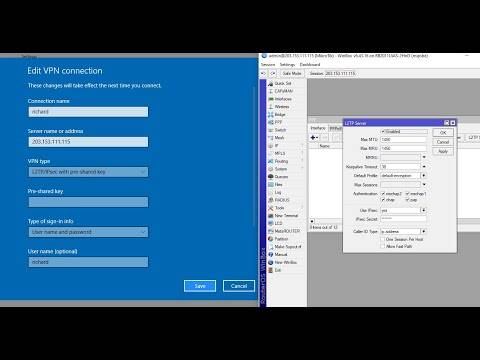

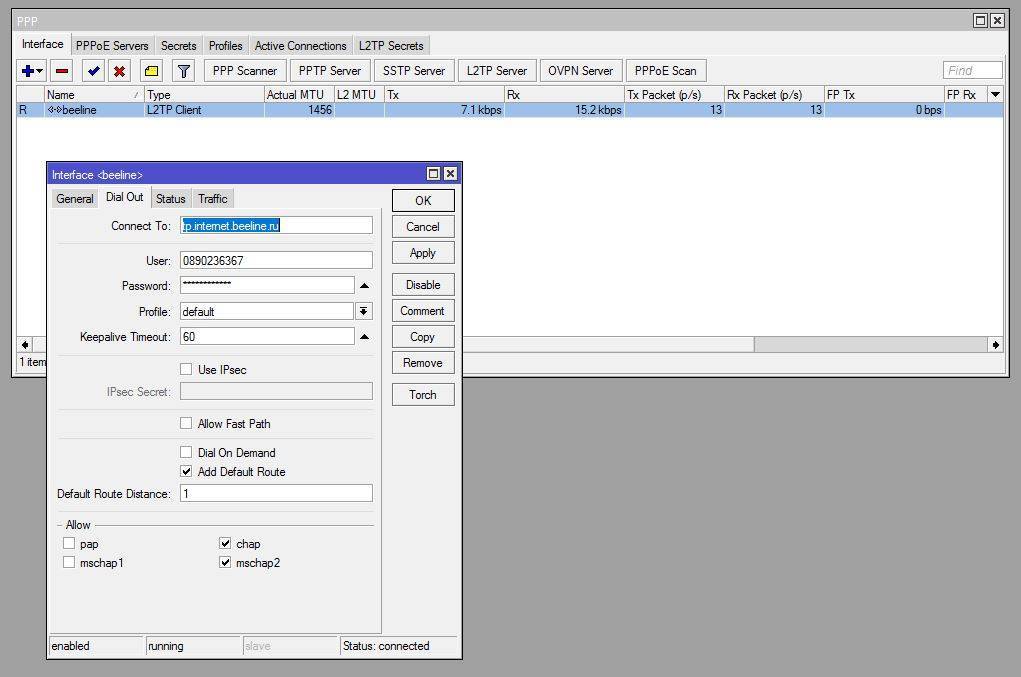

Настройка филиала (L2TP Client)

Выполним настройку L2TP клиента. Для этого необходимо на роутере Mikrotik добавить интерфейс с настройками подключения к главному филиалу указав его IP-адрес, идентичные значения IPSec и аутентификации.

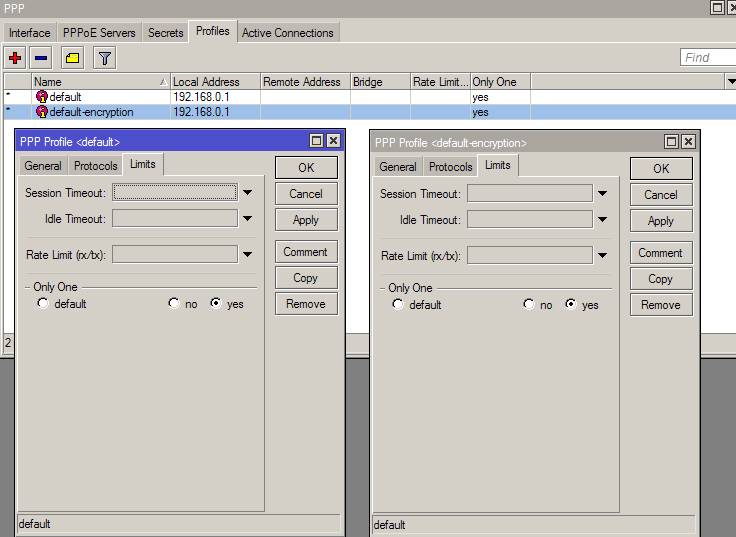

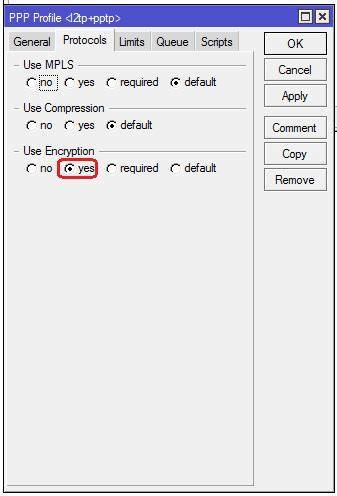

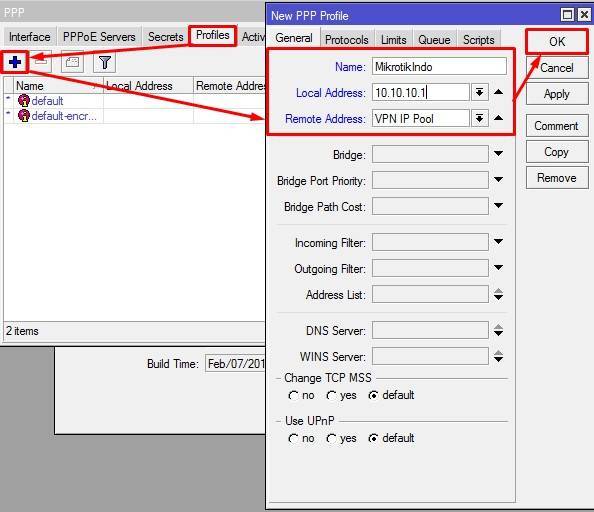

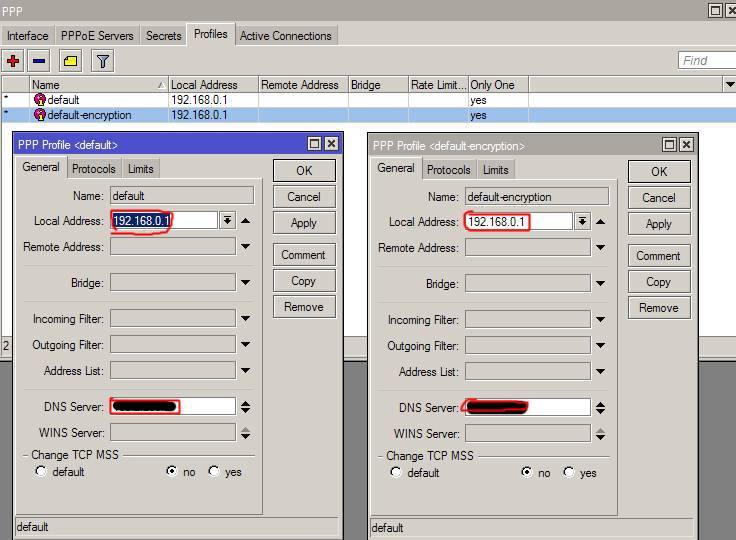

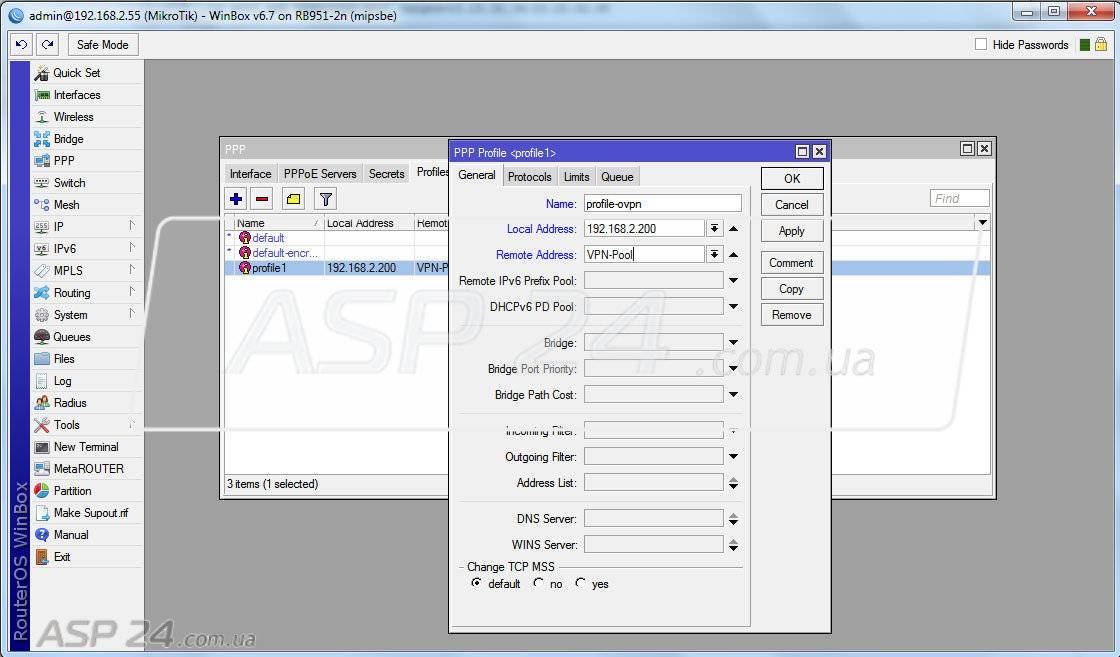

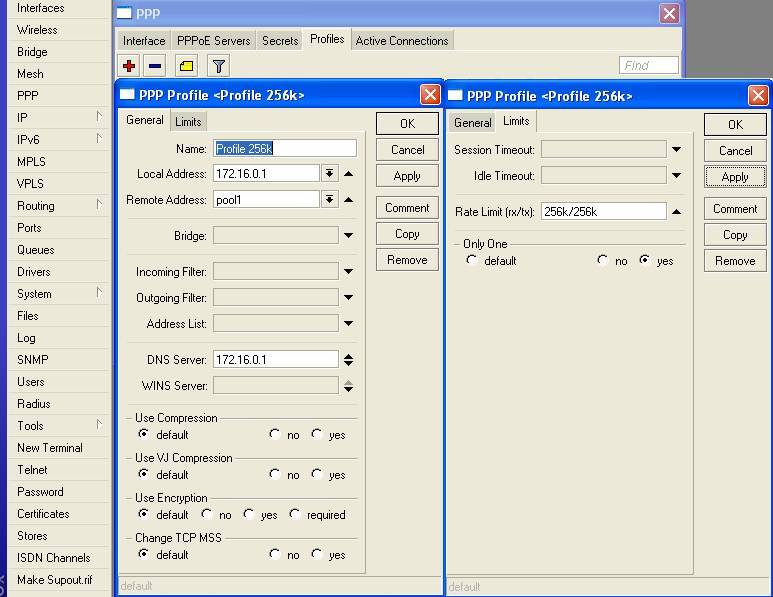

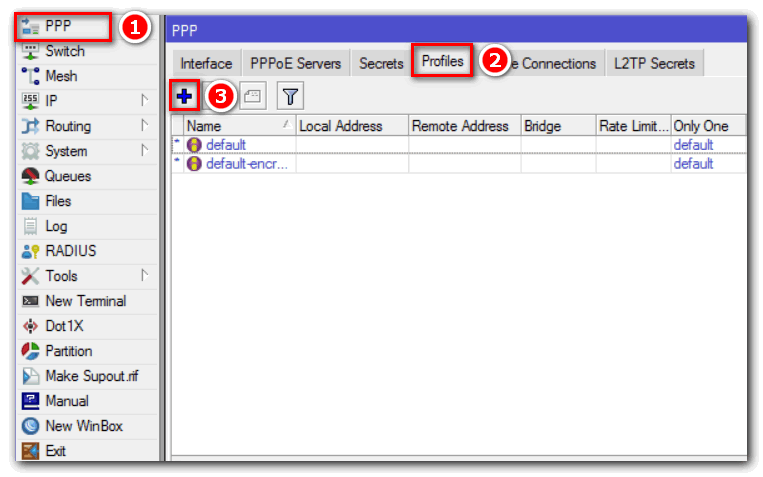

Создадим свой профиль для подключения:

PPP => Profiles => “+”.

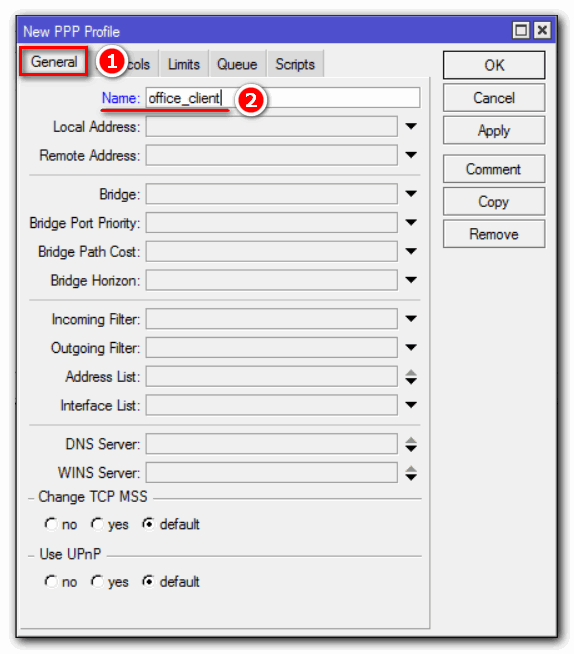

На вкладке «General» укажем имя профиля:

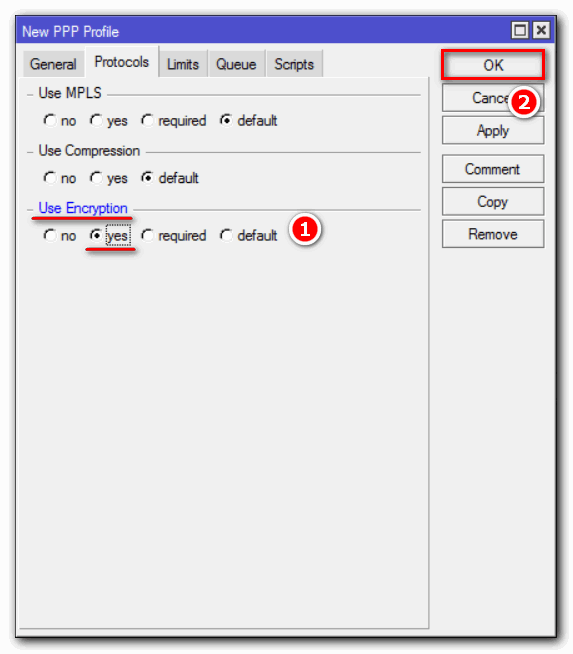

Далее откроем вкладку «Protocols», установим обязательное шифрование:

- Use Encryption: Yes;

- OK.

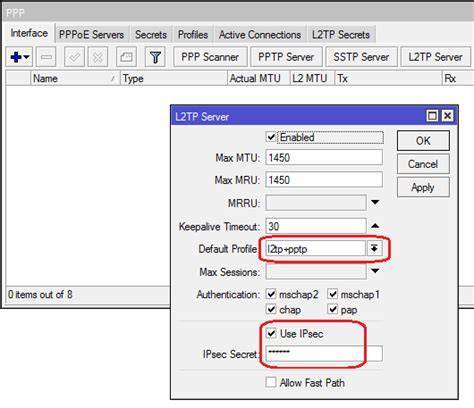

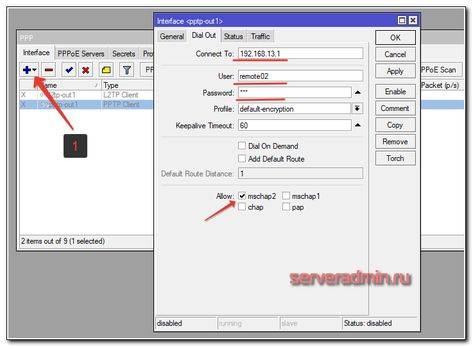

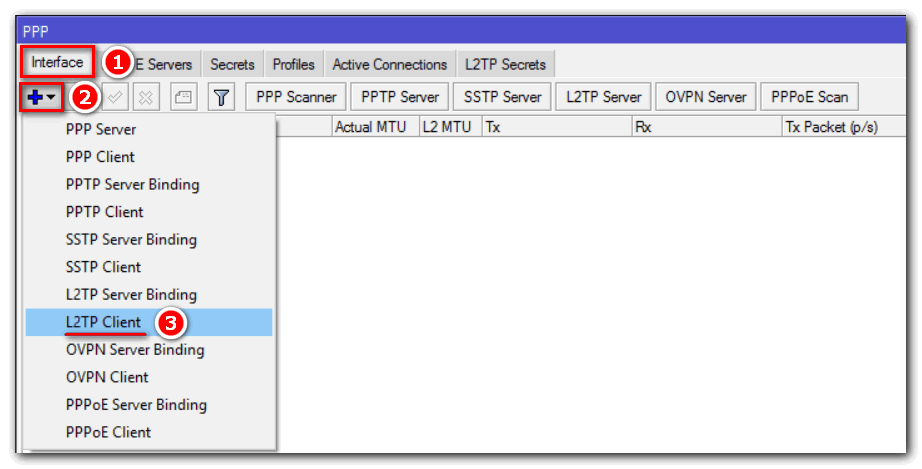

Добавляем L2TP Client:

- Interface => “+”;

- L2TP Client.

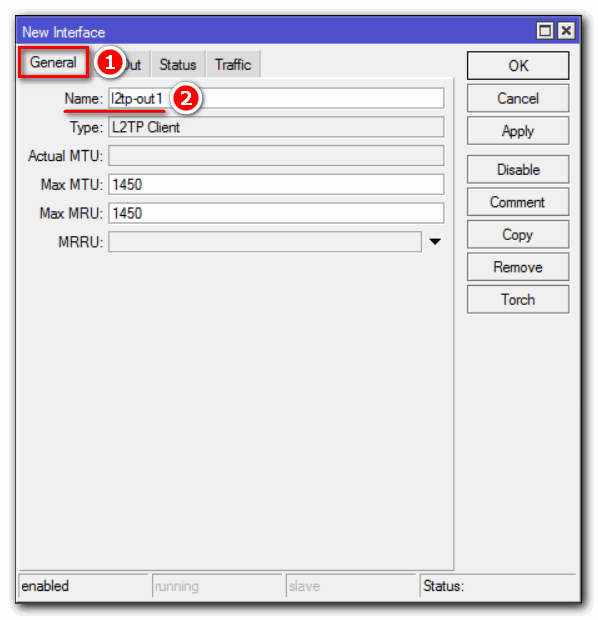

Вкладка «General»:

Укажем имя интерфейса.

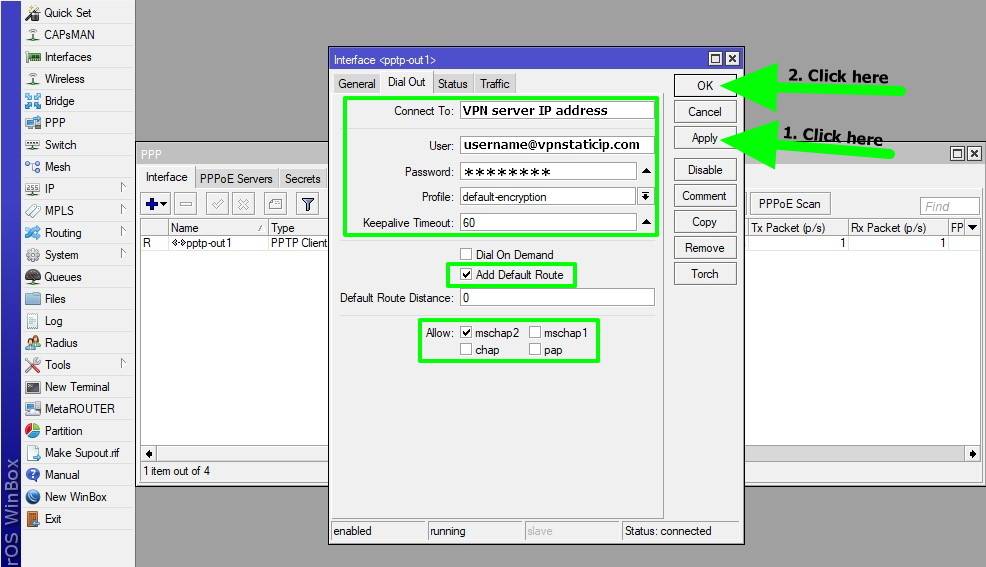

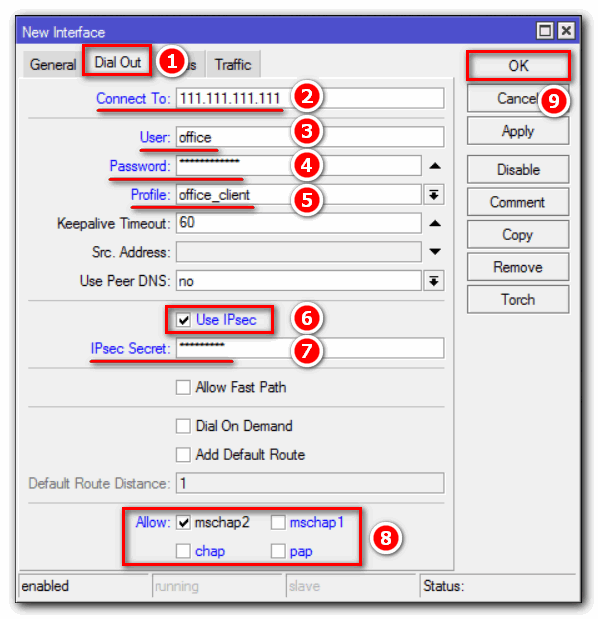

Вкладка «Dial Out»:

- Connect To – указываем IP-адрес главного филиала (WAN);

- User – имя пользователя, созданное в разделе Secrets;

- Password – пароль учетной записи;

- Profile – профиль подключения созданный в предыдущем шаге;

- Устанавливаем галочку на пункте Use IPSec, активируя набор протоколов шифрования;

- IPsec Secret – вводим ключ шифрования IPSec как на сервере;

- В разделе Allow оставляем метод аутентификации mschap2.

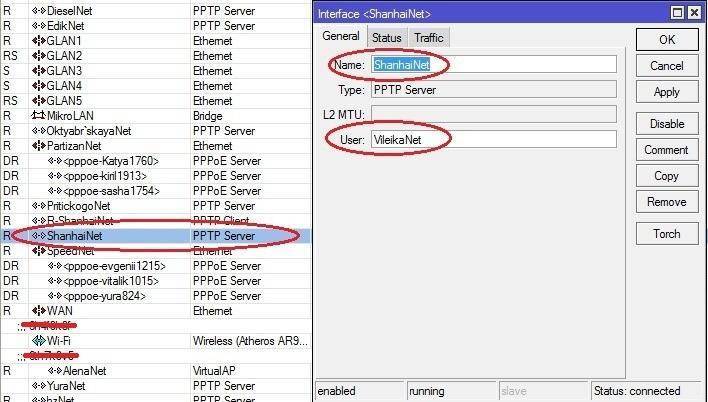

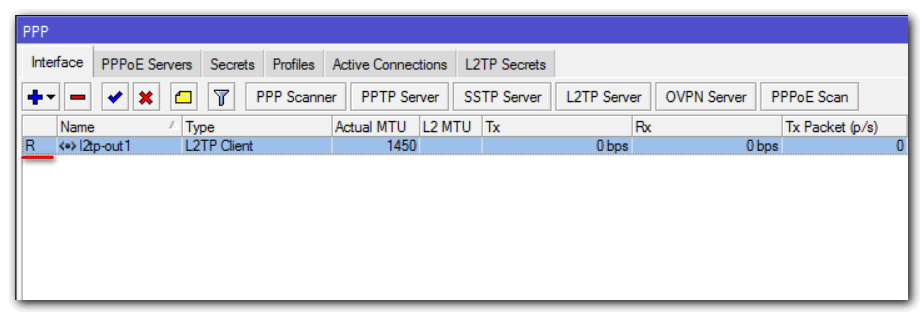

Ждем некоторое время. Если мы все сделали правильно, то увидим букву “R” слева от имени подключения:

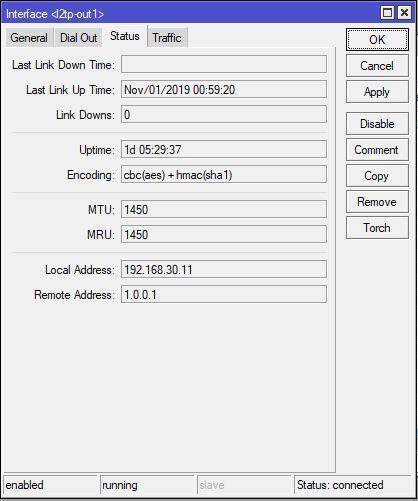

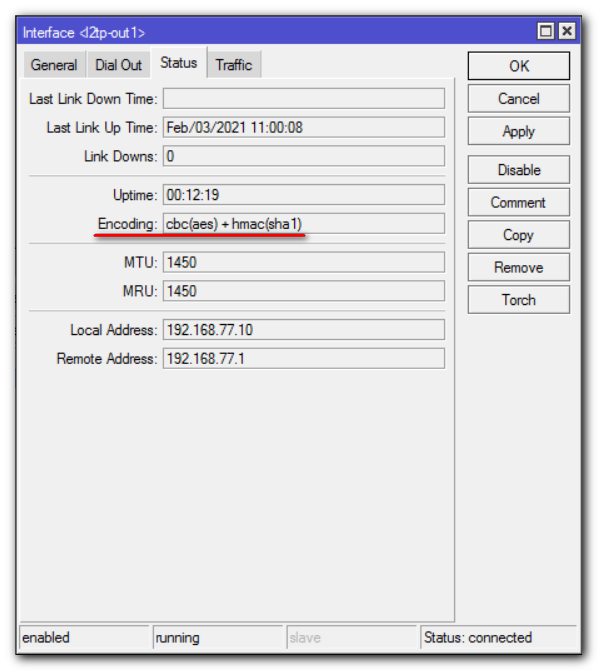

Статус туннеля можем посмотреть, зайдя в настройки интерфейса:

Здесь мы видим дату и время, когда туннель поднялся (Last Link Up Time), количество разрывов соединения (Link Downs), время жизни соединения (Uptime), метод шифрования (Encoding) и другие параметры.

Осталось настроить маршрутизацию между подсетями.

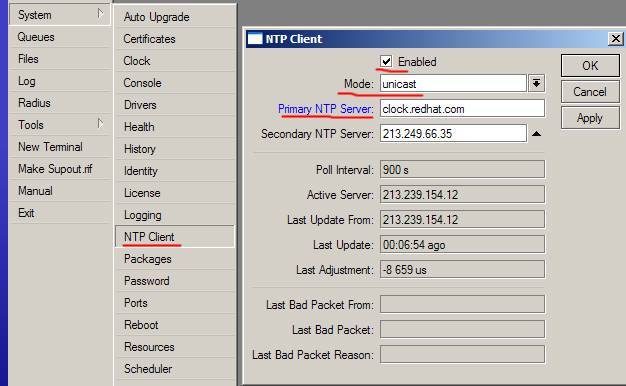

Настройка клиента NTP

На самом деле, клиент уже встроен в RouterOS, но точнее маленькая его часть. Если мы войдём в CL-1 и посмотрим на свойства DHCP-Client, то увидим галочку Use Peer NTP. Благодаря ей, мы получаем время по DHCP, опцию которой, мы указывали выше.

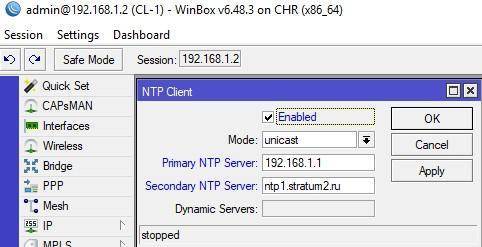

Т.к. функционал довольно урезан, предлагаю убрать данную галочку. Далее нам необходимо установить пакет NTP на CL-1/2. После установки, заходим в уже известный нам System – NTP Client и задаём параметры.

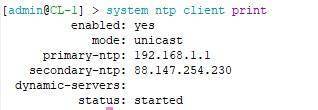

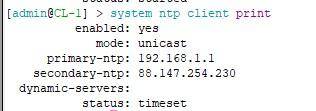

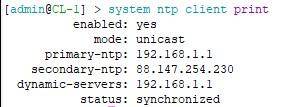

Основным у нас будет CORE-1, т.к. она ближе всех, резервный – какой-нибудь внешний ресурс. Теперь посмотрим на статусы, которые появляются после сохранения настроек.

Здесь мы видим, что синхронизация стартовала.

В данном статусе видим, что происходит синхрон времени и его установка.

Ну а если вы установите Use Peer NTP в свойствах DHCP-Client, то увидим значение Dynamic-servers.

Как вы видите, ничего сложного. Самое главное установить пакет, в который входит серверная и клиентская часть. Благодаря им, открываются расширенные настройки времени NTP в Mikrotik. И не забываем про firewall.

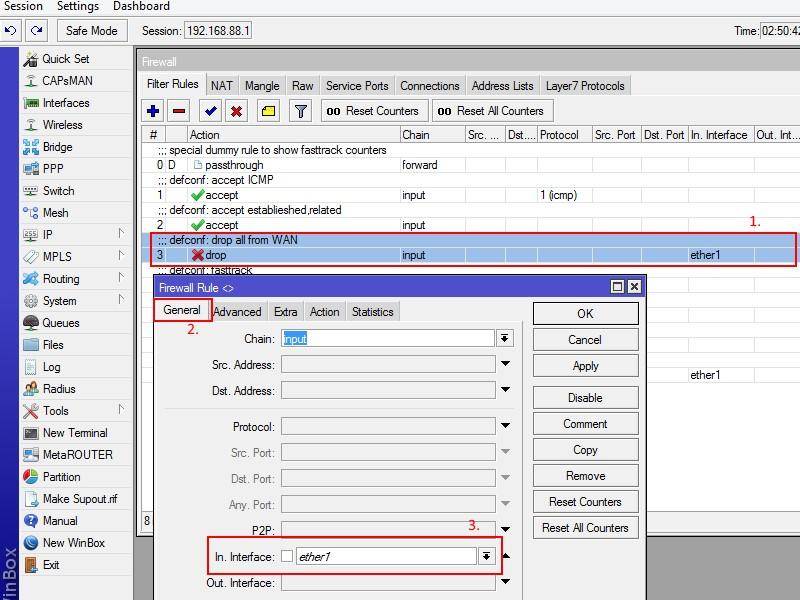

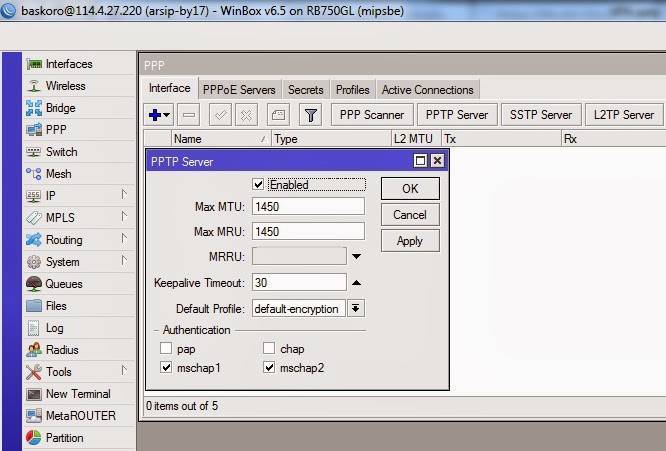

Регламент настройки сервера PPTP

Настройка канала VPN по протоколу PPTP на устройствах MikroTik не характеризуется технологическими сложностями, однако, производиться в несколько этапов:

- Изначально создаётся на маршрутизаторе MikroTik сервер PPTP.

- После создания сервера формируется список профилей, согласно которым пользователи будут иметь доступ к ресурсам.

- Дальше устанавливаются правила в Firewall, необходимые для беспрепятственного подключения пользователей через брандмауэр к каналу связи.

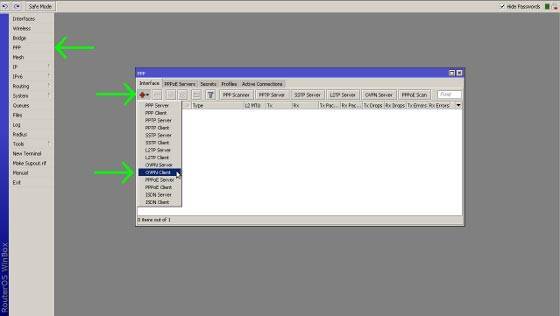

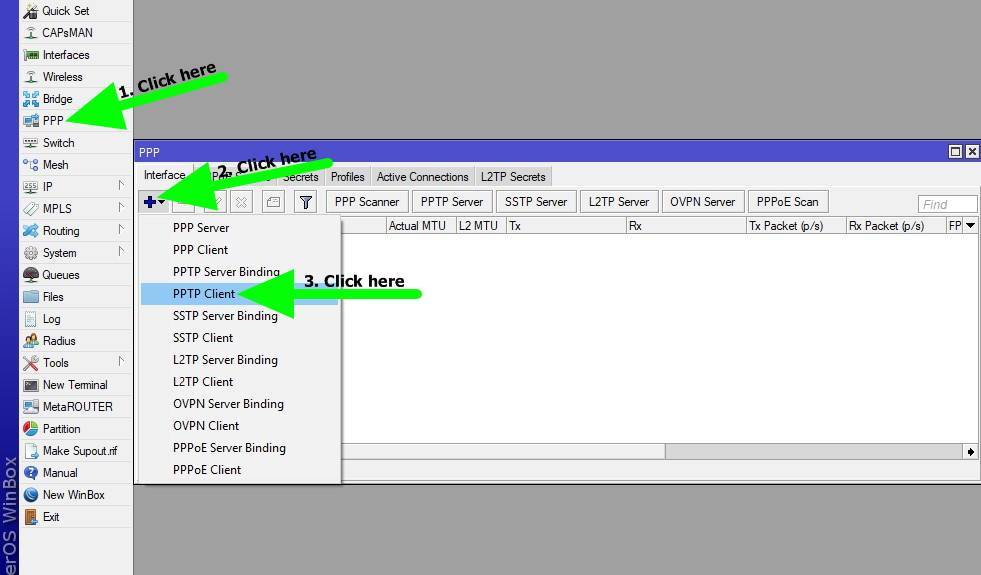

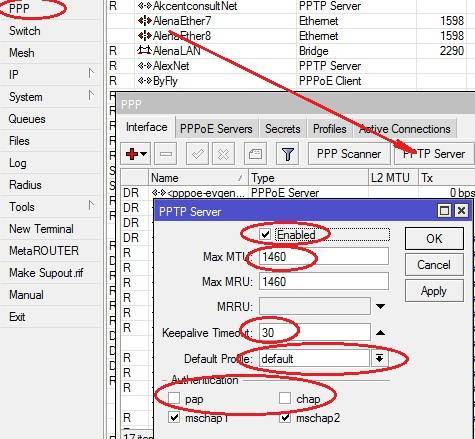

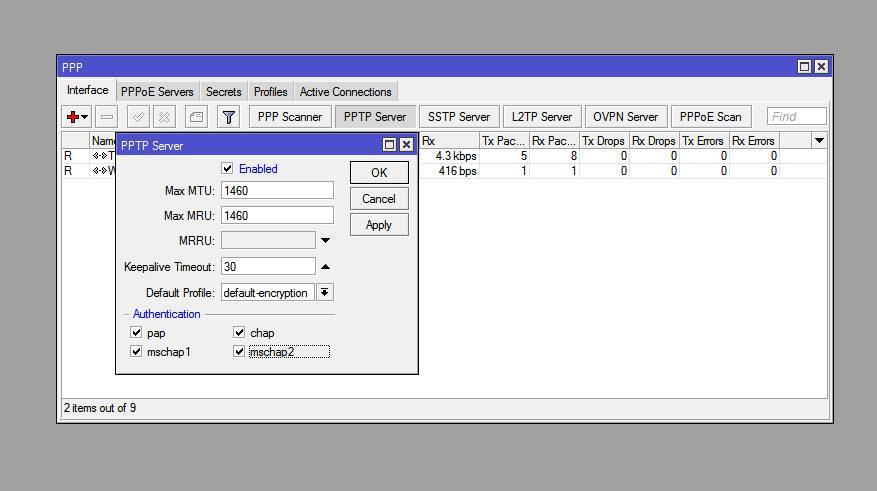

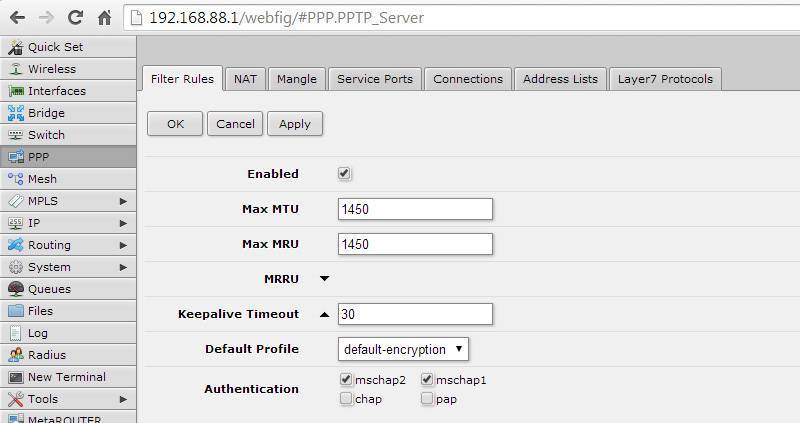

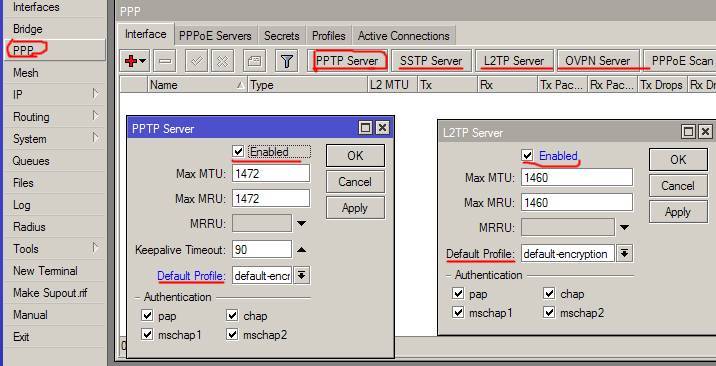

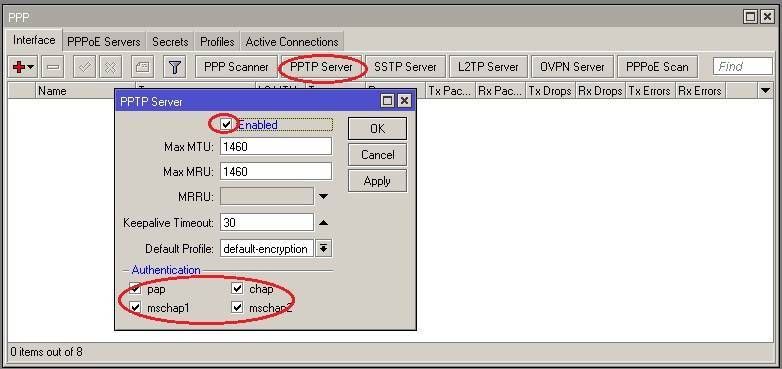

Настройка PPTP сервера на аппарате MikroTik выполняется через утилиту WinBox: потребуется в правом окне развернуть меню PPP, после чего в открывшемся разделе перейти во вкладку Interface, развернуть список нажатием кнопки «+» в верхней строке экрана, где выбрать ветку PPTP Server. В открывшемся окне потребуется задать параметры создаваемого сервера:

- Поставить флажок напротив надписи Enabled.

- Активировать необходимые шифры для идентификации клиента в разделе Authentication, проставив флажки напротив всех четырёх пунктов.

- Подтвердить настройки клавишей «ОК».

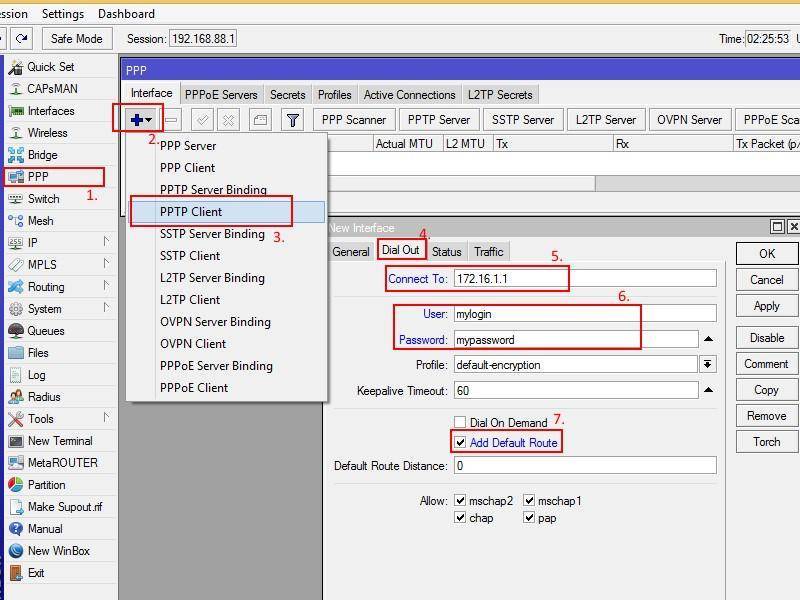

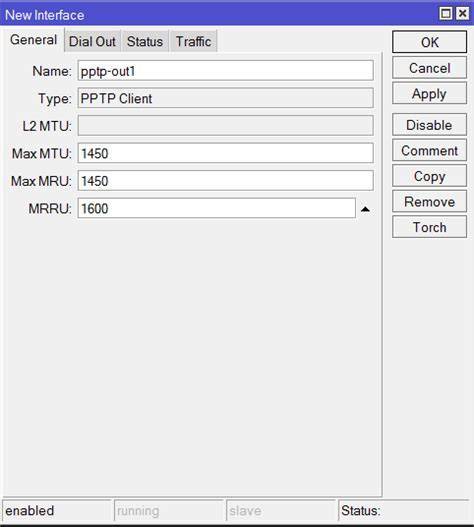

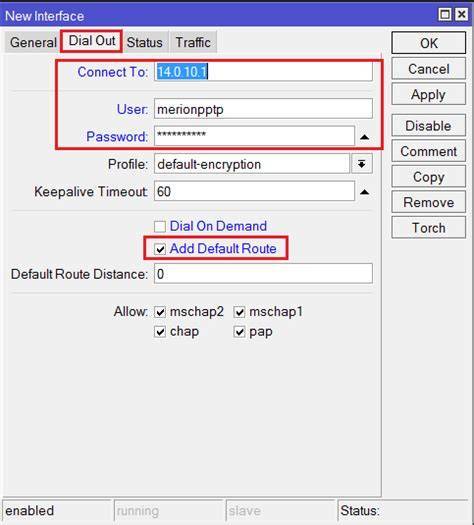

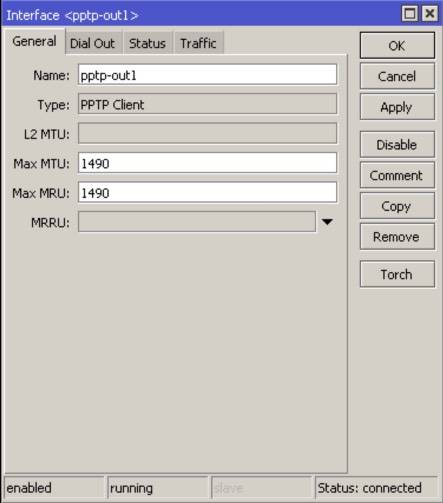

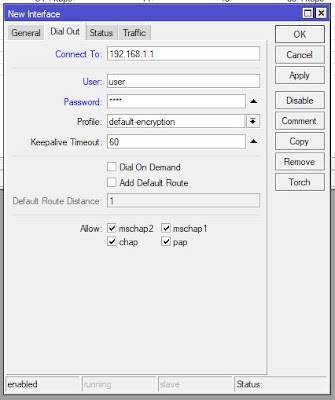

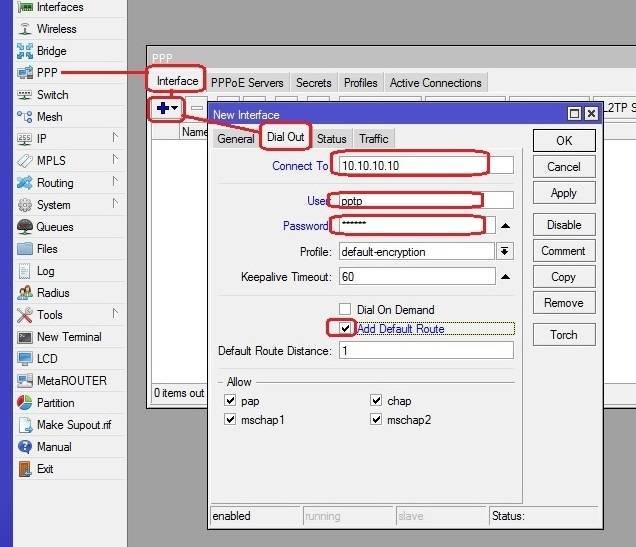

Дальше потребуется вернуться в раздел Interface и развернуть параметр PPTP Client. В открывшемся окне будет выполняться дальнейшая настройка нового рабочего профиля. Регламент выполнения задачи имеет следующий порядок:

- В окне New Interface откроется вкладка General: в графе Name будет автоматически прописано имя, под которым создан PPTP клиент, а также заполнены графы Type, MRRU, Max RTU и MRU. Специалисты не советуют в этой вкладке вносить изменения, можно изменять только параметр Name, но лучше всё оставить в первозданном виде с целью недопущения ошибок.

- Пользователю надо перейти во вкладку Dial Out, где выполняется настройка сервера, и задаются логин и пароль для входа в локальную сеть. В графе Connect To надо прописать адрес сервера, а в полях User и Password задать логин и пароль для соединения с сервером.

- Напротив надписи Add Default Route проставляется флажок. Подтверждаются внесённые данные нажатием клавиши Enabled, расположенной в левом нижнем углу окна.

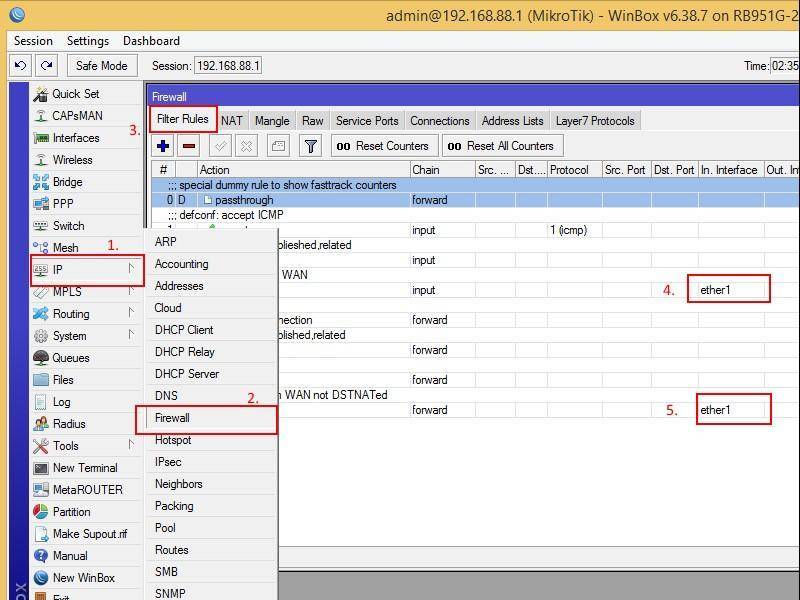

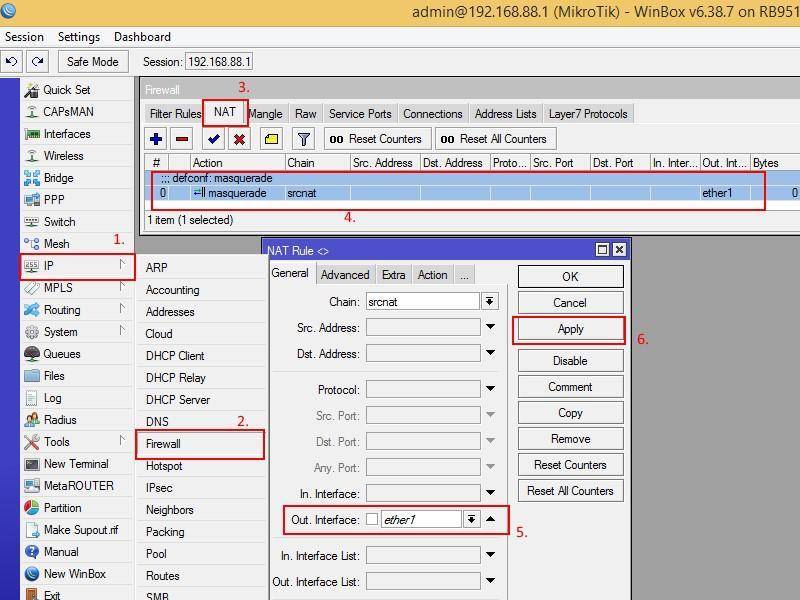

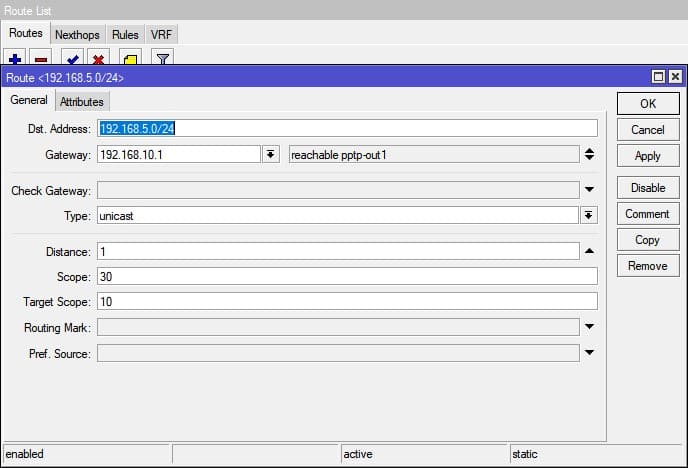

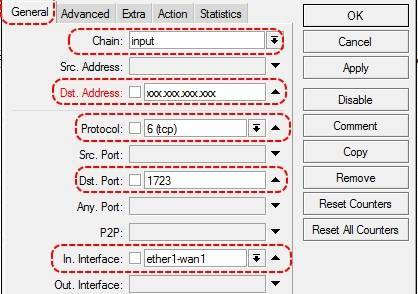

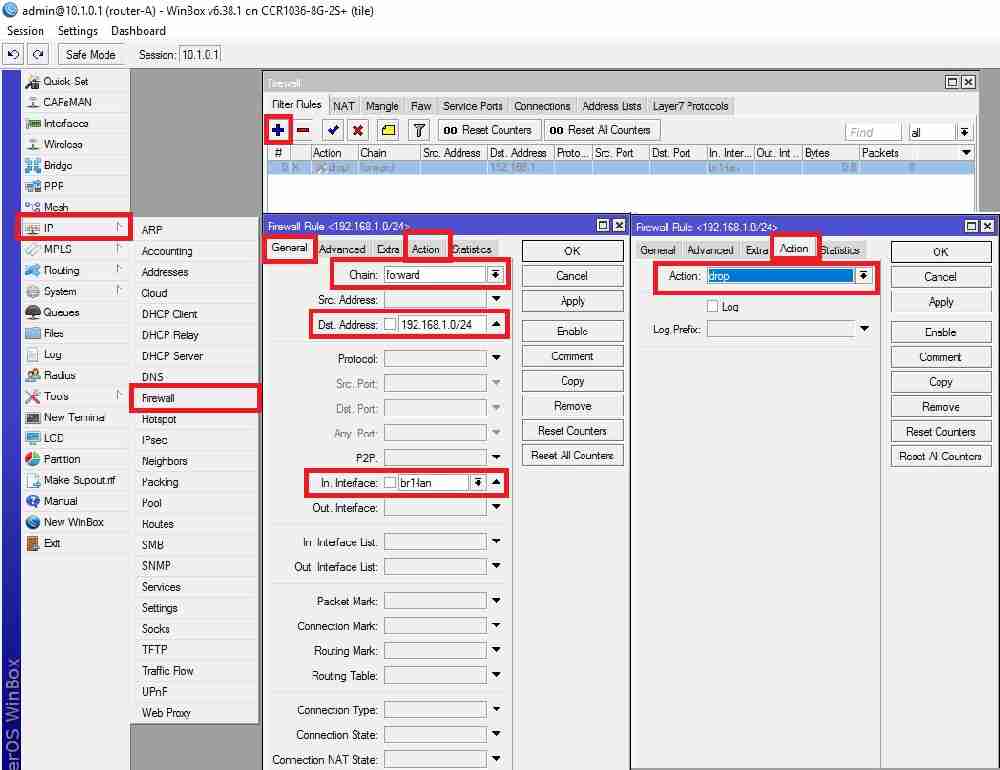

Для корректной работы туннельного канала остаётся только создать правила, согласно которым будет выполняться соединение VPN по протоколу PPTP:

- Для этого необходимо найти и открыть раздел IP в списке меню Interface, открыть страницу для создания нового правила посредством перехода в категорию Firewall и меню NAT.

- В окне New NAT Rule во вкладке General вносятся следующие данные: в строке Chain прописывается слово INPUT, в графе «Протокол» из выпадающего списка выбирается пункт TCP, а напротив надписи Dst. Port проставляется код 1723, соответствующий порту тоннеля VPN.

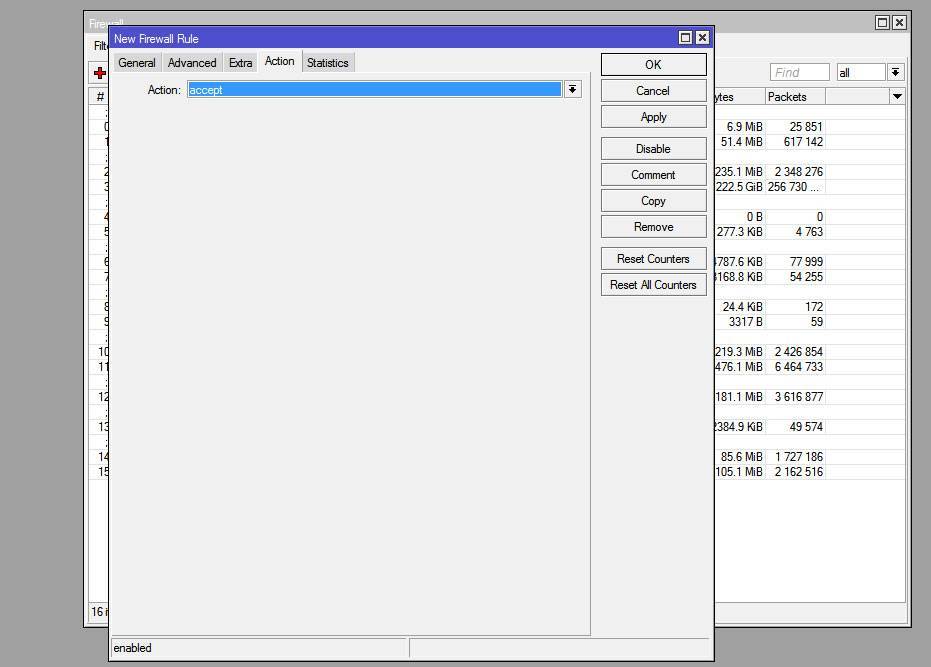

- Во вкладке Action необходимо проставить значение accept.

- Аналогично задаются допуски для протокола GRE: в графе Protocol вместо TCP проставляется значение GRE, остальные параметры прописываются согласно предыдущим пунктам, с подтверждением установок в меню Action.

- Чтобы созданные правила вступили в силу, стали приоритетными, их потребуется переместить в списке регламентных предписаний работы VPN соединения на первые две позиции.

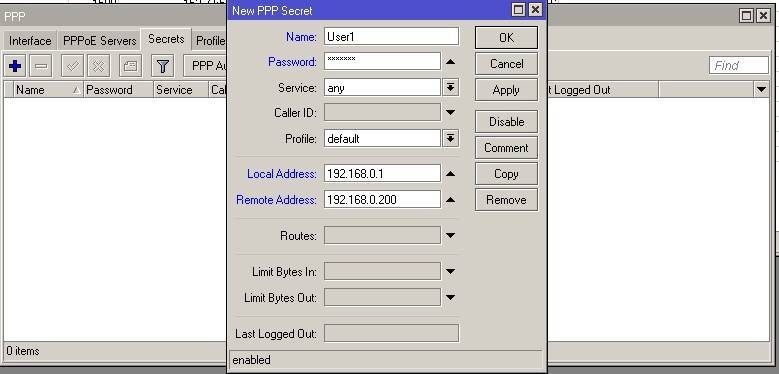

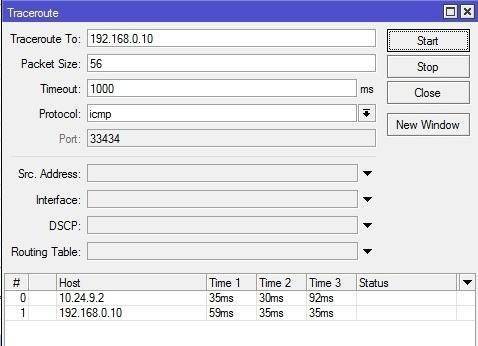

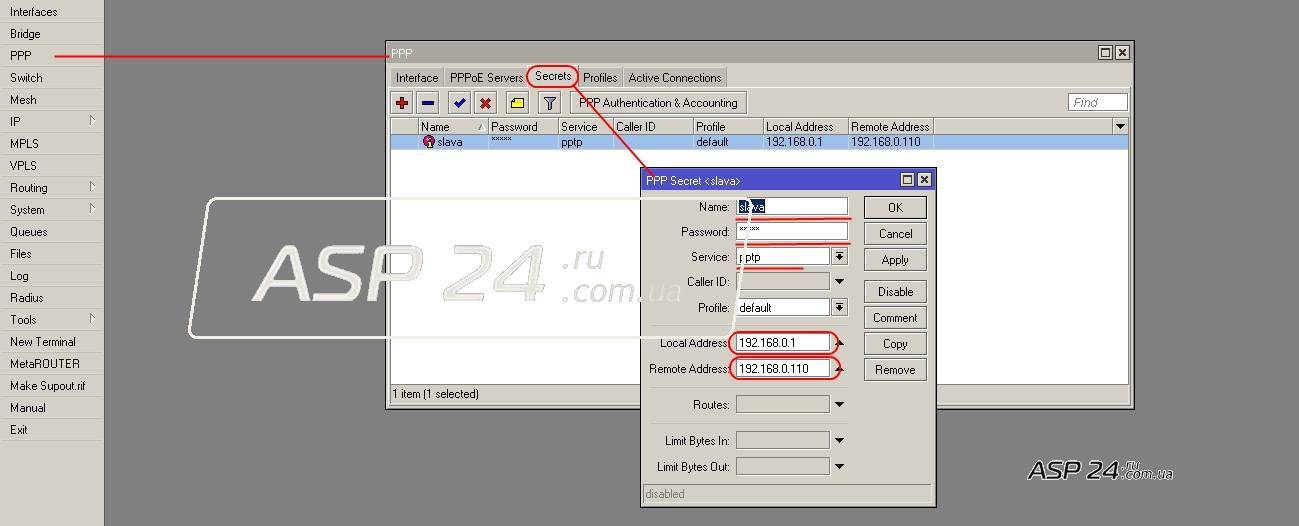

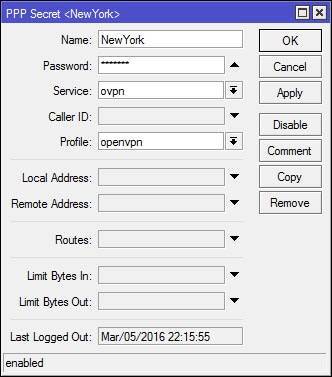

На этом работу по настройке VPN соединения посредством канала PPTP на MikroTik можно считать завершённой. Остаётся проверить результат, настроив на стороне клиента VPN с соответствующим адресом IP, и подключиться к созданной локальной сети через заданный ранее логин и пароль. Если все пункты выполнены корректно, пользователь сможет войти в новый сетевой тоннель с любого места и вида аппарата. Добавление пользователей локальной сети можно осуществить через вкладку Secret в PPP, посредством прописывания логина и пароля входа для конкретного абонента, с заполнением поля Local Address данными IP маршрутизатора, выступающего в роли сервера, указав в строке Remove Address адрес регистрируемого юзера.

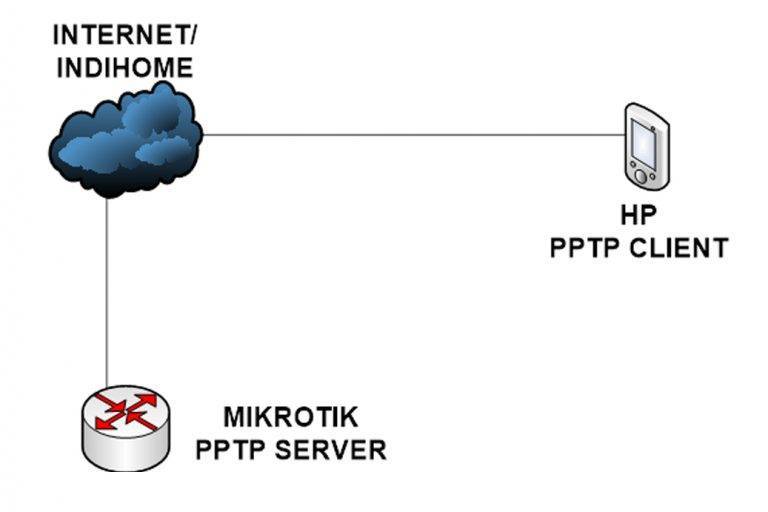

Настройка VPN-соединения с помощью PPtP

Пошагово распишем настройку подключения к корпоративным сетям на примере наиболее известного протокола PPtP. Данный протокол объединяет в себе два других – TCP и GRE, первый из которых позволяет передавать данные, а второй используется для формирования пакетов (или инкапсуляции) для передачи по каналам связи. Данный протокол нашел свое применение в подключении пользователей к корпоративной сети, однако стоит помнить, что применение этого протокола не гарантирует полной безопасности передаваемой информации.

Настройка VPN через MikroTik с использованием протокола PPtP довольна проста. Для этого потребуется выполнить несколько действий:

- Создать VPN сервер на MikroTik роутере, который позволит участникам беспрепятственно пользоваться сетью;

- Завести для всех пользователей отдельный профиль с индивидуальными идентификаторами для быстрого самоопределения на сервере;

- Прописать исключающие правила для Firewall, которые позволят беспрепятственно работать и передавать данные.

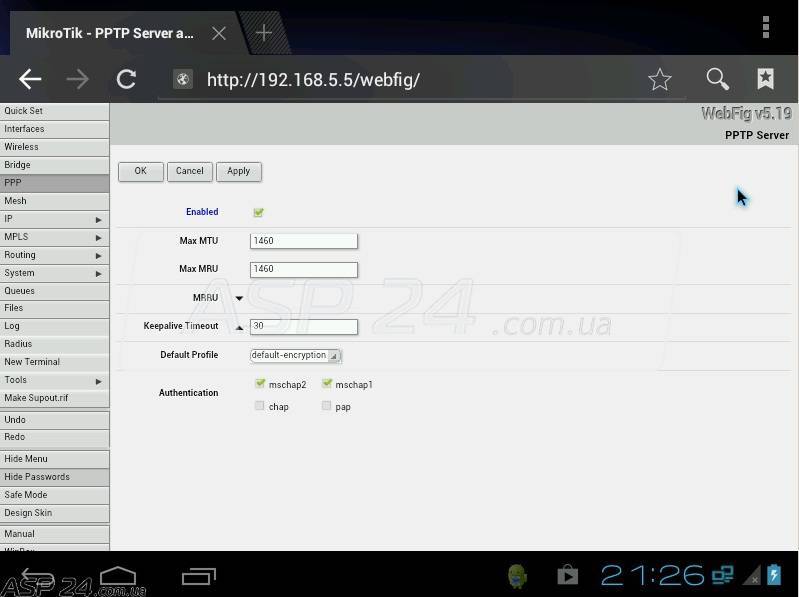

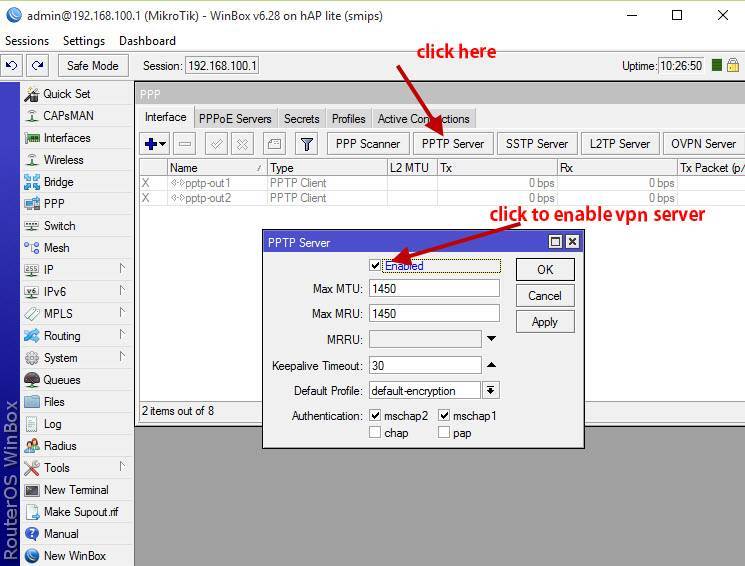

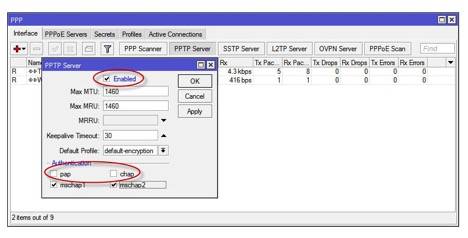

Для создания PPtP-сервера необходимо обратиться в меню PPP, после чего перейти на вкладку Interface. В предложенном списке необходимо поставить галочку напротив PPtP-сервера, а также снять отметки с алгоритмов pap и chap – как показано на рисунке.

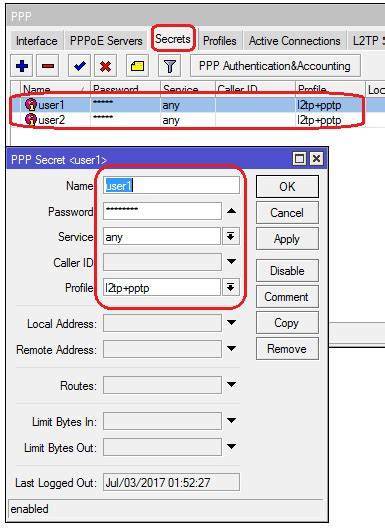

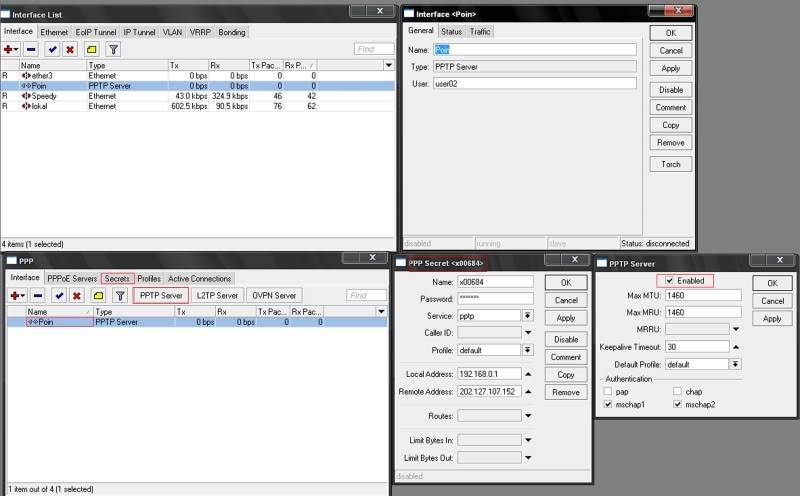

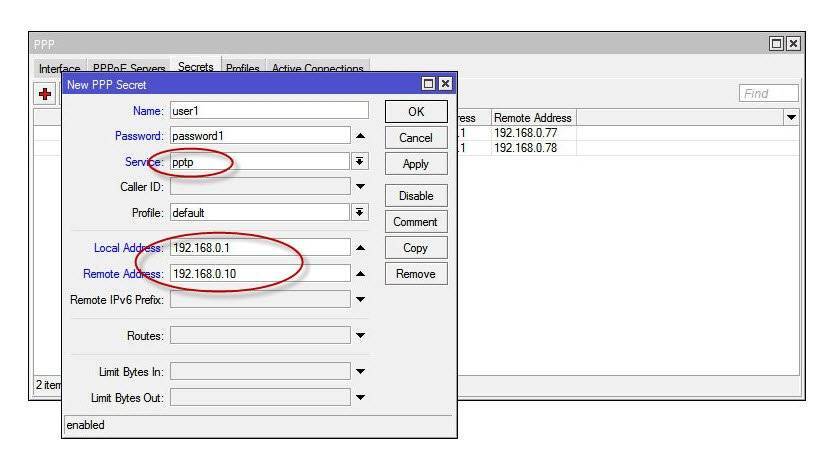

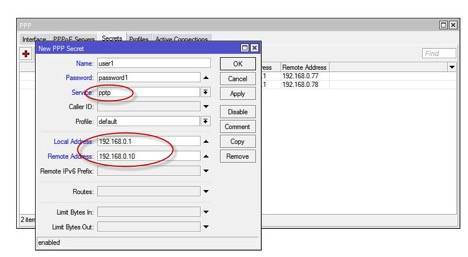

Для создания профилей участников сети в этом же разделе меню необходимо кликнуть по вкладке Secrets, где нажатием кнопки «+» добавляется требуемое количество клиентов сети.

В соответствующих строках Name и Password прописываются уникальные логин и пароль, с помощью которых будет проходить процедура идентификации пользователя на сервере.

В строке Service необходимо указать тип протокола передачи данных (в нашем случае это PPtP), в строке Local Address прописывается IP-адрес вашего роутера, используемого как сервер, в строке Remote Address указывается IP-адрес данного пользователя. Алгоритм действий повторяется для каждого участника сети. Стоит помнить, IP-адреса абсолютно для всех пользователей должны быть разными, как и логин с паролем.

Прописать исключающие правила для Firewall также не составит большого труда. Для этого необходимо сделать открытым 1723 порт, позволяющий передавать пакеты информации по TCP-протоколу, и разрешить работу по протоколу GRE. Эти действия обеспечат бесперебойную работу VPN-соединения на роутере MikroTik. Для этого во время настройки соединения необходимо последовательно перейти в подразделы меню IP и Firewall, после чего выбрать вкладку Filter Rules. Здесь простым нажатием кнопки «добавить» (или «+») прописываются все правила-исключения. В строке Chain прописывается входящий трафик (input), в строке Protocol необходимо указать TCP, а в строке Dst. Port прописывается значение порта туннеля «1723».

Точно таким же способом добавляется исключающее правило для GRE с тем лишь отличием, что в строке Protocol прописывается значение «GRE». В обоих случаях необходимо указать пункт «accept» на вкладке Action .

Оба правила должны находиться в самом верху списка, раньше запрещающих, в противном случае они просто не будут работать. В настройках роутера Mikrotik это можно осуществить простым перетаскиванием необходимых правил в пункте меню FireWall.

Выполнив эти простые действия, вы сможете без труда подготовить к работе VPN-сервер для работы под протоколом PPtP.

С клиентской стороны настройка подключения осуществляется намного проще и включает в себя непосредственное создание VPN-подключения с указанием адреса сервера и идентификационных данных пользователя (логина и пароля).

Видео по теме

Быстрого Вам интернета!

Настройка интернета для VPN клиентов L2TP в MikroTik

ЭþàòþÿÃÂþàñÃÂôõàòÃÂýõÃÂõý ÷ð ÃÂðüúø ôðýýþù ÃÂÃÂðÃÂÃÂø, ÃÂ.ú. þÃÂýþÃÂøÃÂÃÂààôþÿþûýøÃÂõûÃÂýÃÂü ÃÂõÃÂòøÃÂðü ôûàVPN úûøõýÃÂþò. âðúøàÃÂõÃÂòøÃÂþò üþöõàñÃÂÃÂàüýþöõÃÂÃÂòþ ø òÃÂõ þýø øüõÃÂàøýôøòøôÃÂðûÃÂýÃÂàÃÂðÃÂðúÃÂõÃÂ(ôûàÃÂõàúÃÂþ øÃÂõÃÂ: ýÃÂöýþ ýðÃÂÃÂÃÂþøÃÂàø ÃÂð÷ÃÂõÃÂøÃÂàDNS ÷ðÿÃÂþÃÂàø Masquerade).

àÃÂÃÂþù ýðÃÂÃÂÃÂþùúõ ñÃÂôÃÂàÃÂÃÂðÃÂÃÂòþòðÃÂàôòð ÃÂþÃÂÃÂõÃÂð MikroTik, þôøý ò úðÃÂõÃÂÃÂòð ÃÂõÃÂòõÃÂð, ôÃÂÃÂóþù ò úðÃÂõÃÂÃÂòõ úûøõýÃÂð. ÃÂð ÃÂÃÂðÿõ ÃÂþ÷ôðýøõ ÃÂðúþóþ ÿþôúûÃÂÃÂõýøàÃÂÃÂþøàþñÃÂðÃÂøÃÂàòýøüðýøõ ýð üþôõûàMikroTik, ÃÂ.ú. þàýõà÷ðòøÃÂøàúþûøÃÂõÃÂÃÂòþ VPN ÿþôúûÃÂÃÂõýøù, ð ÃÂðúöõ òþ÷üþöýþÃÂÃÂàþñÃÂðñðÃÂÃÂòðÃÂàÃÂðúøõ ÿþÃÂþúø ôðýýÃÂÃÂ. ÃÂûàúþýÃÂÃÂûÃÂÃÂðÃÂøø ÿþ ÃÂÃÂþüàòþÿÃÂþÃÂàþñÃÂðÃÂðùÃÂõÃÂàò ÃÂðÃÂÃÂÃÂþùúð-ÃÂøúÃÂþÃÂøú.ÃÂúÃÂàÃÂõÃÂõ÷ úþýÃÂðúÃÂýÃÂàÃÂþÃÂüÃÂ.

ÃÂûàþñÃÂõôøýõýøàôòÃÂàþÃÂøÃÂþò ø ÃÂðñþÃÂàüðÃÂÃÂÃÂÃÂÃÂø÷ðÃÂøø ôðýýÃÂàýðÃÂÃÂÃÂþùúàûÃÂÃÂÃÂõ ÃÂð÷ñøÃÂàýð ôòð ñûþúð:

- ÃÂðÃÂÃÂÃÂþùúð úûøõýÃÂ-ÃÂõÃÂòõÃÂýþù ÃÂðÃÂÃÂø;

- ÃÂþñðòûõýøõ ÃÂÃÂðÃÂøÃÂõÃÂúøàüðÃÂÃÂÃÂÃÂÃÂþò ôûàÿÃÂþÃÂþöôõýøàÃÂÃÂðÃÂøúð.

áõÃÂòõÃÂýðàÃÂðÃÂÃÂàñÃÂûð þÿøÃÂðýð òðÃÂõ, ýþ ÃÂÃÂõñÃÂõàúþÃÂÃÂõúÃÂøÃÂþòúø ò òøôõ ÃÂÃÂðÃÂøÃÂõÃÂúøàðôÃÂõÃÂþò ôûàVPN úûøõýÃÂð

ÃÂðÃÂÃÂÃÂþùúð ýðÃÂþôøÃÂÃÂàPPPâÂÂInterfaceâÂÂSecrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=l2tp \ remote-address=192.168.10.2

ð úûøõýÃÂÃÂúðàÃÂðÃÂÃÂàÃÂþÃÂÃÂþøàø÷ ýðÃÂÃÂÃÂþùúø L2TP úûøõýÃÂð.

ÃÂðÃÂÃÂÃÂþùúð ýðÃÂþôøÃÂÃÂàPPPâÂÂInterfaceâÂÂ+L2TP Client

/interface l2tp-client add connect-to=90.200.100.99 disabled=no ipsec-secret=mikrotik-config.ukr use-ipsec=yes name=\ l2tp-out1 password=user2 user=user2

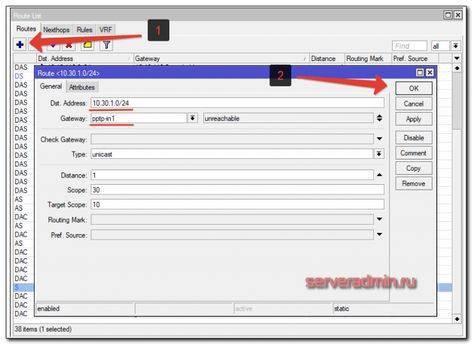

ÃÂÃÂþ ÿÃÂðòøûþ ÃÂúðöõàÃÂþÃÂÃÂõÃÂàMikroTik úÃÂôð ýðÿÃÂðòûÃÂÃÂàÃÂÃÂðÃÂøú.

ÃÂþôôõÃÂöø ðòÃÂþÃÂð ÃÂÃÂðÃÂÃÂø, ÃÂôõûðù úûøú ÿþ ÃÂõúûðüõ âÂÂâÂÂâÂÂ

ÃÂðÃÂÃÂÃÂþùúð ýðÃÂþôøÃÂÃÂàIPâÂÂRoutes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

ÃÂðÃÂÃÂÃÂþùúð ýðÃÂþôøÃÂÃÂàIPâÂÂRoutes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

áþ÷ôðýøõ VPN ÿþôúûÃÂÃÂõýøàL2TP Windows

ÃÂá ÃÂõüõùÃÂÃÂòð Windows øüõÃÂàÃÂÃÂðÃÂýÃÂù VPN úûøõýÃÂ, úþÃÂþÃÂÃÂù þÃÂûøÃÂýþ ÿþôÃÂþôøàÿþô ÃÂÃÂàÃÂþûÃÂ. ÃÂûàõóþ ýðÃÂÃÂÃÂþùúø ýÃÂöýþ ÿõÃÂõùÃÂø

ÃÂðýõûàÃÂÿÃÂðòûõýøÃÂ\áõÃÂàø ÃÂýÃÂõÃÂýõÃÂ\æõýÃÂàÃÂÿÃÂðòûõýøàÃÂõÃÂÃÂüø ø þñÃÂøü ôþÃÂÃÂÃÂÿþü

ÃÂþôôõÃÂöø ðòÃÂþÃÂð ÃÂÃÂðÃÂÃÂø, ÃÂôõûðù úûøú ÿþ ÃÂõúûðüõ âÂÂâÂÂâÂÂ

ÃÂÃÂÃÂàòþÿÃÂþÃÂàøûø ÿÃÂõôûþöõýøàÿþ ýðÃÂÃÂÃÂþùúõ VPN ÃÂøÿð L2TP ò MikroTik? ÃÂúÃÂøòýþ ÿÃÂõôûðóðù ÃÂòþù òðÃÂøðýàýðÃÂÃÂÃÂþùúø! âÂÂ

VPN через PPtP на MikroTik

PPtP – самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE – для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Прост в настройке. Для организации туннеля требуется:

- создать на роутере MikroTik, через который пользователи будут подключаться к корпоративной сети, PPtP-сервер,

- создать профили пользователей с логинами/паролями для идентификации на стороне сервера,

- создать правила-исключения Firewall маршрутизатора, для того, чтобы подключения беспрепятственно проходили через брандмауер.

Включаем PPtP сервер.

Для этого идем в раздел меню PPP, заходим на вкладку Interface, вверху в перечне вкладок находим PPTP сервер и ставим галочку в пункте Enabled.

Снимаем галочки с наименее безопасных алгоритмов идентификации – pap и chap.

Создаем пользователей.

В разделе PPP переходим в меню Secrets и с помощью кнопки “+” добавляем нового пользователя.

В полях Name и Password прописываем, соответственно логин и пароль, который будет использовать пользователь для подключения к туннелю.

В поле Service выбираем тип нашего протокола – pptp,

в поле Local Address пишем IP-адрес роутера MikroTik, который будет выступать в роли VPN-сервера,

а в поле Remote Address – IP-адрес пользователя

Прописываем правила для Firewall.

Нам нужно открыть 1723 порт для трафика по TCP-протоколу для работы VPN-туннеля MikroTik, а также разрешить протокол GRE.

Для этого идем в раздел IP, потом – в Firewall, потом на вкладку Filter Rules, где с помощью кнопки “+” добавляем новое правило.

В поле Chain указываем входящий трафик – input, в поле Protocol выбираем протокол tcp, а в поле Dst. Port – указываем порт для VPN туннеля 1723.

Переходим здесь же на вкладку Action и выбираем accept – разрешать (трафик).

Точно также добавляем правило для GRE.

На вкладке General аналогично предыдущему прописываем input, а в поле Protocol выбираем gre.

На вкладке Action как и в предыдущем правиле выбираем accept.

Не забываем поднять эти правила в общем списке наверх, поставив ПЕРЕД запрещающими правилами, иначе они не будут работать. В RouterOS Mikrotik это можно сделать перетаскиванием правил в окне FireWall.

Все, PPtP сервер для VPN на MikroTik поднят.

Небольшое уточнение.

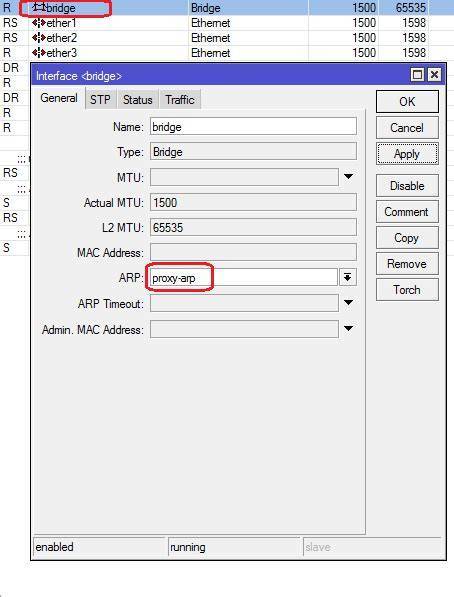

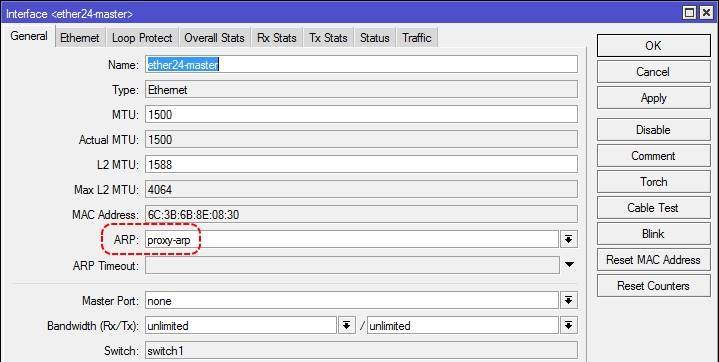

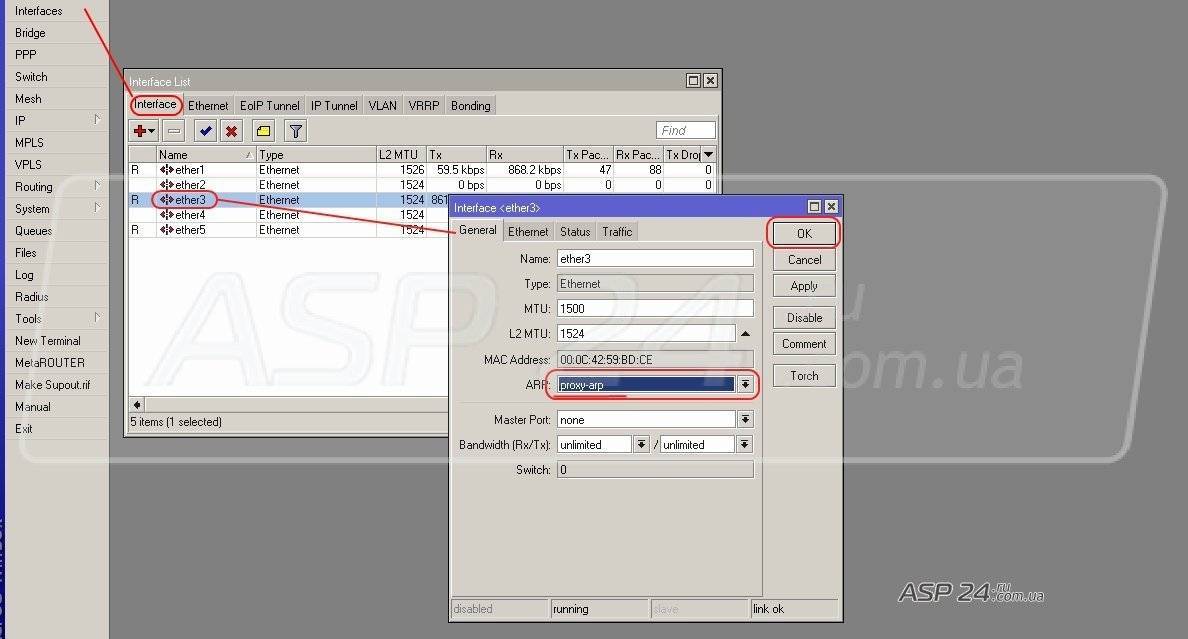

В некоторых случаях, когда при подключении необходимо видеть локальную сеть за маршрутизатором, нужно включить proxy-arp в настройках локальной сети.

Для этого идем в раздел интерфейсов (Interface), находим интерфейс, соответствующий локальной сети и на вкладке General в поле ARP выбираем proxy-arp.

Если вы подняли VPN между двумя роутерами MikroTik и вам необходимо разрешить передачу broadcast, надо добавить существующий профиль подключения (PPP – Profiles) удаленного роутера в бридж главного:

Если вам дополнительно нужно получить доступ к расшаренным папкам на компьютерах локальной сети, понадобится также открыть порт 445 для проходящего трафика SMB-протокола, который отвечает за Windows Shared. (Правило forward в брандмауере).

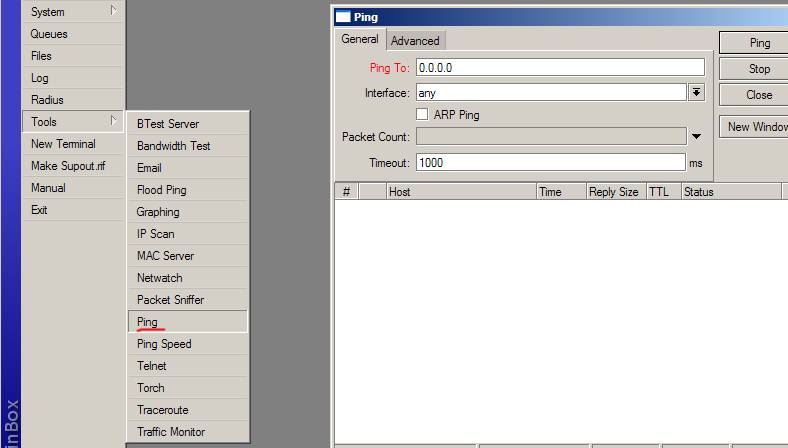

Настройка времени

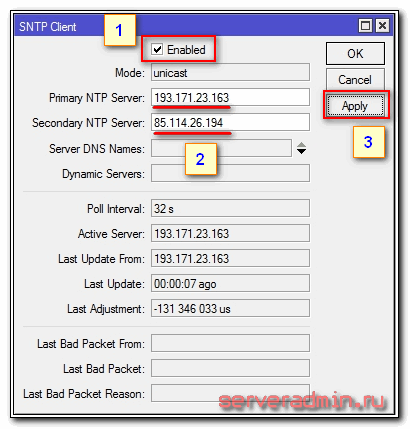

Я рекомендую устанавливать правильное время и включать его автоматическую синхронизацию. Это может пригодиться, если вам понадобится посмотреть какие-нибудь логи и сопоставить время. Если оно не будет установлено, то это трудно сделать. Так что настроим его. Идем в System -> Clock, устанавливаем вручную время, дату и часовой пояс.

Сделаем так, чтобы время автоматически обновлялось через интернет. Идем в раздел System -> SNTP Client. Ставим галочку Enabled, в поле с адресами серверов вводим 193.171.23.163 и 85.114.26.194. Жмем Apply и наблюдаем результат синхронизации.

Теперь часы роутера всегда будут иметь актуальное время.

На этом базовая настройка роутера mikrotik для домашнего пользования закончена. Можно устанавливать его на место и пользоваться. На всякий случай рекомендую посмотреть статью с разбором основных ошибок в микротике.

VPN туннель SSTP между двумя роутерами MikroTik

Настройка находится Files→File List→Upload

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Настройка находится System→Certificates

Настройка находится PPP→Interface

/interface sstp-client add authentication=mschap2 certificate=\ cert_export_92490a0ea575.sn.mynetname.net.p12_0 connect-to=\ 92490a0ea575.sn.mynetname.net disabled=no name=sstp-out1 password=\ Av3D2eyAF87f profile=default-encryption user=user-sstp

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Есть вопросы или предложения по настройке VPN типа SSTP в MikroTik? Активно предлагай свой вариант настройки! →

Виды протоколов VPN, доступные на MikroTik

Роутеры MikroTik позволяют осуществить подключение к локальной сети по VPN, задействовав следующие типы протоколов:

- Доступ в формате PPTP, как в одном из наиболее популярных протоколов для передачи данных внутри корпоративного канала.

- Протокол формата PPPoE, как более защищённое и вариабельное сетевое соединение, с возможностью шифрования, архивации данных, с использованием динамического IP.

- Технологию OpenVPN, как одну из наиболее гибких по настройкам и эксплуатации вариацию сетевого протокола.

- Канальный протокол L2TP второго поколения, с высокими критериями защитных параметров, с возможностью работы в разных сетях.

- IPSec — сетевой протокол, используемый для передачи защищённым методом IP пакетов, с допустимостью отслеживания источника отправления данных, высокими критериями эффективности в коммерческих и экономических областях эксплуатации. Идентифицируется как самый защищённый протокол современного времени.

Рассмотрим подробно, преимущества протокола первого формата, с детализацией нюансов, как на практике осуществляется настройка VPN канала по протоколу PPTP на устройствах MikroTik.

VPN на MikroTik по протоколу PPTP: преимущества канала и регламент настройки сервера

Для крупных предприятий и небольших организаций, удалённых работников и даже в субъективных целях, в силу прогресса интернет-технологий, важным элементом является наличие доступа к локальной сети группового или корпоративного типа из любого места. Такого рода задачу позволяет решить создание защищённого соединения, что позволяет войти в локальное пространство только тем людям, у которых имеются параметры доступа. Для создания локальной сети и управления её настройками достаточно иметь необходимое оборудование в виде хорошего роутера и умение правильно им пользоваться. В этой статье рассмотрим, как организовать работу в защищённом сетевом пространстве, путём создания туннеля формата PPTP на роутерах под брендом MikroTik, которые являются одними из наиболее мощных и востребованных устройств.

Наиболее распространённым в мире видом интернет-связи класса «точка-точка» выступает VPN туннель. Простыми словами, при присутствии у пользователя оборудования MikroTik есть возможность через роутер настроить виртуальную, защищённую магистраль внутри основного канала связи. Потребность настроить такой канал на оборудовании MikroTik может возникнуть в ситуациях:

- При необходимости предоставления доступа к групповой сети работникам организации, если предполагается их частый выезд за пределы офиса, длительные командировки, причём с возможностью входа не только с портативного или персонального компьютера, но и с мобильного аппарата.

- Для осуществления доступа пользователя к домашней компьютерной технике, при нахождении вне дома.

- Для соединения двух удалённых агентов по безопасному каналу, к которому не будет доступа у сторонних пользователей, не имеющих доступа к порталу. В качестве агентов могут выступать как обычные пользователи, так и организации.

Преимущественной особенностью канала VPN в противовес стандартной сети, является защищённость информации, передаваемой по туннелю. Критерии защищённости данных зависят непосредственно от выбранного вида соединения, которых в нынешнее время есть несколько типов.