Создание локальных правил слияния политик и приложений

Правила брандмауэра можно развернуть:

- Локальное использование оснастки Брандмауэра (WF.msc)

- Локальное использование PowerShell

- Удаленное использование групповой политики, если устройство является членом Active Directory Name, System Center Configuration Manager (SCCM) или Intune (с помощью рабочей группы).

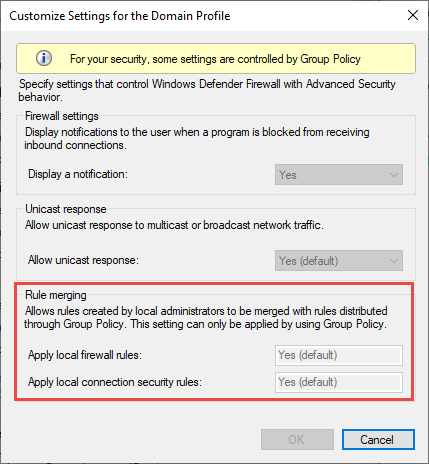

Параметры объединения правил контролируют возможность объединения правил из различных источников политики. Администраторы могут настраивать различные действия слияния для профилей домена, частных и общедоступных.

Параметры объединения правил позволяют местным администраторам создавать собственные правила брандмауэра в дополнение к правилам групповой политики.

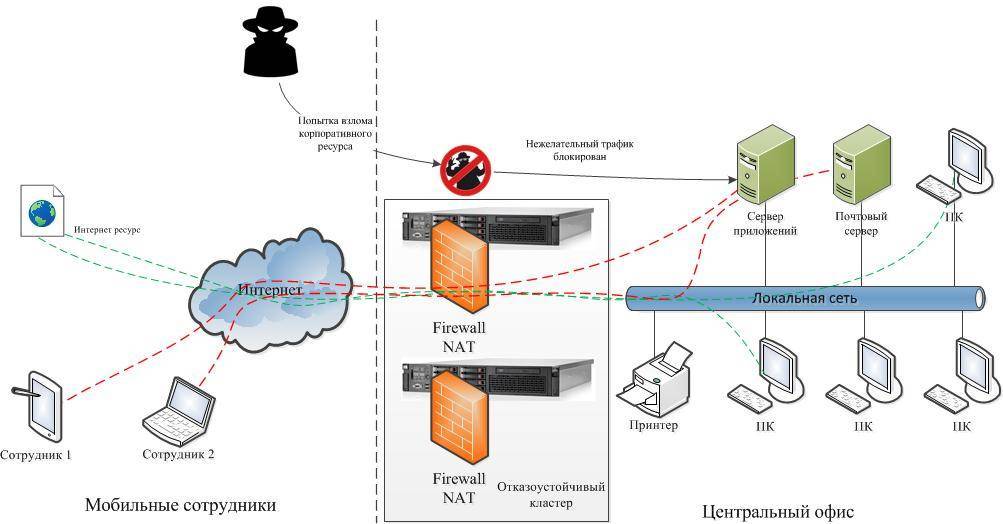

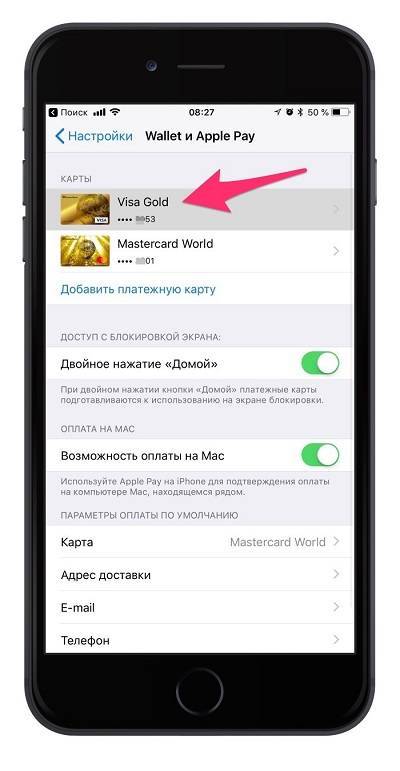

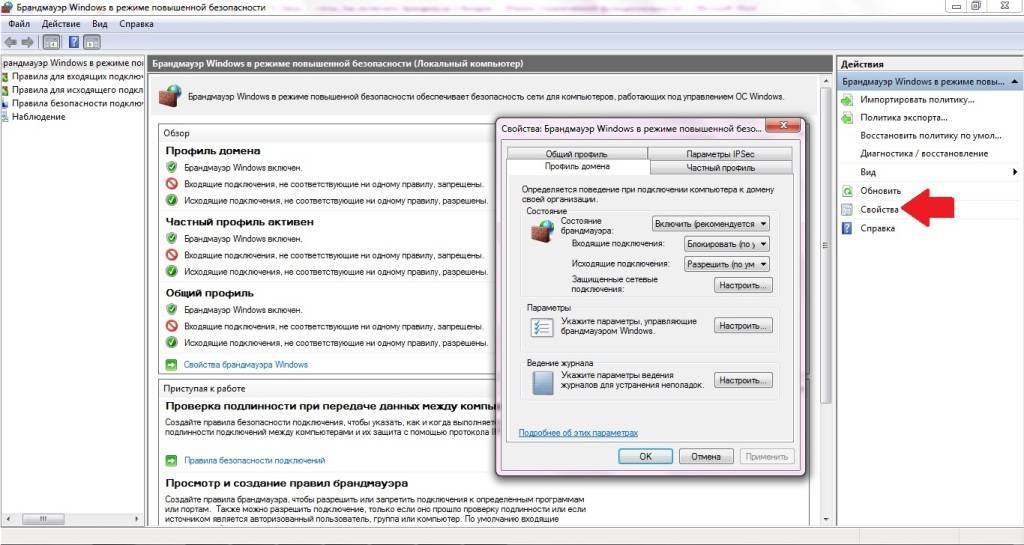

Рис. 5. Параметр слияния правил

Совет

В поставщике услуг конфигурации брандмауэраэквивалентным параметром является AllowLocalPolicyMerge. Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile, PrivateProfileи PublicProfile.

Если объединение локальных политик отключено, для любого приложения, которое нуждается в входящие подключения, требуется централизованное развертывание правил.

Администраторы могут отключить LocalPolicyMerge в средах с высокой безопасностью, чтобы обеспечить более жесткий контроль над конечными точками. Это может повлиять на некоторые приложения и службы, которые автоматически создают локализованную политику брандмауэра при установке, как было рассмотрено выше. Чтобы эти типы приложений и служб работали, администраторы должны централизованно нажимать правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

CSP брандмауэра и CSP политики также имеют параметры, которые могут повлиять на объединение правил.

В качестве наилучшей практики важно перечислять и логить такие приложения, в том числе сетевые порты, используемые для связи. Как правило, на веб-сайте приложения можно найти, какие порты должны быть открыты для данной службы

Для более сложных или клиентского развертывания приложений может потребоваться более тщательный анализ с помощью средств захвата сетевых пакетов.

Как правило, для обеспечения максимальной безопасности администраторы должны использовать исключения брандмауэра только для приложений и служб, которые должны служить законным целям.

Примечание

Использование шаблонов подпольных карт, таких как *C:*\teams.exe, * не поддерживается в правилах приложения. В настоящее время мы поддерживаем только правила, созданные с использованием полного пути к приложению(ы).

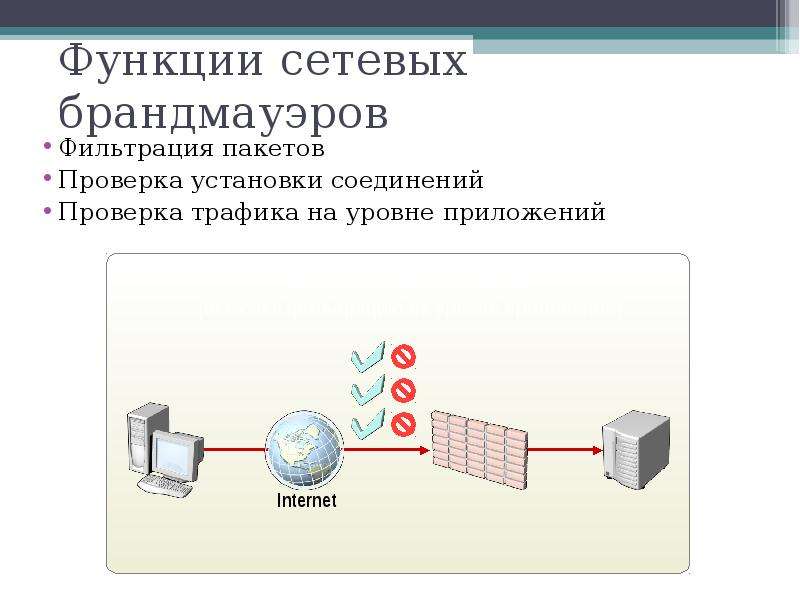

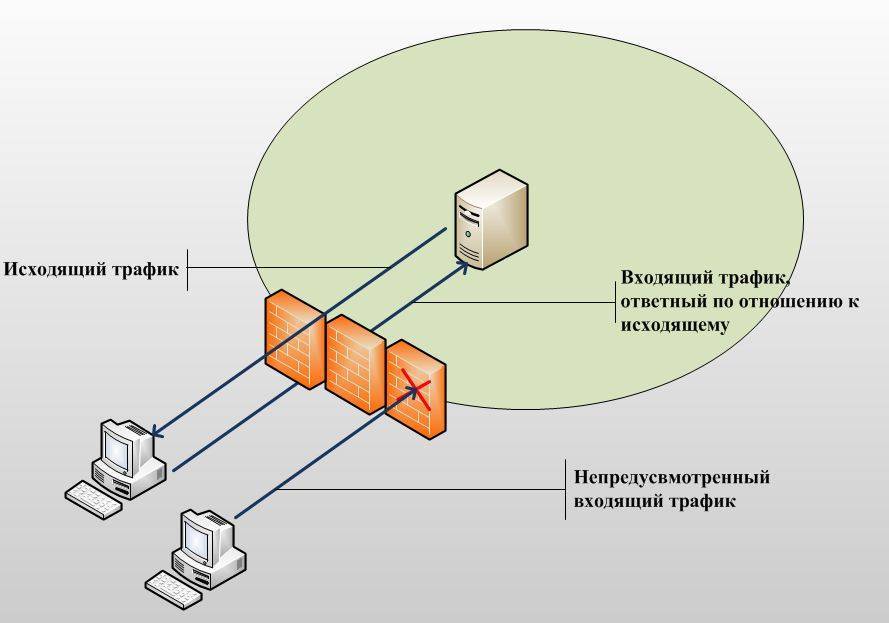

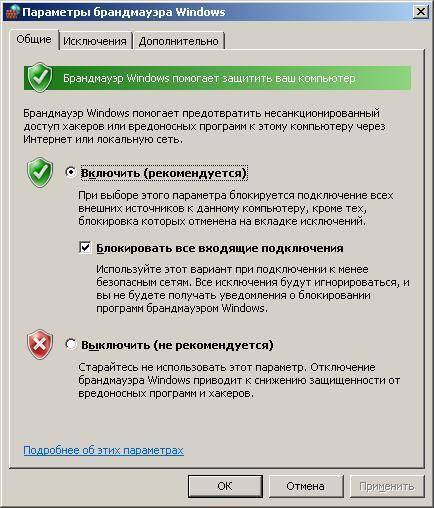

Настройка Брандмауэра в ОС Windows

Основная функция брандмауэра – проверка данных поступающих из интернета и блокировка тех, которые вызывают опасения. Существует два режима «белый» и «черный» список. Белый – блокировать всё, кроме того, что разрешено, черный разрешать все кроме запрещенного. Даже после полной настройки брандмауэра остаётся необходимость устанавливать разрешения для новых приложений.

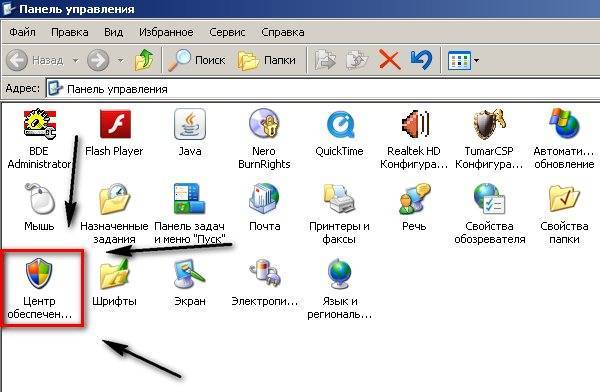

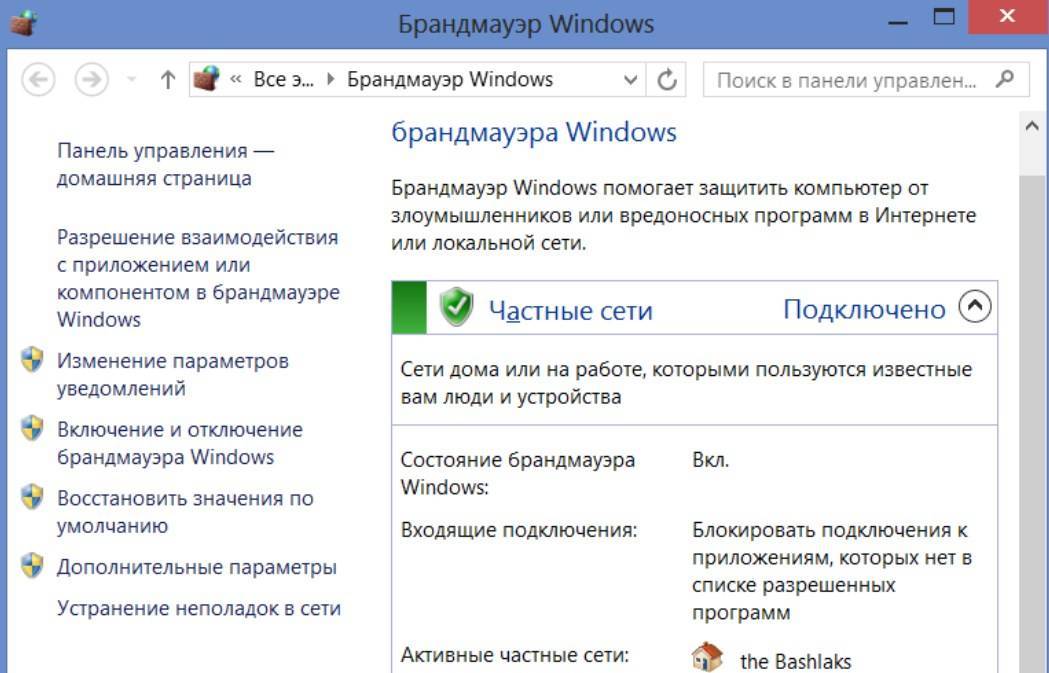

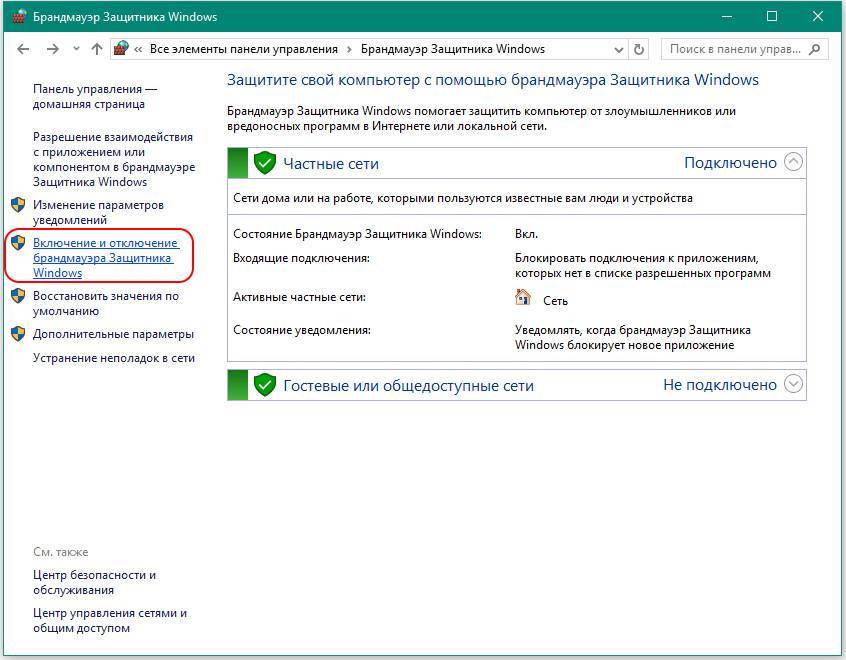

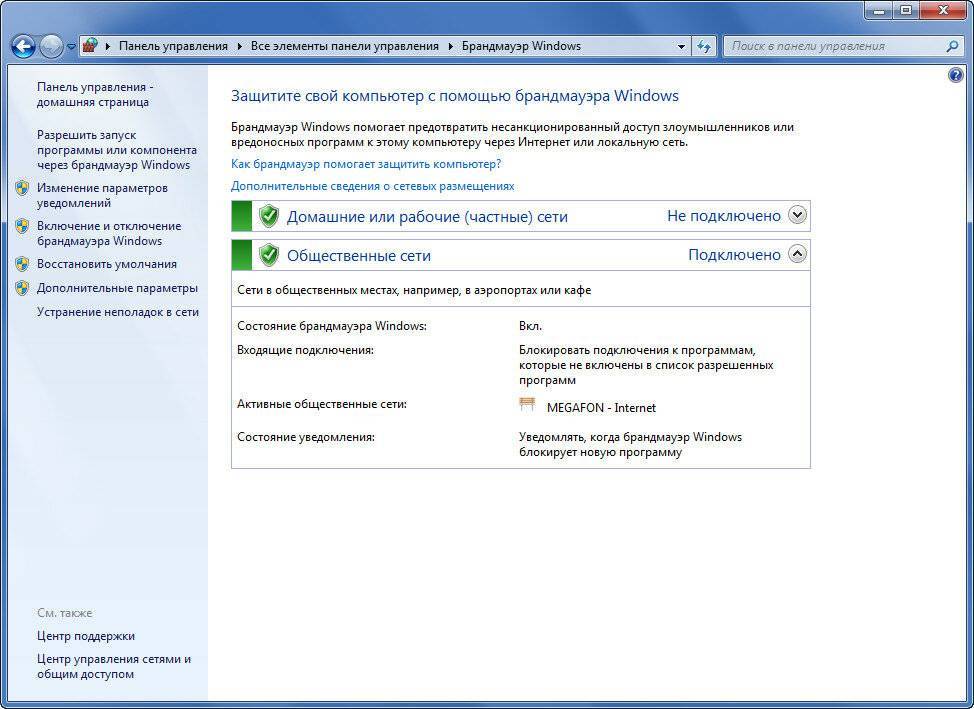

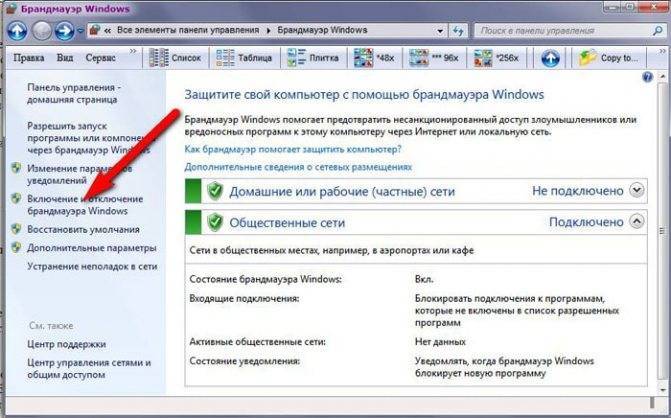

Чтобы найти брандмауэр:

- зайдите в Панель управления и воспользуйтесь поиском;

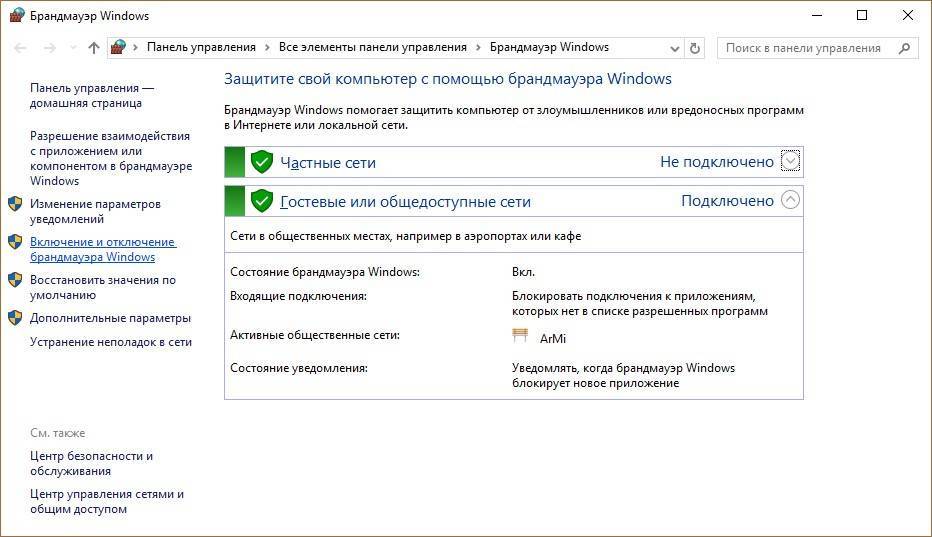

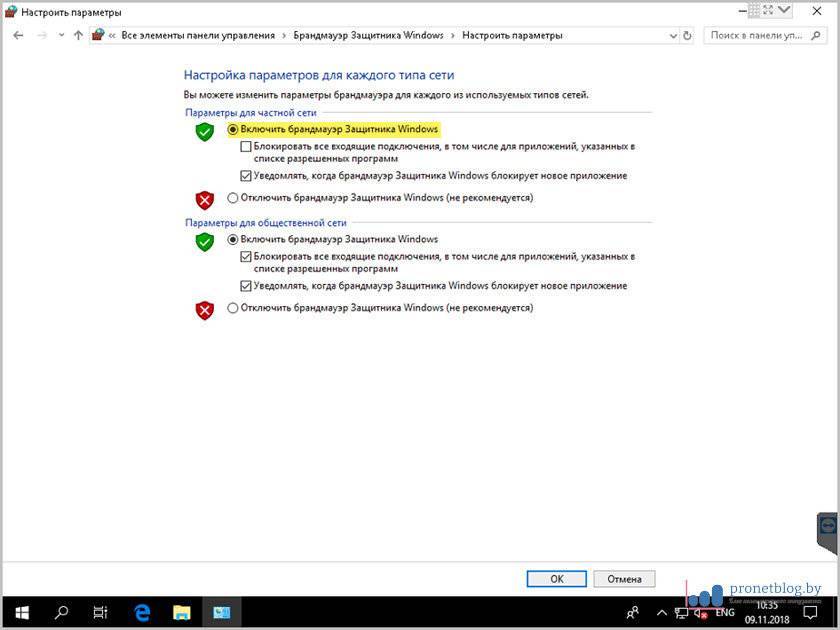

- в открывшемся окне можно изменить параметры защиты для частных и публичных сетей;

Если у вас уже установлен антивирус, отключите брандмауэр как показано на этой картинке.

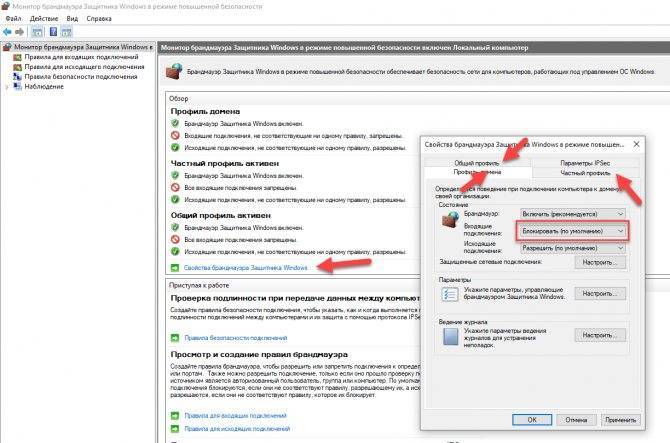

Блокирование исходящих соединений

Брандмауэр и иногда антивирус могут полностью блокировать все исходящие соединения.

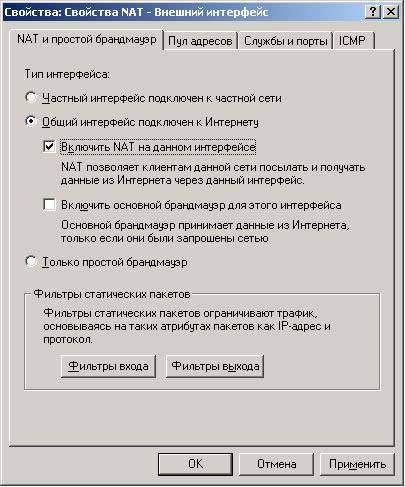

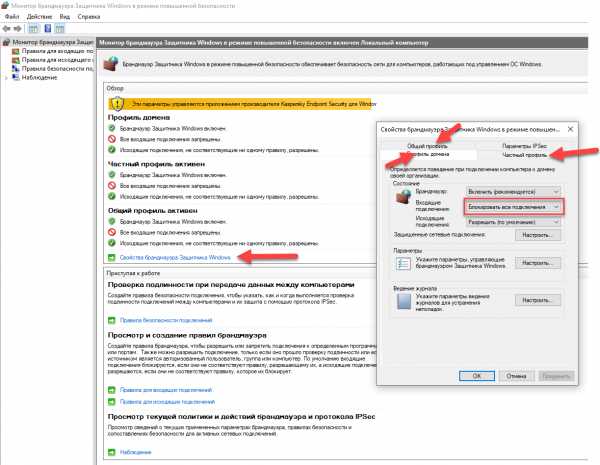

Чтобы перекрыть файерволом исходящие подключения в режиме белого фильтра нужно:

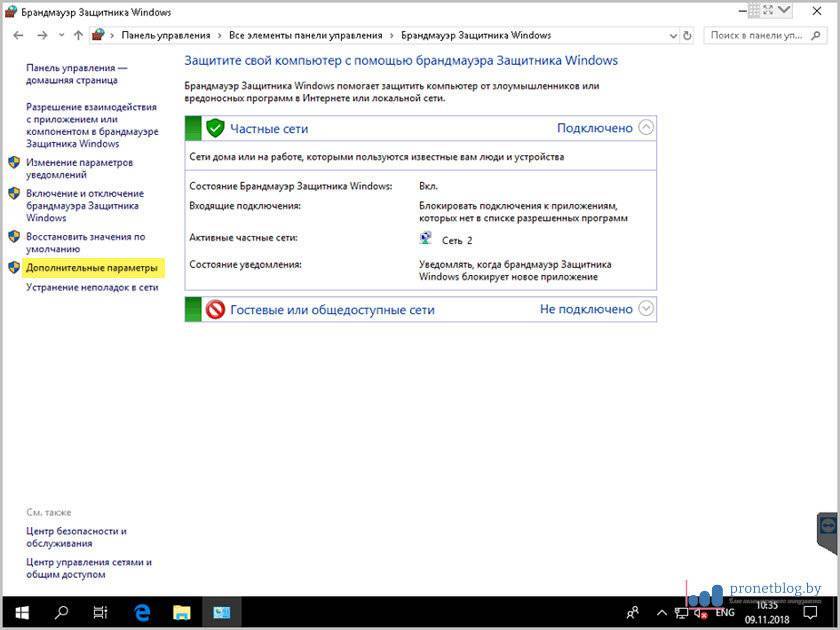

- зайти в «дополнительные параметры» брандмауэра;

- открыть окошко «Свойства»;

- поставить «исходящие подключения» в режим «блокировать» в частном и общем профиле.

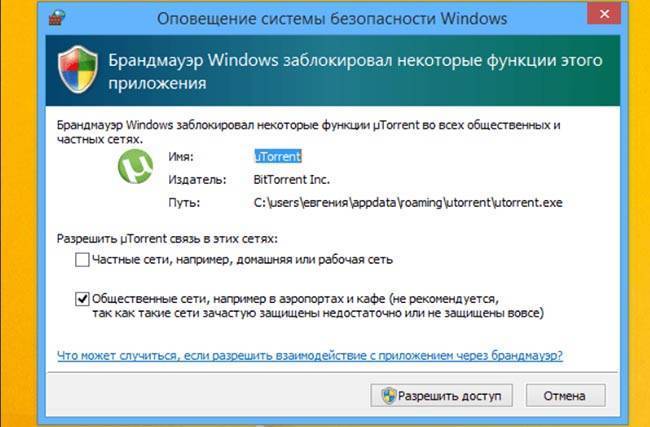

Правила для приложений

Есть специальный список программ, которым разрешен обмен данными с интернетом и если нужная вам блокируется, нужно просто настроить разрешения для нее в этом списке. Кроме того, можно настроить уведомления так, чтобы если блокируется новое приложение, вы имели выбор – оставить все как есть и разрешить доступ этой программе.

Например, можно закрыть доступ к интернету для скайпа или гугл хром, или наоборот, оставить доступ только для пары конкретных рабочих программ.

Правила для служб

Чтобы настроить доступ для служб:

- заходим в углубленные настройки брандмауэра;

- слева выбираем входящие или исходящие правила;

- справа выбираем пункт «Создать правило»;

- в списке выбираем «Настраиваемое»;

- вводим имя службы или выбираем его из предложенного списка.

В новых версиях Windows, начиная с Vista, предусмотрена возможность выбирать службу из списка, не вводя имя службы вручную. Если нет доступа к компьютеру в сети windows xp или windows server, вам нужно настроить службу политики доступа, то подробное описание можно найти в справках системы.

Активируем зарезервированное правило

Чтобы активировать зарезервированное правило, нужно повторить пункты 1-3 из предыдущего раздела, затем:

- выбрать пункт «Предопределенные»;

- отметить желаемое разрешение, например для «Удаленного помощника»;

- выбрать нужное правило из списка;

- указать действие для указанных условий – разрешить подключение, разрешить безопасное подключение или блокировать.

Разрешаем VPN-подключение

Для установки особого разрешения VPN подключения, нужно снова повторить пункты 1-3, далее:

- выбрать пункт «Для порта»;

- указать протокол TCP или UDP;

- выбрать применение правила ко всем или определенным портам;

- отметить нужный пункт: разрешить подключение, разрешить безопасное подключение, блокировать подключение;

- выбрать профили, для которых должно применяться это правило – доменный, частный или публичный;

- дать название готовому правилу.

Другие файрволы для Windows 10

Альтернативных вариантов для вашего компьютера и данных множество. Из них выделяются несколько самых лучших. Эти программы имеют внушительный стаж, к тому же они пользуются популярностью во всех «компьютерных» кругах. Если вы хотите на сто процентов обезопасить себя, воспользуйтесь такими антивирусами, как:

- Kaspersky;

- Avast;

- Norton;

- Eset Nod32;

- или, в конце концов, McAffee.

Фотогалерея: варианты антивирусных программ для Windows 10

Avast antivirus — относительно недорогая антивирусная программаEset nod32 antivirus считается одним из самых «умных» и «интеллектуальных» решений безопасностиKaspersky antivirus — один из лидеров на российском рынке антивирусных программMcAffee antivirus — продукт, вызывающий споры на протяжении всего его существования, но с базовой защитой он также справитсяNorton antivirus -простой и удобный антивирус для домашнего компьютера

Эти фирмы всегда на слуху. Они отвечают не только за контроль данных, но и за оперативную и эффективную борьбу с программами-вирусами, которые вы можете подхватить в интернете. В том случае, если же вы всё-таки скачали вредоносную программу, с вероятностью 99% один из этих антивирусов сможет обезвредить её. Самым дорогим по стоимости программным обеспечением из перечисленных выше будет являться антивирус Касперского, но его цена обусловлена проверенным качеством. Как правило, стоимость антивирусных приложений напрямую зависит от широты их функциональности и эффективности.

Если же на такие мелочи, как антивирусы, не тратить деньги, всегда можно воспользоваться свободно распространяемыми (то есть бесплатными) программными продуктами. Например, 360 total security. Эта программа поможет обезопасить себя от различных угроз, таких, как фишинг (кража данных), кейлоггинг (вирусы, передающие данные всех введённых логинов и паролей злоумышленникам) и от различного рода червей. К тому же, этот софт показывает незащищенное соединение в интернете и даёт советы, стоит ли доверять определённому сайту или нет. Бесплатных антивирусов много, среди них 360 total security считается одним из лучших по оценкам пользователей ПК. Впрочем, попробуйте сами!

Брандмауэр Windows лучше всегда держать включённым во избежание проникновения на компьютер вредоносных программ. Если же вы всё-таки его отключаете, удостоверьтесь, что никаких угроз для безопасности на данный момент не существует, и только потом действуйте!

Настройка фаервола Tinywall

Тут ничего сложного и в общем-то можно оставить всё как есть. Первая вкладка отвечает за список, защищающий от всякого мусора и рекламы, а так же позволяет задать пароль на настройки (редкая почему-то фича, хотя полезная до невозможности), проверять обновления и выставлять запрет на изменение файла hosts:

Вторая вкладка показывает текущие исключения и позволяет добавить свои (или удалить уже созданные):

Третья отвечает за глобальные, я бы сказал, службы и функционал. Главное не запутаться, — стоящая галочка это «Разрешить», а не стоящая «Запретить». Как видите здесь можно одним кликом избавиться от тех же обновлений Windows.

Ну и вкладка с обслуживанием позволяет задать обновления, экспортировать или импортировать списки исключений, поддержать разработчиков и всё такое прочее-разное.

Антивирус

Кроме описанных выше способов, есть еще один вариант того, как заблокировать доступ в интернет ехешнику игры. Это антивирус. Все защитные программы похожи и различаются одновременно. Мы разберём блокировку игры с помощью «Касперского». Для начала нам потребуется Kaspersky Internet Security любого года выпуска.

- В «Сетевой экран» и его настройка.

- Открываем вкладку с «Правилами».

- Как и в случае с брандмауэром, надо найти интересующую нас игру. Жмем «Изменить».

- Добавляем правило.

- При его настройке определяем действие как «Заблокировать» и указываем тип (название).

- Подтверждаем все изменения. Теперь нужная вам игра не сможет обращаться к Всемирной паутине.

Как понимаете, любые действия, связанные с блокировкой игр на компьютере, неотрывно взаимодействуют с безопасностью вашей операционной системы. Любые изменения, которые вы вносите, должны быть зафиксированы, чтобы в определённый момент можно было всё вернуть на круги своя без драм, потерянных данных, сломанного компьютера и истерик, почему же ничего не работает так, как надо вам.

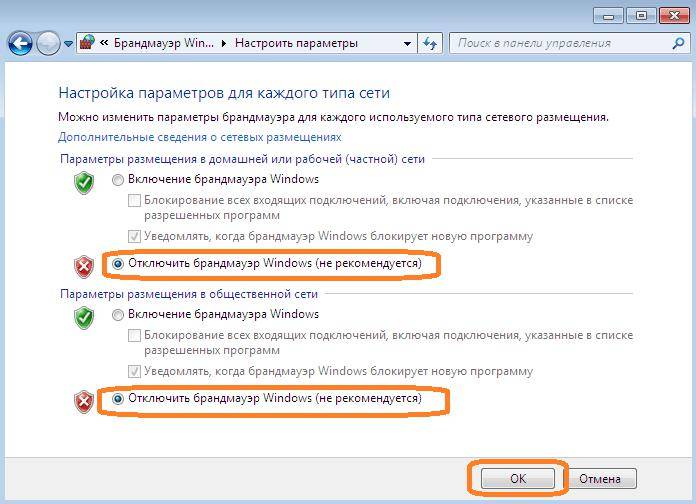

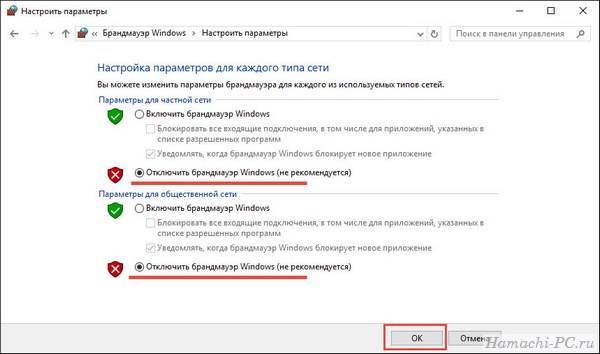

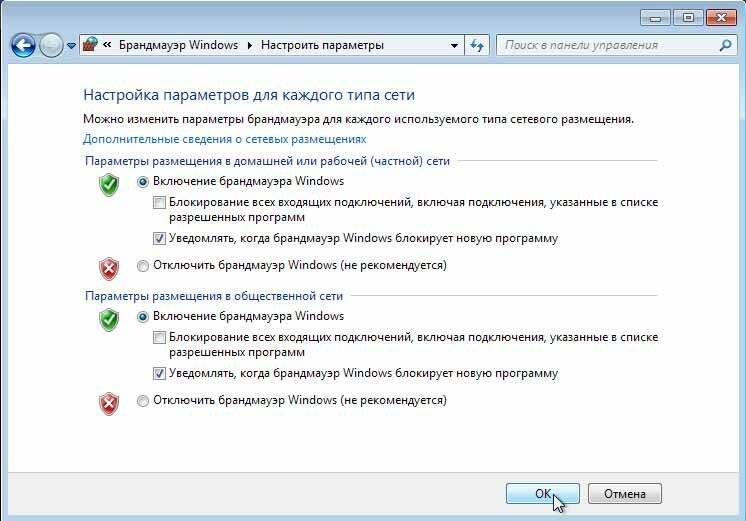

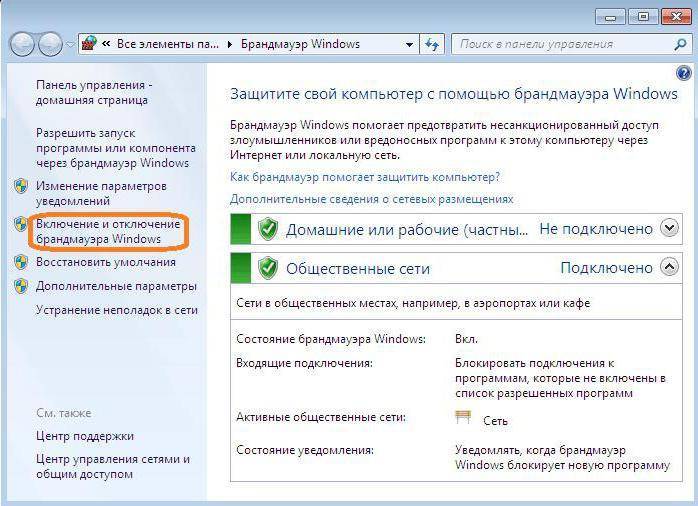

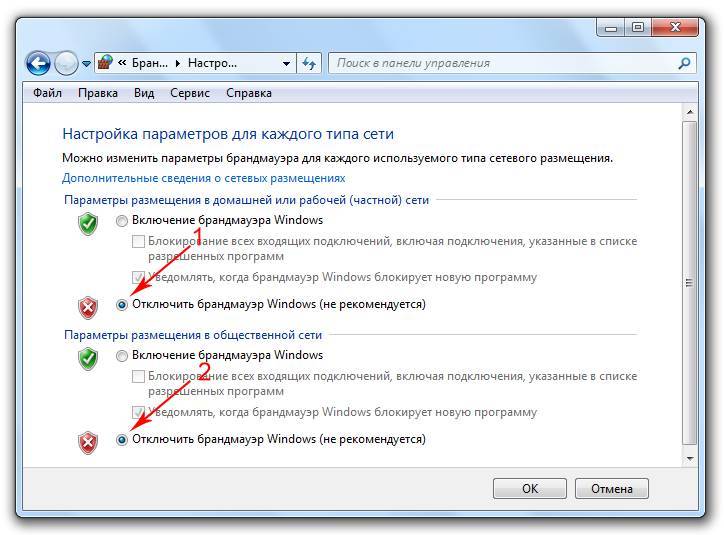

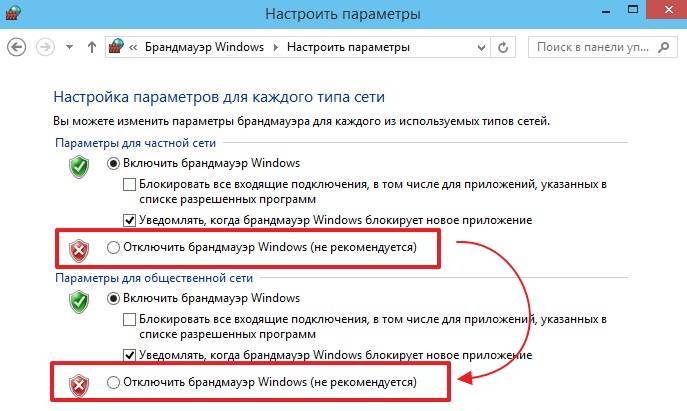

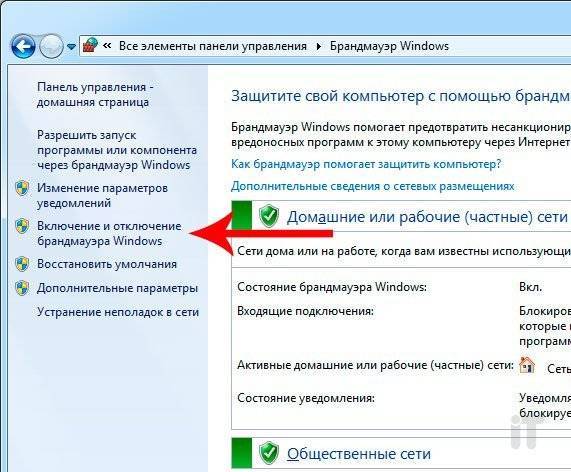

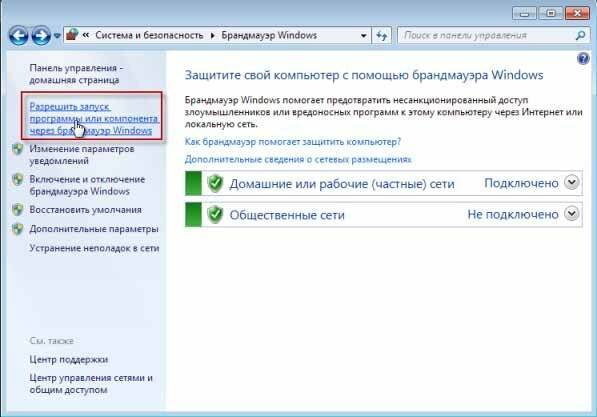

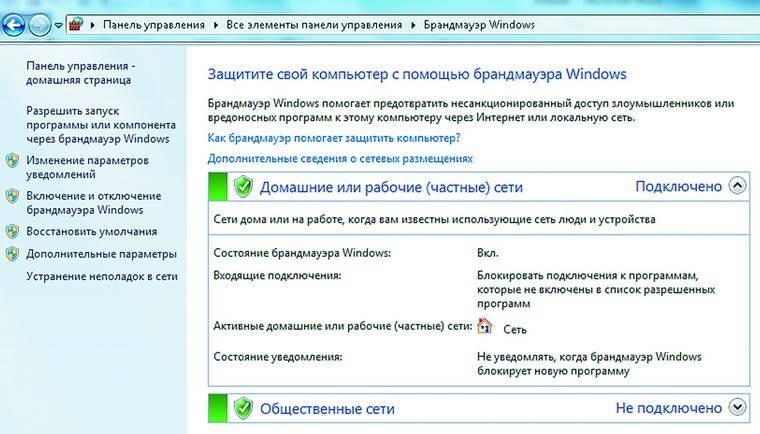

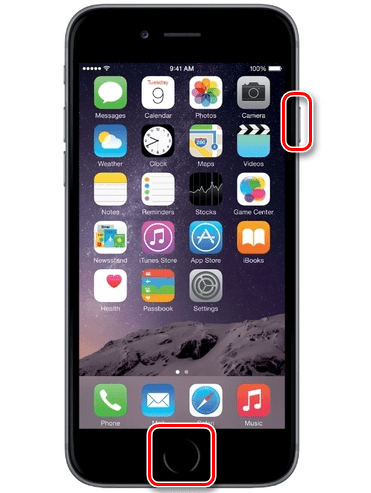

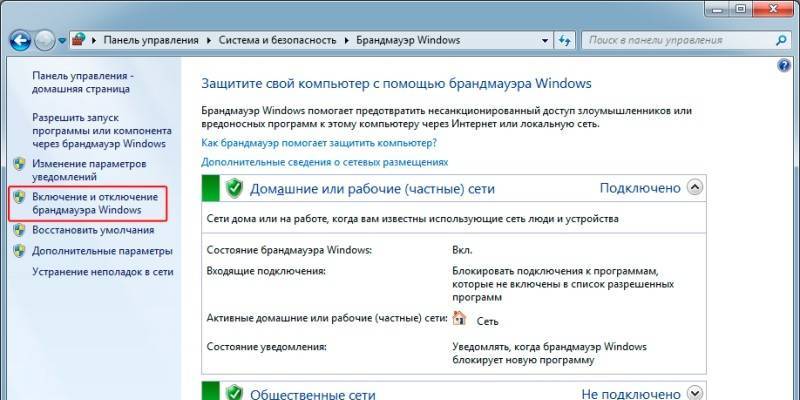

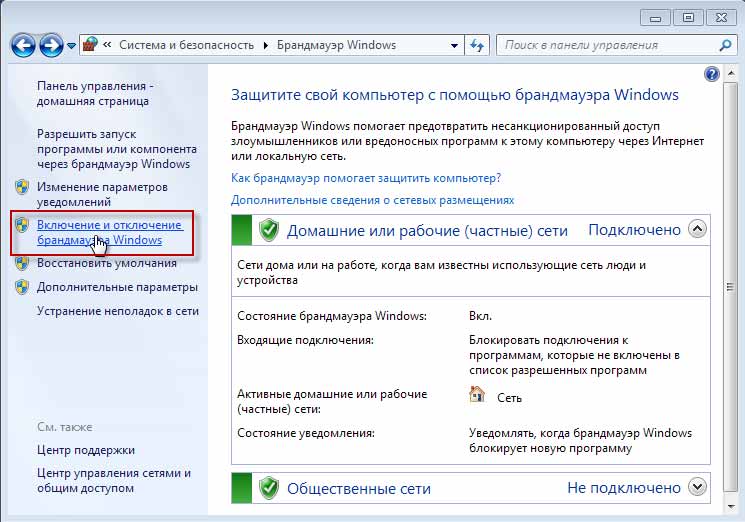

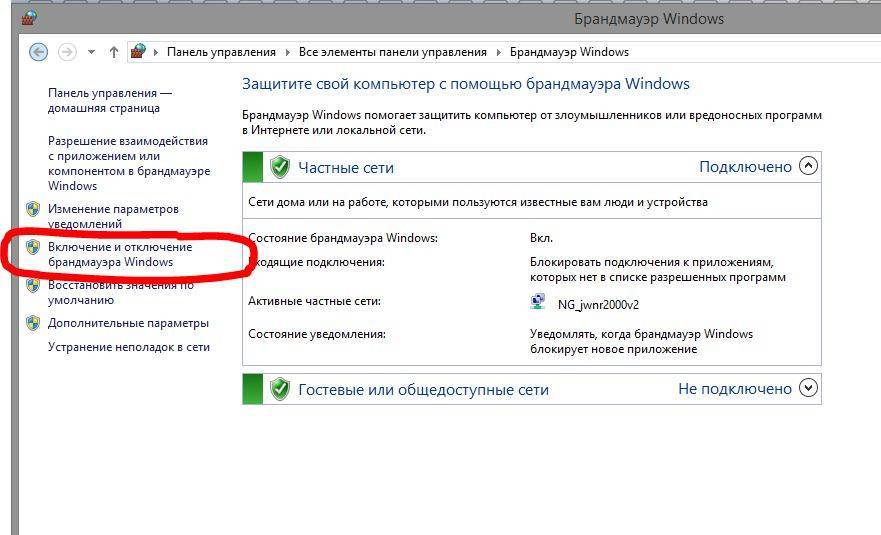

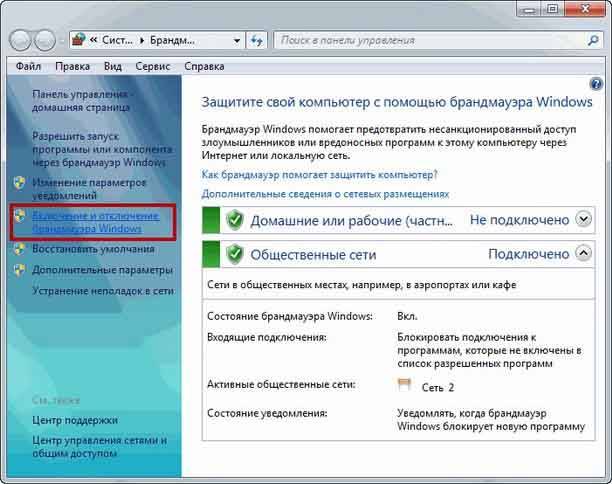

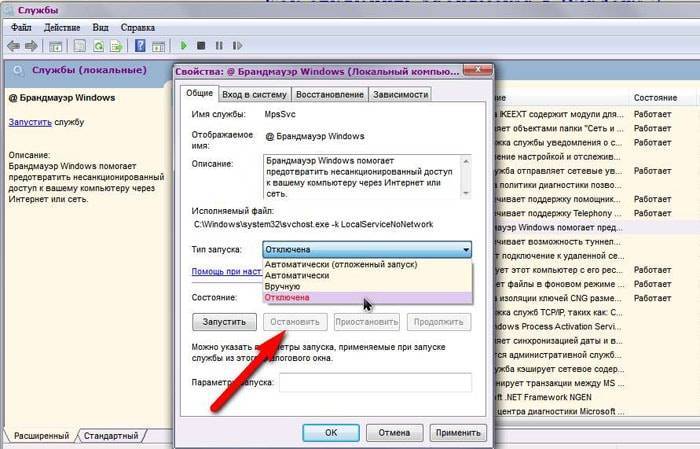

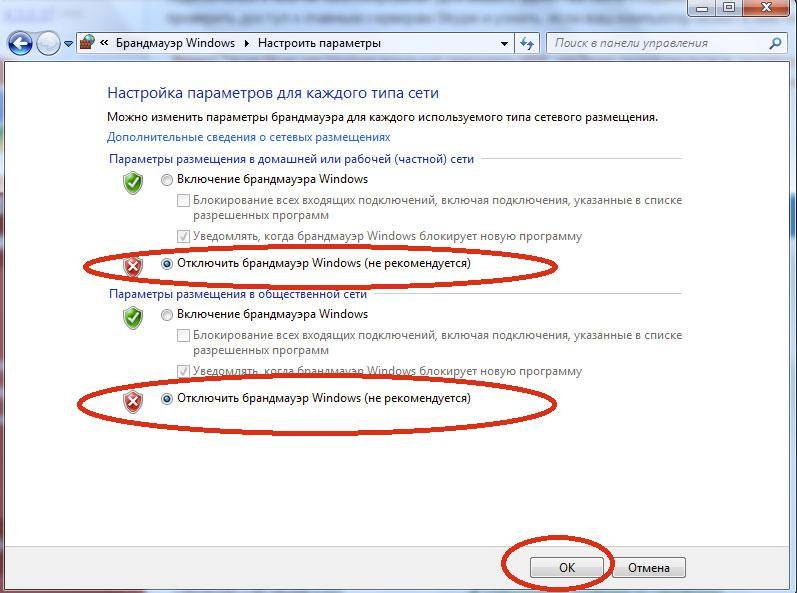

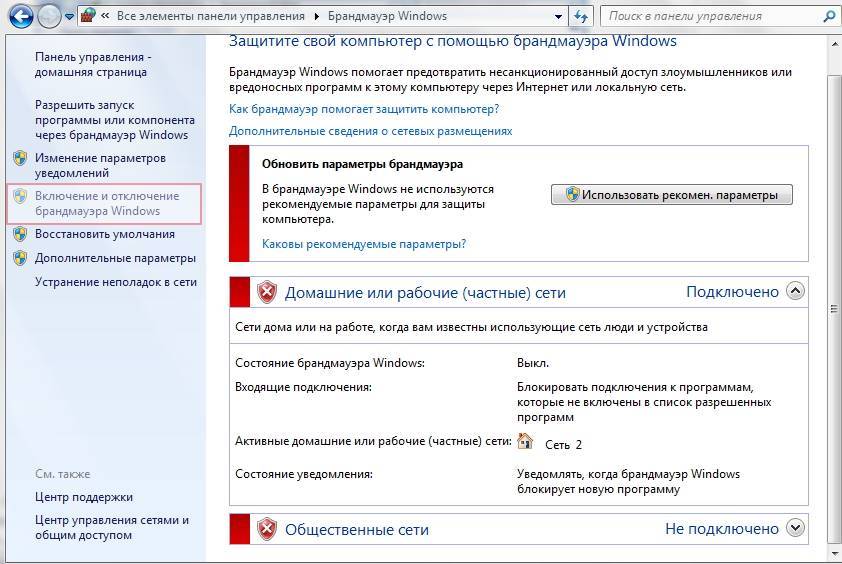

Отключаем брандмауэр в Windows 7

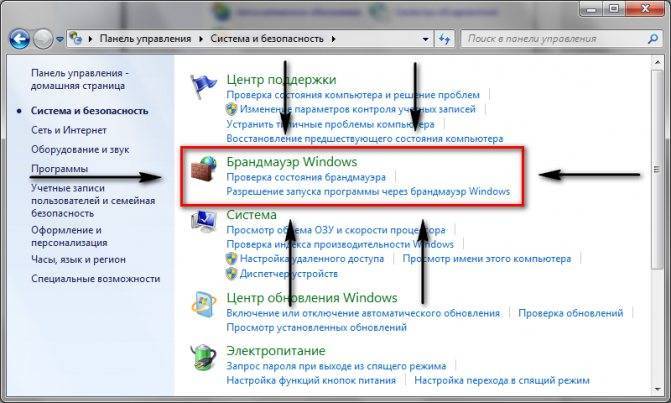

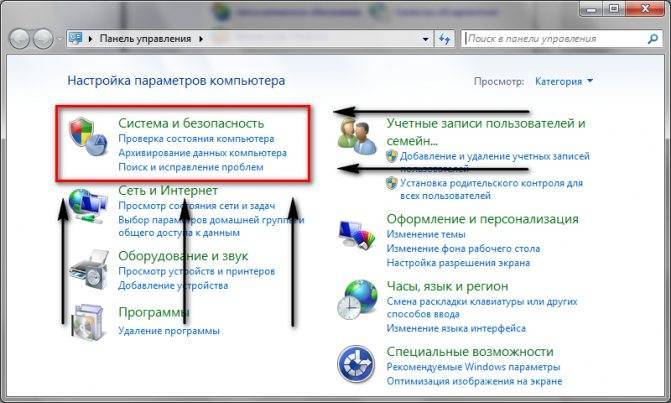

Включаем компьютер, заходим в «Меню пуск» >>> «Панель управления».

Система и безопасность.

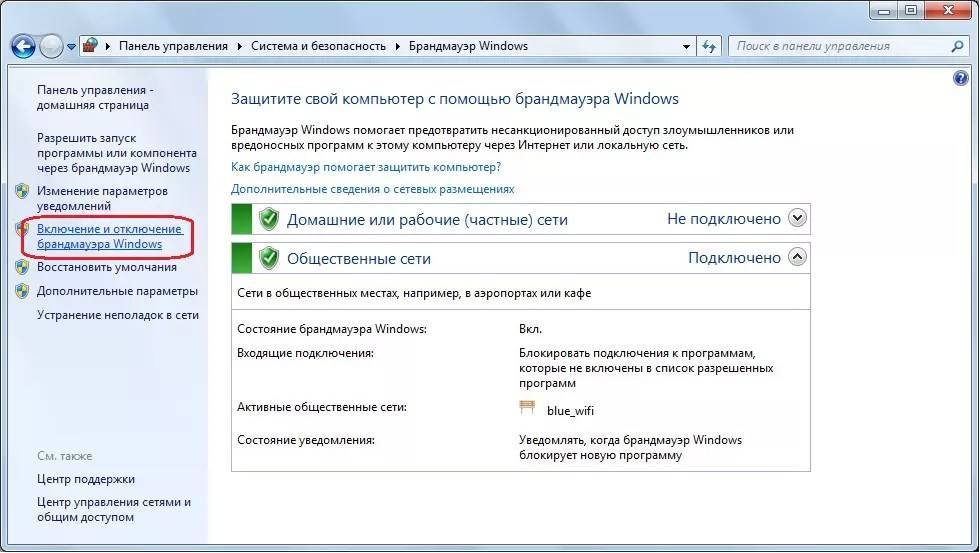

Брандмауэр Windows.

Включение и отключение Брандмауэра Windows.

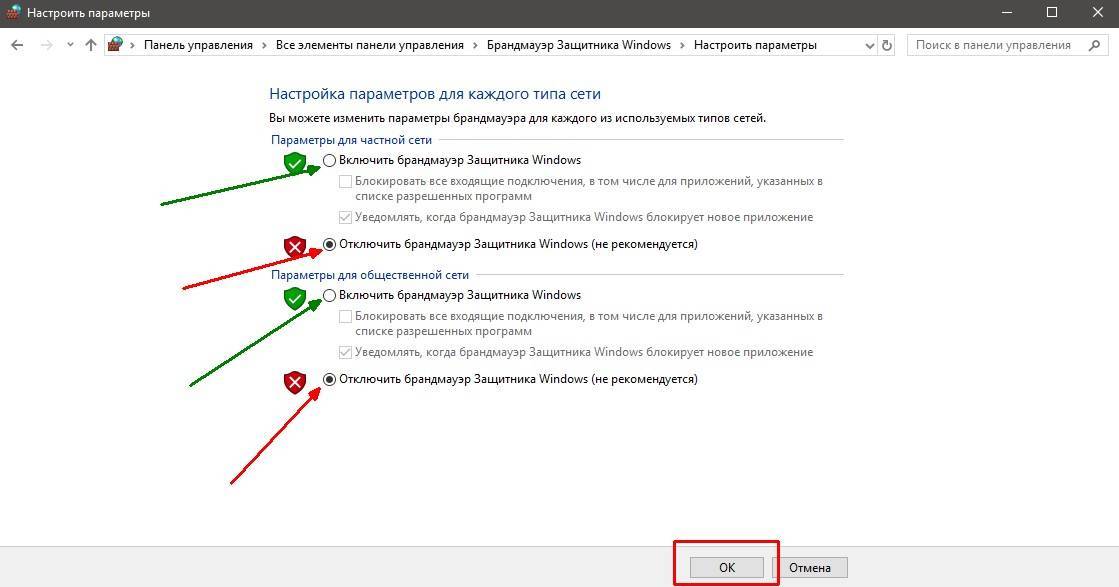

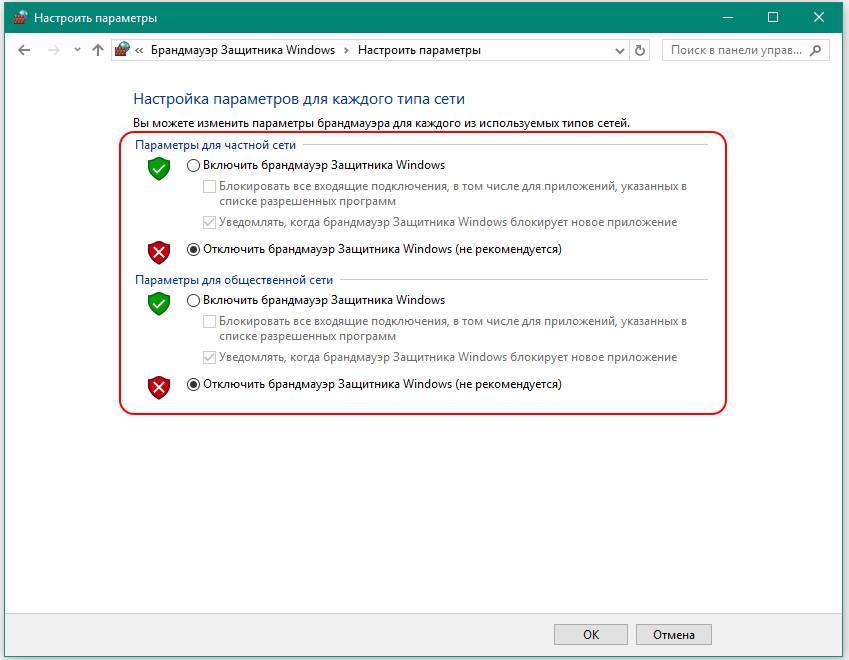

В открывшемся окне «Настройка параметров для каждого типа сети», нужно выставить две галочки «Отключить брандмауэр Windows (не рекомендуется)» и нажать OK.

После выполненных действий можете наслаждаться выключенным брандмауэром Windows 7.

Отключение центра поддержки

Так же рекомендую отключить Центр поддержки — это белый флажок в правом нижнем углу возле даты и времени, который постоянно напоминает о проблемах компьютера (почему то он меня раздражает и я его всегда выключаю). Небольшая инструкция о том как это сделать.

Включаем компьютер, заходим в Меню Пуск >>> Панель управления >>> Система и безопасность.

Идем в Центр поддержки >>> Изменение параметров контроля учетных записей.

Опускаем ползунок в самый низ «Никогда не уведомлять» >>> OK.

Далее заходим в «Настройки центра поддержки».

В открывшемся окне убираем все девять галочек и нажимаем OK.

Следующим шагом идем в «Центр обновления Windows».

Настройка параметров.

Там где важные обновления выбираем «Не проверять наличие обновлений (не рекомендуется)».

Убираем две галочки «Рекомендуемые обновления» и «Кто может устанавливать обновления», нажимаем OK.

Если вы все сделали правильно, то напоминания центра поддержки больше не будут вас беспокоить.

Небольшое предупреждение. Если вы хотите выключить ваш встроенный брандмауэр, то настоятельно рекомендую загрузить антивирусную программу, чтобы потом не возникло лишних проблем с вашим компьютером, например компьютер заблокирован.

Как отключить брандмауэр Windows 7 | Moicom.ru

https://youtube.com/watch?v=cSfsAU4fgCo

Как сбросить настройки брандмауэра в командной строке и PowerShell

И последние два способа: вы можете сбросить настройки брандмауэра Windows, используя командную строку (Как запустить командную строку от имени администратора) или команду PowerShell (как запустить PowerShell).

В командной строке, запущенной от имени администратора, следует использовать следующую команду:

В PowerShell (также от администратора) сброс брандмауэра выполняется командой

Надеюсь, одного из приведенных в инструкции способов окажется достаточно для вашей задачи.

Windows 10 включает несколько функций безопасности для поддержания безопасности компьютера и защиты данных от вредоносных программ и хакеров. Одной из таких функций является Брандмауэр Windows, который помогает предотвращать несанкционированный доступ к вашему компьютеру и блокировать потенциально вредоносные приложения.

Хотя в большинстве случае Брандмауэр работает стабильно и надежно, иногда вы можете столкнуться с проблемами. Например, возможен сбой запуска служб Брандмауэра или возникновение ошибки 80070424 или ошибки сервиса 5 (0x5). Кроме того, иногда приложения или функции, например, средство подключения к удаленному рабочему столу (Remote Assistant), могут потерять доступ к общим файлам и принтерам из-за ошибочной блокировки системным фаерволом.

Если вы наткнетесь на любую из этих или подобных проблем, вы предпринять несколько действий. Вы можете использовать инструмент “Устранение неполадок брандмауэра Windows”, который является автоматизированным средством сканирования и устранения распространенных проблем. Также доступен сброс настроек брандмауэра по умолчанию и ручное управление сетевым доступом приложений, заблокированным Брандмауэром.

Как исправить проблемы с Брандмауэром Windows 10

Чтобы диагностировать и устранить проблемы с Брандмауэром, используйте следующие шаги:

- Загрузите средство устранения неполадок брандмауэра Windows с сайта Microsoft.

- Запустите файл WindowsFirewall.diagcab, дважды щелкнув по нему.

- Нажмите Далее.

- В зависимости от результатов поиска, выберите опцию, которая исправит проблему.

- Если все сработало успешно, нажмите кнопку “Закрыть”, чтобы завершить работу со средством устранения неполадок.

Если инструмент не смог исправить проблему, нажмите ссылку “Просмотреть дополнительные сведения”, чтобы ознакомится с подробной информацией обо всех проблемах, которые он пытался исправить, включая общий доступ к файлам и принтерам, проблемы с Remote Assistant и службами фаервола.

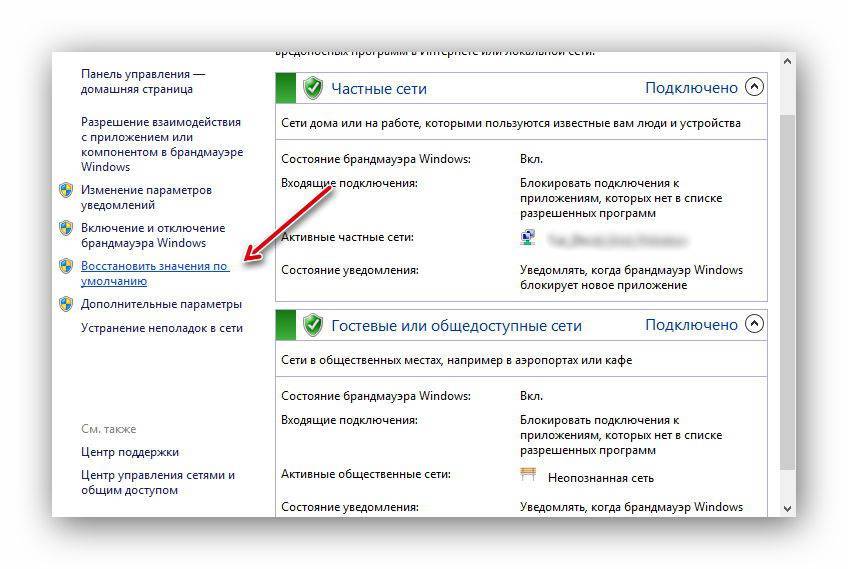

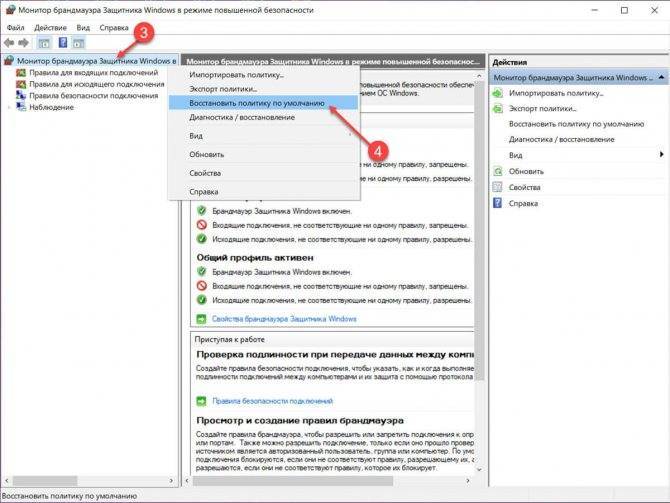

Как сбросить настройки Брандмауэра Windows

Если средство устранения неполадок брандмауэра Windows не смогло обнаружить проблему, то скорее всего она связана с конкретным параметром в системе. В данном сценарии, вы можете попытаться удалить текущую конфигурацию и вернуть настройки по умолчанию.

Чтобы вернуть настройки брандмауэра по умолчанию, проделайте следующие шаги:

Откройте панель управления (нажмите клавишу Windows и введите фразу “Панель управления”).

- Выберите “Систем и безопасность”.

- Нажмите по секции “Брандмауэр Windows”.

- В левом меню выберите опцию “Восстановить значения по умолчанию”.

- Нажмите кнопку “Восстановить значения по умолчанию”.

- Нажмите “Да” для подтверждения операции.

После того, как выполните эти шаги, будут восстановлены стандартные правила и настройки, и все проблемы конфигурации будут устранены.

Разрешаем доступ к сети через Брандмауэр

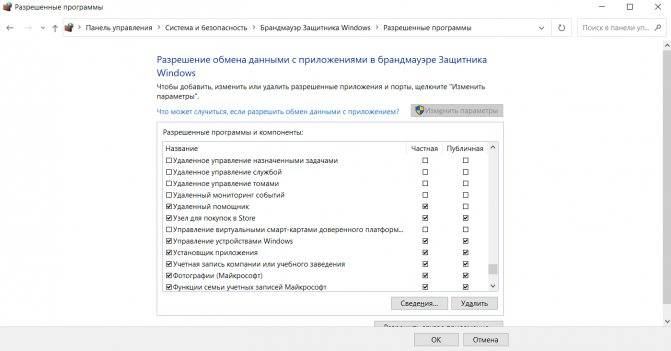

Если проблема заключается в ошибочной блокировке приложений, то вы можете использовать следующие шаги, чтобы разрешить доступ приложений к сети.

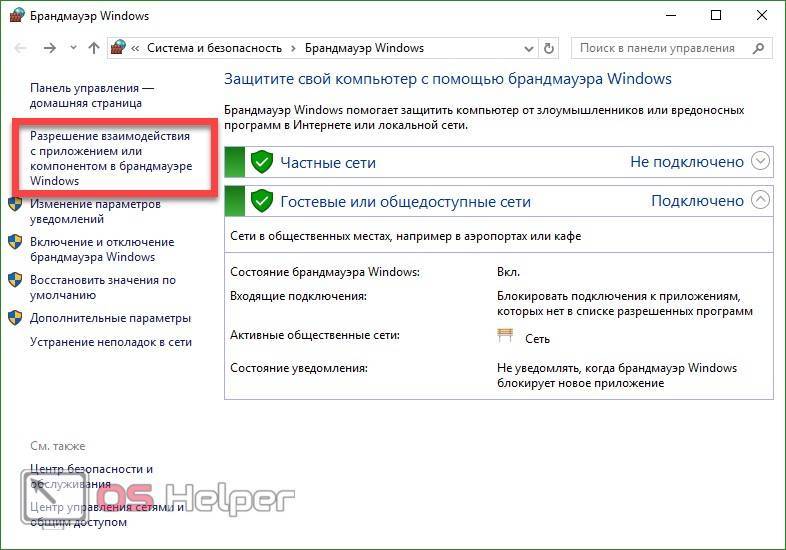

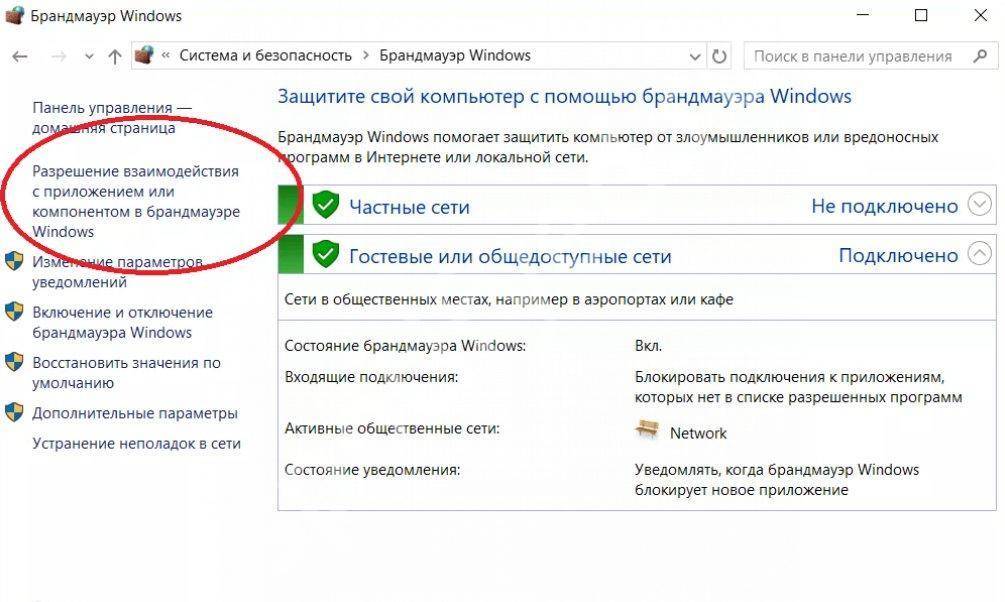

- Откройте панель управления (нажмите клавишу Windows и введите фразу “Панель управления”).

- Выберите “Систем и безопасность”.

- Нажмите по секции “Брандмауэр Windows”.

- В левом меню выберите опцию “Разрешение взаимодействия с приложением или компонентом в Брандмауэре Windows”.

- Выберите “Изменить параметры”, используя учетную запись администратора устройства.

- Выберите приложение или сервис, которые вы хотите разрешить.

- Выберите тип сети “Частная”, если приложение должно получить доступ только к локальной сети или “Публичная”, если приложение должно взаимодействовать и Интернетом.

- Нажмите ОК.

Вы можете использовать данную инструкцию, чтобы выполнить повторную настройку приложений после восстановление стандартных настроек Брандмауэра Windows.

Хотя в данном примере мы использовали Windows 10, вы можете использовать эти же инструкции для устранения проблем брандмауэра в Windows 8.1 и Windows 7.

Масштабируемся

Настраиваем еще пару-тройку VPN клиентов для разных серверов по инструкции выше. Добавлять сертификаты CA и сервера не нужно, выбираем уже добавленные. Также не выполняем шаг с Firewall — Rules — LAN, его мы сделаем позже. Необходимое количество клиентов устанавливается эмпирическим путем по результатам замеров скорости через каждый отдельный сервер.

После того как завершили, у нас должна быть следующая картина:

— В VPN — OpenVPN — Clients созданы и активированы клиенты

— В Interfaces — Assignment созданы и активированы интерфейсы для каждого клиента

— В Status — OpenVPN все клиенты находятся в состоянии «up»

— В System — Routing появились шлюзы, и для них указаны пингуемые IP-адреса. (Если не можете придумать, кого попинговать — откройте shodan.io и найдите все IP google)

Теперь зайдем в System — Routing — Gateway Groups. Нажмите Add. Укажите запоминающееся имя в Group Name.

Теперь обратите внимание на таблицу Gateway Priority. Группы шлюзов работают следующим образом: failover по уровням, балансировка внутри уровня

Столбец Tier указывает, в каком уровне будет использоваться данный шлюз. Простейший вариант — указываем все активные VPN-шлюзы в первом уровне. Вариант для медленного интернета — создаем двух клиентов и размещаем их на первом и втором уровне, но в этом случае будет только отказоустойчивость.

Ниже найдите Trigger Level. Это условие, при котором произойдет временное исключение шлюза из группы. Варианты кроме Member Down позволяют перестать отправлять пакеты шлюзу чуть раньше, чем он упадет полностью — по превышению порога потери пакетов и/или по высокому пингу. Пороги потерь и пинга задаются для каждого шлюза индивидуально в System — Routing — Gateway.

Как только выбрали удобный вариант расстановки шлюзов по уровням, нажмите Save.

Пришло время направить трафик в новую группу шлюзов. Идем в Firewall — Rules — LAN, открываем созданное ранее правило перенаправления, спускаемся до списка со шлюзами и видим в этом списке созданную нами группу. Выбираем её, сохраняем правило и применяем изменения. Всё, теперь каждое новое соединение будет идти через новый VPN-клиент в группе.

Время тестирования: открываем api.ipify.me, отключаем кэш и keep-alive, и перезагружаем страницу. Если вы единственный пользователь в сети, на каждое обновление страницы вы должны видеть новый IP адрес, отличающийся от вашего домашнего. Если вы видите один и тот же адрес, полностью обновите страницу при помощи Ctrl+F5 (Command+Shift+R на маках), или откройте новую приватную вкладку. Если не помогло — значит где-то ошиблись в настройках группы, или не сменили шлюз в правилах фаерволла.

Теперь о плохом. К сожалению, у данного решения есть небольшой трудноуловимый баг, если использовать его перед роутером локальной сети (а не коммутатором). Рано или поздно у вас отваливается один из VPN-клиентов, срабатывает исключение его из группы, и всё хорошо до того момента, пока VPN не поднимется обратно. Так как все пользователи находятся за NAT, а VPN-роутер видит только один IP-адрес и 65 тысяч портов, со временем он ассоциирует все порты с теми VPN-клиентами, которые никогда не падали. Соответственно, как только VPN-клиент поднимается, через него не идет никакой трафик. Клиент полностью жив, через него идут пинги и некоторое стабильное количество служебного трафика, но через него не идет трафик клиентов. По идее это решалось бы сбросом таблицы соединений, и для этого даже есть галочка в настройках pfSense, но в моих исследованиях эта галочка напрочь блокировала всякий доступ к роутеру, так как клиенты начинали валиться циклично, при этом роняя только-только установленные соединения с веб-интерфейсом, что сильно затрудняло исправление проблемы. Без этой галочки при наличии более двух VPN-ов они уравновешивали себя, так что доступ хотя бы через один всегда был. В конце концов я настроил в мониторинге условие «если пять минут на интерфейсе было меньше 1000 байт трафика в секунду, сообщить мне», и в особо запущенных случаях перезагружаю зомби-VPN-клиента вручную с целью сбросить таблицу соединений.

Итак, мы получили сеть, полностью пропускаемую через несколько распределенных VPN-ов. За счет сочетания нескольких разных VPN-серверов мы не зависим от доступности каждого из них в отдельности, а скорость сети ограничена только вашим каналом за вычетом шифрования. Если вдруг вам не хватит одного роутера — их тоже можно масштабировать, но это тема для отдельной статьи.

Обзор

Первоначально Windows XP включала Internet Connection Firewall, который (по умолчанию) был выключен из-за проблем совместимости. Настройки Internet Connection Firewall находились в конфигурации сети, поэтому многие пользователи не находили их. В результате в середине 2003 года компьютерный червь Blaster атаковал большое число компьютеров под управлением Windows, используя уязвимость в службе Удалённый вызов процедур. Через несколько месяцев червь Sasser провёл аналогичную атаку. В 2004 году продолжалось распространение этих червей, в результате чего непропатченные машины заражались в течение нескольких минут. Microsoft подверглась критике, и поэтому решила значительно улучшить интерфейс и функциональность Internet Connection Firewall и переименовать его в «Брандмауэр Windows».

В брандмауэр Windows встроен журнал безопасности, который позволяет фиксировать IP-адреса и другие данные, относящиеся к соединениям в домашних и офисной сетях или в Интернете. Можно записывать как успешные подключения, так и пропущенные пакеты. Это позволяет отслеживать, когда компьютер в сети подключается, например, к web-сайту. Данная возможность по умолчанию отключена (её может включить системный администратор).

Создание правила брандмауэра Windows

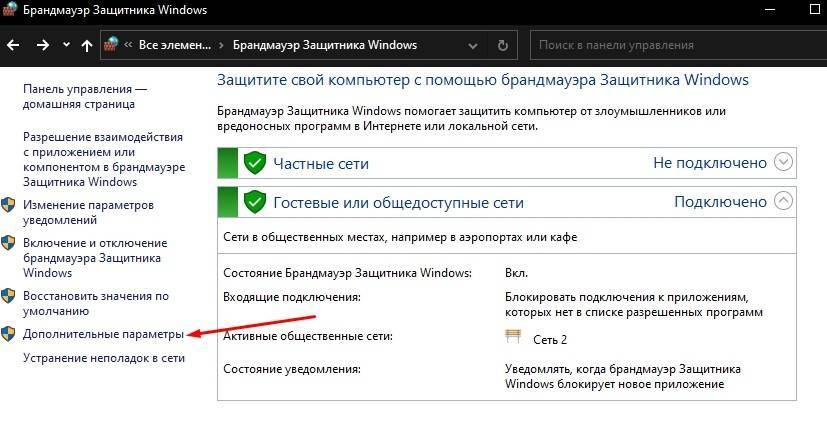

Для начала необходимо запустить расширенный интерфейс межсетевого экрана. Для этого перейдите в панель управления, выберите режим отображения крупные значки и кликните «Брандмауэр Windows». Панель управления можно вызвать, кликнув правой кнопкой мышки по кнопке Пуск и выбрав нужный пункт меню, или нажать Пуск и затем ввести Панель управления. В окне брандмауэра нужно кликнуть на Дополнительные параметры.

Расширенный интерфейс брандмауэра содержит множество настроек. Вносите все изменения максимально внимательно, в точности следуя этой инструкции. Не правильная настройка приведет к множеству проблем в работе компьютера.

В левой навигационной панели выберите «Правила для исходящего подключения». Система отобразит все созданные ранее правила, не удивляйтесь, что список заполнен десятками различных записей, созданных Windows.

В правой панели кликните на «Создать правило».

По умолчанию предлагается создать правило для программы, подтвердите выбор нажав кнопку Далее.

На следующем шаге необходимо указать путь к исполняемому файлу программы для блокировки. На примере браузера Opera мы проверим блокировку подключения к интернету. Вы можете как внести полный путь к exe файлу вручную, так и воспользоваться кнопкой Обзор.

В последнем случае система автоматически заменит часть пути файла на переменную окружения. В нашем случае файл находится по адресу C:Program FilesOpera45.0.0.255225846opera.exe, но брандмауэр автоматически заменяет путь на %ProgramFiles%Opera45.0.0.255225846opera.exe.

Важно: По ряду причин переменные окружения могут неправильно определяться системой. Если вы столкнулись с тем, что созданное правило блокировки не работает – отредактируйте правило, вставив полный путь к файлу в поле ввод вручную

Тоже важно: В большинстве случаев достаточно заблокировать исполняемый файл программы, для ограничения доступа к интернету. Но этот подход может не сработать для онлайн игр

К примеру, если вы хотите заблокировать возможность подключения к игровым серверам Minecraft, блокировать нужно приложение Java (исполняемый файл Javaw.exe). Так как игра подключается к сети Интернет через Java.

Подтвердите выбор файла нажав кнопку Далее.

На следующем шаге подтвердите выбор «Блокировать подключение» нажав кнопку Далее.

На следующей шаге необходимо выбрать, когда применяется правило (по умолчанию все элементы отмечены). Эти элементы определяют, применяется ли правило в зависимости от того, подключен ли компьютер к сети, которую вы определили, как общедоступную или частную сеть.

Важно: Если вы выберите параметр Частный и снимете выбор с Публичный, это не будет означать, что программа будет иметь доступ к ресурсам локальной сети, но не будет иметь доступ в интернет. Допустим вы используете ноутбук дома (в сети, которую вы определили, как конфиденциальную), на работе (в сети под управлением домена) и в кафе (сеть, которую вы определили, как общедоступную)

Если вы хотите, чтобы правило применялось и в кафе, и на работе, и дома, выберите все 3 опции. Если вы хотите, чтобы правило применялось только в одном из 3 случаев, укажите соответствующую опцию

Допустим вы используете ноутбук дома (в сети, которую вы определили, как конфиденциальную), на работе (в сети под управлением домена) и в кафе (сеть, которую вы определили, как общедоступную). Если вы хотите, чтобы правило применялось и в кафе, и на работе, и дома, выберите все 3 опции. Если вы хотите, чтобы правило применялось только в одном из 3 случаев, укажите соответствующую опцию.

Если вы сомневаетесь в выборе, оставьте все варианты блокировки включенными по умолчанию. Подтвердите выбор нажав кнопку «Далее».

На последнем шаге необходимо назвать правило. Дайте этому правилу осознанное имя, что бы вы могли легко найти его в дальнейшем. Здесь же вы можете указать описание вашему правилу, что бы вы могли вспомнить причину его создания через продолжительное время. ОС Windows создает множество правил для брандмауэра автоматически, все они имеют довольно экзотические имена.

Для того, чтобы выделить наше правило, назовем его «Блокировка браузера Opera». Завершите мастер, нажав кнопку Готово.

Теперь в списке блокировки исходящих правил появился новый пункт. Вы можете дважды кликнуть по нему для редактирования. На пример вы можете указать пользователей, для которых будет действовать (или не будет действовать) это правило, или блокировать только определенный протокол – TCP и т.д.

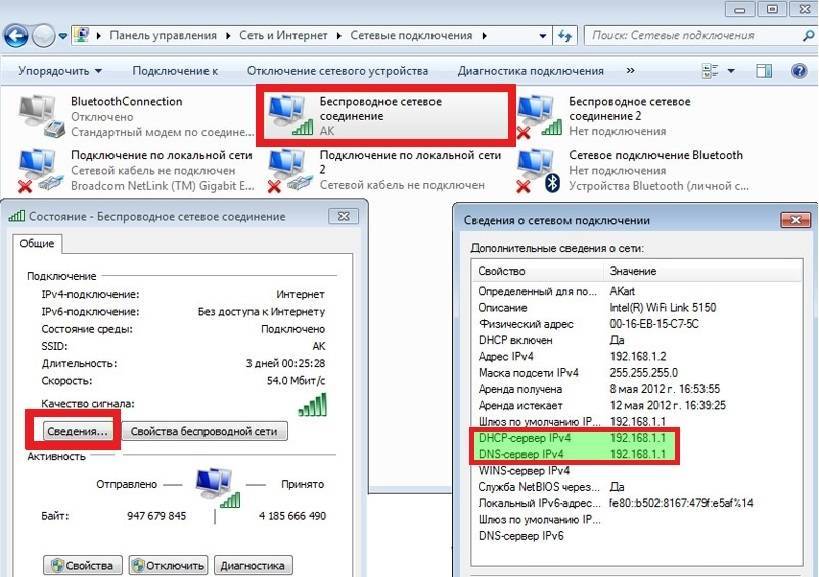

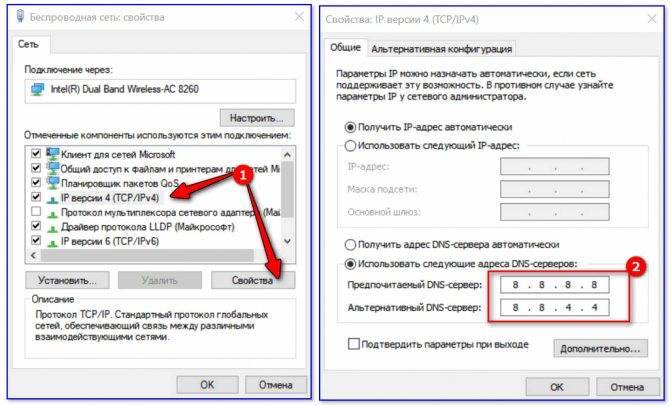

Настройка соединения с интернетом

Чтобы проверить, соответствуют ли настройки IPv4 компьютера заявленным провайдером, нужно сделать следующее:

- зайти в Управление сетями и общим доступом;

- потом во вкладку Изменение параметров адаптера;

- в контекстном меню подключения откройте Состояние;

- там нажмите кнопку Сведения;

сверьте адрес и шлюз IPv4, они должны соответствовать тем, которые предоставляет провайдер при регистрации.

Настройка соединения через роутер, происходит через веб-интерфейс устройства. В комплекте к маршрутизатору иногда идет диск с настройками, но можно обойтись и без него. Для первоначальной настройки лучше всего соединить роутер непосредственно с ноутбуком, а потом уже с кабелем интернета, подключение к электросети выполняется в последнюю очередь.

Далее, следуем инструкции:

- заходим на веб-интерфейс. Для этого открываем браузер и вписываем IP адрес, который есть в документации устройства или на наклейке, прямо на корпусе.

Это могут быть:

- 192.168.0.1

- 192.168.1.1

- 192.168.2.1

- вводим логин и пароль для входа, они тоже указаны в документации. Обычно это admin-admin;

- в меню Wireless находим пункт SSID и вводим название вашей будущей сети;

- далее, в разделе Безопасность, того же меню, создаём пароль сети, а в пункте Шифрование выбираем самый надежный WPA2-PSK;

- в разделе WAN-соединение, выбирайте тот, который предоставляет вам провайдер:

- Если это PPPoE соединение, нужно ввести логин и пароль сети, необходимость заполнения пунктов IP адрес и маска под сети уточняйте у провайдера;

- При динамическом IP дополнительные настройки не нужны;

- Статический IP требует ввода IP адреса, который нельзя будет менять;

- PPTP подключение требует обязательного ввода логина, пароля, маски подсети и IP шлюза.

- не забывайте сохранять настройки после каждого пункта.

Если у вас недостаточно времени чтобы ждать специалиста, нет желания тратить деньги, вы чувствуете себя уверенным пользователем ПК, то пользуясь различными инструкциями и рекомендациями, можете попробовать самостоятельно настроить подключение интернета. Скорее всего, это займет в два-три раза больше времени и энергии, чем обращение к мастеру, но зато даст полезный опыт в будущем.

>

Comodo Firewall

Помимо встроенных системных утилит Windows, вы можете воспользоваться и сторонними решениями, одно из них — Comodo Firewall, доступный в том числе и в бесплатной версии на официальном сайте https://personalfirewall.comodo.com/ (если у вас есть сторонний антивирус, будьте осторожны, он может конфликтовать с продуктом от Comodo, лучше воспользуйтесь уже имеющимися возможностями).

После установки файрвола, выполните следующие шаги для блокировки программе доступа к сети:

Зайдите в настройки и откройте пункт Фаервол — Правила для приложений. Нажмите кнопку «Добавить».

- Нажмите «Обзор» и укажите файл программы или группу файлов (например, все приложения Metro/UWP, все браузеры) для которых нужно создать правило.

Выберите пункт «Использовать набор правил», а затем — «Заблокированное приложение».

Примените настройки, после этого выбранная программа будет заблокирована. При необходимости разблокировать доступ, нажмите кнопку «Разблокировать приложение» в главном окне Comodo Firewall, отметьте программу и нажмите «Разблокировать».

В завершение ещё два нюанса:

- Если вы блокируете программе доступ к сети с целью отключения обновлений или каких-то функций, учитывайте, что у некоторого ПО для этих целей служит не основной исполняемый файл, который вы запускаете, а вспомогательные .exe файлы или отдельные службы. Часть для них уже есть правила в брандмауэре Windows и их достаточно найти и изменить.

- Если вы устанавливаете запреты в целях родительского контроля, возможно, лучше будет использовать иные средства, см. Родительский контроль Windows 10.

А вдруг и это будет интересно:

Почему бы не подписаться?

25.03.2019 в 00:41

Спасибо за наводку на прогу Winaero OneClickFirewall

25.03.2019 в 08:12

Зачем такие сложности? Можно просто кнопкой разорвать связь с интернетом и восстановить в любое удобное время.

25.03.2019 в 11:01

А если нам нужно пользоваться интернетом, но нужно чтобы одна конкретная программа туда не лезла и ничего не качала/не отправляла? При этом она тоже нам нужна в запущенном виде.

16.05.2019 в 23:34

Подозреваю, что это цветочки. Касперский является настоящим трояном, мониторит все действия, сливает, на какие сайты ходишь. Находясь «внутри периметра» может предоставить доступ извне любой программе

25.03.2019 в 10:46

а в ESET NOD32 Smart Security случайно не знаете как?

25.03.2019 в 10:58

Точно не знаю, но вот у них статья на сайте soporte.eset-la.com/kb3190/ и как я понял там в Interactive Mode можно свои правила создать.

25.03.2019 в 14:08

Всё очень просто, на первый взгляд кажется много… Итак: Расширенные параметры — Защита сети — Файервол — Дополнительно — Правила — Изменить — Добавить, там где направления указать Оба — Переходим вверху во вкладку Локальные, внизу где Приложения нажать на … и указать на .exe файлы той программы, которой блокируете доступ. Сохранить

25.03.2019 в 12:38

Дмитрий, я решил это просто. С помощью утилиты Easy Context Menu, там ставишь две галки на блокировать, и разблокировать доступ через брандмауэр и решено! Оба пункта появляются в контекстном меню 10 ки. Кроме этого, там много всякого разного.

26.03.2019 в 22:44

А как же утилита «Windows 10 Firewall Control»? По-моему, лучшее для этих целей: установил и дальше только жмешь кнопки «разрешить» или «запретить», когда кто-то ломится в инет.

28.10.2019 в 10:22

Как запретить выход в сеть portable-программе? Не буду же я на каждом компьютере настраивать брандмауэр.

25.01.2020 в 09:33

Только на каждом компьютере и будешь. либо без интернета запускай

25.01.2020 в 09:32

Спасибо, дружище, выручил, очень нужная функция!)

10.02.2020 в 04:55

А как запретить доступ в интернет всем приложениям, кроме указанных? Я вот на работе поменял IP и у меня появился инет, но возможно кто-нить да проверит, и как бы сделать так, чтобы даже новые установленные программы не имели доступ в инет, но две-три программы имели доступ?

10.02.2020 в 10:22

По идее, можно в брандмауэре Windows создать правило для «все программы» с запретом. И отдельные правило с разрешением для выбранных программ. Но тут есть один нюанс — я предполагаю, что у вас там ведь есть проги, которые в локалке работают: им бы тоже разрешение не помешало.

12.02.2020 в 10:36

А как быть если 2 сети сразу с 2 сетевыми картами, для одной программы нужна одна сеть, для второй другая, приходится одну временно отключать, можно сделать чтобы при запуске одна программа видела нужную первую сеть, а другая видела свою вторую нужную только?

1 ответов

(Примечание: это относится к Windows 7 и может или не может работать с новыми версиями.)

следующие шаги приведут вас к правилу блокировки подключения:

открыть консоль Windows (с правами администратора) для ввода команд

включить аудит для платформы фильтрации Windows (WFP):выполнить команду: auditpol /set /subcategory:”Filtering Platform Packet Drop” /success:enable /failure:enable

выполнить команду: auditpol /set /subcategory:”Filtering Platform Connection” /success:enable /failure:enable

(это может утопить вас в данных журнала событий – включение только аудит отказов, и, возможно, только сбои подключения уменьшит количество записей журнала

Будьте избирательны в том, что вам действительно нужно)

воспроизвести проблему

выполнить команду: netsh wfp show state (создает XML-файл в текущей папке)

открыть окно просмотра событий: Run ( Windows + R )> eventvwr.mscперейти в ” Windows журналы” > “безопасность”

в списке, определите падая журнал пакета (подсказку: используйте особенность поиска на правом меню, ища для деталей (ИП источника, порта назначения, ЕТК.) конкретно на ваш вопрос)

в деталях журнала прокрутите вниз и обратите внимание на идентификатор фильтра, используемый для блокировки пакета

открыть сгенерированный XML-файл:. это даст вам хорошее начало, чтобы найти правило блокировки

это даст вам хорошее начало, чтобы найти правило блокировки.

когда закончите, не забудьте выключить аудит:

- выполнить команду: auditpol /set /subcategory:”Filtering Platform Packet Drop” /success:disable /failure:disable

- выполнить команду: auditpol /set /subcategory:”Filtering Platform Connection” /success:disable /failure:disable

Примечание: в зависимости от языковых параметров Windows служба аудита может использовать разные имена, отличные от английских. Найти имена подкатегорий, выполните команду: auditpol /get /category:* и найдите подкатегории, которые соответствуют “отбрасыванию пакетов платформы фильтрации” и “подключению платформы фильтрации” на системном языке.

![Брандмауэр windows 10 отключен, но все еще блокирует приложения [решено]](https://setemonic.ru/wp-content/uploads/b/c/7/bc7092e38adda270e052aebea563f393.jpeg)

![Брандмауэр windows 10 отключен, но все еще блокирует приложения [решено] - gadgetshelp,com](https://setemonic.ru/wp-content/uploads/c/4/7/c47c00b3b41454aaa10815c9dbfdec03.jpeg)