Настройка клиентов OpenVPN

Теперь необходимо настроить клиентские машины. Также нужно воспользоваться файлами шаблонами, но они доступны без распаковки:

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf

Для клиента может быть задано несколько конфигурационных файлов для подключения к разным серверам OpenVPN. Ключевыми параметрами для клиентской конфигурации являются remote, ca, cert, а также key:

remote 194.67.215.125 1194 ca /etc/openvpn/easy-rsa/keys/ca.crt cert /etc/openvpn/easy-rsa/keys/John.crt key /etc/openvpn/easy-rsa/keys/John.key

Здесь remote задаёт IP-адрес сервера OpenVPN в Интернет, а также порт подключения, который должен совпадать с тем, что указан в серверной конфигурации. Параметр ca – это серверный сертификат, а cert – созданный на его основе ключ John.csr, а теперь подписанный сертификат John.crt. Параметр key – это закрытый ключ клиента. Следует отметить, что именно при помощи параметров cert и key обеспечивается подключение клиентов к сети VPN.

Готовая рабочая клиентская конфигурация будет следующей:

client dev tun proto udp remote 194.67.215.125 1194 resolv-retry infinite nobind persist-key persist-tun ca /etc/openvpn/easy-rsa/keys/ca.crt cert /etc/openvpn/easy-rsa/keys/John.crt key /etc/openvpn/easy-rsa/keys/John.key tls-auth ta.key 1 comp-lzo verb 3

Теперь можно запускать OpenVPN на клиентском компьютере:

$ openvpn /etc/openvpn/client.conf

После этого, если всё настроено правильно, клиенты подключатся к VPN. Но на этом ещё не всё. Необходимо настроить перенаправление для туннеля VPN, чтобы пользователи могли направлять и получать через него трафик. Для начала необходимо разрешить серверу пропускать пакеты:

$ sysctl -w net.ipv4.ip_forward=1

Затем разрешить всем подключаться к серверу OpenVPN:

$ iptables -A INPUT -p udp --dport 1194 -j ACCEPT

Ну а также разрешить клиентам доступ в интернет через туннель:

iptables -I FORWARD -i tun0-o eth0 -j ACCEPT iptables -I FORWARD -i eth0 -o tun0 -j ACCEPT iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Предыдущие три правила iptables стоит применять, когда в сети действует запрещающая политика. Также нужно следить за тем, чтобы брандмауэр не блокировал подключения по протоколу UDP к OpenVPN-серверу.

Как Подключить VPN-сервер Linux к Другим Устройствам с OpenVPN

Установка и Подключение Клиента OpenVPN на Windows

Откройте URL-адрес клиента OpenVPN, вы сможете показывать ссылки на клиентские загрузки на разных операционных системах.

Выберите версию Windows и запустите установку.

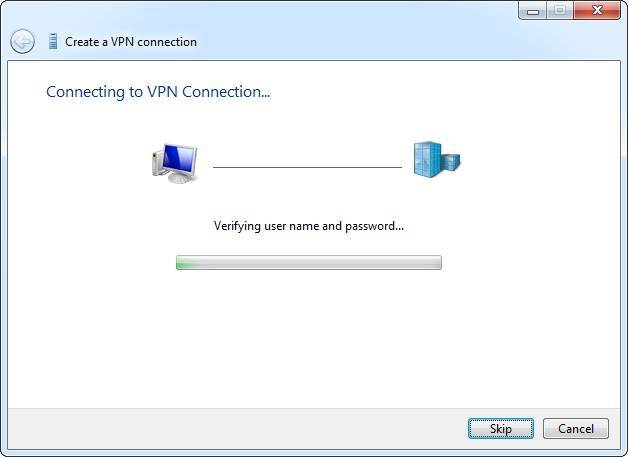

После завершения установки вам будет предложено ввести имя пользователя и пароль OpenVPN. IP-адрес сервера будет заполнен автоматически.

Вы можете использовать значок OpenVPN на панели задач Windows для отключения, повторного подключения и просмотра состояния подключения.

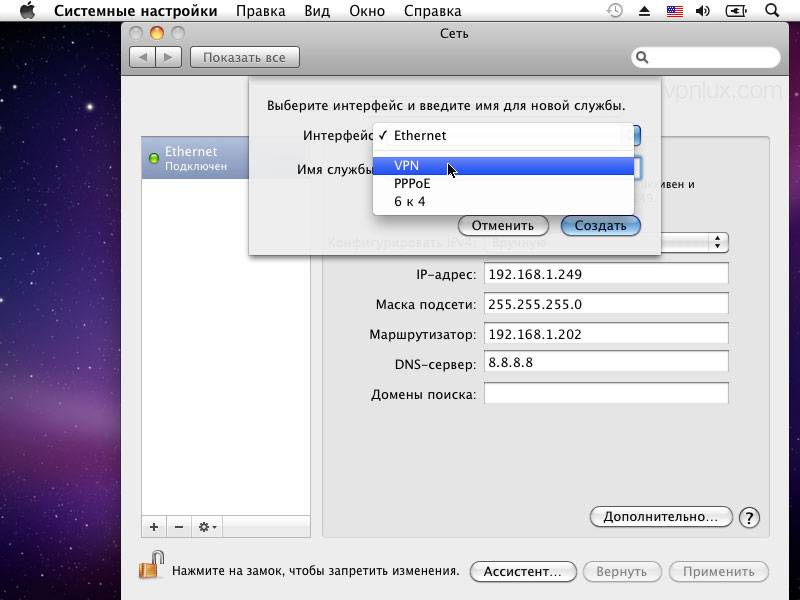

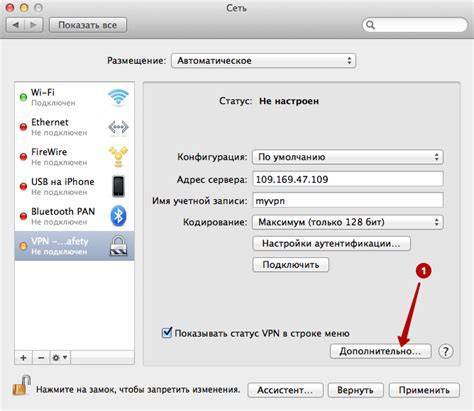

Установка и Подключение Клиента OpenVPN на MacOS

Следуйте стандартной процедуре установки приложения MacOS.

Дважды щёлкните по иконке этого установщика и нажмите “Открыть”, чтобы запустить установку.

После завершения установки вы увидите иконку OpenVPN на панели задач macOS. Вы можете щёлкнуть правой клавишей мыши по иконке, чтобы увидеть доступные опции и подключиться к OpenVPN.

После того, как вы выберите опцию “Подключиться к”, вы увидите всплывающее окно с запросом имени пользователя и пароля OpenVPN. Здесь вы должны ввести учётные данные и нажать “Подключиться”, чтобы установить соединение с VPN-сервером Linux.

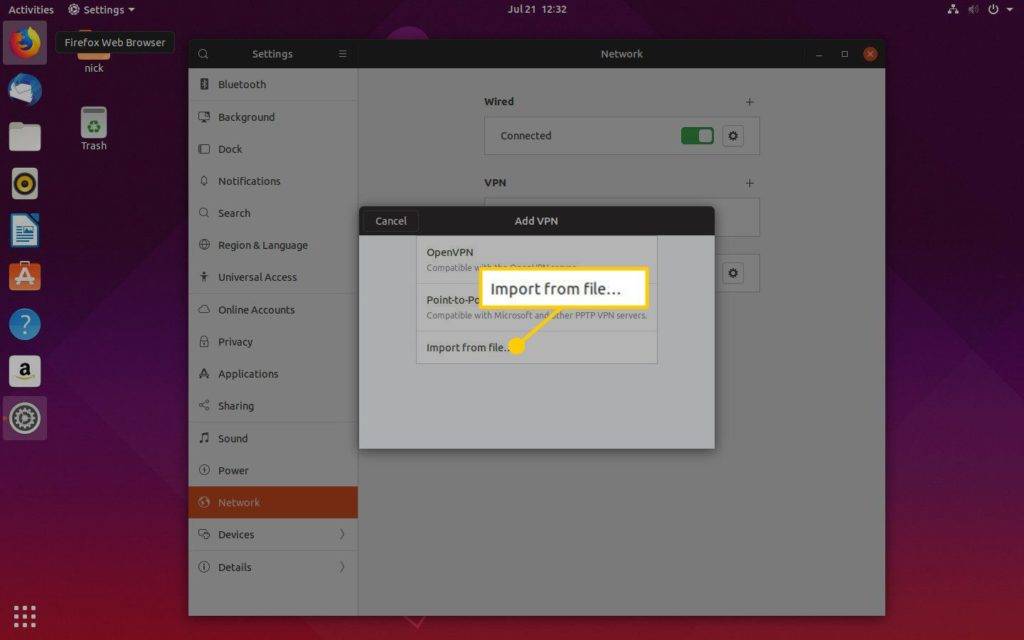

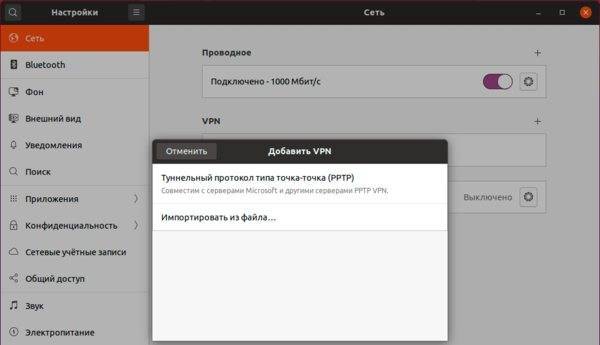

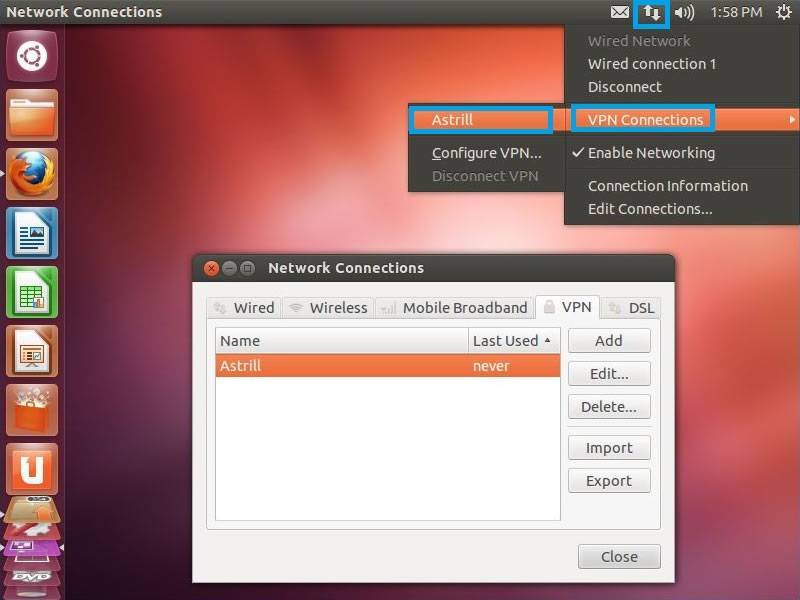

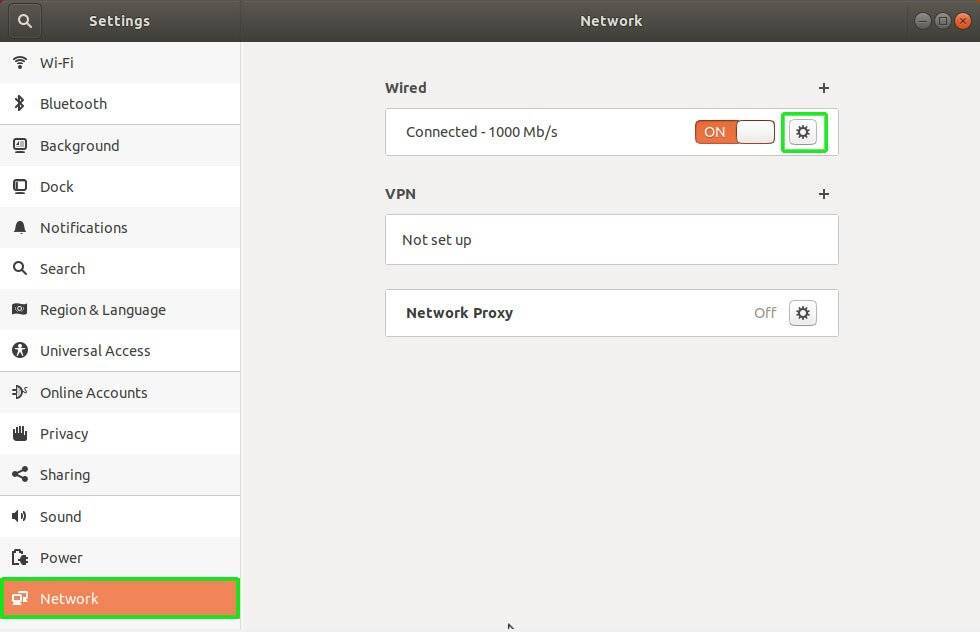

Установка и Подключение Клиента OpenVPN на Linux

Установка клиента на Linux немного отличается. Загрузите и установите клиентское программное обеспечение OpenVPN в CentOS, используя следующую команду:

Аналогично, вы можете установить клиентское программное обеспечение OpenVPN на Debian или Ubuntu, используя следующую команду:

Откройте клиентский интерфейс OpenVPN и загрузите соответствующий профиль для вашей ОС. Кроме того, вы можете использовать команду wget или curl и указать URL-адрес для загрузки программного обеспечения.

Скопируйте загруженный профиль в папку /etc/openvpn и переименуйте его в client.conf. Запустите сервис туннелей OpenVPN, где вам будет предложено ввести имя пользователя и пароль. Начните операцию с помощью:

Вы можете использовать ipconfig или ip addr, чтобы просмотреть сетевые подключения. Как только интерфейс VPN станет доступным, вы увидите, что интерфейс tun0 добавлен в существующий список, показанный в выводе.

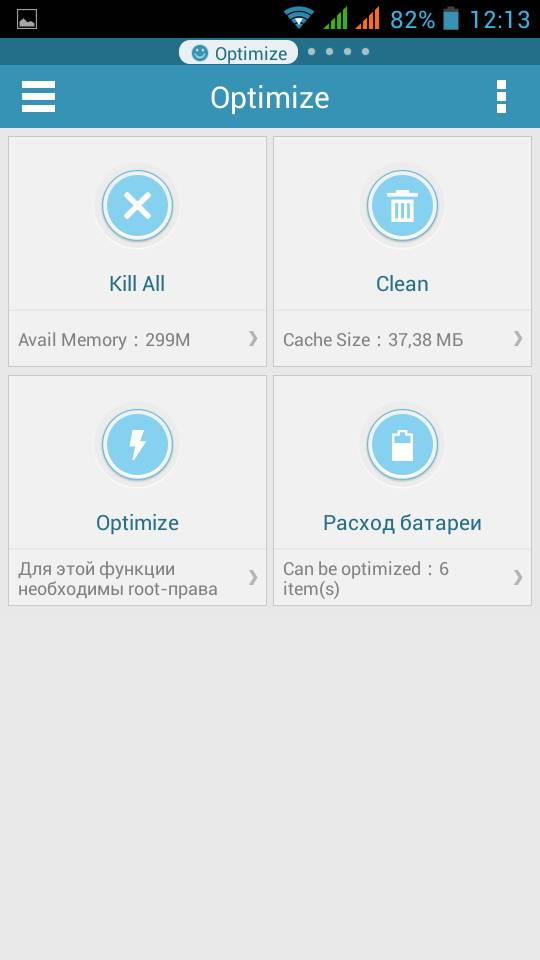

Установка и Подключение Клиента OpenVPN на Android

Сначала перейдите в магазин Google Play и найдите OpenVPN Connect. Установите приложение OpenVPN Connect.

Открыв, вы увидите три параметра: Частный туннель (Private Tunnel), Сервер доступа (Access Server) и Профиль OVPN (OVPN Profile).

Выберите Access Server и заполните все данные вручную:

- Title – укажите предпочитаемое имя подключения.

- Access Server Hostname – IP-адрес вашего VPN-сервера Linux

- Port – порт 934 вашего VPN-сервера Linux

- Username – имя пользователя, установленное на вашем сервере (openvpn по умолчанию)

- Password – пароль, который вы задали в консоли при настройке VPN-сервера Linux в терминальной среде

Или же вы можете импортировать файл .ovpn для профиля. Вы можете получить профиль подключения из клиентского интерфейса.

Установка и Подключение Клиента OpenVPN на iOS

Как и в случае с Android, вы можете установить программное обеспечение OpenVPN из App Store.

Завершите установку и откройте только что установленное приложение. Оно попросит вас заполнить данные профиля или загрузить файл профиля, как и версия Android.

Как только они будут добавлены, вы можете начать использовать OpenVPN на вашем iPhone или iPad.

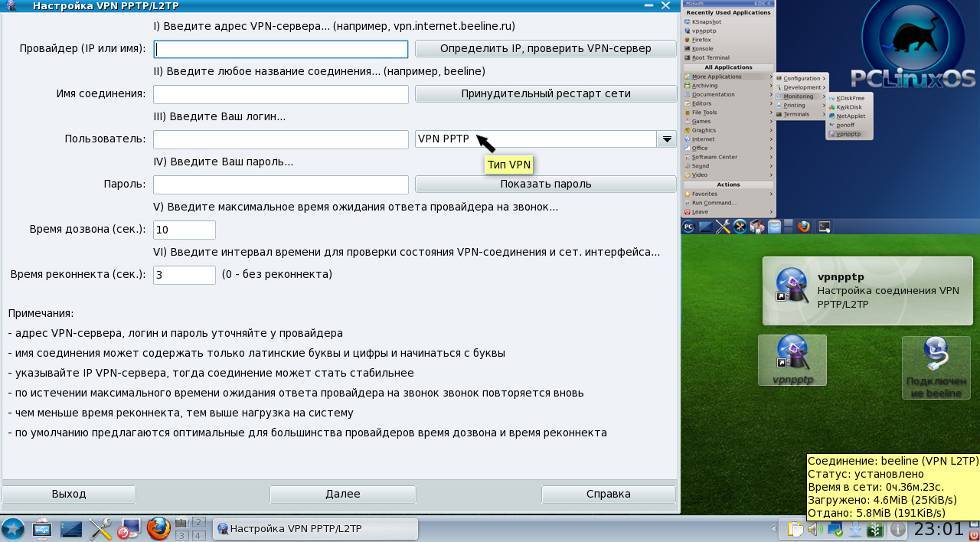

Настройка серверной части на Linux

Рассмотрим создание VPN сервера PPTP на платформе Ubuntu Server. С Linux достаточно легко развернуть сервер и сделать это можно даже на слабом устройстве. Наиболее просто реализовать VPN с PPTP, поскольку для воплощения не потребуется устанавливать сертификаты на устройства клиентов, а аутентификация выполняется благодаря вводу имени и пароля. Для начала потребуется инсталлировать пакеты:

Когда пакеты для функционирования PPTP VPN установлены, следует настроить сервер. Чтобы задать диапазон адресов и выполнить прочие главные настройки, откроем файл /etc/pptpd.conf (редактируется с правами администратора):

Для раздачи более сотни подключений разом, находим Connections. Данный параметр должен быть раскомментирован, после чего указываем в этой строке необходимое значение количества подключений. Для отправки по VPN широковещательных пакетов раскомментировать придётся и параметр bcrelay. Далее идём в конец файла, где настроим адреса. Добавляем адрес сервера в VPN сети:

Диапазон адресов для раздачи клиентам (выделяем сразу с некоторым запасом, поскольку увеличить количество, не перезапуская pptpd не получится):

Если у вас имеется несколько внешних IP, можно конкретизировать, по какому из них прослушивать интерфейсы входящих PPTP:

Параметр speed позволяет задать скорость подключений (бит/с). Сохраняем и закрываем файл. Остальные параметры можно настроить в /etc/ppp/pptpd-options:

В секторе #Encryption, отвечающем за шифрование, строки, которые запрещают применение устаревших и небезопасных способов аутентификации, должны быть раскомментированы:

Опция proxyarp должна быть включена, она отвечает за включение поддержки сервером Proxy ARP. Опция lock позволяет разрешить (для этого комментируем) или запретить (для этого раскомментируем) пользователю множественные подключения. Сохраняемся и закрываем файл. Настройка сервера завершена, но для создания клиентов вносим соответствующие записи в /etc/ppp/chap-secrets:

Они выглядят примерно таким образом:

Для каждого пользователя прописываем его имя, пароль, удалённый и локальный IP, разделяя сведения клавишей пробел. Удалённый адрес прописываем при наличии у клиента статического IP и при условии применения исключительно такового, в ином случае предпочтительно ставить звёздочку, чтобы соединение однозначно было выполнено. Локальный адрес же указываем при выделении пользователю одного и того же IP в VPN-сети. В примере выше для клиента в первом варианте соединения осуществляются с любого внешнего IP, локальный выделится первый доступный. Во втором случае – локальный будет выделен первый доступный, но подключения выполняются только с указанного адреса. В третьем – соединиться с сетью можно с любого адреса, локальный же выделится тот, который был нами прописан. Настройка серверной части VPN PPTP завершена, перезапускаем его:

Само устройство в перезагрузке не нуждается.

Включение службы автозапуска Linux OpenVPN

Введите следующие команды на своем терминале:

Консоль должна отображать:

Введите эти команды на своем терминале:

Они должны выполняться без проблем. Кроме того, вы можете проверить журналы вашего сервиса с помощью этой команды:

Это позволит вам определить, правильно ли установлен туннель или нет. После того, как вы проверили эти вещи, пришло время увидеть внешний IP-адрес вашего устройства. Вы можете использовать это превосходное руководство по поиску IP-адресов в командной строке в Linux или выполнить следующую команду для менее сложного ответа:

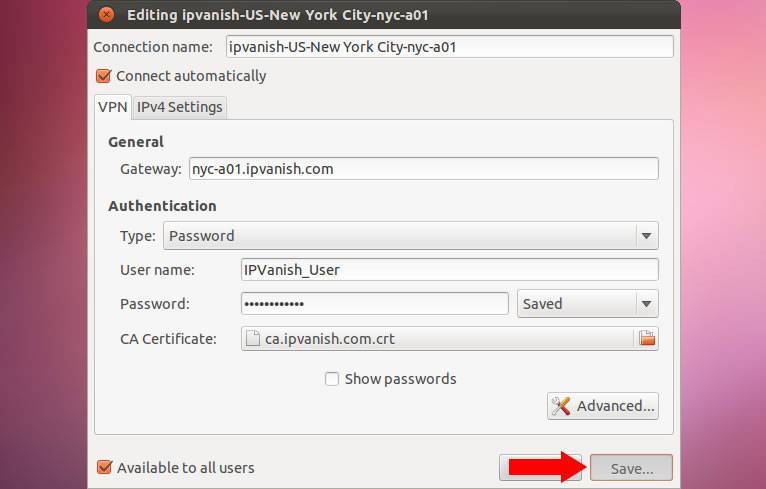

Перезагрузите устройство, чтобы убедиться, что функция автозапуска Linux OpenVPN работает правильно. Это оно! Вы закончили обучение, чтобы успешно настроить автозапуск OpenVPN-соединения с Linux! Вам все еще нужен совет по использованию VPN? Если вы используете систему Windows, возможно, будет лучше, если вы воспользуетесь нашим руководством о том, как настроить автоматическое подключение OpenVPN в Windows 10. Вы также можете использовать провайдеров, таких как IPVanish, и упростить задачу. Установите IPVanish OpenVPN в Linux Mint 18 или просто установите IPVanish в Ubuntu, чтобы обеспечить безопасность работы на этих платформах. Получите доступ к геоблокированному контенту и обеспечьте безопасность своего просмотра уже сегодня!

Источник записи: https://www.smarthomebeginner.com

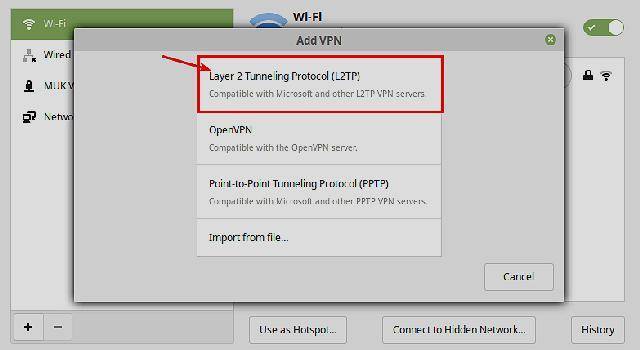

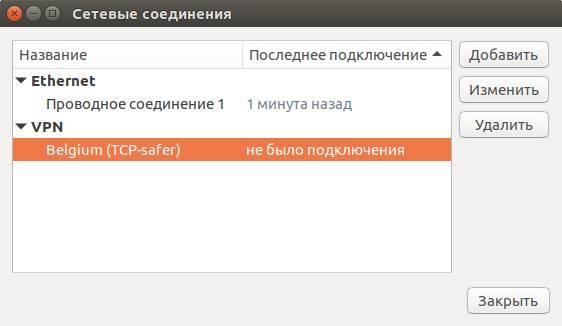

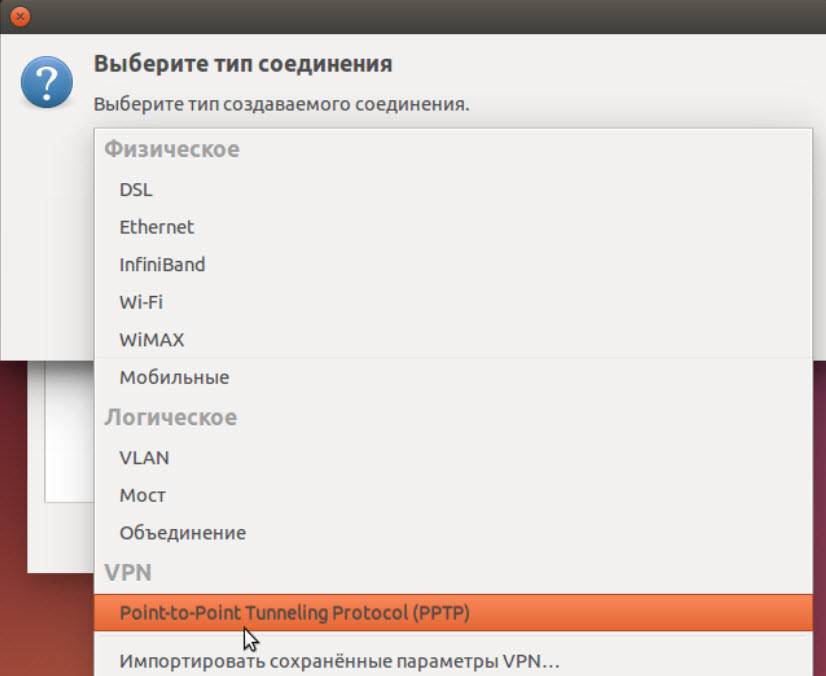

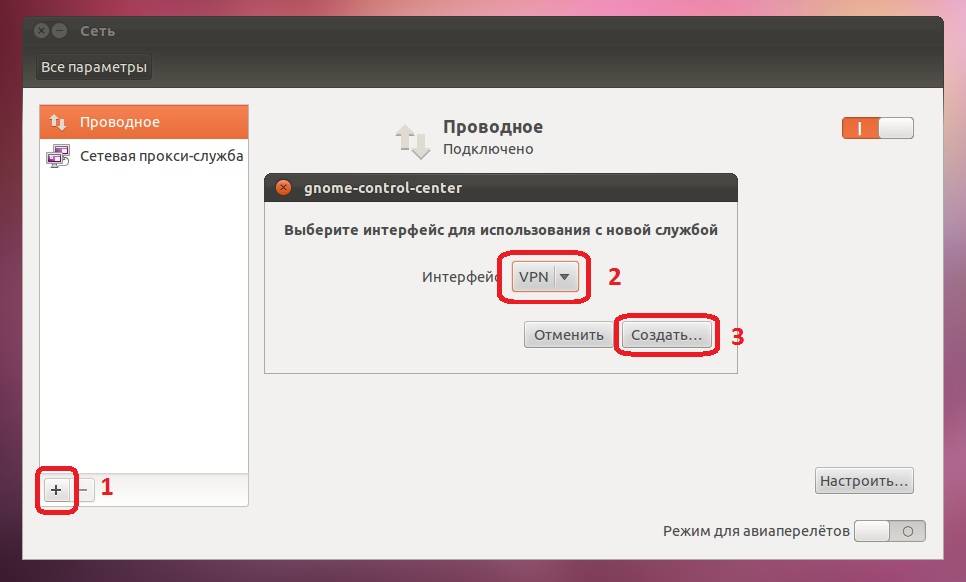

VPN setup in Ubuntu 8.10

I stole these instructions written by mgmiller from http://ubuntuforums.org/showpost.php?p=7089396&postcount=196. This is for connecting to a Microsoft VPN.

- You need to install 2 packages:

- network-manager-pptp

- pptp-linux

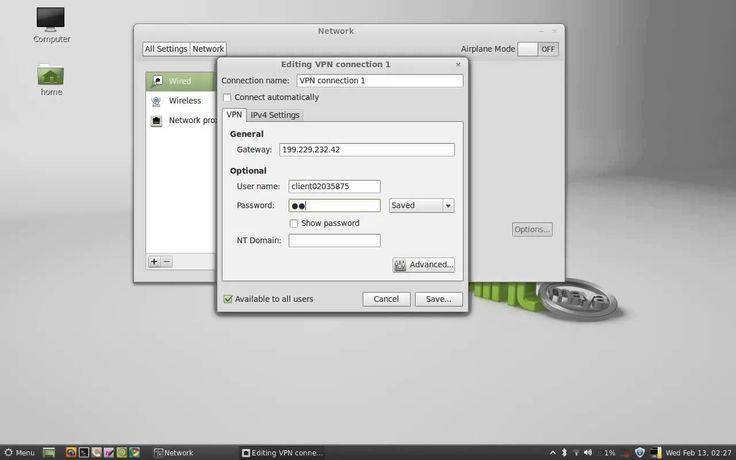

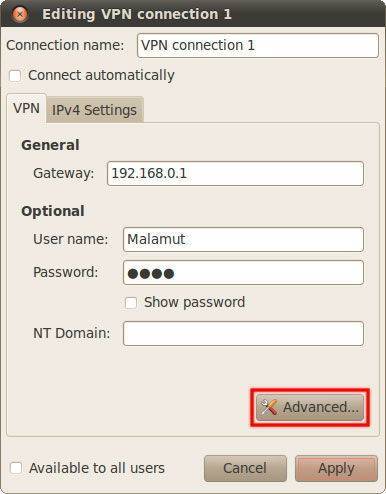

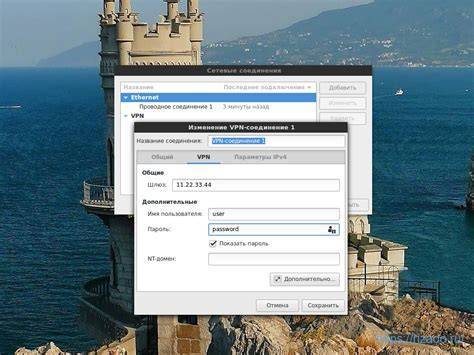

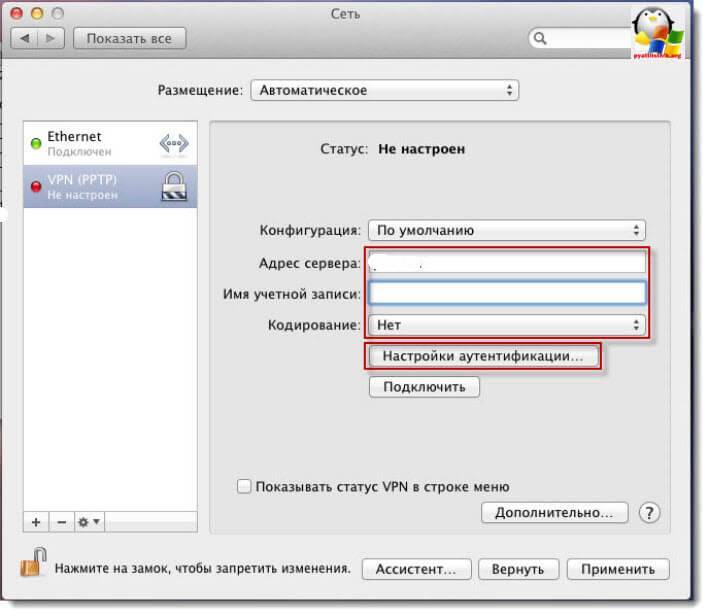

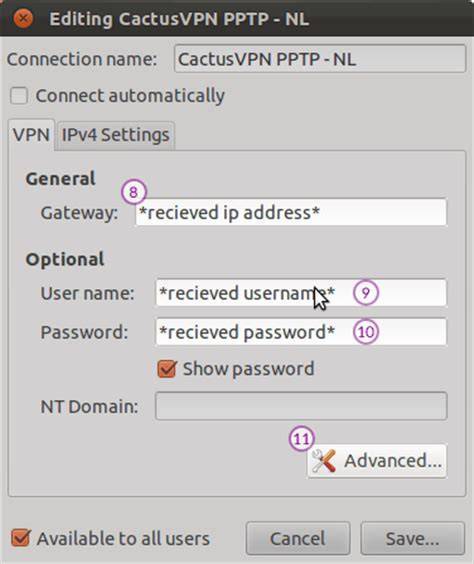

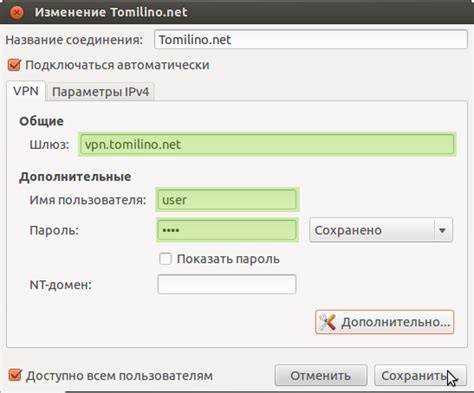

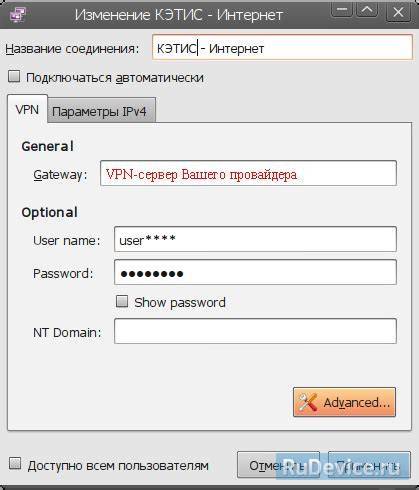

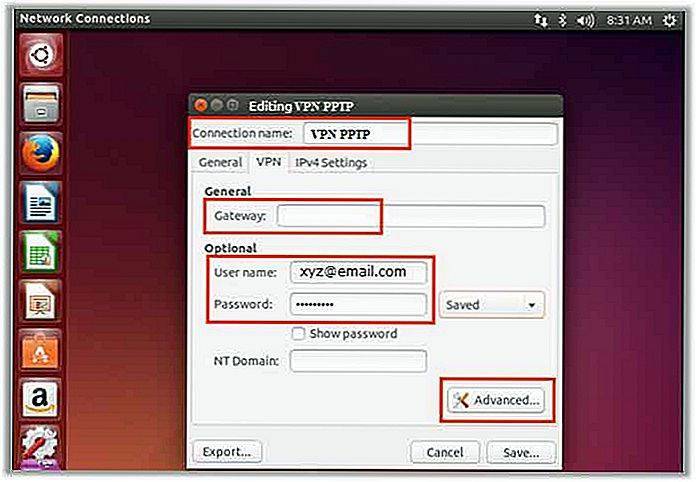

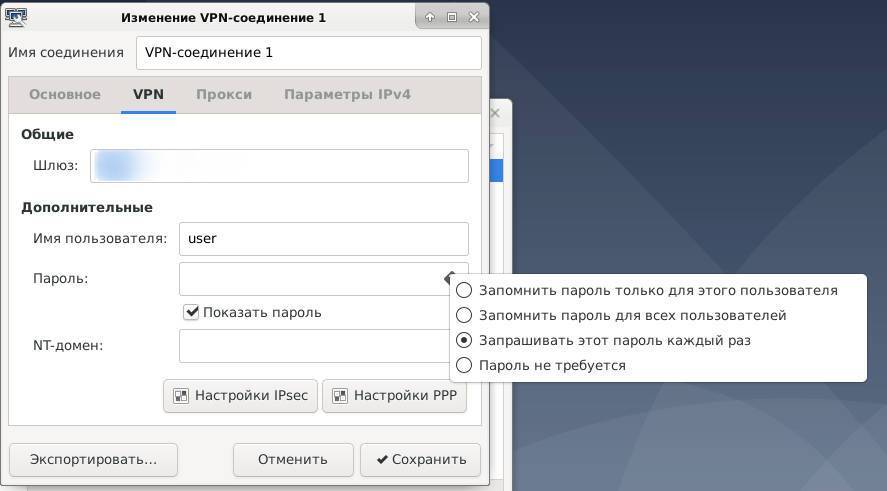

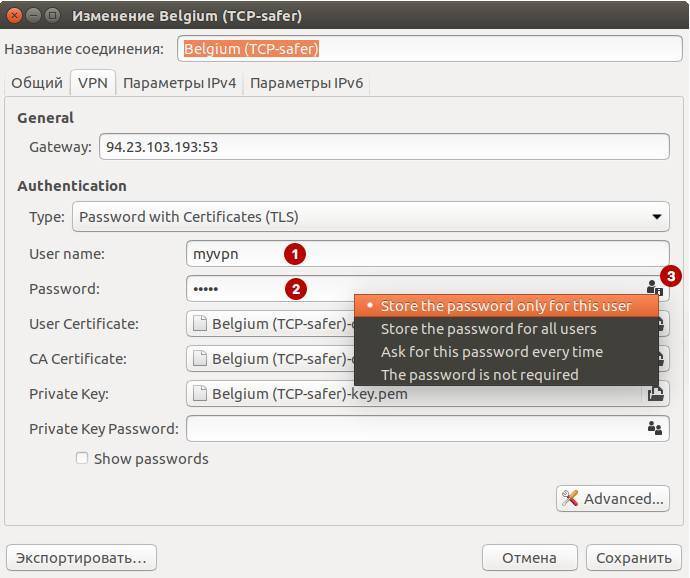

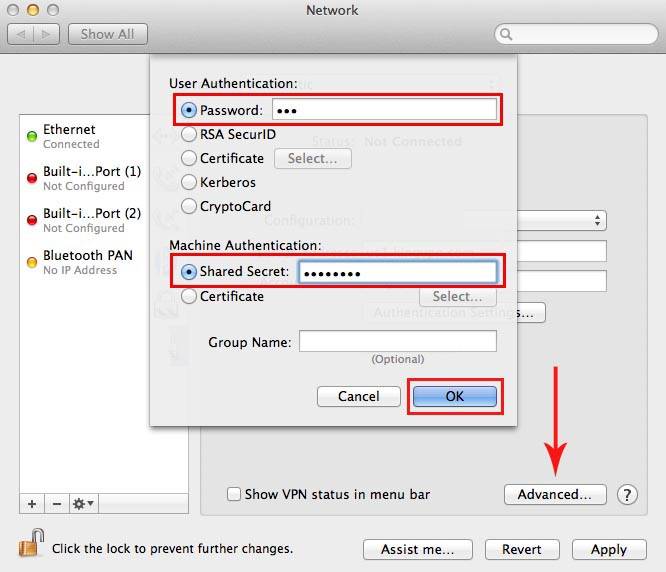

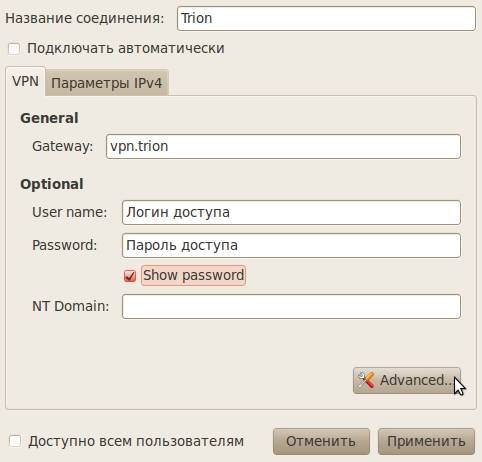

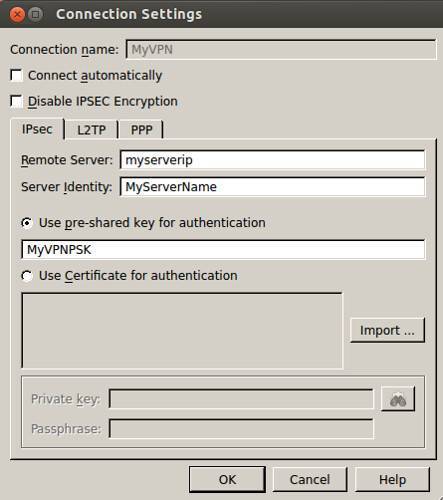

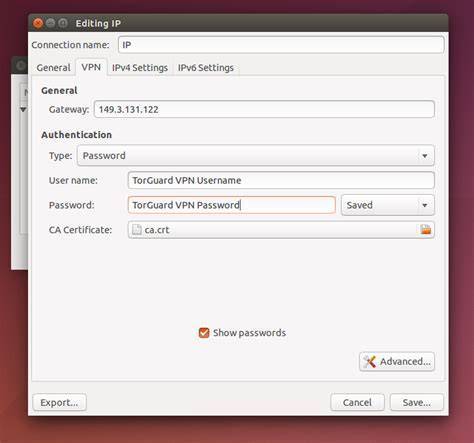

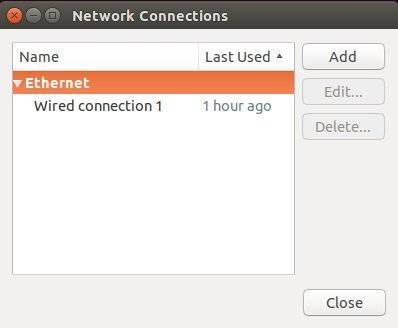

If you do the first, it will install the second as a dependency. Open Network Configuration (System, Preferences, Network Configuration). Highlight your VPN connection, hit Edit. At IPv4 Settings Tab: choose method Automatic (VPN). At VPN Tab:

- input the IP address of the target computer.

- input your user name. Leave all else blank, unless you are tunneling to a domain, then enter the domain name where indicated.

- hit Advanced button.

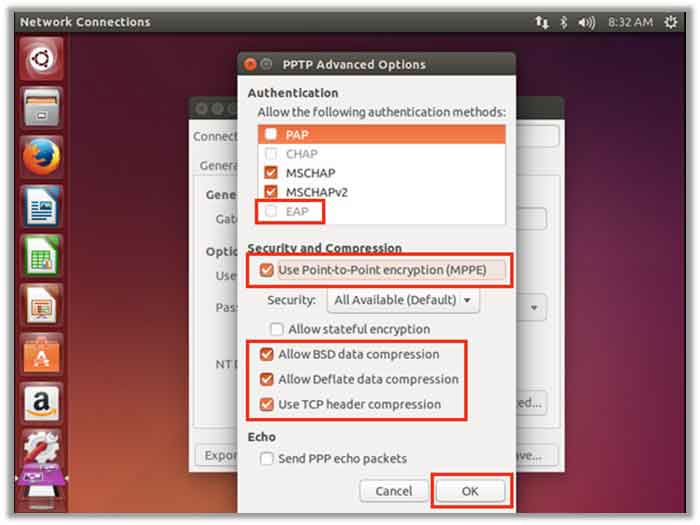

At Authentication:

- UNcheck PAP (because PAP means to allow unsecured passage – this is the source of “no shared shared secrets”)

- Check CHAP, MSCHAP and MSCHAPv2.

At Security and Compression:

- Check Use Point-to-point encryption (MPPE)

- Select 128-bit (most secure).

- Check Allow stateful encryption.

At Echo: check Allow PPP echo packets. Leave all else blank. Hit OK, OK to save and get out.

Корпоративный VPN не позволяет ходить в интернет.

Вообще не очень неудобно, когда для того, чтобы сходить на хабр приходится использовать отдельный компьютер. Отсутствие возможности копипастить со stackoverfow, вообще может парализовать работу, поэтому что надо что-то делать.

Нужно как-то организовать, чтобы когда надо зайти на ресурс из внутренней сети, линукс ходил в vpn, а когда надо зайти на хабр — ходил в интернет.

openconnect после запуска и установки соединения с vpn, выполняет специальный скрипт, который находится в /usr/share/vpnc-scripts/vpnc-script. В скрипт на вход передаются какие-то переменные, а он делает настройку vpn. К сожалению, я не смог разобраться, как разделить потоки трафика между корпоративным vpn и остальным интернетом с помощью родного скрипта.

Видимо специально для таких как я была разработана утилита vpn-slice, которая позволяет направлять трафик по двум каналам без танцев с бубном. Ну, то есть танцевать придётся, но шаманом при этом быть не обязательно.

Шаг 9: Настройка параметров сети

Чтобы убедиться, что OpenVPN правильно маршрутизирует трафик, нам нужно внести некоторые изменения.

Во-первых, разрешить пересылку IP . Это можно сделать, изменив файл /etc/sysctl.conf . Открой это.

$ sudo nano /etc/sysctl.conf

Найдите строку ниже и удалите символ « # », чтобы раскомментировать ее.

# net.ipv4.ip_forward = 1

Сохраните и закройте файл.

Теперь запустите эту команду, чтобы скорректировать значения.

$ sudo sysctl –p

Теперь нам нужно настроить брандмауэр нашего сервера, чтобы он мог правильно управлять трафиком. Давайте начнем с поиска общедоступного сетевого интерфейса нашего сервера.

$ ip route | grep default

В какой-то момент полученная строка будет содержать слово « dev ». Далее следует имя вашего интерфейса. Например, в строке ниже w1p11s0 – это имя интерфейса.

по умолчанию через 203.0.113.1 dev wlp11s0 proto static metric 600

Теперь нам нужно добавить указанное выше имя в соответствующее место, отредактировав файл правил . Введите команду ниже:

$ sudo nano /etc/ufw/before.rules

Ищите блок текста, который начинается со следующей фразы, которая была закомментирована:

# НАЧАТЬ ОТКРЫТИЕ ПРАВИЛ

Ниже вы увидите строку, которая начинается с « -A POSTROUTING ». Здесь вам нужно добавить имя интерфейса. Замените ХХХХ этим.

-A POSTROUTING -s 10.8.0.0/8 -o XXXX -j MASQUERADE

Теперь сохраните и закройте файл.

$ sudo nano / etc / default / ufw

После этого найдите строку с пометкой « DEFAULT_FORWARD_POLICY ». Измените «DROP» на « ACCEPT ». После этого это должно выглядеть следующим образом:

DEFAULT_FORWARD_POLICY =»ПРИНЯТЬ»

Сохраните и закройте файл.

Наконец, настройте параметры брандмауэра, чтобы разрешить трафик в OpenVPN . Используйте команды ниже:

$ sudo ufw allow 443 / tcp

$ sudo ufw allow OpenSSH

Чтобы загрузить изменения , отключите, а затем снова включите брандмауэр.

$ sudo uwf отключить

$ sudo uwf enable

Ваш сервер теперь настроен для обработки вашего VPN трафика. Вы почти там!

Режим совместимости конфигурации 1С

Приветствую, коллеги! В этой статье будет сделан обзор функции совместимости конфигурации 1С с другими версиями конфигураций 1С, а также рассмотрено, как выбрать и настроить режим совместимости конфигурации с версией 1С 8.3.

Во-первых, разберём главное понятие в этой статье: режим совместимости в конфигурации – это устройство, благодаря которому выводится номер версии системы, под которую станет открыто приложение 1С:Предприятие. Данный режим существует на платформе 1С начиная с версий 8.2 и 8.3 (платформа версии 1С:Предприятие 8.3 совместима с платформой версии 1С:Предприятие 8.2).

Установка EasyRSA на сервер центра сертификации

Easy-rsa — это утилита CLI для создания и управления центром сертификации PKI. Easy-RSA будет использоваться сервером ЦС для генерации закрытого ключа и открытого корневого сертификата. Которые будут использоваться для подписи запросов от клиентов и серверов, а так же будет полагаться на наш сервер центра сертификации.

Чтобы установить easy-rsa, загрузите инструмент управления PKI с github. Это можно сделать с помощью wget команды:

Затем распакуйте файл tgz:

Чтобы ограничить доступ только для пользователя, используйте:

Теперь переместите EasyRSA в каталог

Для этой конфигурации мы будем использовать версию EasyRSA 3.0.8.

Автоматический ввод фиксированной части пароля

К текущему моменту вы скорее всего уже ввели пароль не менее пяти раз и эта процедура вас уже изрядно утомила. Во-первых, потому что пароль длинный, во-вторых потому что при вводе нужно уложиться в фиксированный временной промежуток

Окончательное решения проблемы в статью не вошло, но можно сделать так, чтобы фиксированную часть пароля не пришлось вводить по многу раз.

Положим, фиксированная часть пароля — fixedPassword, а часть из Google Authenticator 567 987. Весь пароль целиком openconnect можно передать через стандартный ввод с помощью аргумента —passwd-on-stdin .

echo «fixedPassword567987» | openconnect —servercert sha256:4444444444444444444444444444444444444444444444444444444444444444 —user poxvuibr vpn.evilcorp.com —passwd-on-stdin

Теперь можно постоянно возвращаться к последней введённой команде и менять там только часть из Google Authenticator.

Rerouting communications

When an application on your box asks linux to send a packet to some destination host (e.g. ubuntu.com), the following occurs:

- ubuntu.com is resolved to 82.211.81.166 by your DNS server, which is specified in /etc/resolv.conf

Linux decides where to send that packet first by looking up in the routing table – type route into a terminal to see the table

- typically, it is routed to your primary interface (NIC) first. that interface will then route it to probably your router. the router will then probably send it your modem, which will pass it up to your ISP. from there, it’s anybody’s guess, but the game continues, route by route by route, until it (hopefully) reaches the server at ubuntu.com.

Note, you can test name resolution (ubuntu.com -> 82.211.81.166) by typing ping ubuntu.com at the terminal prompt. You can test packet routing by executing tracepath ubuntu.com (your mileage may vary).

Once a VPN tunnel has been established, the above process will carry on unaffected, unless packets are re-routed over the new tunnel. This is done by adding an entry to your routing table, pointing (often all) packets at your tunnel, your point-to-point interface, ppp0 probably. Now, when an application asks linux to send a packet to 82.211.81.166, linux routes it to ppp0. ppp0 encrypts it and readdresses it, so it now gets sent to the VPN server (via the usual non-tunnel route, eth1 or whatever). when the VPN server receives it, it unencrypts it to extract the original packet, and sends it off into its private network (do you see how we just went over the tunnel there?). Hence, if you now ask for ubuntu.com in your browser, the request goes…

- ppp0 (your end of the VPN tunnel), encryption into a container packet, and readdress to your VPN server.

- eth0/1, off into the internet as usual.

- reaches the VPN server, unencryption, and back to its original address, ubuntu.com.

- off into the private network.

- out into the internet again, to ubuntu.com.

Настройка VPN-сервера Linux с Сервером Доступа OpenVPN

Во-первых, давайте обновим систему. Для CentOS:

Для Ubuntu и Debian обновите индексы, используя:

Для установки OpenVPN вам потребуется пакет net-tools. Установите его, если он не был предварительно установлен. Пакет net-tools содержит ifcfg, необходимый для установки сервера OpenVPN.

Вы можете установить его для CentOS, используя:

Для Ubuntu и Debian используйте следующую команду:

Вы можете скачать клиент OpenVPN для вашего дистрибутива с веб-сайта OpenVPN. Получить ссылку можно здесь и использовать её вместе с командой curl. Пример команды curl для Ubuntu показан ниже:

Команда curl для CentOS:

Здесь вы можете добавить URL к вашему дистрибутиву. Убедитесь, что загружена правильная установка, напечатав контрольную сумму файла SHA256. Для этого используйте следующую команду:

Эта команда распечатает контрольную сумму:

Вы можете сравнить контрольную сумму загруженного бинарного файла с контрольной суммой, представленной на сайте. Если контрольная сумма совпадает, установите ранее загруженный бинарный файл.

Для установки в CentOS используйте:

Аналогично, для установки в Ubuntu и Debian введите следующую команду в командной строке:

Установка OpenVPN займёт некоторое время. После завершения установки вы увидите интерфейс Администратора и детали интерфейса Клиента. Пользователь openvpn будет создан по умолчанию во время установки. Вы можете задать пароль для этого пользователя, используя:

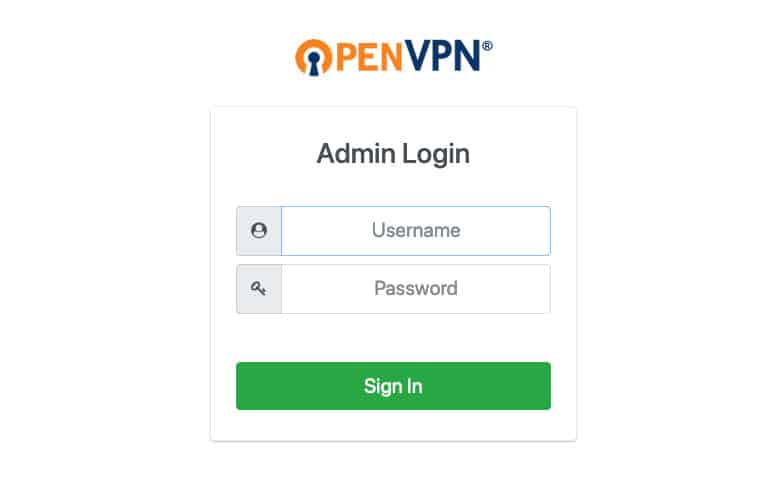

Это действие установит новый пароль. Запомните его, так как он будет использоваться для входа в систему. Используйте URL администратора для входа и завершения процесса установки OpenVPN. В нашем случае URL администратора – https://31.220.111.160:943/admin. Обычно URL – это просто ваш VPS-адрес, порт: 943 с /admin в конце, как в примере.

Вы увидите следующий экран:

Имя пользователя, как упоминалось ранее, openvpn, а пароль – тот, который вы только что установили для этого пользователя. Как только вы войдёте в систему, вы увидите страницу с условиями. Прочитайте их и нажмите кнопку Agree (Cогласен), чтобы продолжить. На следующей странице, вы найдёте информацию о настройках и состоянии сервера.

Настройки по умолчанию вполне адекватны и позволяют MacOS, Linux, Windows, Android и iOS подключиться к VPN-серверу Linux. Если вы хотите изменить какие-либо настройки, обязательно нажмите Apply (Применить) и Update Running Server (Обновить запущенный сервер), чтобы активировать изменения.

Это завершает установку по умолчанию. Далее мы настроим туннель OpenVPN.

1 ExpressVPN

Доступные приложения:

- ПК

- Mac

- IOS

- Android

- Linux

Приложение Ubuntu ExpressVPN запускается из командной строки, а не из графического интерфейса пользователя, последнее используется в более популярных операционных системах. Пользователи Ubuntu по-прежнему получают такую же производительность и защиту, а настроить и подключить их очень просто. Приложение использует OpenVPN, и вы можете переключаться между протоколами UDP и TCP.

ExpressVPN – это самая быстрая VPN, которую мы тестировали. Он обеспечивает надежную защиту, включая 256-битное шифрование AES с идеальной прямой секретностью, всестороннюю защиту от утечек и аварийный выключатель. Он надежно разблокирует широкий спектр контента с привязкой к региону, включая Netflix, BBC iPlayer и Amazon Prime Video.

Приложения доступны для множества различных устройств, если у вас есть другие, которые вы хотите защитить, включая определенные Wi-Fi-роутеры. Одновременно можно подключать до пяти устройств. Расширения браузера также доступны, но они требуют, чтобы на вашем устройстве было установлено собственное приложение.

Плюсы:

- Высокая скорость загрузки и потоковой передачи

- Надежная безопасность и отсутствие журналов

- Разблокирует большинство потоковых сервисов

- 24/7 живой чат

Минусы:

Чуть дороже конкурентов

ЛУЧШИЙ VPN ДЛЯ УБУНТУ:ExpressVPN – наш лучший выбор. Это отличный универсальный VPN с поддержкой Ubuntu и множества других устройств. Поставляется с 30-дневной гарантией возврата денег без риска.

Прочтите наш полный обзор ExpressVPN.

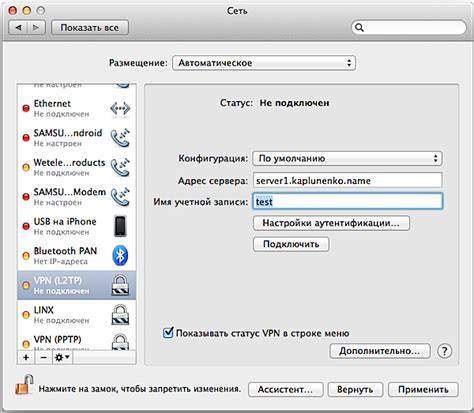

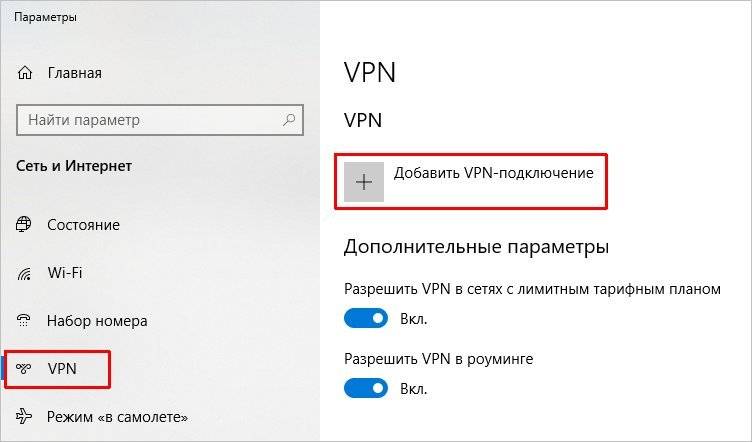

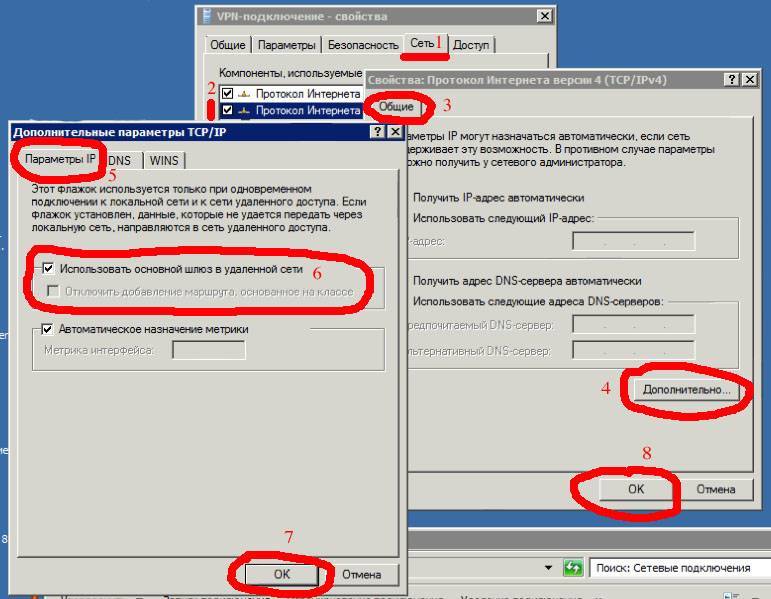

Настройка клиентского компьютера

В большинстве случаев для VPN соединения подходят настройки «по умолчанию», но не будет лишним указать конкретный тип соединения и отключить протоколы шифрования, которые не будут использоваться.

После этого, нужно прописать адреса статических маршрутов и основного шлюза, при этом учитывая особенности структуры сети. Данные вопросы рассматривались в прошлых разделах.

После установки VPN соединения можем пропинговать любой компьютер, входящий в локальную сеть, так мы без особого труда получаем доступ к терминальному серверу:

Внимание, еще одно важное замечание! Зачастую доступ к ПК в локальной сети будет осуществляться по IP адресам. Имеется в виду – путь \\\\10.0.0.1 будет рабочим, а \\\\SERVER – не будет работать. Такой вариант будет весьма непривычным для пользователей и может вызвать дополнительные трудности

От этих проблем можно избавиться несколькими способами:

Такой вариант будет весьма непривычным для пользователей и может вызвать дополнительные трудности. От этих проблем можно избавиться несколькими способами:

- Если ваша сеть построена на основе доменной структуры, тогда необходимо для VPN соединения адресом DNS-сервера указать адрес сервера контроллера домена. Можно воспользоваться функцией в настройках сервера ms-dns в /etc/ppp/pptpd-options и данные настройки клиентом будут получаться автоматически.

- Если в вашей сети отсутствует DNS сервер, тогда можно создать WINS-сервер и аналогично настроить для него автоматическую передачу данных для клиентских компьютеров, используя опцию ms-wins.

- Если количество удаленных клиентов невелико, вы можете настроить файлы hosts на каждом из компьютеров, прописав в них строку вида: 10.0.0.2 SERVER. Файл hosts вы можете найти в папке (C:\\Windows\\System32\\drivers\\etc\\hosts).

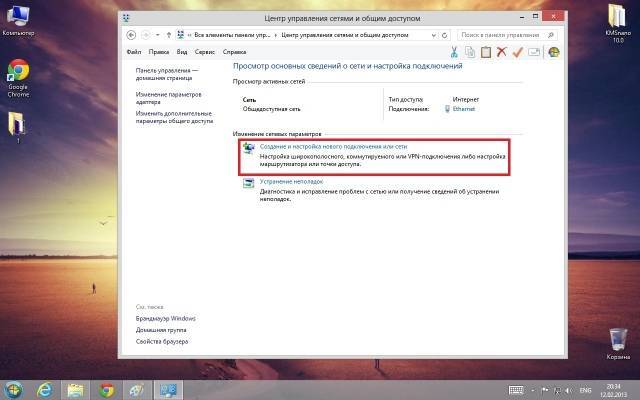

Основой нашего сервера стал маршрутизатор, использующий WindowsServer 2008 R2. Настройка сервера рассматривалась ранее. Настройки актуальны и для серверов на основе WindowsServer 2003 – 2008 с небольшими особенностями.

Настройка закончена и, в крайнем случае, в процессе запуска мастера, необходимо будет выбрать нужную конфигурацию. При открытии диспетчера сервера, в ролях нужно найти «маршрутизация и удаленный доступ» зайти в ее свойства (открывается при помощи правой кнопки мыши). В появившемся окне, нужно установить переключатель «IPv4» в состояние локальной сети и вызова по требованию и установить галочку напротив «IPv4 сервер удаленного доступа«.

После данных манипуляций нужно в закладке «безопасность» выбрать проверку подлинности при помощи протокола MS-CHAPV2 и запретить подключение без проверки.

Далее следует еще одна закладка IPv4. На ней нужно обозначить из какого диапазона значений клиенты VPN сети будут получать свои адреса, и установить интерфейс, который будет принят подключением.

После сохранения изменений, служба перезапустится и добавится роль VPN сервера. В консоли (левая часть) должен появиться пункт «порты», в его свойства нам и нужно зайти. По умолчанию система создает 5 PPTP и 5 L2TP портов. В настройках PPTP устанавливаем галочки напротив подключения по требованию и подключения удаленного доступа. Кроме этого, необходимо указать максимальное количество портов. Все лишние порты рекомендуется отключить.

На данном этапе настройка сервера может считаться оконченным действием. Необходимо лишь определить количество пользователей, для которых будет доступен удаленный доступ к серверу.

Настройка доступа производится разделе локальных пользователей и групп, где находим «свойства пользователя» и разрешаем доступ в разделе «права доступа к сети» во «входящих звонках».

Чтобы удостовериться в правильности всех настроек, нужно подключиться из клиентского компьютера, при этом выбрав нужный нам тип проверки доступа. Список подключенных клиентских компьютеров можно увидеть в консоли, где расположен пункт «Клиенты удаленного доступа».

Для произведения диагностики проблем с подключением в первую очередь необходимо изучать журнал событий, в котором фиксируются все наиболее важные происшествия. В описаниях вы сможете найти полную информацию для быстрого обнаружения и устранения возникшей проблемы.

Как ходить через VPN в отдельные сервисы

После того, как получилось подключиться к vpn, я дня два очень радовался, а потом выяснилось, что если подключаться к впн не из офисной сети, то не работает почта. Симптом знакомый, не правда ли?

Почта у нас находится в mail.publicevilcorp.com, а значит не попадает под правило в dnsmasq и адрес почтового сервера ищется через публичный DNS.

Ну а в офисе всё равно используется DNS, в котором этот адрес есть. То есть я так думал. На деле после добавления в dnsmasq строки

ситуация никак не изменилась. ip остался тот же. Пришлось мне ходить на работу.

И уже потом, когда я углубился в ситуацию и немного разобрался в проблеме, один умный человек подсказал мне как её решить. Нужно было подключаться к почтовому серверу не просто так, а через vpn

Я использую vpn-slice, чтобы ходить через VPN по адресам, которые начинаются с 192.168.430. А у почтового сервера не только символьный адрес не является поддоменом evilcorp, у него ещё и ip адрес не начинается с 192.168.430. И из общей сети он конечно никого к себе не пускает.

Для того, чтобы линукс ходил через VPN и к почтовому серверу, нужно добавить в vpn-slice и его. Допустим адрес почтовика- 555.555.555.555

echo «fixedPassword567987» | openconnect —servercert sha256:4444444444444444444444444444444444444444444444444444444444444444 —user poxvuibr —passwd-on-stdin —script «./bin/vpn-slice 555.555.555.555 192.168.430.0/24» vpn.evilcorp.com