Часть 1: KidsGuard Pro Кейлоггер для Android

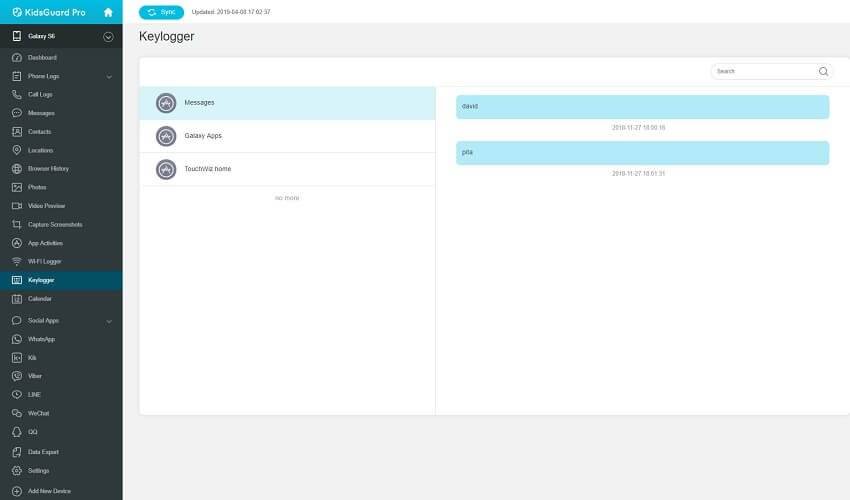

Наше другое любимое приложение Android Keylogger это KidsGuard Pro, так как этот мощный инструмент мониторинга оснащен функцией кейлоггера. Легко использовать. Вы можете отслеживать с веб-портала с помощью кейлоггера, предоставленного KidsGuard

Наиболее важно то, что значок приложения исчезнет с главного экрана после запуска приложения. Он будет превращен в невидимое программное обеспечение

KidsGuard Pro, бесплатный кейлоггер для Android, может вести учет всех действий, которые выполняются на целевом смартфоне, а также на любом устройстве. Мало того, вы можете Взломать Facebook без опроса, просматривать личные фотографии в Facebook и просматривать личные профили в Facebook & отслеживать целевое устройство через веб-браузер с помощью этого приложения. В настоящее время технологии предлагают жизненно важные решения, которые могут помочь вам отслеживать людей. Приложения Keylogger особенно полезны в случае кризисной ситуации.

KidsGuard Pro также имеет другие полезные функции для удаленного наблюдения за вашими детьми: отслеживание истории местоположений, отслеживание журнала вызовов, отслеживание истории просмотров, фотографии, чтение сообщений, снимок экрана и предварительный просмотр видео. И он также поддерживает мониторинг всех социальных сетей, таких как Kik, WhatsApp, Line, Instagram, Wechat, Facebook и т. Д.

Существует бесплатная пробная версия, доступная в течение трех дней. Что касается цены, она доступна за $ 29.95 в месяц. Просто попробуй сам.

2.3. Модификация таблицы обработки системных запросов драйвера Kbdclass

Кейлоггеры, построенные на основе этого метода, перехватывают запросы к клавиатуре, подменяя точку входа IRP_MJ_READ в таблице обработки системных запросов (dispatch table) драйвера Kbdclass. Функционально похож на драйвер-фильтр драйвера Kbdclass (см. раздел «2.1. Драйвера-фильтры драйвера класса kbdclass»). Особенности те же. В другом варианте используется перехват иной функции обработчика запросов — IRP_MJ_DEVICECONTROL. В этом случае кейлоггер становится подобным драйверу-фильтру драйвера i8042 (см. раздел «2.2. Драйвера-фильтры функционального драйвера i8042prt»).

Kaspersky Internet Security проактивно детектирует такие кейлоггеры как Keylogger (должна быть включена опция «Обнаружение клавиатурных перехватчиков» подсистемы «Анализ активности приложений» модуля проактивной защиты).

The Rat!

The Rat!, несмотря на свое своеобразное название, является довольно популярным выбором среди пользователей. Имеет множество полезных функций и может регистрировать различные типы данных с компьютера пользователя. The Rat! – это чрезвычайно простой кейлогер, с которым разберется любой желающий. Стоит заметить, что у программы есть бесплатная демоверсия, на которой установлено временное ограничение. Также The Rat! тяжело обнаруживается антивирусными программами и прочим программным обеспечением подобного назначения.

Плюсы:

- очень простой кейлогер, отличающийся крайне стабильной работой;

- программа и создаваемый ей файл занимает на компьютере мало места;

Минусы:

- The Rat! менее функционален, чем прочие шпионы в этом списке;

- пользовательский интерфейс не отличается особой удобностью и из-за может быть тяжело рассматривать собранные данные.

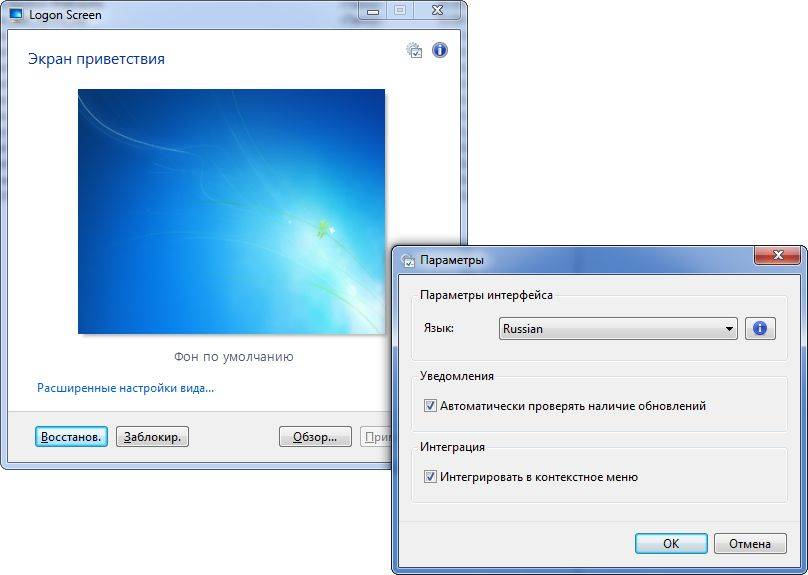

Особенность №1: незаметность

Одна из главных особенностей Mipko Personal Monitor – абсолютная незаметность при работе. Программа действует, как невидимка. И даже опытный пользователь ее не обнаружит.

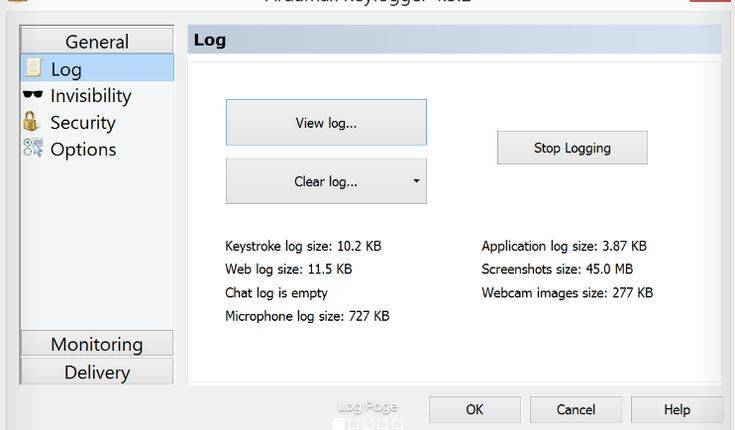

При этом кейлоггер фиксирует любые действия пользователя на компьютере. Соответствующие отчеты вы получаете на электронную почту. При этом отчеты отправляются напрямую, минуя наши или какие-либо другие промежуточные серверы.

Дополнительно вся информация хранится на жестком диске компьютера. Правда, «закопана» она очень глубоко и точный путь к нужно папке знаете лишь вы. Мало того, все отчеты хранятся в зашифрованном виде и посмотреть их можно лишь через Mipko Personal Monitor.

Сколько места на жестком диске занимают эти отчеты? Столько, сколько вы сами считаете нужным. Соответствующий лимит вы задаете в настройках программы и лимит исчерпан, то кейлоггер просто стирает старые отчеты, записывая вместо них новые.

У меня не происходило никаких интересных историй связанный с программой, но зато она помогает мне найти в истории давно введенные пароли, так вот недавно восстановил доступ к ресурсу (забыл логин). Очень полезная программа, отличная разработка, такую не часто встретишь, а еще у вас отличная техподдержка!

Edward Tarshikov

Послесловие

Что хочется сказать в заключение.

Разнообразие различных пакостей и бяк, которые подстерегают современного пользователя просто поражает, поэтому порой сил одного антивируса просто физически (и умственно :)) недостаточно, тогда приходиться расширять арсенал и брать на вооружение специализированные утилиты по борьбе с нежелательным, потенциально-опасным и т.п. софтом, и тут главное, – правильно подобрать этот арсенал, что мы сегодня и постарались сделать (и заодно узнали практически все про такой тип угроз, как кейлоггеры).

Кроме этого, не забывайте время от времени повышать свою грамотность в вопросах безопасности/защиты Вашего железного друга, следите за обновлениями программ и актуальностью антивирусных баз, будьте бдительны и с осторожностью относитесь к подозрительным сайтам, и мы уверены, что ни одна зараза не посягнет на святая-святых, а именно Вашу безопасность

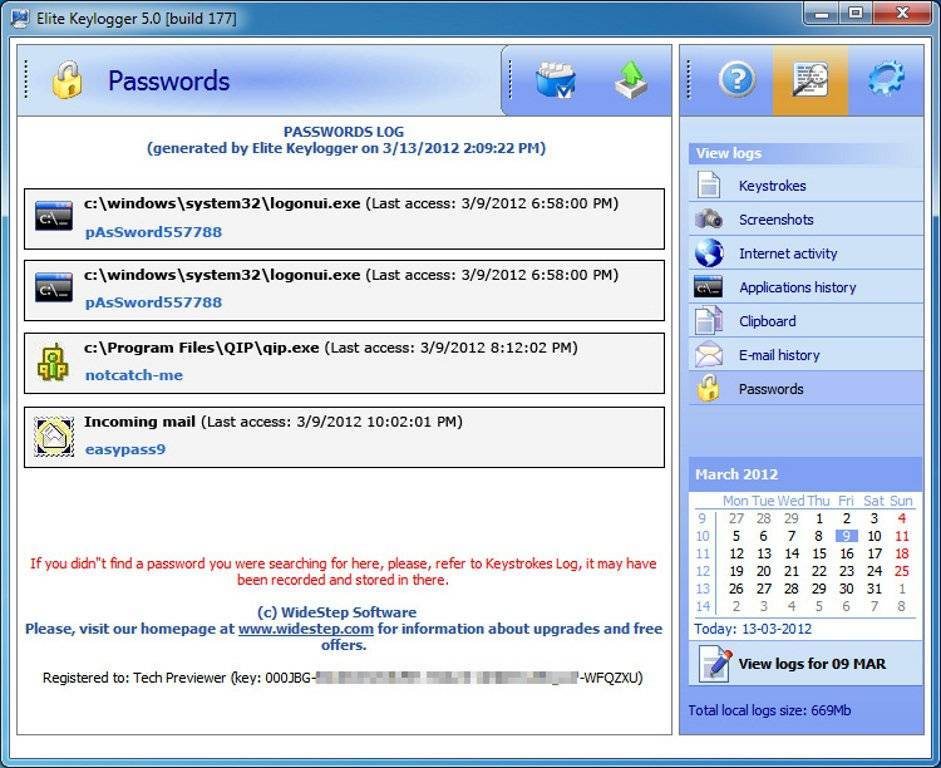

Чем опасны кейлоггеры

В отличие от других типов вредоносного программного обеспечения, для системы кейлоггер абсолютно безопасен. Однако он может быть чрезвычайно опасным для пользователя: с помощью кейлоггера можно перехватить пароли и другую конфиденциальную информацию, вводимую пользователем с помощью клавиатуры. В результате злоумышленник узнает коды и номера счетов в электронных платежных системах, пароли к учетным записям в online-играх, адреса, логины, пароли к системам электронной почты и так далее.

После получения конфиденциальных данных пользователя злоумышленник может не только банально перевести деньги с его банковского счета или использовать учетную запись пользователя в online-игре. К сожалению, наличие таких данных в ряде случаев может приводить к последствиям более серьезным, чем потеря некоторой суммы денег конкретным человеком. Использование кейлоггеров позволяет осуществлять экономический и политический шпионаж, получать доступ к сведениям, составляющим не только коммерческую, но и государственную тайну, а также компрометировать системы безопасности, используемые коммерческими и государственными структурами (например, с помощью кражи закрытых ключей в криптографических системах).

Кейлоггеры, наряду с фишингом и методами социальной инженерии (см. статью «Кража собственности в компьютерных сетях»), являются сейчас одним из главных методов электронного мошенничества. Однако если в случае фишинга бдительный пользователь может сам себя защитить — игнорировать явно фишинговые письма, не вводить персональные данные на подозрительных веб-страницах, — то в случае с клавиатурными шпионами никаким другим способом, кроме использования специализированных средств защиты, обнаружить факт шпионажа практически невозможно.

По словам Кристины Хойперс (Cristine Hoepers), менеджера бразильской команды немедленного компьютерного реагирования (Brazil’s Computer Emergency Response Team), работающей под эгидой Комитета регулирования Интернета Бразилии (Internet Steering Committee), кейлоггеры оказались самым распространенным способом кражи конфиденциальной информации, передвинув фишинг на второе место, и действуют все более избирательно: отслеживая веб-страницы, к которым обращается пользователь, они записывают нажатия клавиш только при заходе на сайты, интересующие злоумышленников.

В последние годы отмечается значительный рост числа различных вредоносных программ, использующих функции кейлоггеров. От столкновения с киберпреступниками не застрахован ни один пользователь сети Интернет, в какой бы точке земного шара он ни проживал и в какой бы организации ни работал.

1.4. Использование модели прямого ввода

В настоящий момент известен лишь один пример реализации данного метода — утилита тестирования защищенности системы от кейлоггеров. Суть метода заключается в использовании новой модели прямого ввода (см. раздел «Модель прямого ввода (Raw Input)»), для чего кейлоггер регистрирует клавиатуру в качестве устройства, от которого он хочет получать ввод. После этого кейлоггер начинает получать данные о нажатых и отпущенных клавишах через сообщение WM_INPUT.

Достоинства — простота реализации и эффективность: ввиду того, что данный метод стал широко известен лишь недавно, почти ни одна из защитных программ не обладает пока возможностями борьбы с подобными кейлоггерами.

Недостатки — простота обнаружения по причине необходимости специальной регистрации на получение приложением прямого ввода (по умолчанию ни один из процессов в системе его не получает).

Kaspersky Internet Security 7.0 будет проактивно детектировать такие кейлоггеры как Keylogger (должна быть включена опция «Обнаружение клавиатурных перехватчиков» подсистемы «Анализ активности приложений» модуля проактивной защиты).

Противодействие анализу

Anti-VM

Механизм противодействия виртуализации реализован тривиально:

Поиск процессов, свойственных для виртуальных машин.

Проверка наличия файлов, свойственных для виртуальных машин.

Проверка процессов на наличие специального ПО, в том числе для анализа.

Anti-Sandbox (неактивна)

Метод, реализующий Anti-Sandbox-функционал, определяет IP-адрес жертвы и сверяет его с захардкоженными IP-адресами, некоторые из которых относятся к адресам бесплатных VPN-сервисов. Также он проверяет имя машины на типичные для honeypot’ов. При совпадении процесс завершается.

Другое

Для шифрования строк злоумышленники используют open-source-обфускатор Obfuscar. Также для защиты от статического и динамического анализа используется BedsProtector. В исследуемом сэмпле было применено две функции защиты:

Первая — так называемый AntiTamper. Данная функция позволяет расшифровать код программы после ее запуска, что делает статический анализ основной части программы невозможным.

Вторая функция проверяет наличие установленной системной переменной , которая позволяет проверить, подключена ли CLR к профилировщику.

В данной статье мы разобрали новое и достаточно противоречивое ВПО. С одной стороны, ничего выдающегося в данном кейлоггере нет: он похож на остальных представителей .net-кейлоггеров, например, 404Keylogger, про который мы писали ранее. С другой — применение различных криптеров, протекторов, обфускаторов, даже open-source, позволяет использовать подобное программное обеспечение в атаках и несколько усложнять его анализ.

Что такое регистратор нажатий клавиш?

Кейлоггинг – это программное обеспечение, и это коварное шпионское приложение. Он отслеживает конфиденциальную информацию и регистрирует каждое нажатие клавиши, которое применяется к целевому мобильному телефону.

Он дает доступ к данным целевого устройства и собирает пароли и сообщения. Он также отслеживает электронные письма, разговоры в чате и другие нажатия клавиш.

Он собирает информацию в виде нажатия клавиш на клавиатуре и сохраняет ее на своей веб-панели управления.

Вы можете подумать об этом могу ли я поставить приложение кейлоггера на телефон с Android?? Да, вы можете установить регистратор нажатий клавиш на любой мобильный телефон и планшет. Он обнаруживает нажатия клавиш на мобильном телефоне с расписанием.

Есть два типа инструментов кейлоггера. Некоторые из них являются аппаратными, и это исправляет аппаратное обеспечение ПК. Люди должны установить аппаратный кейлоггер на целевом устройстве. Вторые кейлоггеры – это приложения, и вы можете установить их на целевые мобильные телефоны и компьютерные устройства.

Приложение может подглядывать за любым мобильным устройством без их ведома. Это скрытые и необнаруживаемые приложения для кейлоггеров. Приложения могут открывать и доставлять вам данные на устройстве.

1.3. Внедрение в процесс и перехват функций обработки сообщений

Редко реализуемый метод реализации кейлоггера. Кейлоггер внедряется во все процессы и перехватывает в них функции GetMessage или PeekMessage (см. раздел «Обработка сообщений конкретным окном») из библиотеки user32.dll. Для этого могут быть использованы различные методы: сплайсинг (сплайсинг — метод, используемый для перехвата вызова API-функций; суть метода состоит в замене нескольких (обычно 5) первых байт функции инструкцией JMP, передающей управление коду-перехватчику), модификация таблицы адресов импортируемых функций IAT, перехват функции GetProcAddress, возвращающей адрес функции из загруженной динамической библиотеки. Кейлоггер может реализовываться в виде DLL или при помощи непосредственного внедрения кода в целевой процесс.

В результате получается следующее: когда приложение вызывает, к примеру, функцию GetMessage для получения следующего сообщения из очереди сообщений, этот вызов приходит в код перехватчика. Перехватчик вызывает исходную функцию GetMessage из user32.dll и анализирует возвращаемые результаты на предмет типа сообщений. При получении клавиатурного сообщения вся информации о нем извлекается из параметров сообщения и протоколируется кейлоггером.

К достоинствам следует отнести эффективность: ввиду малой распространенности метода лишь небольшое число программ позволяет находить подобные кейлоггеры; кроме того, против подобных кейлоггеров бесполезны стандартные экранные клавиатуры, так как посылаемые ими сообщения также перехватываются.

Недостатки: модификация таблицы IAT не гарантирует перехвата, т.к. адреса функций библиотеки user32.dll могут быть сохранены до того, как кейлоггер внедрился; сплайсинг имеет свои сложности, связанные, например, с необходимостью переписывать «на лету» тело функции.

Kaspersky Internet Security проактивно детектирует такие кейлоггеры как invader (должна быть включена опция «Внедрение в процесс (invaders)» подсистемы «Анализ активности приложений» модуля проактивной защиты).

Массивы состояния клавиш клавиатуры

Одной из задач при разработке модели аппаратного ввода Windows было обеспечение ее отказоустойчивости. Отказоустойчивость обеспечивается независимой обработкой ввода потоками, что предотвращает неблагоприятное воздействие одного потока на другой. Но этого недостаточно для надежной изоляции потоков друг от друга, поэтому система поддерживает дополнительную концепцию — локальное состояние ввода. Каждый поток обладает собственным состоянием ввода, сведения о котором хранятся в структуре THREADINFO. В информацию об этом состоянии включаются данные об очереди виртуального ввода потока, а также группа переменных. Последние содержат управляющую информацию о состоянии ввода. Относительно клавиатуры поддерживаются следующие сведения: какое окно находится в фокусе клавиатуры, какое окно активно в данный момент, какие клавиши нажаты, каково состояние курсора ввода.

Информация о том, какие клавиши нажаты, сохраняется в массиве синхронного состояния клавиш. Этот массив включается в переменные локального состояния ввода каждого потока. В то же время массив асинхронного состояния клавиш, в котором содержится аналогичная информация, — только один, и он разделяется всеми потоками. Массивы отражают состояние всех клавиш на данный момент, и функция GetAsyncKeyState позволяет определить, нажата ли сейчас заданная клавиша. GetAsyncKeyState всегда возвращает 0 (не нажата), если ее вызывает другой поток, а не тот, который создал окно, находящееся сейчас в фокусе ввода.

Функция GetKeyState отличается от GetAsyncKeyState тем, что возвращает состояние клавиатуры на тот момент, когда из очереди потока извлечено последнее сообщение от клавиатуры

Эту функцию можно вызвать в любой момент; для нее неважно, какое именно окно в фокусе

Стек устройств для Plug and Play PS/2-клавиатуры

Рассмотрим теперь стек устройств, которые создают указанные выше драйвера в драйверном стеке клавиатуры. Ниже на рисунке слева изображен стек устройств, приведенный в MSDN Library для PS/2-клавиатуры, справа — скриншот программы DeviceTree, показывающий реальную ситуацию на машине автора статьи.

Рисунок 5. Конфигурация объектов устройств для Plug and Play PS/2-клавиатуры

В целом стек устройств (правильнее говорить о стеке объектов устройств) PS/2-клавиатуры состоит из:

- физического объекта устройства клавиатуры (PDO), созданного драйвером шины (в данном случае, шины PCI) – \Device\00000066;

- функционального объекта устройства клавиатуры (FDO), созданного и присоединенного к PDO драйвером i8042prt — неименованный объект (unnamed);

- опциональных фильтр-объектов устройства клавиатуры, создающихся фильтр-драйверами клавиатуры, разрабатываемыми сторонними разработчиками;

- верхнеуровневого фильтр-объекта устройства класса клавиатуры, созданного драйвером класса Kbdclass – \Device\KeyboardClass0.

1.1. Установка ловушки для клавиатурных сообщений

Пожалуй, это самый распространенный метод реализации кейлоггеров. Посредством вызова функции SetWindowsHookEx кейлоггер устанавливает глобальную ловушку на клавиатурные события для всех потоков в системе (см. раздел «Клавиатурные ловушки»). Фильтрующая функция ловушки в этом случае располагается в отдельной динамической библиотеке, которая внедряется во все процессы системы, занимающиеся обработкой сообщений. При выборке из очереди сообщений любого потока клавиатурного сообщения система вызовет установленную фильтрующую функцию.

К достоинствам этого метода перехвата относится простота и гарантированный перехват всех нажатий клавиатуры, из недостатков можно отметить необходимость наличия отдельного файла динамической библиотеки и относительную простоту обнаружения по причине внедрения во все системные процессы.

Примером кейлоггеров, использующих данный метод реализации, являются AdvancedKeyLogger, KeyGhost, Absolute Keylogger, Actual Keylogger, Actual Spy, Family Key Logger, GHOST SPY, Haxdoor, MyDoom и другие.

Kaspersky Internet Security проактивно детектирует такого рода кейлоггеры как invader (loader) (должна быть включена опция «Внедрение оконных перехватчиков» подсистемы «Анализ активности приложений» модуля проактивной защиты).

Использование кейлоггеров

Далее нужно разобраться, является ли использование кейлоггера законным использованием легального ПО или же это мошенническое действие совершенное в преступных целях?

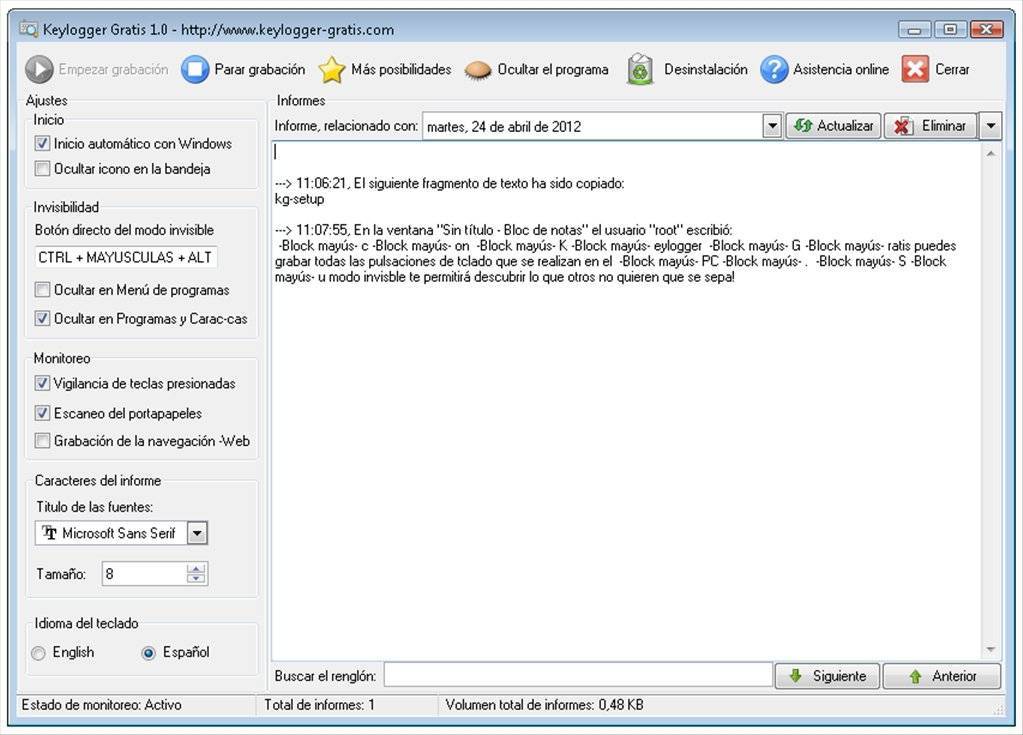

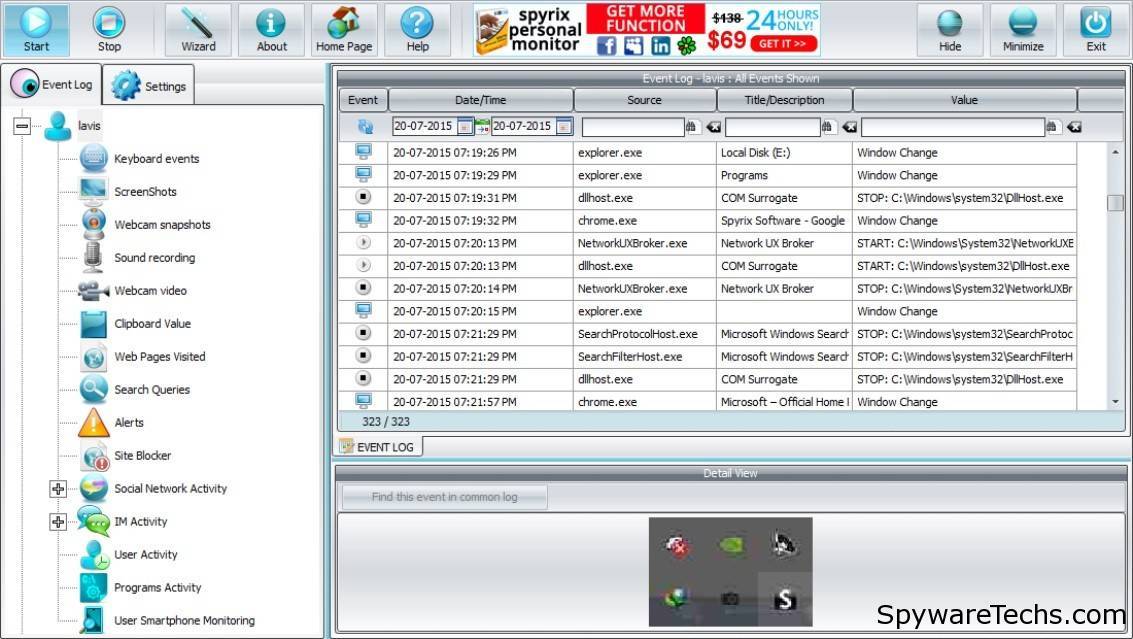

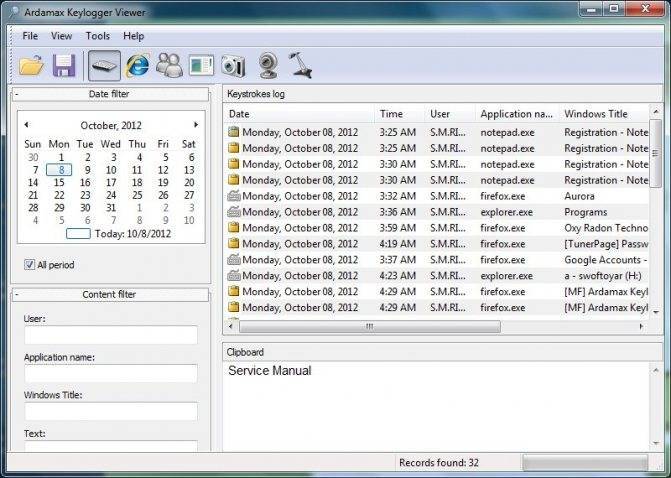

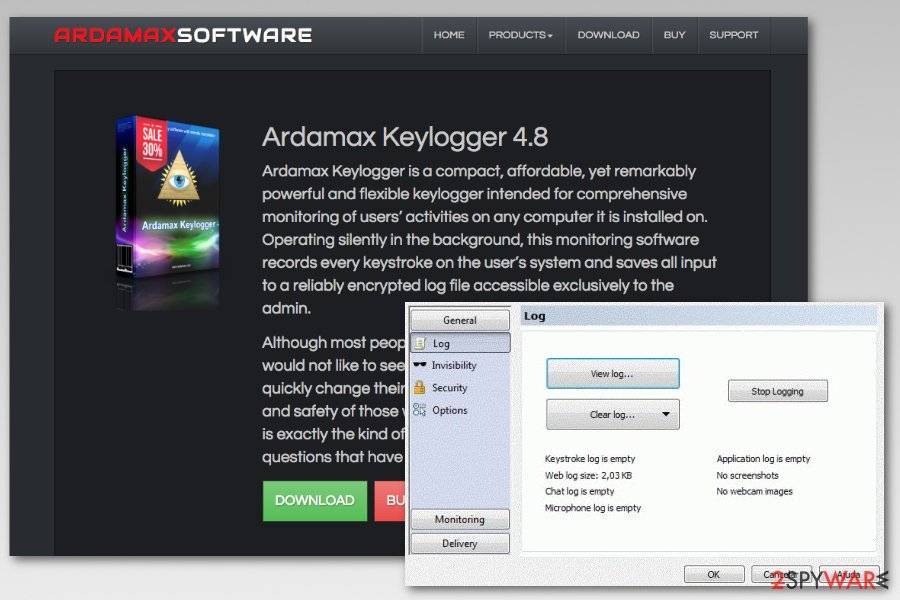

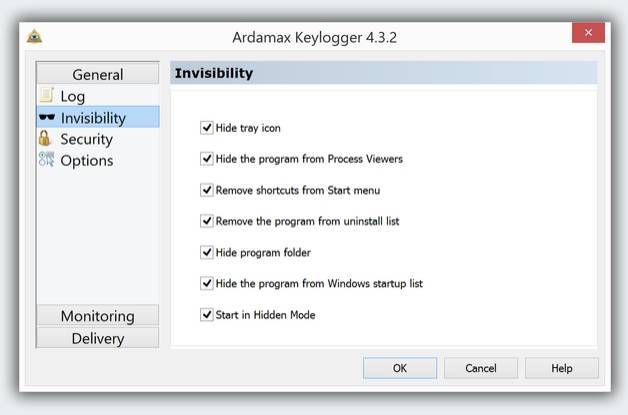

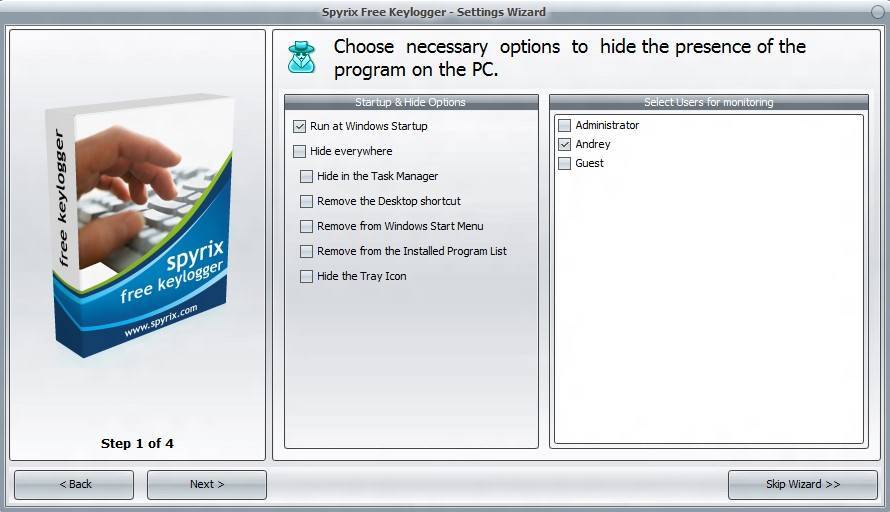

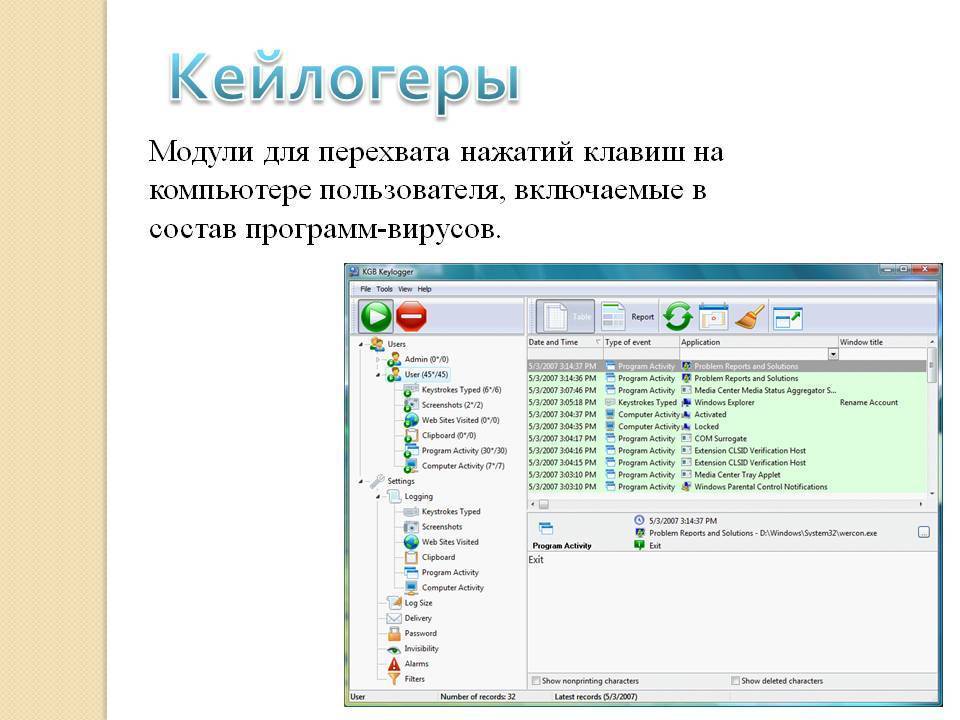

Несанкционированная установка кейлоггера или программных продуктов, включающих в себя кейлоггер в качестве модуля — это установка без ведома и согласия владельца (администратора) персонального компьютера или другой автоматизированной системы. Как правило, такие программные продукты имеют возможность конфигурирования и получения «скомплектованного» установочного исполняемого файла, который доставляется на компьютер жертвы при помощи различных нелегальных схем (фишинг, персонифицированный спам, социальная инженерия) и при инсталляции не выводит никаких сообщений и не создает окон на экране. То есть процесс установки кейлоггера происходит без непосредственного физического доступа к компьютеру пользователя и зачастую не требует наличия прав администратора системы. Такие кейлоггеры часто входят в состав вредоносного шпионского ПО и используются для кражи конфиденциальной информации (логины и пароли, данные банковских карт и прочее).

Санкционированное применение кейлоггера — это использование кейлоггера с ведома и при согласии владельца или администратора безопасности персонального компьютера. Как правило, санкционированно устанавливаемые мониторинговые программные продукты требуют физического доступа к компьютеру и наличия прав администратора для конфигурирования и инсталляции, что исключает (или, по крайней мере, минимизирует) возможность несанкционированного использования таких программ.

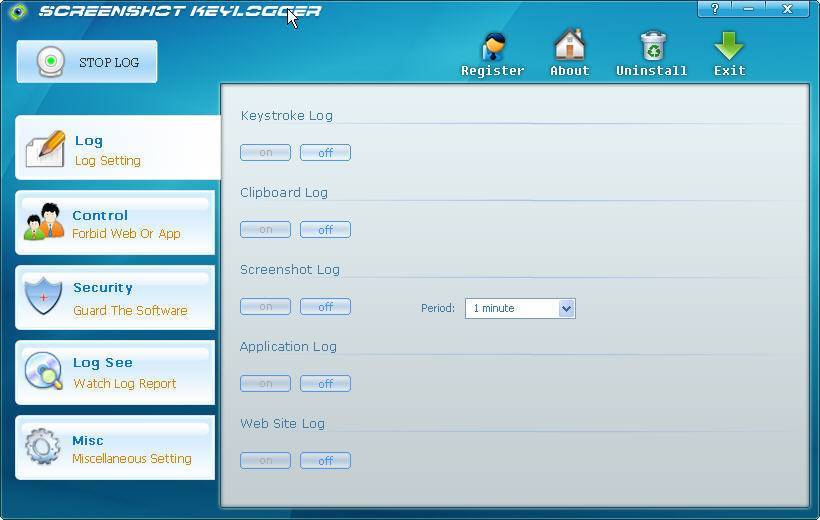

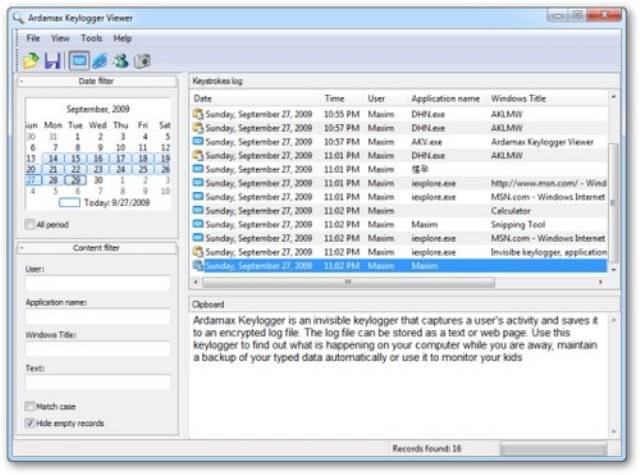

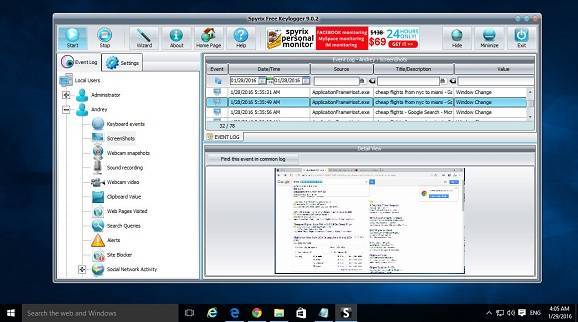

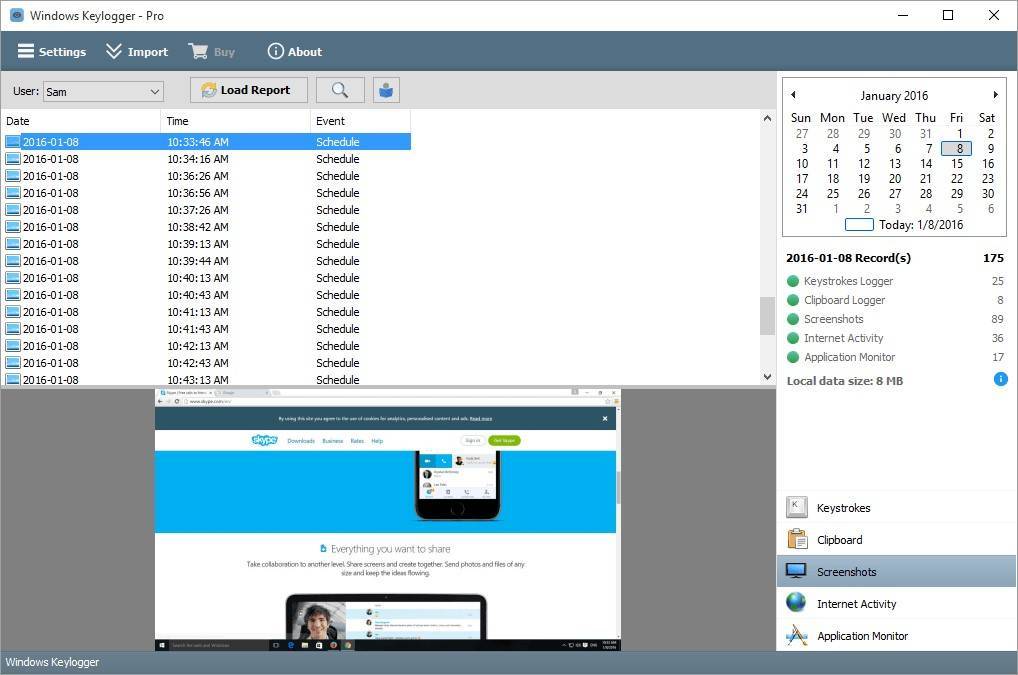

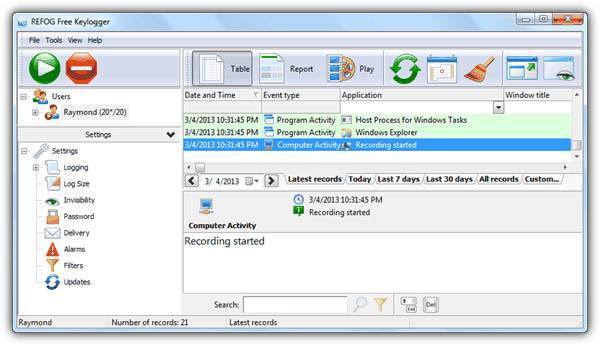

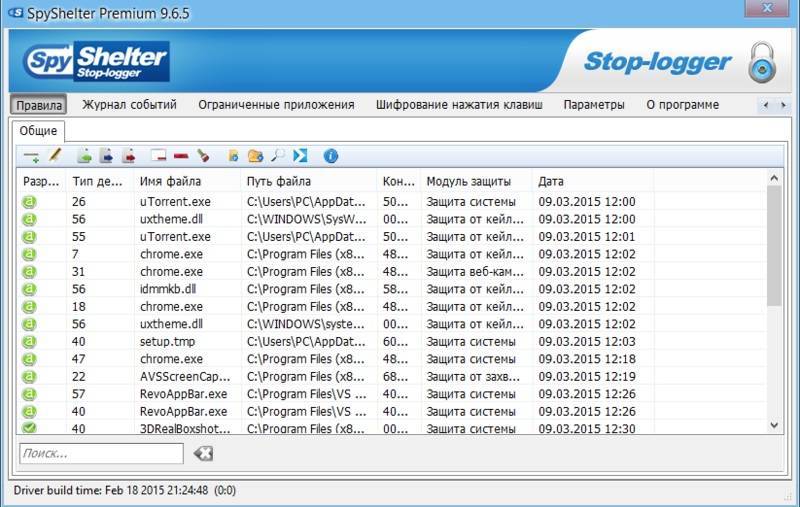

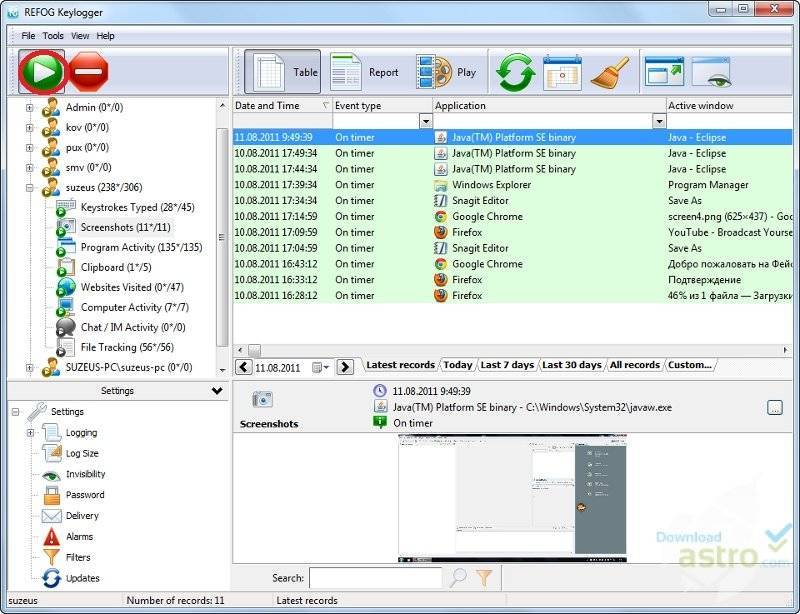

Лучшее программное обеспечение для мониторинга компьютера

Одна из лучших программ наблюдения, которую мы протестировали, благодаря своей богатой функциональности, гибкости и простому в понимании интерфейсу. Можно использовать для того чтобы контролировать домашний ПК, выполнять Родительский контроль и контроль работника.

Читать полный обзор

Кому и для чего нужно приложение MTKLogger

MTKLogger — это инструмент, который записывает все события и действия, выполняемые пользователем, занимая все свободное место в памяти смартфона или на SD-карте. Это необходимо только тогда, когда вы этого хотите. MTKLogger можно безопасно отключить и деинсталлировать. Это не повлияет на работу вашего устройства. После удаления приложения вам может потребоваться отключить ведение журнала на телефоне, чтобы MTKLogger больше не накапливал события журнала. Эта программа по сути является кейлоггером. Кейлоггер, иногда называемый регистратором нажатий клавиш или системным монитором, — это тип технологии наблюдения, используемый для отслеживания и записи каждого нажатия клавиши, набранной на клавиатуре конкретного компьютера. Такое программное обеспечение, как Keylogger, также доступно для использования на смартфонах, таких как Apple iPhone и устройствах Android.

Аппаратный кейлоггер — это небольшое устройство, которое служит связующим звеном между клавиатурой и компьютером (экраном и смартфоном). Устройство подключается через стандартный разъем PS/2 или USB-адаптер, что позволяет легко скрыть такое устройство для хранения конфиденциальных данных. Аппаратный кейлоггер также может представлять собой модуль, который устанавливается внутри самой клавиатуры. Пока пользователь набирает текст на клавиатуре, кейлоггер собирает каждое нажатие клавиши и сохраняет его в виде текста на собственном миниатюрном жестком диске, объем памяти которого может достигать нескольких гигабайт. Чтобы получить доступ к собранной информации, злоумышленник должен позже вернуться и физически извлечь устройство. Существуют также беспроводные кейлоггеры, которые могут перехватывать и расшифровывать пакеты данных, передаваемые между беспроводной клавиатурой и ее приемником.

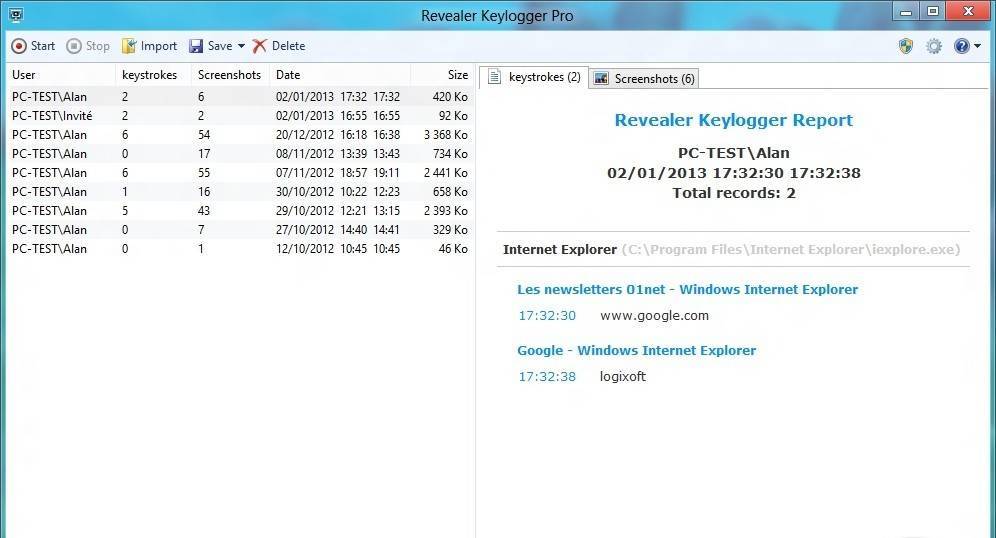

Программное обеспечение для кейлоггинга Bottom of Form не требует физического доступа к компьютеру пользователя для установки. Приложение может быть запущено и работать скрытно, чтобы избежать ручного обнаружения или сканирования на вирусы. Программа кейлоггера обычно состоит из двух файлов, которые устанавливаются в одном каталоге: файл библиотеки динамического связывания (DLL), который выполняет все записи, и исполняемый файл, который устанавливает DLL-файл и запускает его. Программа записывает каждое нажатие клавиши и периодически загружает эту информацию через Интернет. Некоторые кейлоггеры способны записывать и другие данные, например, буфер обмена или скриншоты.

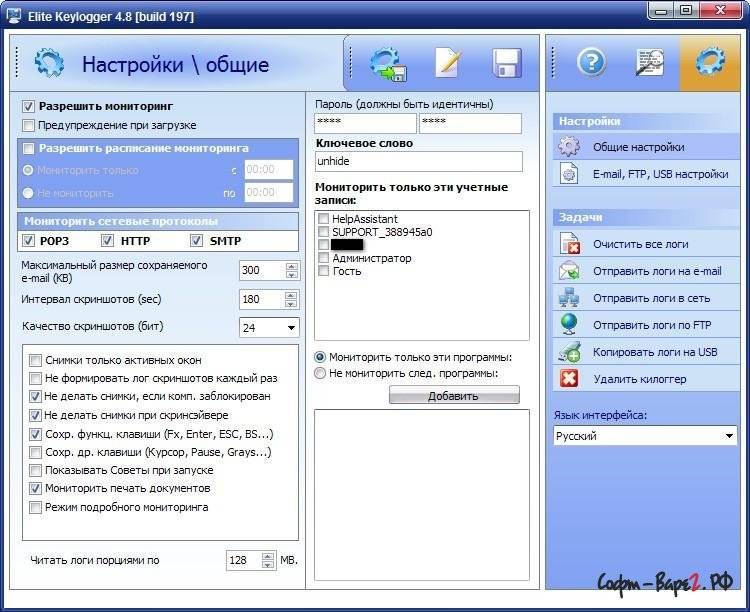

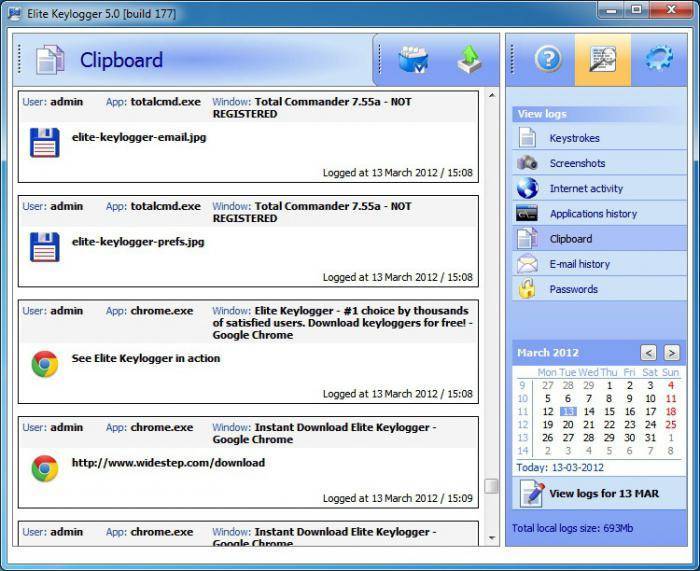

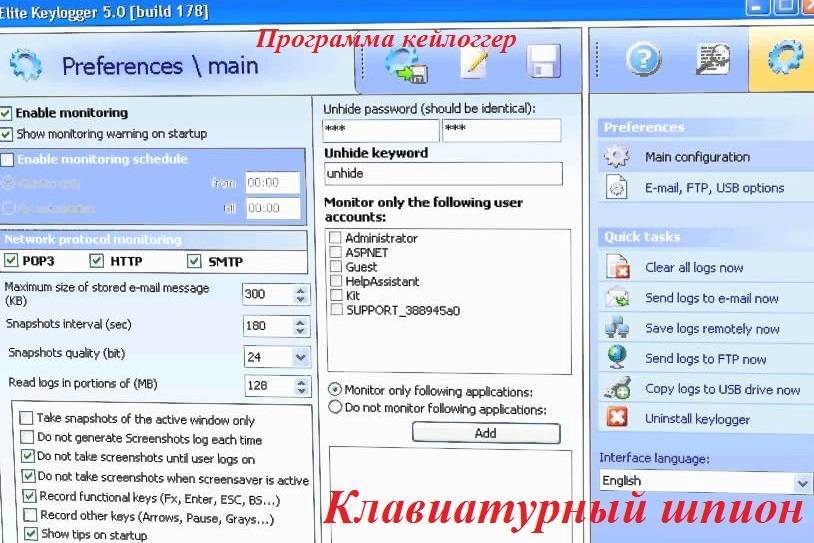

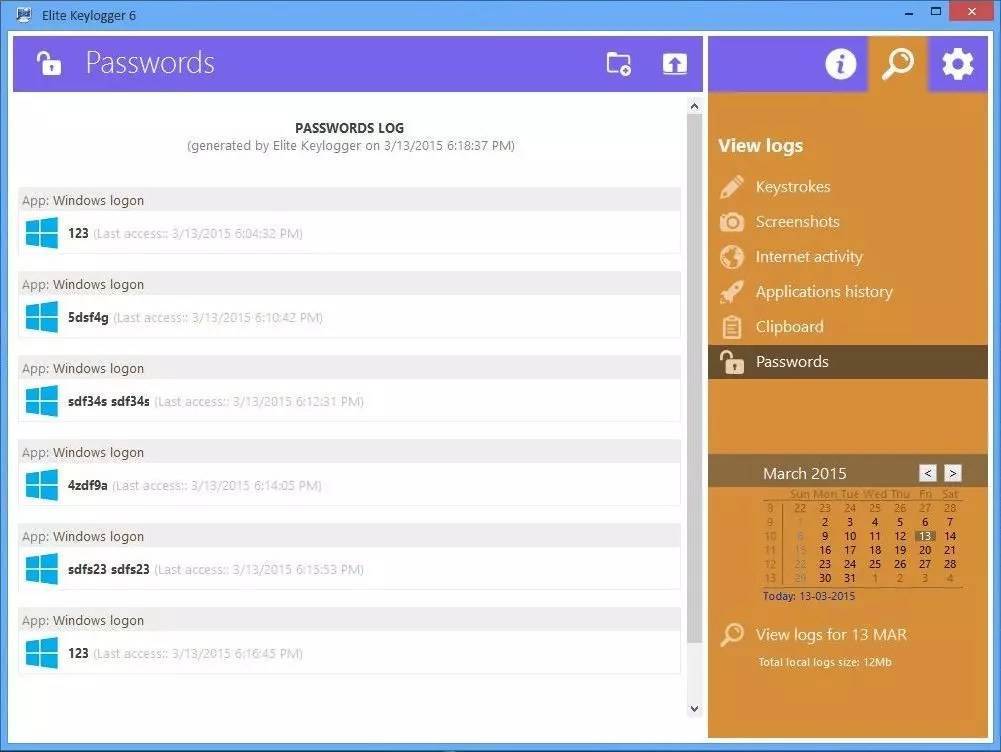

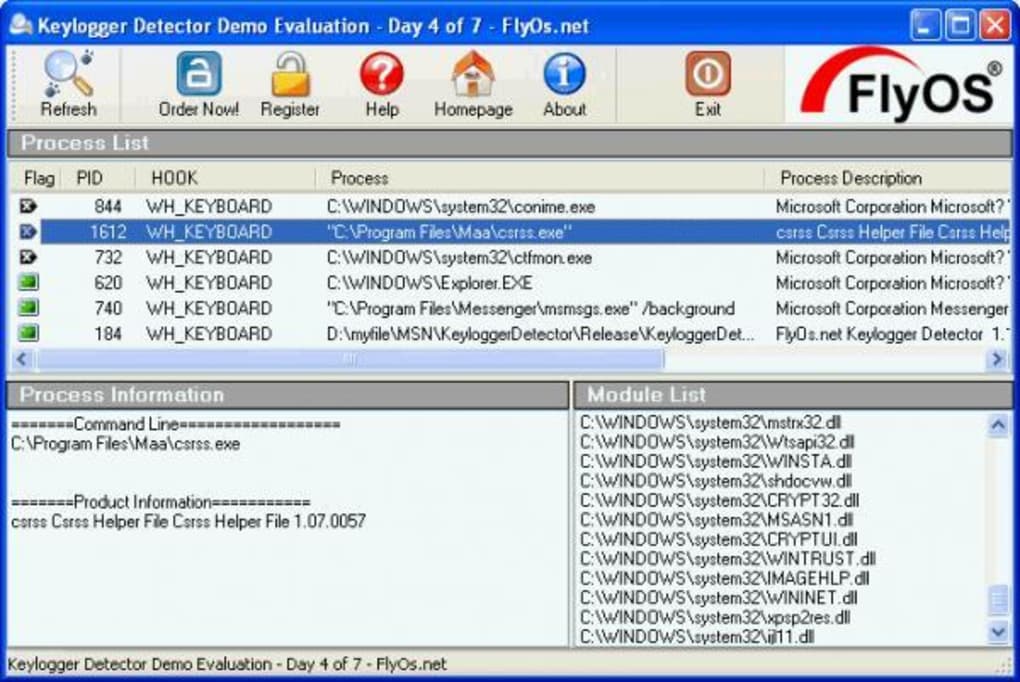

2.1. Использование драйвер-фильтра драйвера класса клавиатуры Kbdclass

Документированный в DDK способ перехвата (см. раздел «Стек драйверов для Plug and Play PS/2-клавиатуры»). Кейлоггеры, построенные на основе этого метода, перехватывают запросы к клавиатуре посредством установки фильтра поверх устройства «\Device\KeyboardClass0», созданного драйвером Kbdclass (см. раздел «Стек устройств для Plug and Play PS/2-клавиатуры»). Фильтруются только запросы типа IRP_MJ_READ, поскольку именно они позволяют получить коды нажатых и отпущенных клавиш.

Достоинства — гарантированный перехват всех нажатий, невозможность обнаружения без использования драйвера, благодаря чему не все антикейлоггеры их определяют. Недостатки — необходимость установки собственного драйвера.

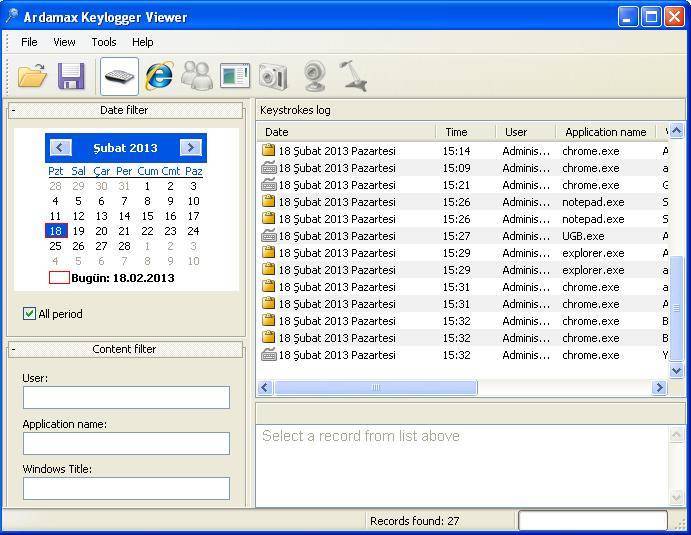

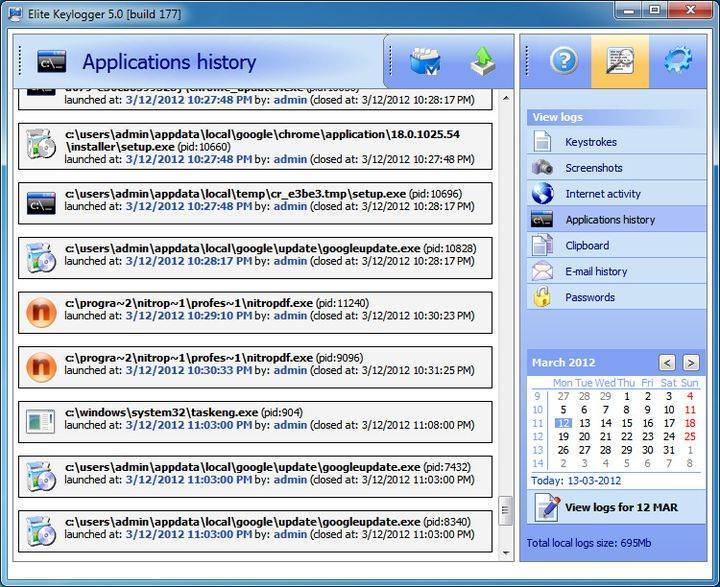

Самыми известными кейлоггерами, использующими данный метод реализации, являются ELITE Keylogger и Invisible KeyLogger Stealth.

Kaspersky Internet Security проактивно детектирует такие кейлоггеры как Keylogger путем мониторинга клавиатурного стека устройств (должна быть включена опция «Обнаружение клавиатурных перехватчиков» подсистемы «Анализ активности приложений» модуля проактивной защиты).