Как защитить страницу Вконтакте: двухфакторная авторизация через телефон

На сегодняшний день именно двухфакторная авторизация является самым надежным способом защитить свою страницу Вконтакте, так как для взлома аккаунта злоумышленнику недостаточно получить логин и пароль, ему также нужно знать одноразовый код из SMS, приходящий на телефон, привязанный к странице.

Как поставить двойную защиту на страницу ВК:

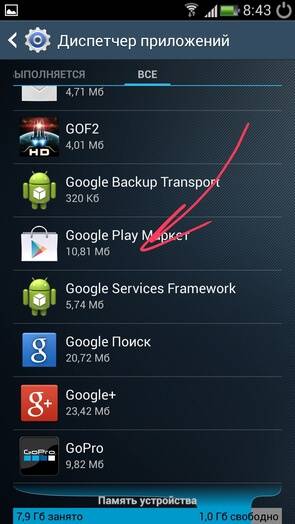

- Нажав на свое имя в верхнем правом углу;

- Выбрать пункт «Настройки» в появившемся меню;

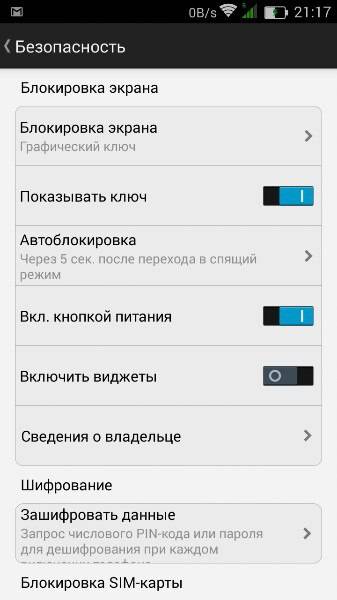

- В подменю перейти в раздел «Безопасность»;

- Нажать «Приступить к настройке» в открывшемся окне;

- Ввести пароль от свой страницы;

- Для подтверждения действия, система предложит сделать бесплатный звонок-сброс с уникального номера на ваш мобильный телефон. Следует нажать кнопку «Позвонить»;

- В появившемся снизу поле следует ввести последние 4 цифры номера, с которого был совершен вызов и нажать «Отправить код»;

- Если все сделано правильно, то появится уведомление о том, что подтверждение входа включено. Чтобы настроить ключи доступа и активацию через приложение нужно нажать «Завершить настройку», предварительно активировав галочку напротив пункта «Запомнить текущий браузер». Это необходимо для того, чтобы не вводить код из СМС каждый раз;

- Для улучшения функций двойной защиты ВК, желательно также установить специальные приложения для генерации кодов для двухэтапной аутентификации. Они позволят авторизоваться, даже если нет подключения к сети интернет. После установки и запуска приложения, нужно отсканировать QR-код со страницы ВК и ввести код подтверждения в соответствующее поле.

Видео: двухэтапная авторизация в ВК

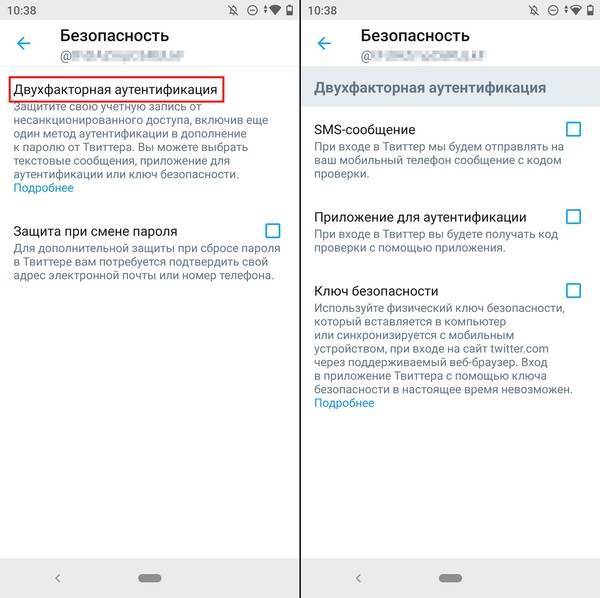

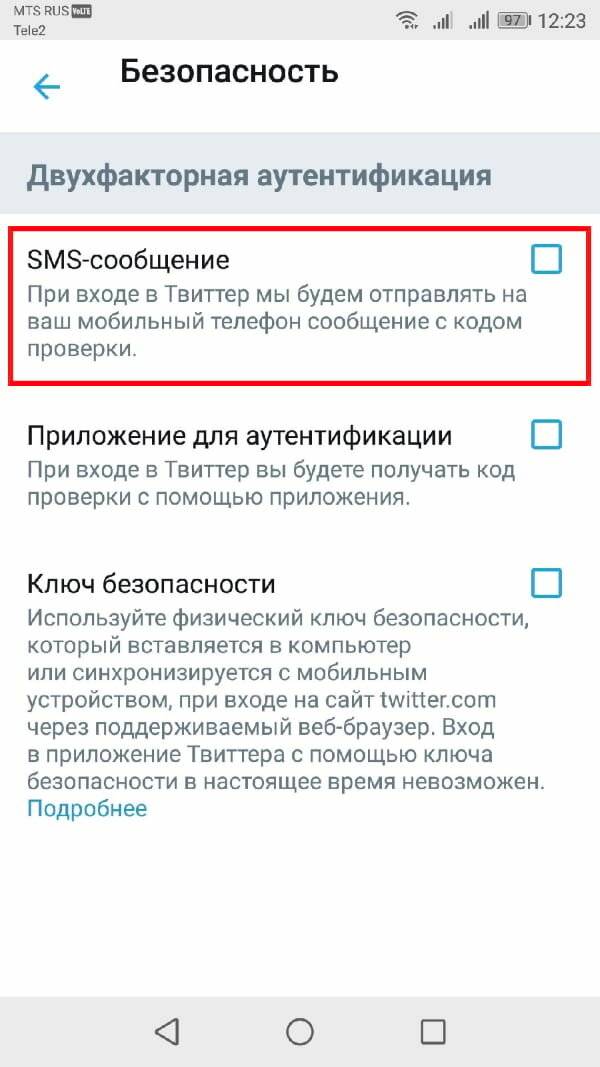

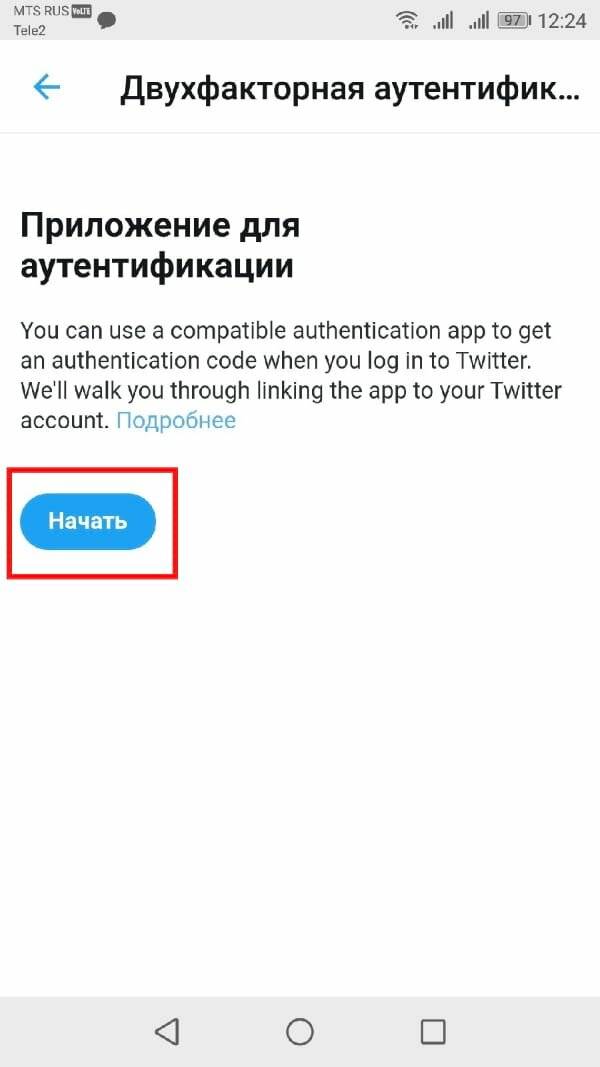

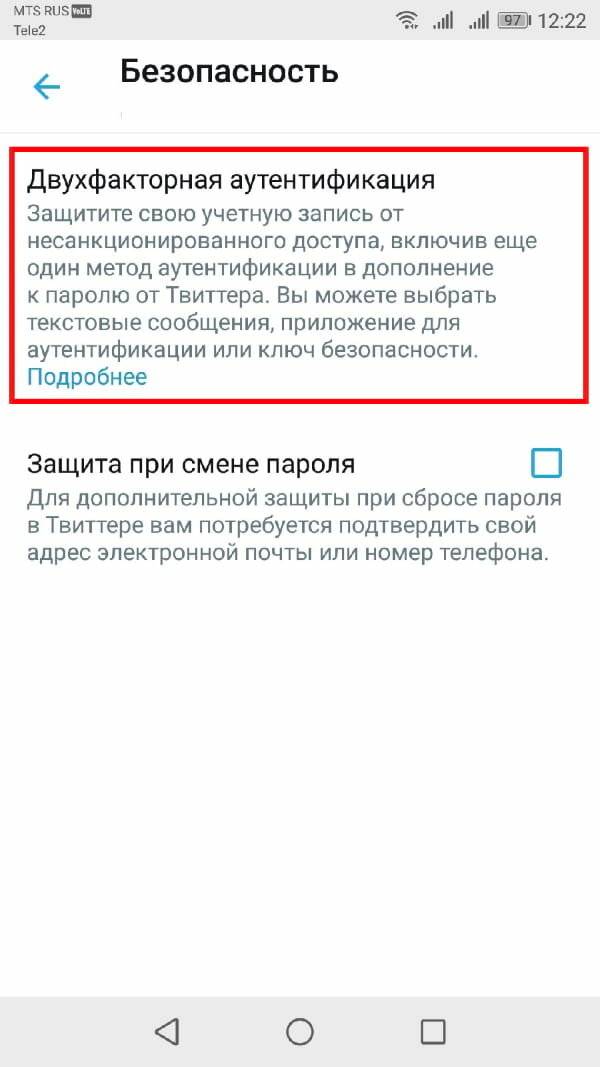

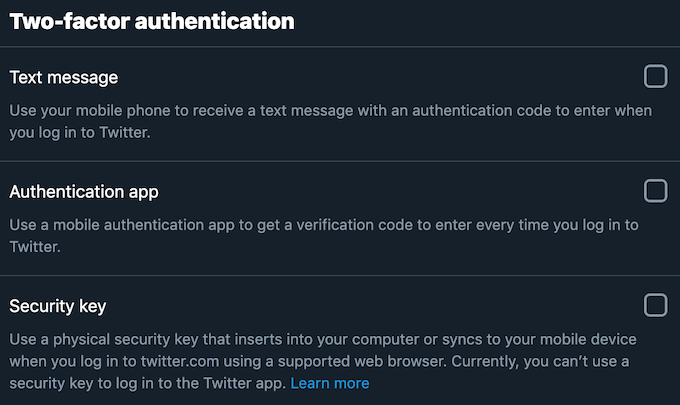

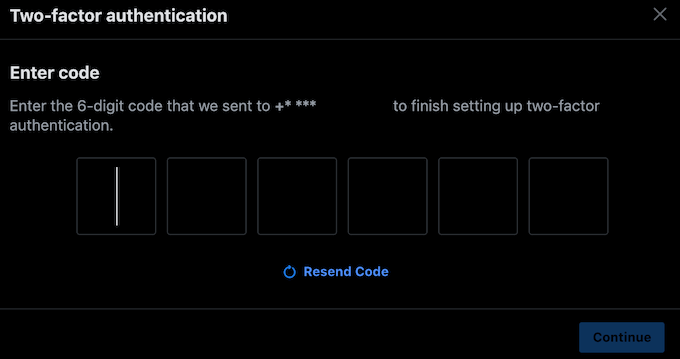

Двухфакторная аутентификация в Twitter

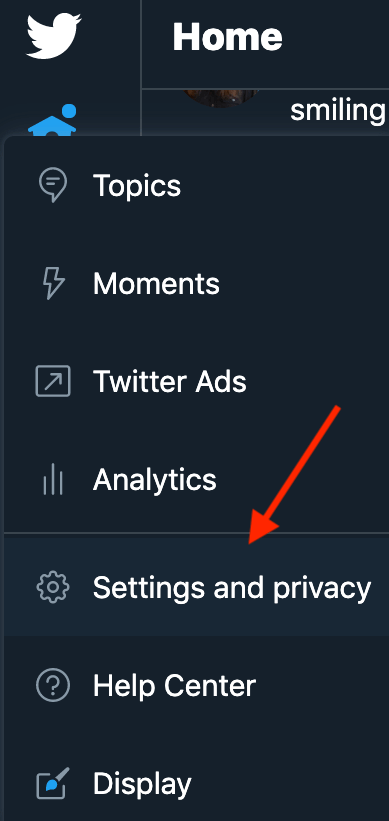

В Twitter вы можете найти возможность настроить двухфакторную аутентификацию в настройках своей учетной записи. Чтобы получить к ним доступ, выполните следующие действия.

- Перейдите в меню Twitter и выберите «Настройки и конфиденциальность».

- В разделе Параметры выберите Безопасность и доступ к учетной записи> Безопасность> Двухфакторная аутентификация.

- Выберите предпочтительный метод двухфакторной аутентификации: получение кода безопасности через текстовое сообщение, с помощью приложения аутентификации или ключа безопасности. В Twitter вы можете добавить более одного метода двухфакторной аутентификации. Вам нужно будет ввести свой пароль для подтверждения каждого из них.

Вы можете отключить двухфакторную аутентификацию в Twitter в любое время, пройдя по тому же пути, чтобы найти двухфакторную аутентификацию в настройках приложения. Затем выберите «Выключить», чтобы отключить его.

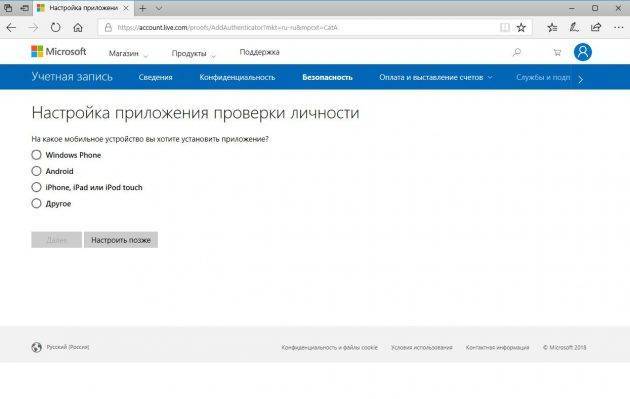

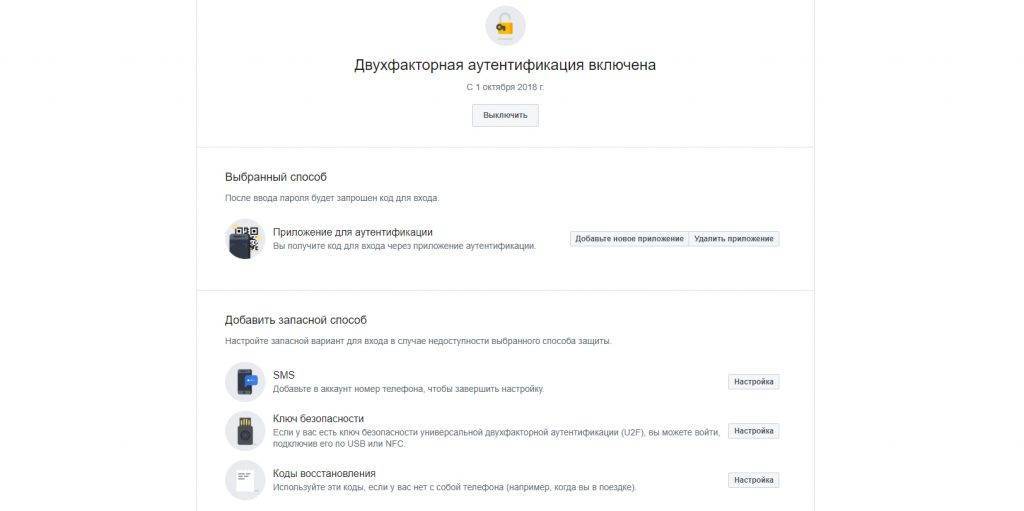

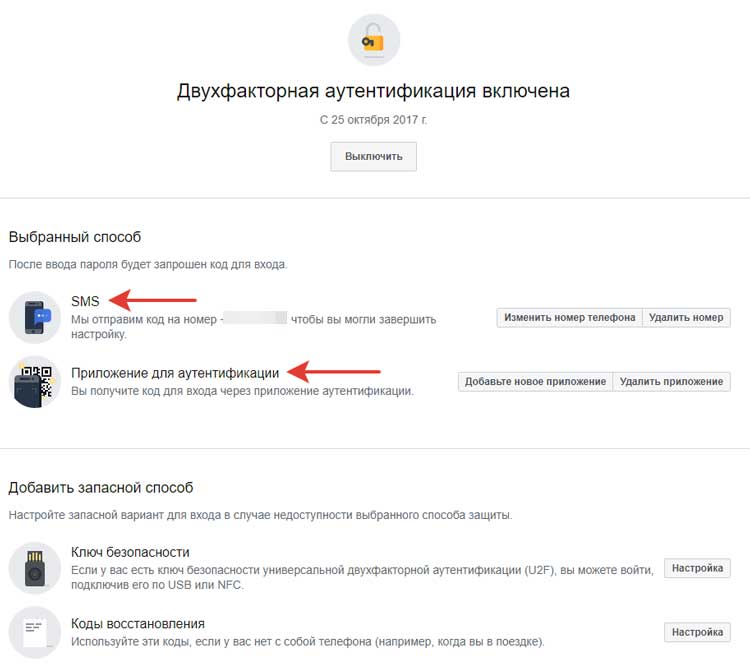

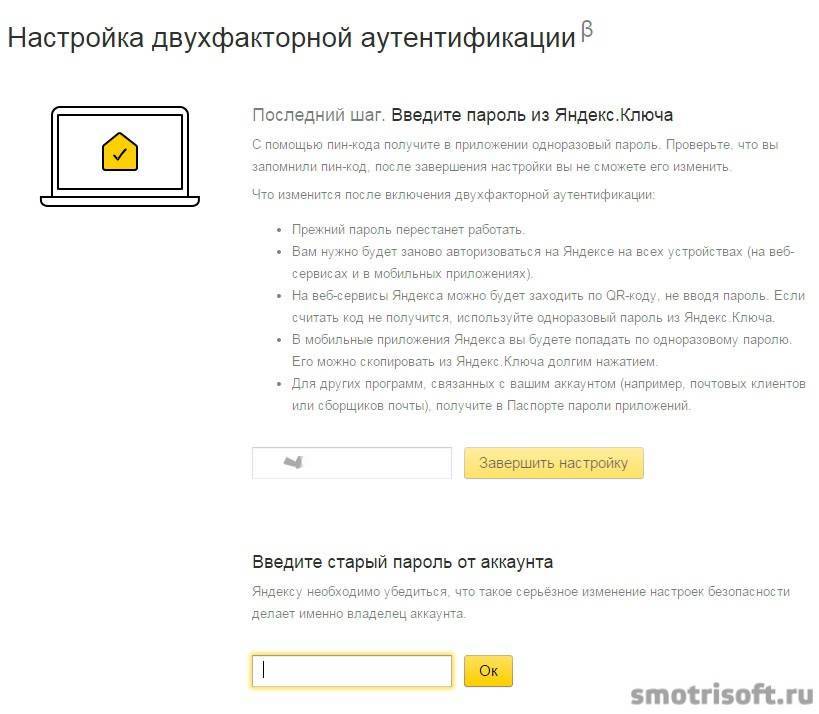

Включение и настройка двухфакторной аутентификации

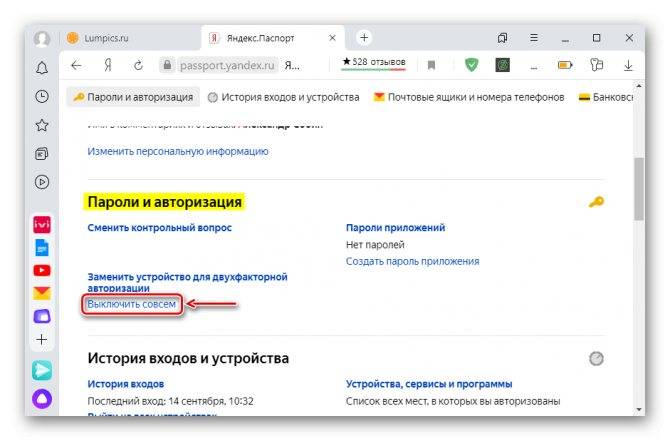

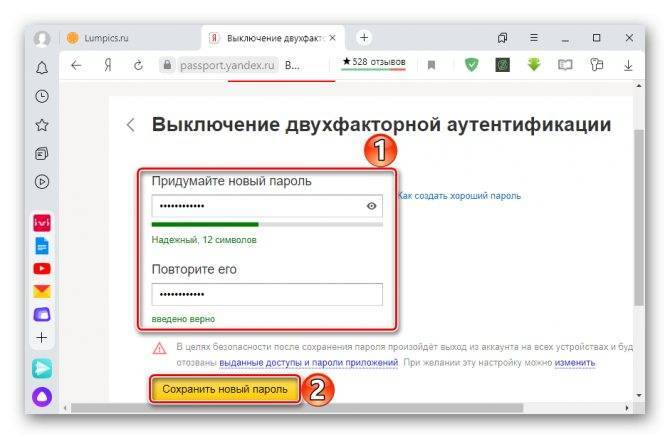

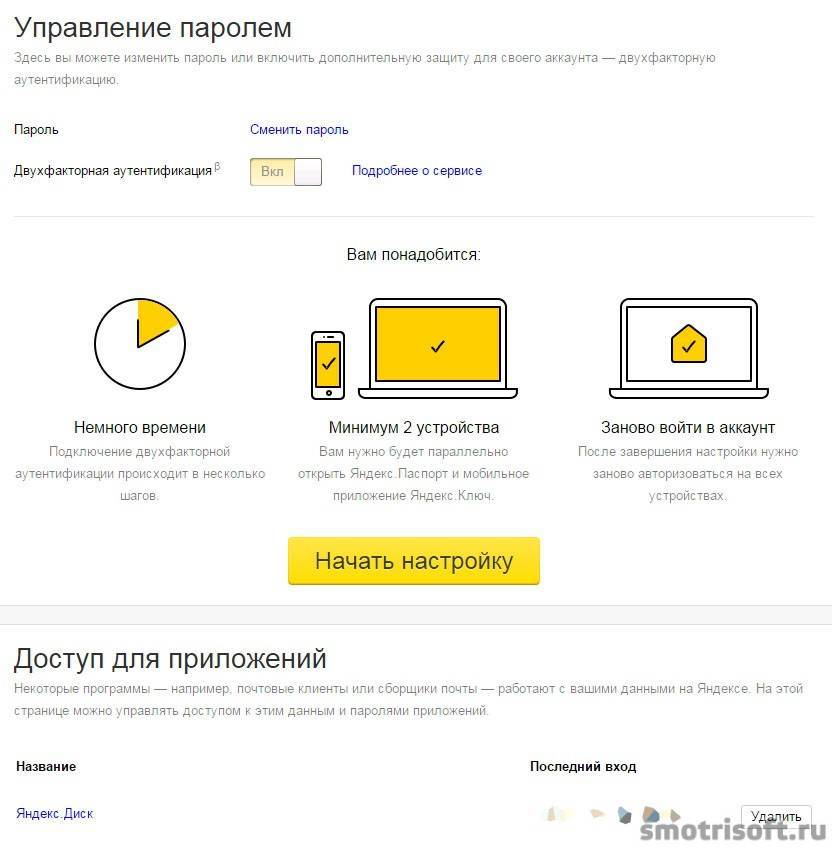

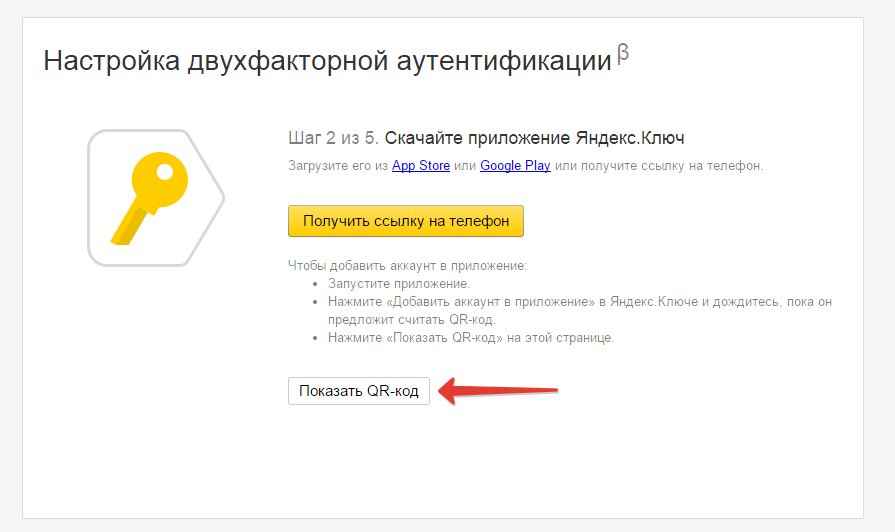

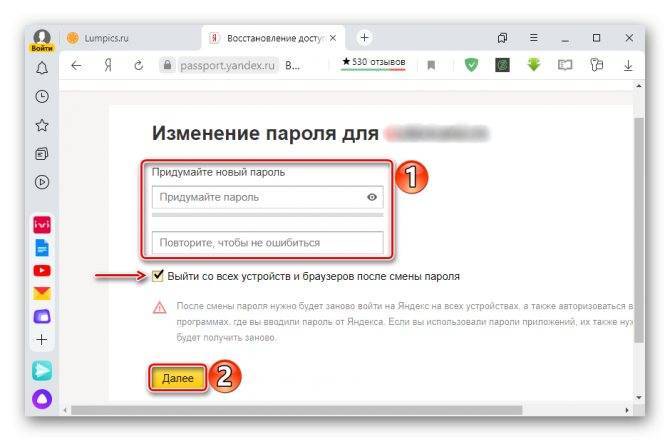

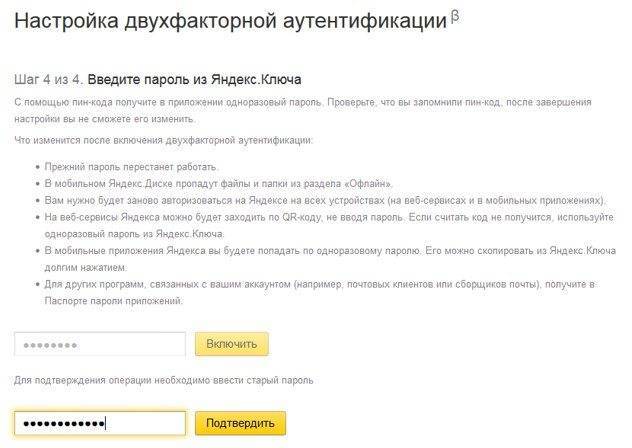

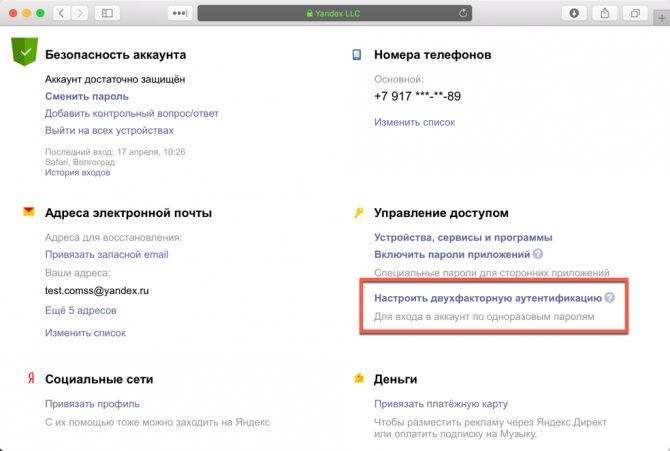

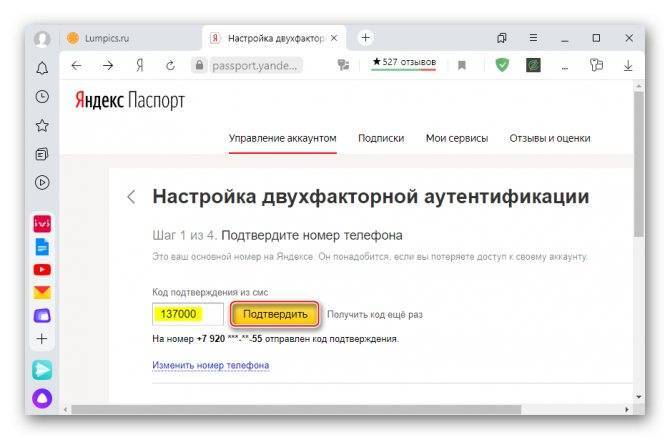

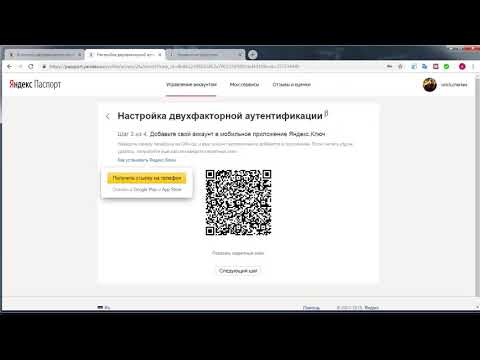

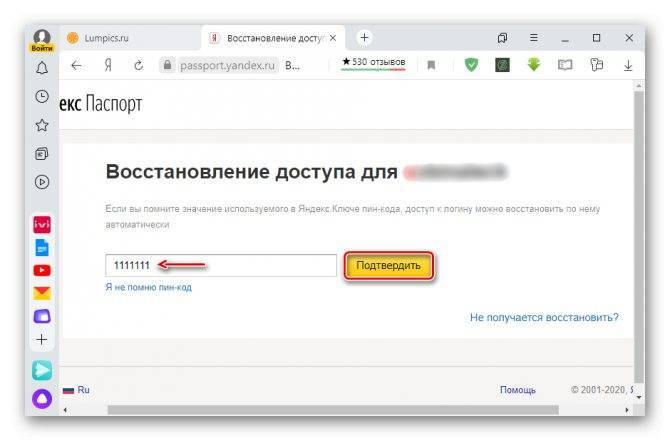

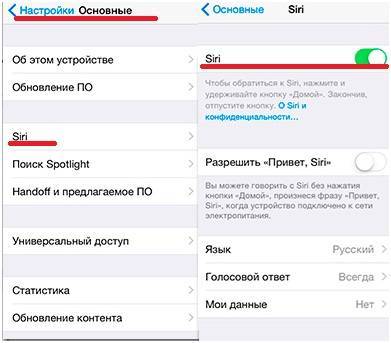

Итак, в своем аккаунте Яндекса нажимаем на учетную запись и переходим в раздел Паспорт. Затем — в разделе Управление доступом нажимаем Настроить двухфакторную аутентификацию.

Открывается одноименное окно, в котором по шагам необходимо пройти процедуру включения и настройки двухфакторной аутентификации.

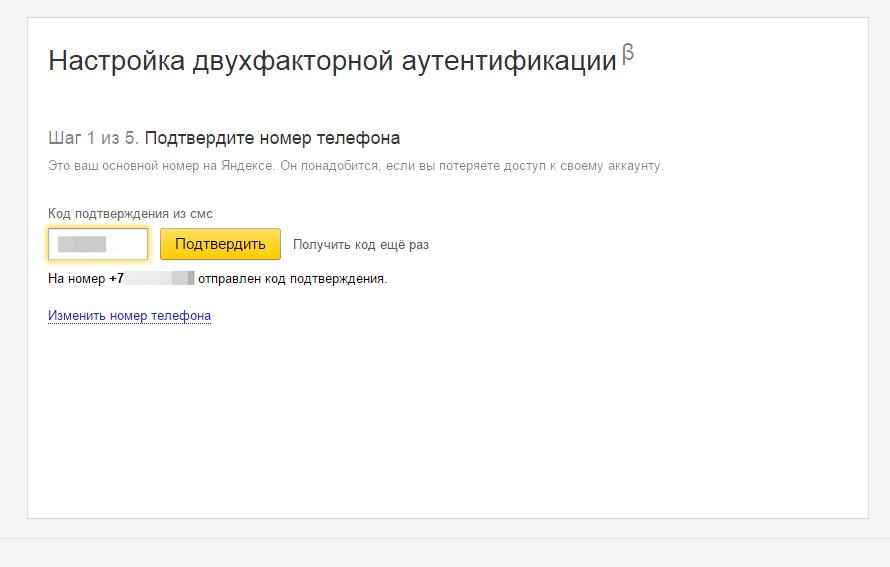

На первом шаге указываем номер телефона, подтверждаем его, получив по телефону код в виде СМС.

Далее надо ввести этот код в поле Код подтверждения. Жмем Подтвердить.

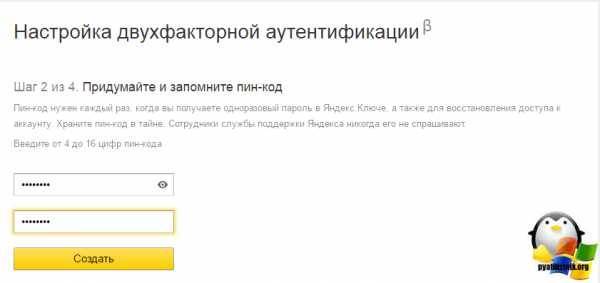

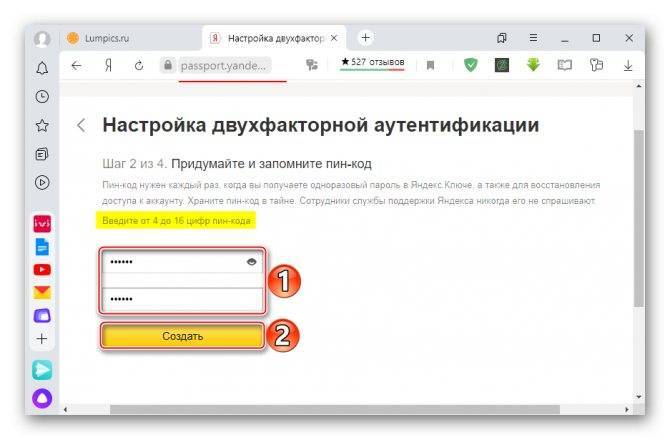

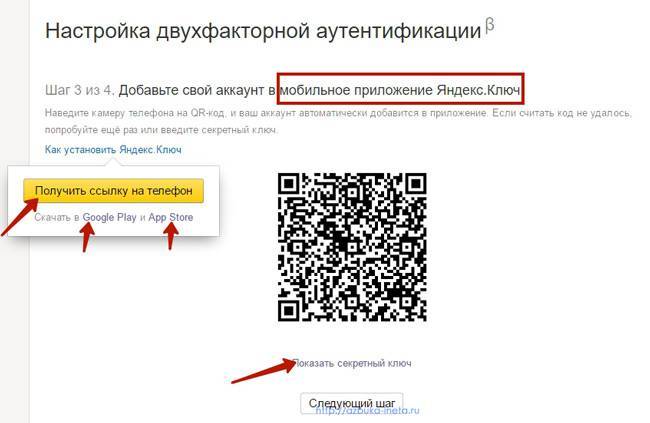

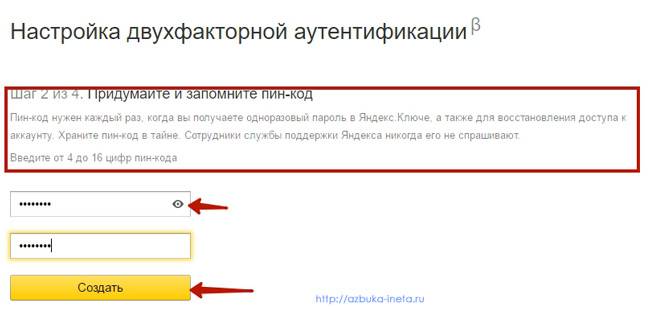

На следующем шаге надо создать пин-код. Он необходим для доступа к приложению Яндекс.Ключ, устанавливаемое на свой смартфон, либо планшет.

Пин-код может состоять от 4-х до 16-ти цифр. Вводим их в поле и нажимаем Создать.

Аутентификация

Применительно к системе 1С:Предприятие аутентификация – это процедура проверки логина и пароля, которые ввёл пользователь, на корректность. Эту операцию платформа может выполнять самостоятельно, либо может воспользоваться результатами аутентификации, которую выполнил другой ресурс, которому она доверяет (операционная система или аутентификация OpenID). В любом случае либо там, либо там пользователь выбирает некоторый логин и вводит пароль. Если логин и пароль корректные, платформа считает, что пользователь идентифицирован и предоставляет ему доступ к данным.

Эта привычная парадигма (логин / пароль) проста и удобна, но обладает одним концептуальным недостатком. Пароль надо помнить, для этого он должен быть коротким и простым. Но такие пароли легко взломать. Чтобы пароль было трудно взломать, он должен быть длинным и сложным. Но такие пароли запомнить непросто. По этой причине в реальности всё сводится к тому, что люди используют простые пароли, причём в разных местах одни и те же.

Двухфакторная аутентификация – это способ, позволяющий, с одной стороны, значительно усложнить злоумышленникам доступ к чужим данным, а с другой стороны – это решение, которое позволяет в какой-то степени нивелировать недостатки классической парольной защиты.

Двухфакторная аутентификация требует, чтобы пользователь имел два из трех возможных типов аутентификационных данных:

- Нечто ему известное, то, что он помнит (например, логин / пароль),

- Нечто, чем он владеет (например, мобильный телефон),

- Нечто ему присущее (например, отпечаток пальца).

Смысл двухфакторной аутентификации заключается в том, что для того, чтобы куда-то попасть, пользователь должен дважды подтвердить тот факт, что он – это он, причём, разными способами. Например, ввести логин / пароль (первый фактор), а затем ввести код, присланный на его мобильный телефон (второй фактор).

Проверку первого фактора аутентификации выполняет платформа 1С:Предприятия, а для работы со вторым фактором аутентификации используется некоторый сторонний сервис, который мы будем называть провайдером.

2011: Двухфакторная аутентификация слишком сложна, считают администраторы

60% из ста опрошенных компанией GrIDsure руководителей информационных служб обеспокоены чрезмерной сложностью методов двухфакторной аутентификации пользователей, а более половины из них считают, что реализация ее обойдется слишком дорого (данные 2011 года). При этом каждый пятый скептически оценивает шансы двухфакторной аутентификации решить проблемы традиционной аутентификации по одному паролю. Тем не менее, 36% опрошенных считают многоуровневую аутентификацию важнейшим факторов обеспечения безопасности доступа. 32% ставят на первое место обучение сотрудников, и только 7% высказываются за полное отключение удаленного доступа.

Аутентификации по паролю уже недостаточно для защиты ценных данных, заключают в GrIDsure. Однако решающим фактором оказывается стоимость системы. Большинство из имеющихся на рынке решений слишком сложны и дороги в реализации и поддержке. Любая система, требующая наличия аппаратного ключа или отправки паролей на мобильный телефон, лишь делает процесс аутентификации более громоздким.

Лишь 34% опрошенных уверены, что сотрудники в состоянии сделать все необходимое для защиты компании от компьютерных угроз.

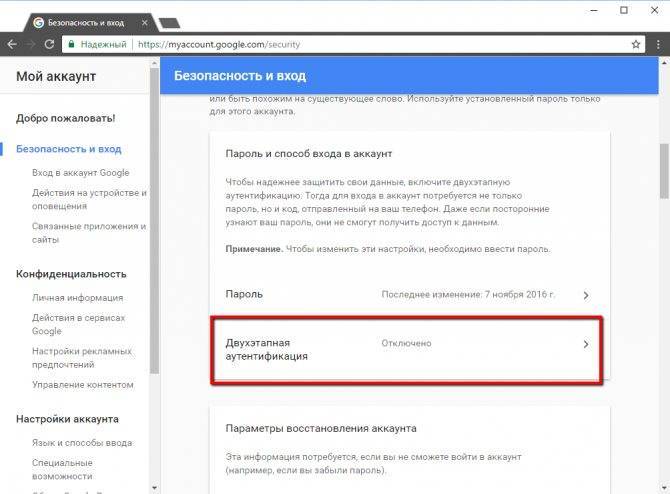

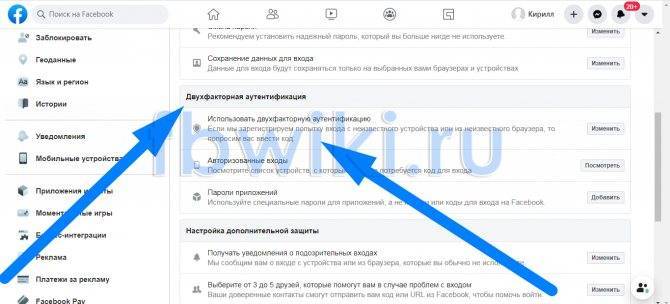

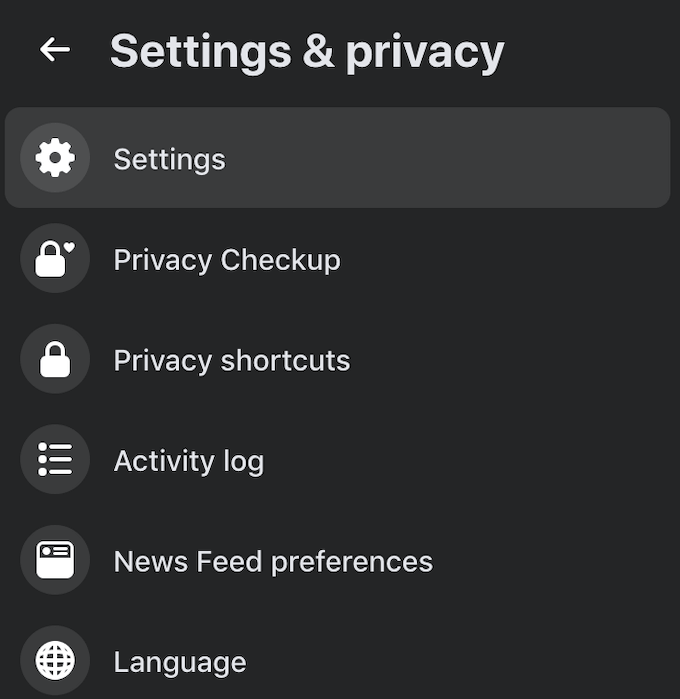

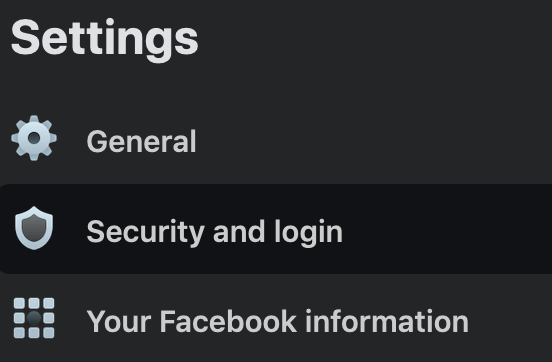

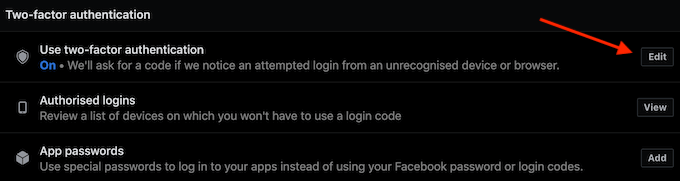

Двухфакторная аутентификация на Facebook

Чтобы включить двухфакторную аутентификацию на Facebook, выполните следующие действия.

- В меню приложения выберите Настройки и конфиденциальность> Настройки.

- В меню настроек слева выберите Безопасность и вход.

- Прокрутите вниз, чтобы найти Двухфакторную аутентификацию, и выберите Изменить рядом с Использовать двухфакторную аутентификацию.

- Выберите один из методов безопасности: приложение для аутентификации, например Google Authenticator, или текстовое сообщение. Введите полученный код безопасности, чтобы завершить настройку двухфакторной аутентификации.

Чтобы отключить 2FA на Facebook, пройдите по тому же пути в меню настроек приложения, пока не найдете раздел Двухфакторная аутентификация. Затем выберите «Изменить» и повторно введите свой пароль. В следующем окне вы сможете отключить 2FA, а также добавить метод безопасности резервного копирования в виде ключа безопасности или кодов восстановления.

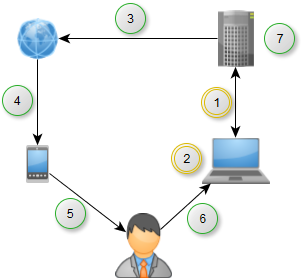

Сценарии аутентификации

Чтобы дальнейший рассказ был более понятным, рассмотрим сразу два сценария аутентификации, которые позволяет реализовывать новый механизм.

Итак, стандартная аутентификация 1С:Предприятия (первый фактор) выглядит следующим образом:

- Пользователь запускает клиентское приложение. Оно запрашивает у него первый фактор аутентификации – логин и пароль. Пользователь вводит их, клиентское приложение отправляет их на сервер.

- Сервер проверяет логин и пароль на корректность. Если они верные, сервер проверяет, нужно ли для этого пользователя использовать второй фактор аутентификации.

Если второй фактор использовать не нужно, то считается, что пользователь полностью идентифицирован и может начинать работу. Это привычный сценарий аутентификации, который существует в платформе сейчас.

А вот если для этого пользователя нужно использовать второй фактор, то дальше возможны два новых сценария использования второго фактора аутентификации.

Простой провайдер

- Сервер сообщает клиентскому приложению о том, что пользователь должен ввести второй фактор аутентификации.

- Клиентское приложение показывает пользователю окно дополнительной аутентификации, например:

- Сервер генерирует код второго фактора (например, 94573) и отправляет HTTP -запрос провайдеру. Этот запрос содержит сообщение, которое провайдер должен передать пользователю, например «Ваш аутентификационный код 94573. Не сообщайте его никому».

- Провайдер отсылает это сообщение пользователю, например, на мобильный телефон.

- Пользователь читает код, присланный в СМС.

- Пользователь вводит этот код в окно дополнительной аутентификации (п.2)

- Сервер проверяет код на корректность. Если он верный, то считается, что пользователь полностью идентифицирован и может начинать работу.

Этот сценарий можно использовать для «простых» провайдеров второго фактора, которые могут только передать фиксированное сообщение пользователю (например, с помощью СМС сообщения на номер телефона). В этом сценарии платформа (сервер) сама генерирует код второго фактора и полностью формирует сообщение, которое провайдер должен передать пользователю. Провайдер только передает сообщение пользователю, а платформа ожидает, когда пользователь введёт код второго фактора в окно дополнительной аутентификации.

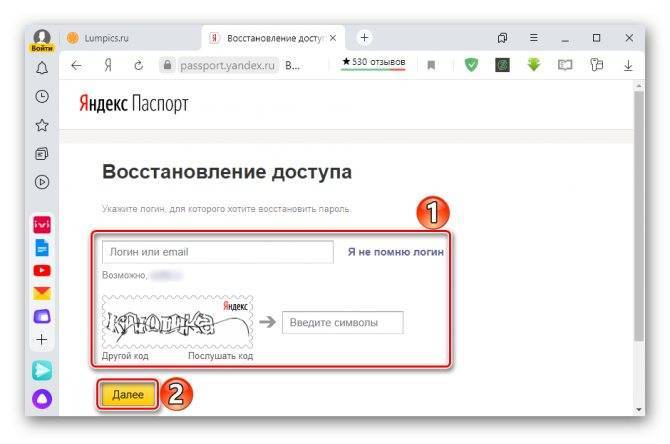

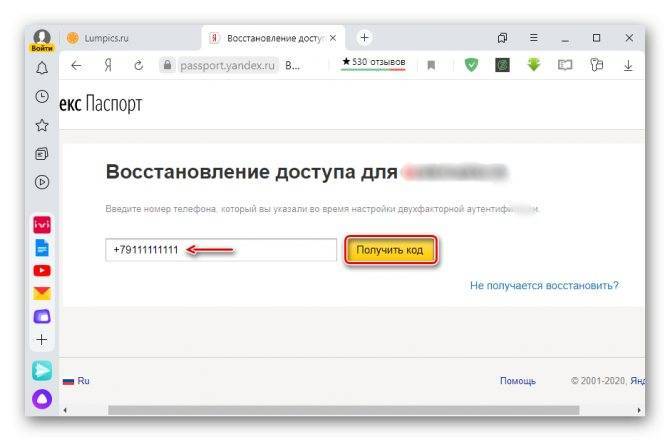

Почему быстрое восстановление пароля у меня недоступно?

Как войти на сайт ВКонтакте, если забыл пароль и включена защита входа (подтверждение входа)? Ты пытаешься восстановить доступ, но получаешь сообщение об ошибке: Быстрое восстановление пароля недоступно. Для вашей страницы включено подтверждение входа по мобильному телефону.

Или такое:

К сожалению, вы не можете восстановить пароль по указанному номеру телефона.

Или еще вариант:

Ошибка. Для данной страницы эта функция невозможна.

Это значит, что когда-то раньше ты сам включил подтверждение входа по мобильному телефону, когда для входа на страницу надо ввести не только пароль, но еще и код, присланный на телефон:

Когда стоит защита входа (двухфакторная аутентификация),

это повышает безопасность и защищает от взлома, но ты забыл пароль. Что делать? Получить код восстановления на телефон теперь нельзя, потому чтоподтверждение входа — это когда ты и знаешь пароль, и имеешь доступ к телефону. И то, и другое вместе. Только так обеспечивается безопасность, которую ты сам добровольно включил. Уже нельзя восстановить страницу с одним только телефоном, если не знаешь пароль. Сайт ВК тебя обо всем предупреждал, но ты не стал читать, когда включал защиту. Может быть, поэтому тебе кажется, что тебя не предупреждали.

Внимание!

«Умный» провайдер

- Сервер сообщает клиентскому приложению о том, что пользователь должен выполнить аутентификацию второго фактора на стороне провайдера.

- Клиентское приложение показывает пользователю окно дополнительной аутентификации, например:

- Сервер отправляет HTTP-запрос провайдеру с просьбой самостоятельно аутентифицировать пользователя.

- Провайдер начинает процедуру аутентификации, например, с помощью мобильного приложения просит у пользователя отпечаток пальца.

- Пользователь прикладывает палец к сканеру.

- Пользователь нажимает в окне дополнительной аутентификации (п.2) ОК, сообщая тем самым платформе, что он выполнил дополнительную аутентификацию.

- Сервер запрашивает провайдера о результатах аутентификации.

- Провайдер сообщает серверу результат аутентификации. Если она выполнена успешно, то считается, что пользователь полностью идентифицирован и может начинать работу.

Этот сценарий можно использовать для «умных» провайдеров второго фактора. Для таких провайдеров, которые, например, сами генерируют секретный код, сообщение, сами умеют информировать пользователя и проверять его данные. Предполагается, что такой провайдер заранее имеет информацию о пользователе, которая ему необходима (например, от разработчика или администратора прикладного решения). Провайдер самостоятельно выполняет аутентификацию второго фактора, а платформа ожидает сигнала от пользователя, чтобы запросить у провайдера результат этой аутентификации.

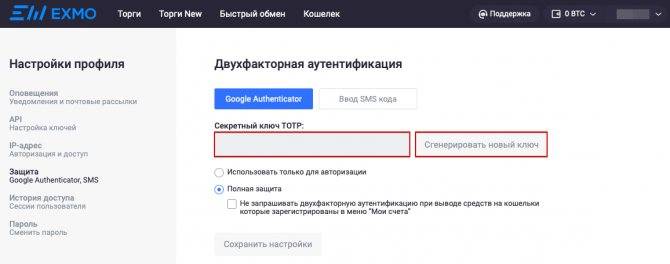

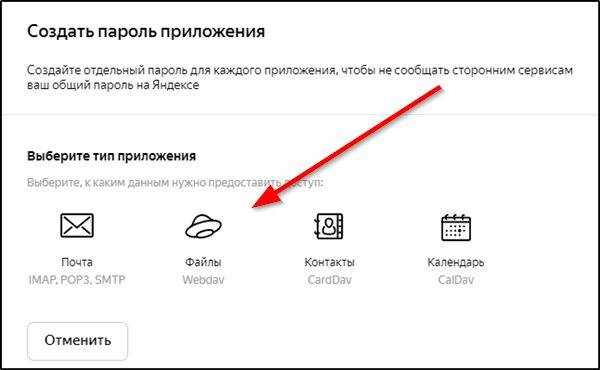

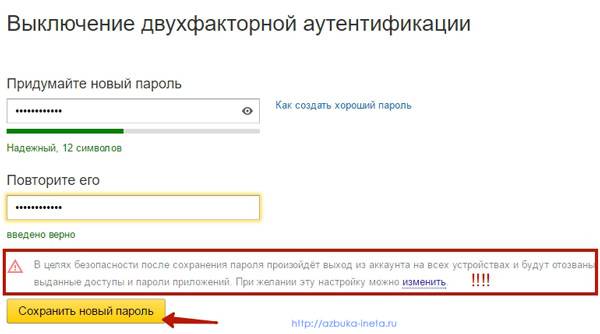

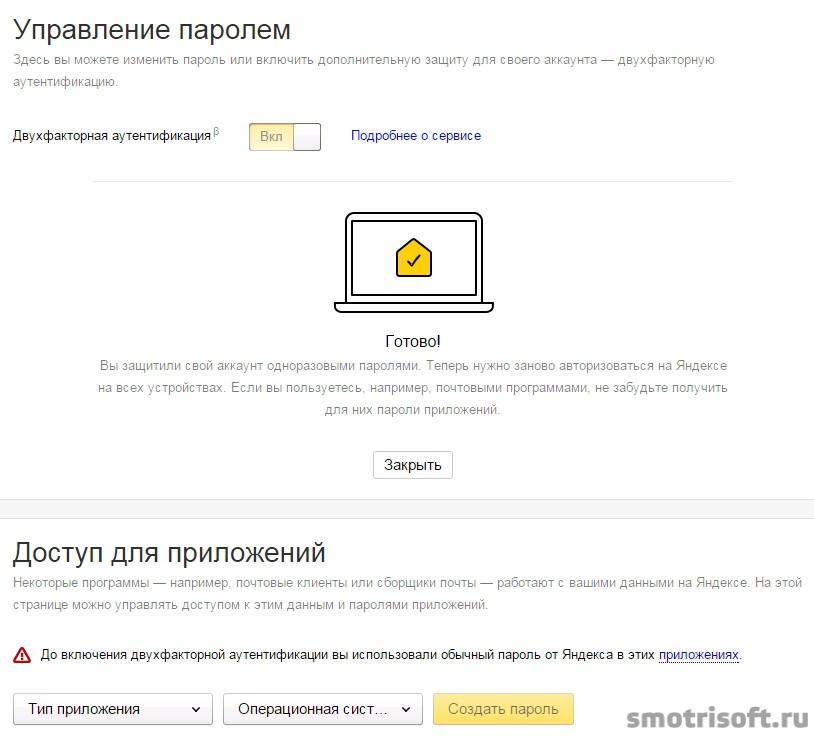

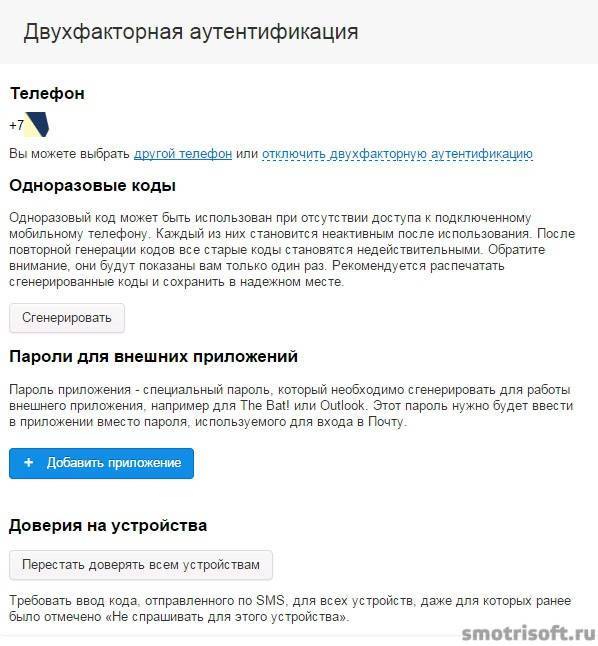

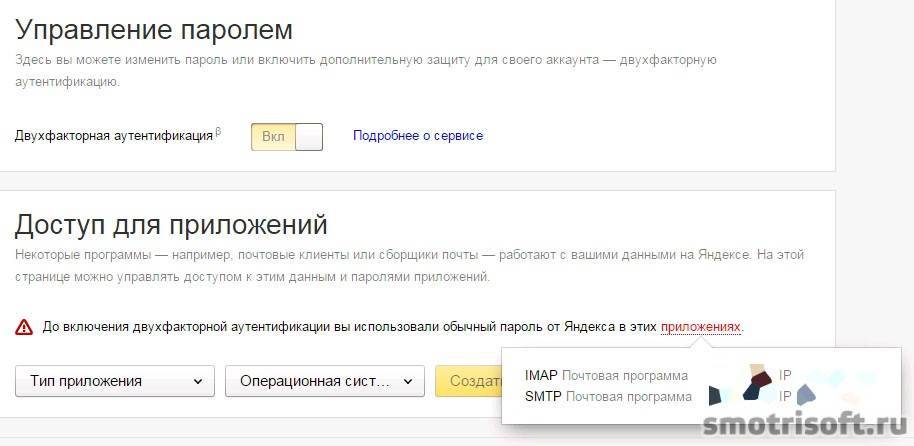

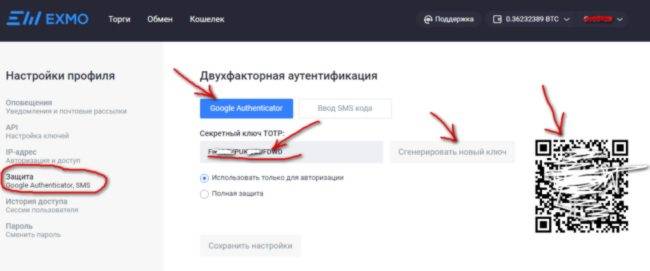

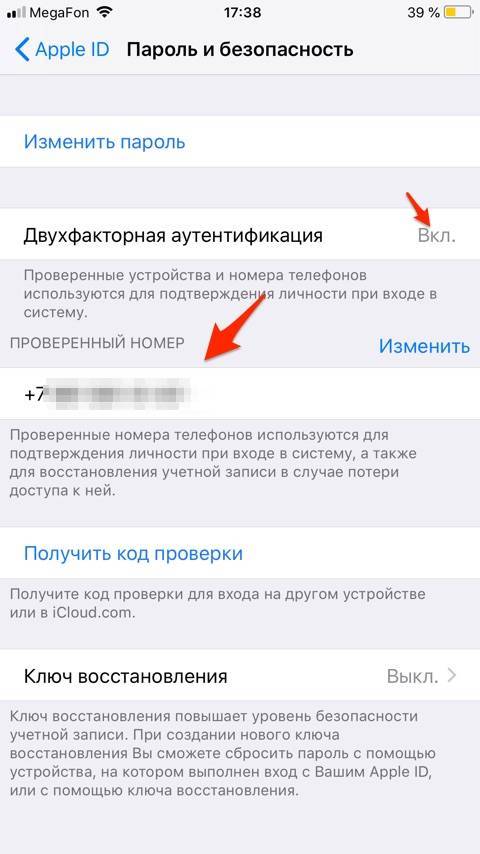

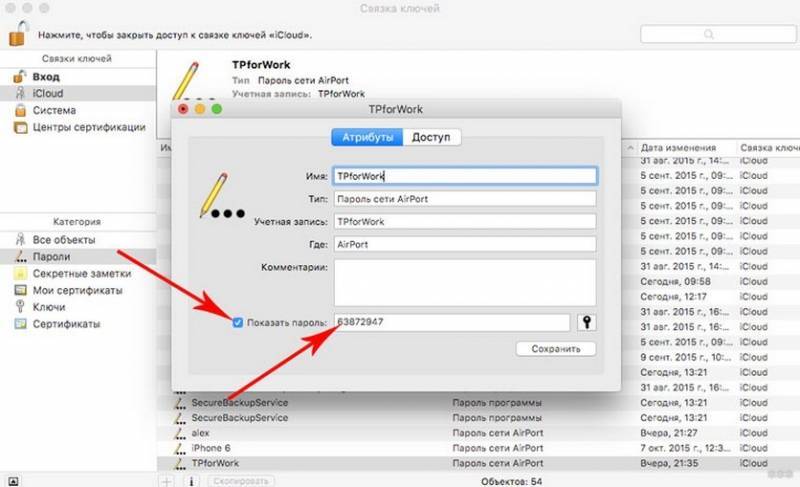

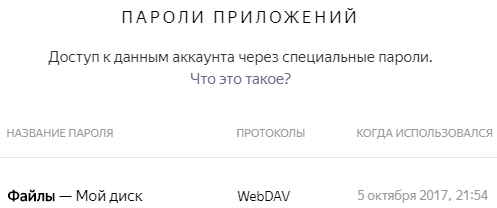

Двухфакторная аутентификация Яндекс для других сервисов

Для Яндекс.Почты, Я.Диска и других сервисов Яндекса есть возможность создать разные пароли. Это значительно увеличит уровень безопасности личных данных и аккаунта в целом. О безопасном их хранении можно почитать здесь.

Для этого переходим опять в раздел Паспорт — Управление доступом. Выбираем программу, в данном случае — Доступ к диску.

Для удобства обзываем данное соединение, например, Мой диск и нажимаем Создать пароль.

Итак, пароль создан, и он отобразится лишь однажды. Поэтому, если он не сохранился, то лучше в дальнейшем его удалить и создать заново.

Теперь можно сделать подключение к сетевому диску Яндекса. Через любой файловый менеджер получаем доступ к Яндекс.Диску, используя данный пароль.

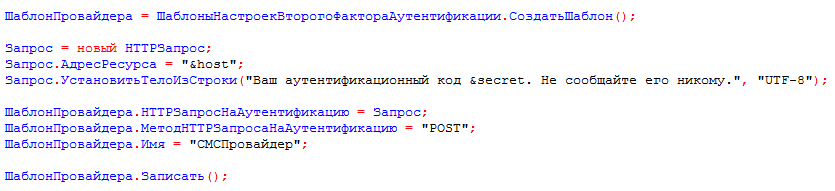

Пользователи и провайдеры

То, у какого провайдера и каким образом выполнять аутентификацию второго фактора, определяется для каждого пользователя отдельно.

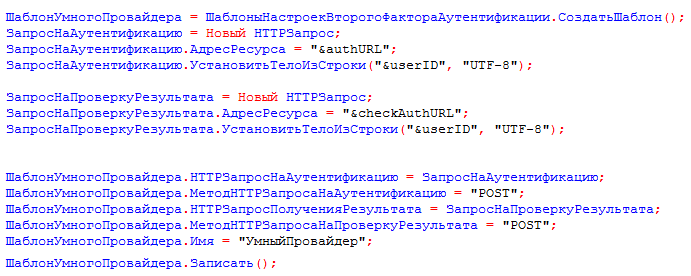

Чтобы описать HTTP-запросы, которые следует отправить провайдеру, мы реализовали во встроенном языке новый тип – ШаблонНастройкиВторогоФактораАутентификации. Объекты этого типа – это именованные объекты, которые вы можете сохранять в базе данных. Каждый такой шаблон позволяет сохранить сразу два HTTP-запроса: один для запроса аутентификации, другой – для получения её результата. Оба этих запроса описываются с помощью привычных объектов HTTPЗапрос, но имеют две интересные особенности:

- Во-первых, для каждого из них вы можете задать HTTP-метод в виде строки. Так сделано потому, что спецификация HTTP допускает использование собственных глаголов (методов).

- Во-вторых, некоторые поля в этих запросах можно «параметризировать», используя «&» (например, &sms_phone_number). Это связано с тем, что для разных пользователей запросы будут, в основном, одинаковыми, отличие будет лишь в значениях некоторых полей, зависящих от конкретного пользователя (например, номер телефона, по которому надо отправить СМС).

В результате, например, шаблон для простого провайдера, отправляющего СМС, вы можете сформировать, задав только один запрос – запрос для аутентификации. В этом запросе будут использованы два параметра – host (адрес провайдера) и secret (код второго фактора, который сформирует платформа):

Шаблон «умного» провайдера будет содержать уже два запроса (просьба выполнить аутентификацию и запрос результатов аутентификации):

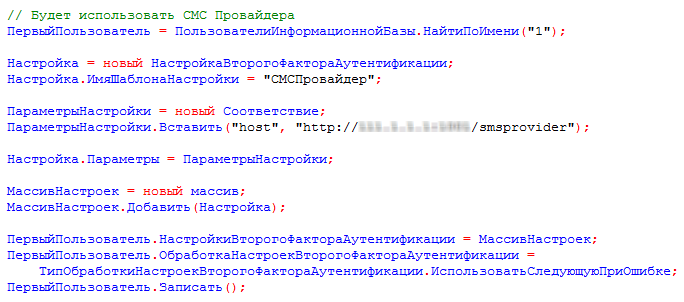

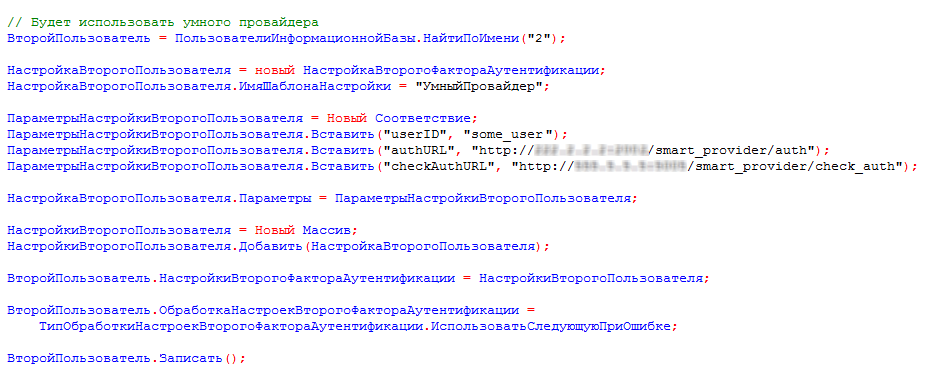

После того, как вы сохранили один или несколько шаблонов для провайдеров, вы можете каждому пользователю назначить определенный шаблон и набор значений для параметров, которые должны подставляться в этот шаблон.

Например, для пользователя, который будет использовать «простого» провайдера вы можете записать единственный параметр – адрес, на который будет отправляться HTTP-запрос (host):

А для пользователя, который будет использовать «умного» провайдера, параметров понадобится больше:

Обратите внимание, что каждому пользователю можно задать не один «набор» настроек, а несколько (массив). Свойство ОбработкаНастроекВторогоФактораАутентификации позволяет применять их по очереди в том случае, если исполнение текущего HTTP-запроса закончилось ошибкой

Например, провайдер не работает, тогда можно попробовать другого провайдера, который умеет выполнять аналогичные действия (другой набор настроек).

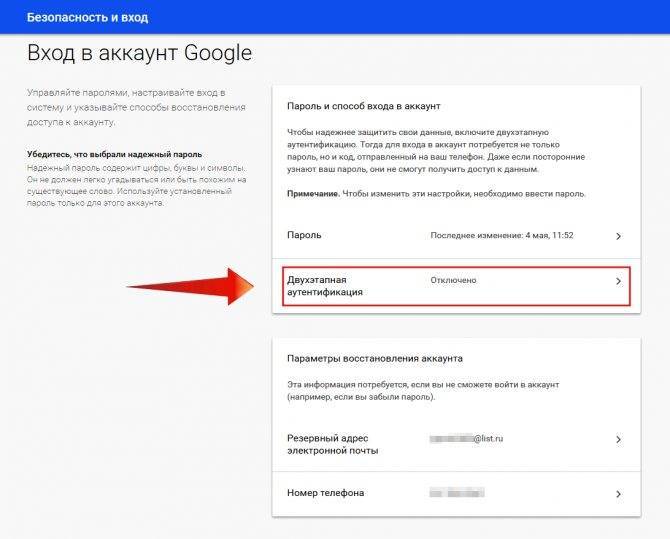

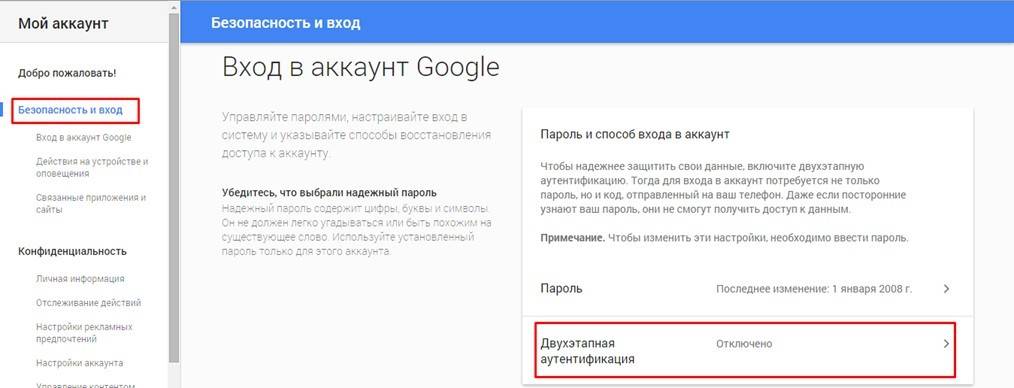

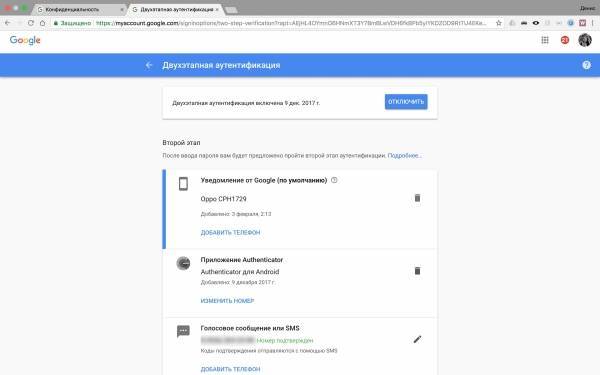

2017: Google отказывается от SMS при двухфакторной авторизации

планирует летом 2017 года вместо одноразовых кодов проверки, рассылаемых с помощью SMS, пользователям выводит экранные уведомления с просьбой подтвердить логин. Подобный подход считается более надёжным, нежели отправка секретных кодов через SMS, поскольку их сложнее перехватить.

В сообщениях от Google будут указываться устройство, с которого осуществляется логин, его физическое местоположение, а также время попытки входа. Пользователям необходимо будет внимательно следить за этой информацией, чтобы не допускать несанкционированного входа посторонних.

Переход на экранные уведомления предложат только тем пользователям Google, у которых двухфакторная аутентификация уже активирована. Предложение принимать не обязательно – предусмотрена опция сохранения отправки кода через SMS.

Провайдер второго фактора аутентификации

Провайдер – это веб-сервис, обладающий некоторым интерфейсом, состоящим из HTTP-запросов. Это может быть, например, база 1С:Предприятия, в которой вы реализовали набор HTTP-сервисов, позволяющих пересылать сообщения или выполнять аутентификацию. Это может быть сторонний сервис, пересылающий сообщения по СМС или электронной почте, это может быть сервис, генерирующий коды второго фактора аутентификации или сервис, взаимодействующий с пользователем через собственное мобильное приложение, и так далее

Важно лишь, что к провайдеру можно обращаться посредством HTTP-запросов.

Еще один способ авторизации

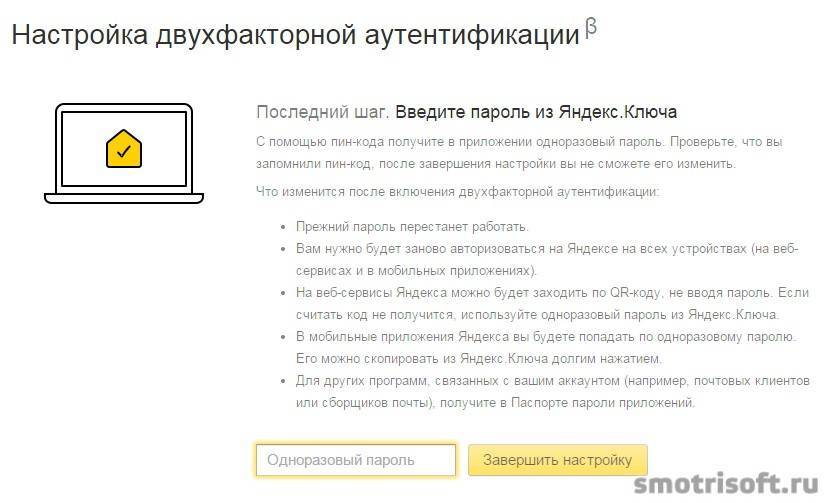

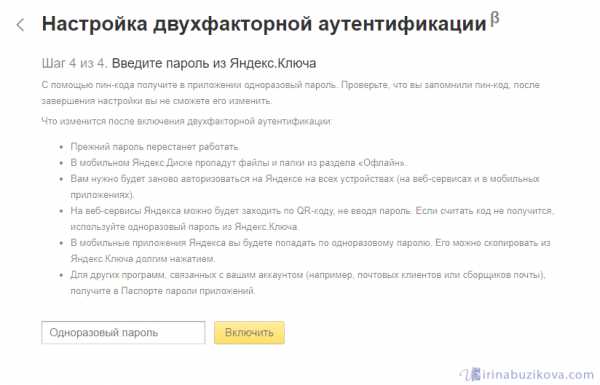

Иначе, для организации двухфакторной аутентификации после набора пин-кода есть возможность выбрать вариант получения 30-секундного одноразового пароля.

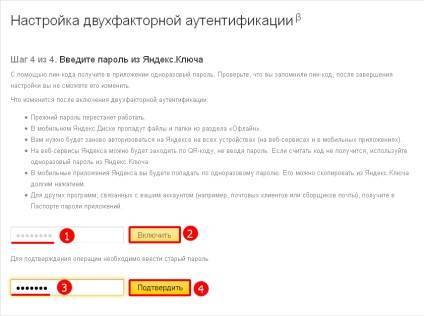

На четвертом шаге настройки двухфакторной аутентификации надо связать программу Яндекс.Ключ с аккаунтом на Яндексе. Для этого вводим разовый пароль, полученный на смартфоне.

Если окажется, что по времени ввести его не получается, то надо дождаться следующего появления цифр на смартфоне и ввести уже его.

После ввода нажимаем кнопку Включить и на этом все, программа Яндекс.Ключ активируется и с этого момента двухфакторная аутентификация должна работать.

Теперь на всех устройствах — компьютере, смартфоне — надо выйти и по новой зайти в аккаунт уже с имеющимся одноразовым паролем, либо с QR-кодом, используя приложение на мобильнике Яндекс.Ключ.

В Яндекс.Почте получаем письмо с уведомлением, что двухфакторная аутентификация заработала.

Сильные и слабые стороны многофакторной аутентификации

К преимуществам можно отнести её способность защитить информацию, как от внутренних угроз, так и от внешних вторжений. Определенной слабостью можно считать необходимость использования дополнительных программно-аппаратных комплексов, устройств хранения и считывания данных. В то же время, в настоящий момент статистика взломов систем, применяющих двухфакторную аутентификацию, отсутствует или ничтожна.

Многофакторная или расширенная аутентификация уже сегодня применяется рядом российских компаний в сфере финансов при создании сервисов интернет-банкинга, мобильного банкинга, файлообмена и т.п. решений для конечных пользователей. Она основана на совместном использовании нескольких факторов аутентификации (знаний, средств или объектов хранения одной из информационных составляющих легитимной процедуры аутентификации), что значительно повышает безопасность использования информации, по меньшей мере, со стороны пользователей, подключающихся к информационным системам по защищенным и незащищенным каналам коммуникаций.

В качестве примера может послужить процесс двухфакторной аутентификации пользователя, реализованный в рядом российских банков: вход в личный кабинет пользователя посредством сети интернет возможен после ввода пароля на странице, после чего (в случае подтвержденной правомерности), следует передача одноразового пароля (в виде SMS) на мобильный телефон, ранее зарегистрированный пользователем.

Аналогичные схемы контроля и управления полномочиями пользователя, его дальнейших действий в корпоративных или других информационных системах, могут быть реализованы с применением самых различных средств и методов, выбор коих достаточно широк, как по технологичности, стоимости, исполнению, так и по возможным комбинациям перечисленных свойств.

Сессия работы пользователя может также контролироваться на предмет соответствия, как IP-адреса последней успешно завершенной сессии, так и MAC-адреса соответствующего сетевого оборудования. Далее могут идти действия подтверждения или отказа в доступе к информационным ресурсам, но доверия к этим двум параметрам контроля быть не может в силу их технологической слабости: IP-адрес можно подменить, а MAC-адрес просто переписать в ходе работы системы, и даже без перезагрузки. Тем не менее, в качестве неких контрольных значений эти сведения могут быть использованы.

Обратная сторона многофакторной аутентификации

Первой проблемой многофакторной аутентификации является способ ее реализации. В настоящее время самым популярным вторым фактором, используемым поставщиками сервиса, является одноразовый пароль one time password — OTP.

Применяя данный тип 2FA пользователь вводит на первом уровне аутентификации персональный пароль. На следующем этапе он должен ввести маркер ОТР, обычно отправляемый с помощью SMS на его мобильное устройство. Идея способа понятна. ОТР будет доступен только тому, кто, как предполагается в теории, ввел недоступный постороннему пароль.

Однако, увы, отправлять OTP в SMS, вообще говоря, небезопасно, так как часто сообщения отправляются открытым текстом. Даже начинающие хакеры могут прочесть подобные текстовые сообщения, ведь фактически все, что им нужно — целевой номер телефона.

Кроме того, многофакторная аутентификация не в состоянии предотвратить атаки класса MitM, которые часто используются в ходе фишинговых компаний с помощью электронной почты. В случае успеха атаки пользователь перейдет по мошеннической ссылке и попадет на сайт, похожий на онлайн-портал банка. Там пользователь введет информацию о входе в систему и другие конфиденциальные данные, которые будут использоваться злоумышленником чтобы получить доступ к реальному сайту.

И хотя данная атака будет возможна для осуществления только ограниченный период времени, она все же возможна.

2013: Двухфакторная аутентификация мобильных транзакций

Ученые из корпорации IBM разработали и представили в октябре 2013 года новую мобильную технологию защиты с помощью аутентификации на основе стандарта беспроводной связи малого радиуса действия (near-field communication, NFC). Технология обеспечивает дополнительный уровень защиты доступа в корпоративную сеть или частное облако при проведении транзакций посредством мобильных устройств, поддерживающих NFC, и бесконтактных смарт-карт.

Согласно результатам отчета исследовательской компании ABI Research, в 2014 г. количество используемых устройств с функцией NFC превысит 500 миллионов. Эти данные, а также тот факт, что к 2017 г. 1 млрд. мобильных пользователей будет совершать банковские транзакции с помощью своих устройств*, подтверждают растущий риск утери данных в связи с мошеннической деятельностью.

Для решения этой проблемы сотрудники лаборатории IBM в Цюрихе, которые также создали операционную систему, обеспечивающую функционирование и безопасность сотен миллионов смарт-карт, разработали дополнительный уровень защиты мобильных транзакций, подразумевающий двухфакторную аутентификацию.

Многие пользователи уже применяют двухфакторную аутентификацию при работе на компьютере, к примеру, вводя не только пароль, но и код подтверждения, полученный в SMS-сообщении. Ученые из IBM применили тот же принцип при обработке номера персональной идентификации (PIN-кода) и использовании бесконтактной смарт-карты. Смарт-карта может быть выпущена банком для обслуживания в банкоматах или работодателем в качестве удостоверения сотрудника.

Как работает технология

Пользователь держит смарт-карту вблизи NFC-считывателя своего мобильного устройства. После ввода PIN-кода карта генерирует одноразовый код, затем направляя его серверу посредством мобильного устройства.

Технология IBM основывается на абонентском шифровании передачи данных между смарт-картой и сервером по стандарту Advanced Encryption Standard (AES), одобренному Национальным институтом стандартов и технологий (NIST). Современные мобильные технологии, представленные на рынке, требуют наличия у пользователя, к примеру, генератора случайных паролей, что не всегда удобно и в некоторых случаях менее надежно.

Результаты нового исследования IBM Institute for Business Value, проведенного среди «мобильных» предприятий, подтвердили, что организации осознают важность обеспечения высокого уровня безопасности мобильных транзакций. По итогам опроса специалистов, безопасность находится на втором месте в списке наиболее сложных задач предприятия.

Ключи безопасности

Этот вариант верификации, как и биометрия, пока редко применяется обычными пользователями и поддерживается далеко не всеми сервисами. Объяснение очевидно: не всегда удобно носить с собой физический ключ и тратить время на вход.

Пока что ключи безопасности актуальны, скорее, для бизнеса, где нужно защищать аккаунты и облачные хранилища со строго конфиденциальными и даже секретными данными. Но требования к безопасности аккаунтов постоянно растут, так что вполне возможно, вскоре все обзаведутся такими ключами. А уже сейчас их можно привязать к Facebook, Google и некоторым другим сервисам.

Итак, ключ безопасности или аппаратный токен представляет собой флеш-карту, подключаемую к смартфону, планшету или ПК. Для таких устройств придуман специальный стандарт U2F (Universal 2nd Factor). Карты выпускаются многими компаниями, например, недавно у Google появился собственный U2F токен Google Titan Security Keys.

Ключ безопасности нужно подключить к устройству и зарегистрировать в выбранном сервисе. При этом будут созданы два связанных между собой ключа: приватный и публичный. Публичный останется на сервере, приватный — в физическом хранилище токена Secure Element.

Самые известные ключи безопасности — Yubikey

После этого при входе в аккаунт с любого другого устройства к нему нужно будет просто подключить U2F-токен и нажать кнопку (как вариант – ввести PIN-код или отсканировать палец). Активируется приватный ключ, и с него на сервер отправится секретное подтверждение кода, для расшифровки которого применяется публичный ключ. Если приватный ключ окажется неверным (например, сгенерированным злоумышленниками), то расшифровать его не получится и на устройство придет уведомление об отказе в доступе к нужному сервису.

Совет ZOOM: ключи безопасности пригодятся для защиты самых важных данных, например, в почтовом сервисе или облачном хранилище.

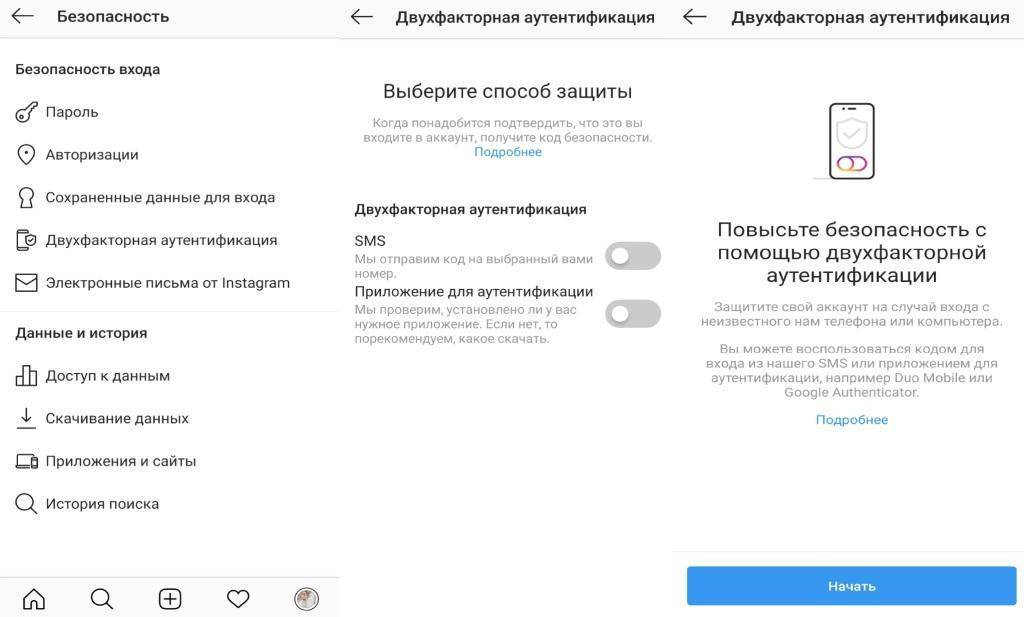

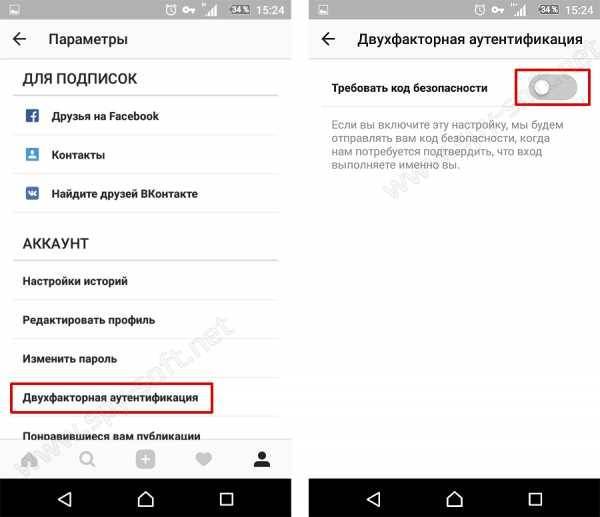

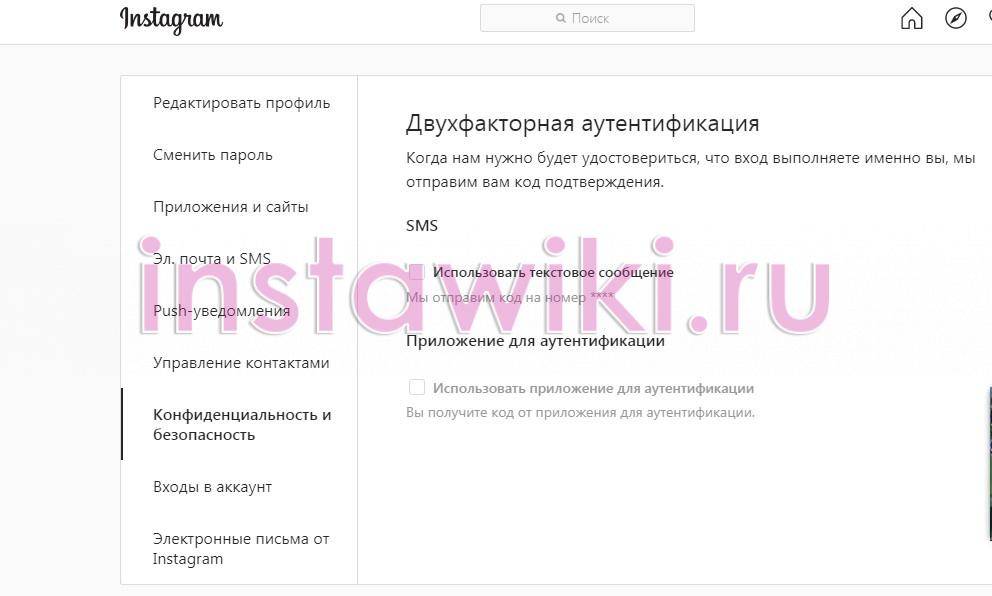

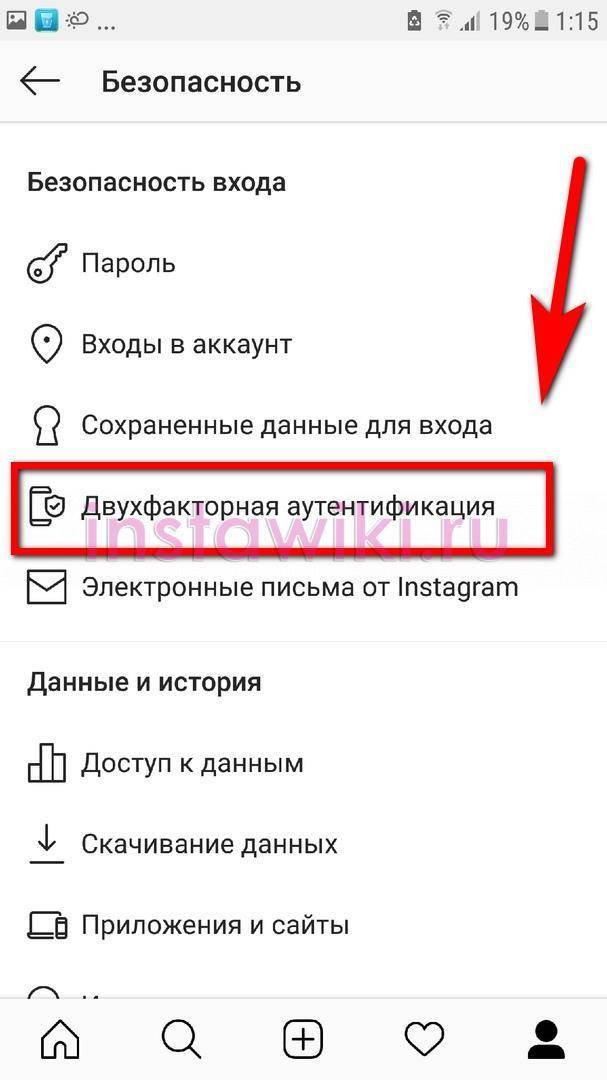

Двухфакторная аутентификация в Instagram

В Instagram вы также можете использовать как веб-версию, так и мобильную версию приложения, чтобы настроить двухфакторную проверку. Однако в вашем веб-браузере вы можете использовать только метод 2FA для телефонного номера.

Хотя это может показаться удобным, поскольку обычно ваш телефон всегда будет при вас, это не лучший метод безопасности и не должен быть вашим первым выбором. Например, вы не сможете получать SMS, если у вас нет сотовой связи, поэтому вы не получите код и доступ к своей учетной записи.

В своем мобильном приложении вы можете выбрать один из двух методов двухфакторной аутентификации: получение кода по SMS или через приложение-аутентификатор. Чтобы настроить двухфакторную аутентификацию в Instagram, выполните следующие действия.

- Откройте Instagram и перейдите на страницу своего профиля.

- Откройте меню настроек и выберите Безопасность.

- В разделе Безопасность входа выберите Двухфакторная аутентификация.

- Выберите метод безопасности: приложение аутентификации или текстовое сообщение. Затем следуйте инструкциям на экране, чтобы получить защитный код.

После подтверждения кода с помощью предпочитаемого вами метода двухфакторной аутентификации в Instagram будет включена двухфакторная аутентификация.

Чтобы отключить 2FA в Instagram, следуйте описанному выше пути, чтобы найти двухфакторную аутентификацию в настройках приложения, а затем выберите метод, который вы ранее выбрали для ее отключения.