Как на Windows 10 включить SMB1

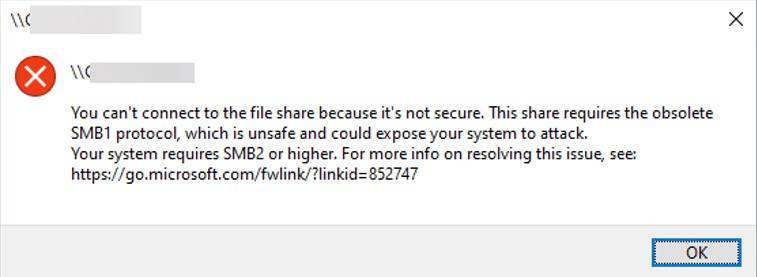

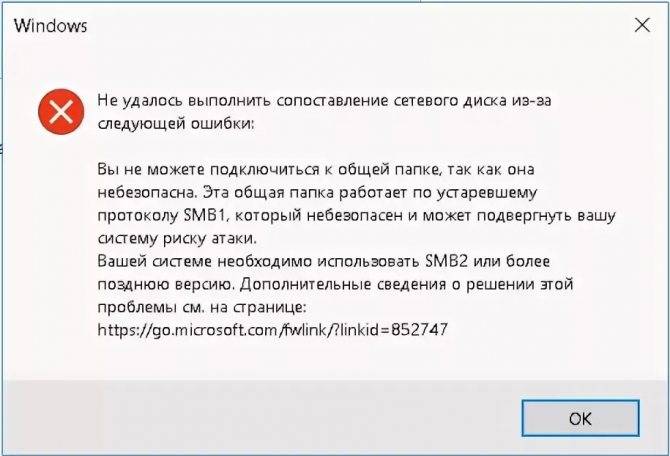

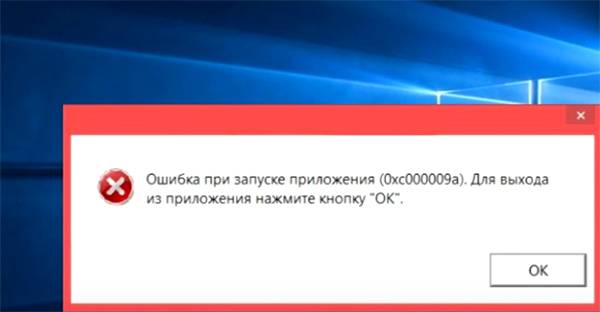

Как уже было сказано выше, по соображениям безопасности в десятке SMB1 попросту отключен. Именно поэтому и появляется ошибка, по которой Windows 10 не видит Samba или NAS. Несмотря на это, существуют способы активировать поддержку технологии самостоятельно. Они то и описаны далее.

Использование настройки компонентов для включения протокола

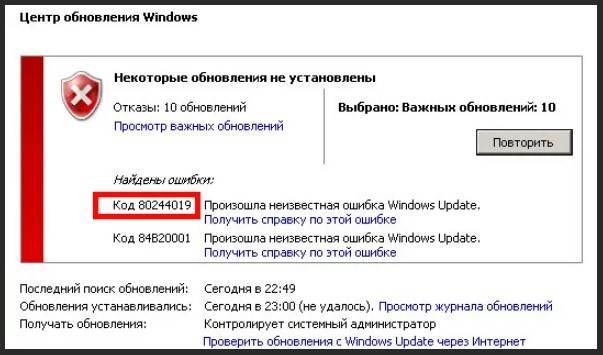

Как включить обновление Windows 10 — пошаговая инструкция

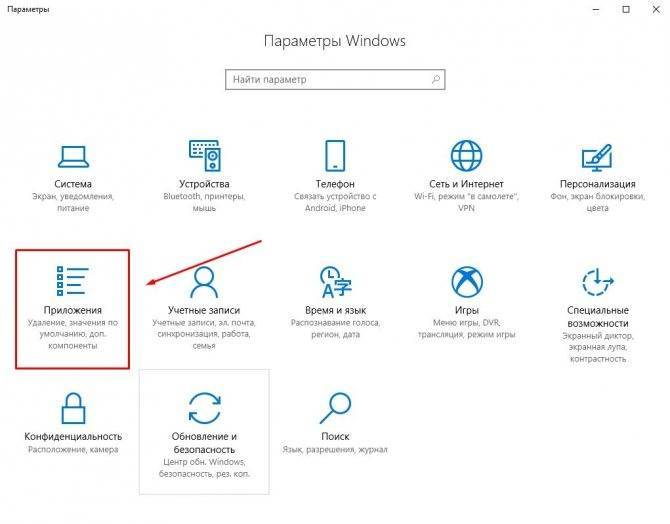

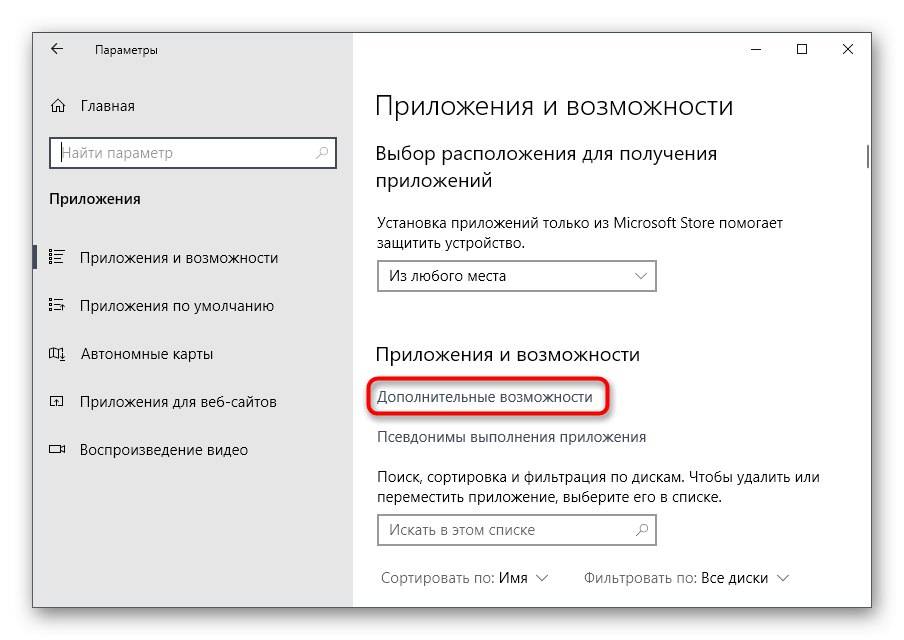

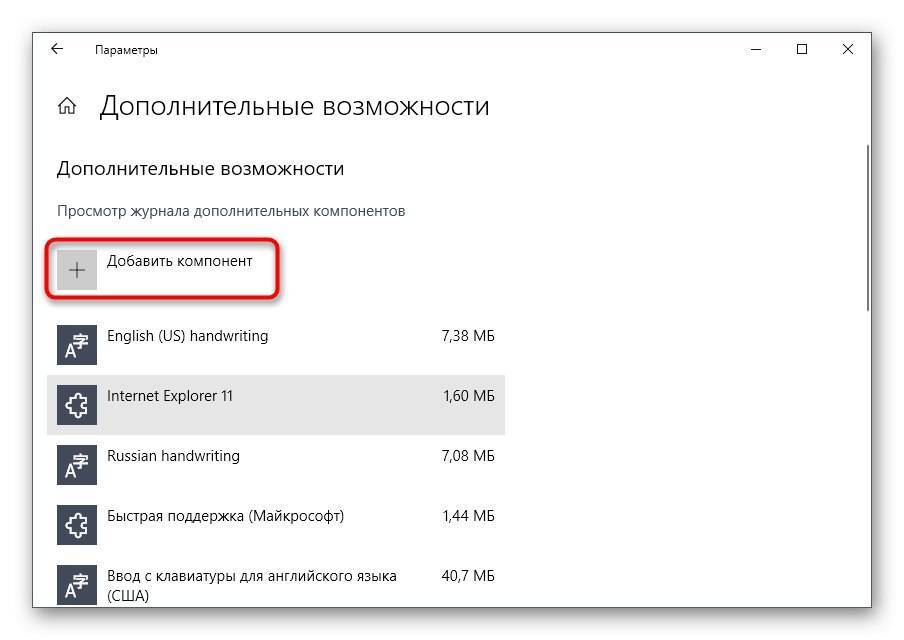

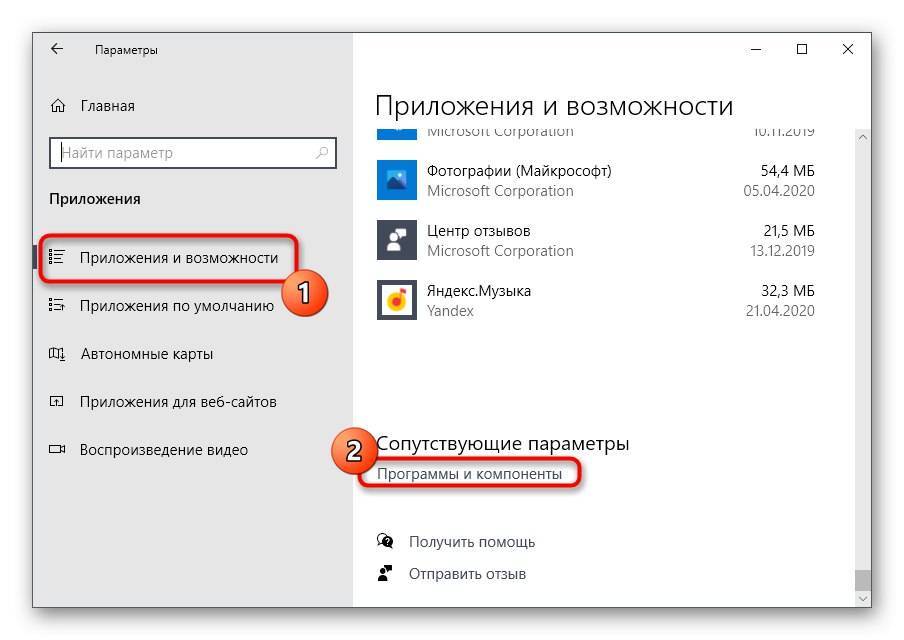

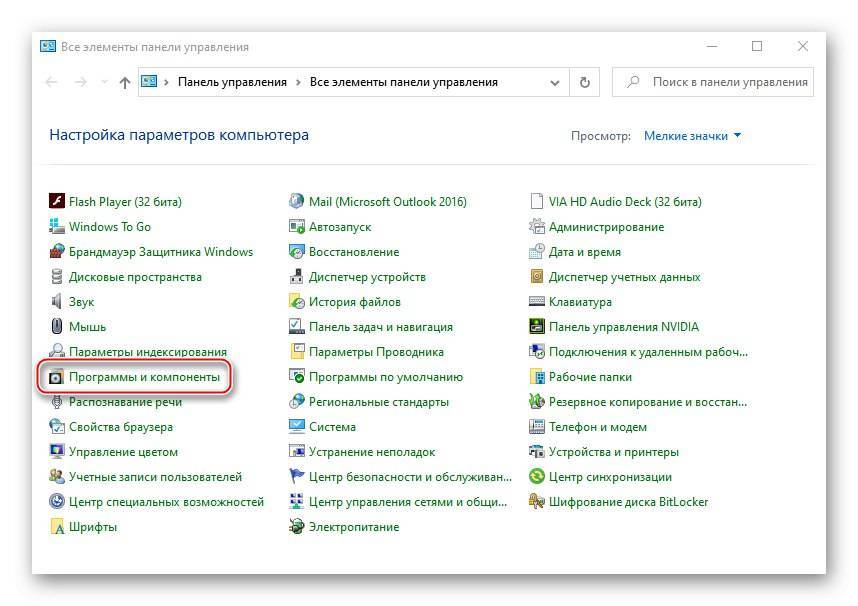

Самый простой способ справиться с проблемой, когда Windows 10 не видит сетевые папки. Он основан на использовании раздела «Программы и компоненты», который является предустановленным в современных версиях операционных систем виндовс. В десятке он также имеется.

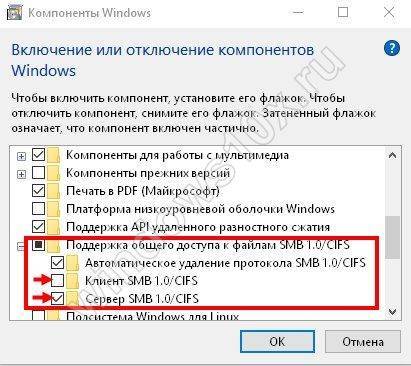

Общая пошаговая инструкция по активации SMB1 выглядит следующим образом:

</ul>

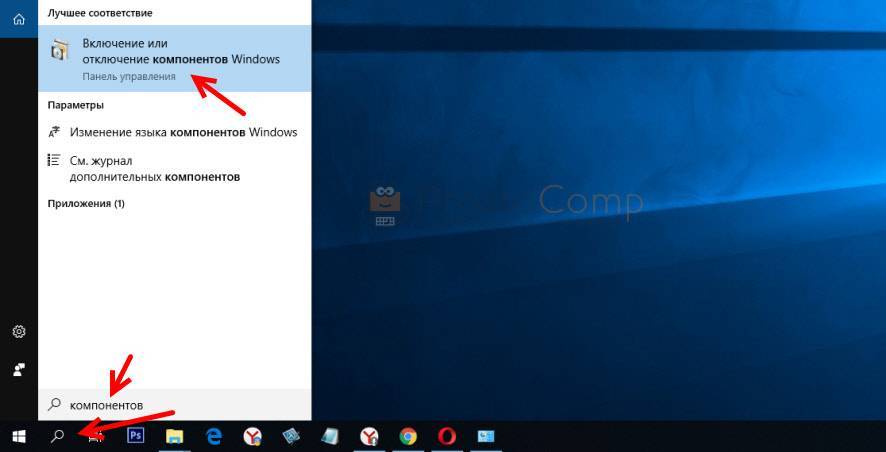

- Переходят в меню «Пуск» и прописывают в поисковой строке «программы и компоненты».

- Дожидаются окончания поиска и выбирают соответствующий результат.

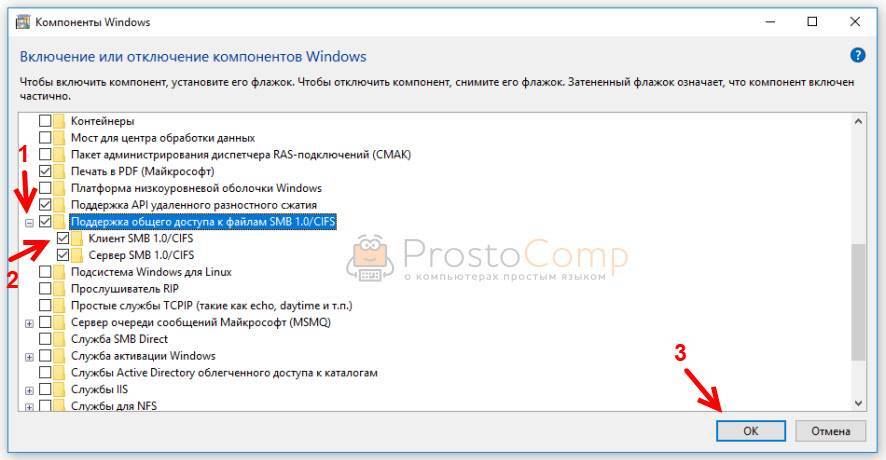

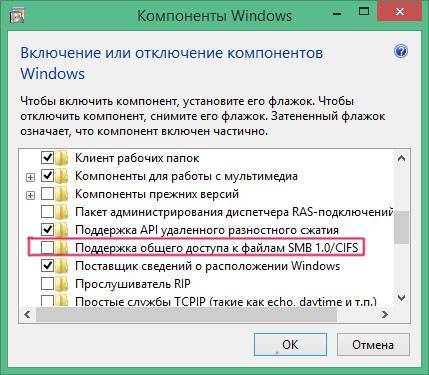

- После открытия окна с установленными программами переходят по ссылке «Включение и отключение компонентов виндовс», которая находится слева.

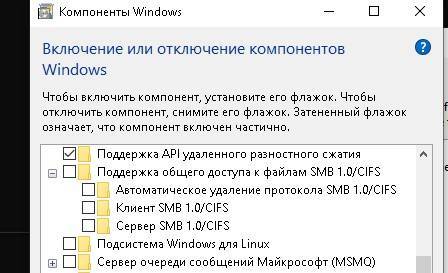

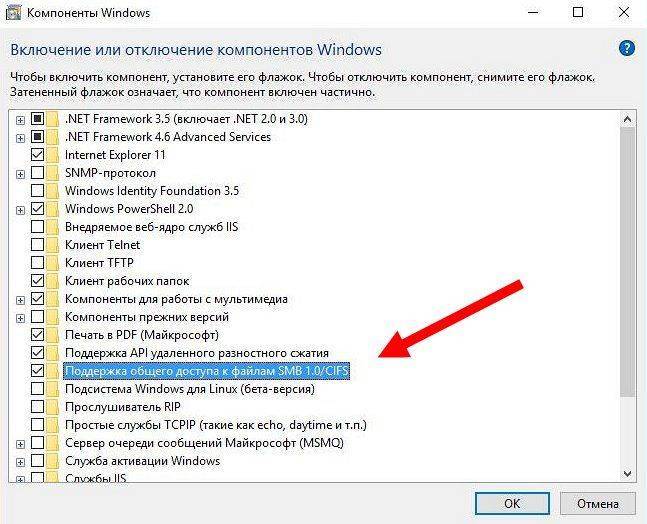

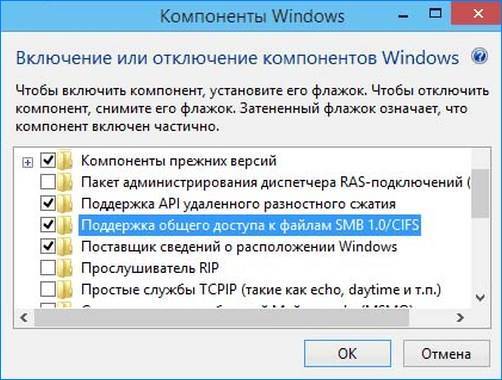

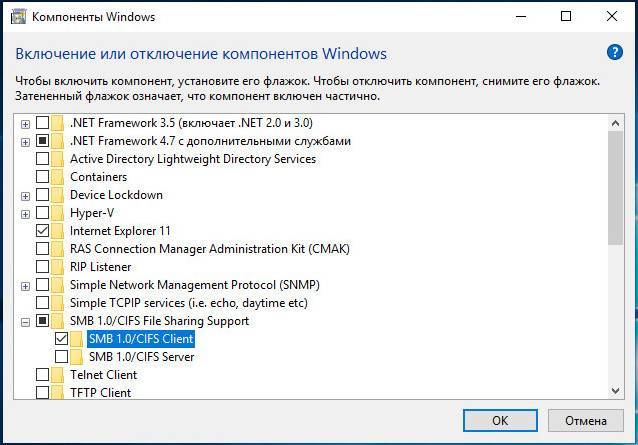

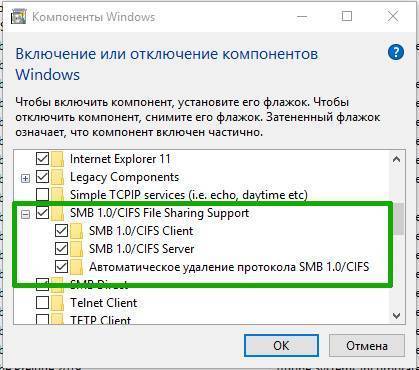

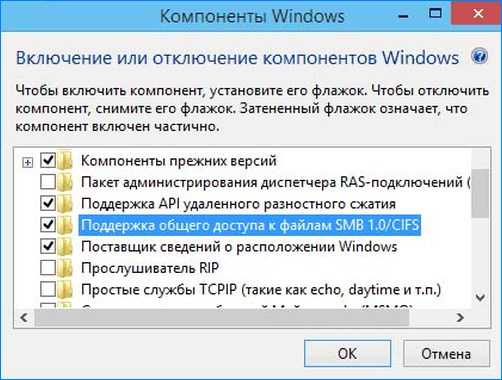

- Дожидаются открытия диалогового окна «Компоненты системы» и ожидают прогрузки данных в нем. Это может занять около минуты.

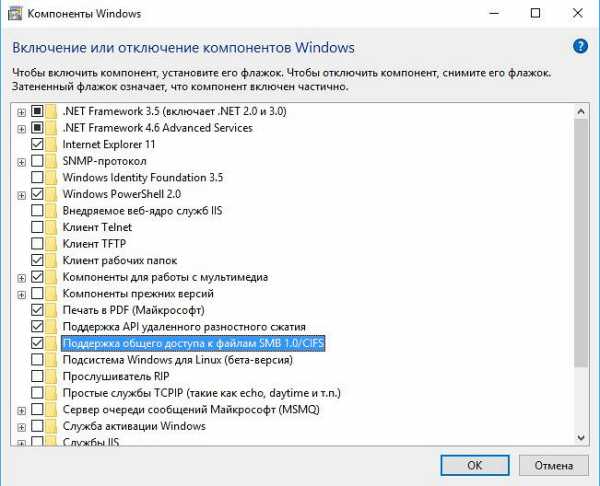

- Находят пункт «SMB 1.0/CIFS File Sharing Support» и устанавливают галочку напротив него.

- Нажимают «Ок» и выполняют перезагрузку компьютера. После этого доступ к файлам и сетевым папкам должен появиться.

Обратите внимание! Попасть в окно «Программы и компоненты» можно и через панель управления. Достаточно найти ее в меню «Пуск» или в окне-утилите «Выполнить» прописать «control» и нажать на клавишу «Ввода»

Там это приложение ищется аналогичным образом.

Активация компонента

Как включить SMB1 через PowerShell

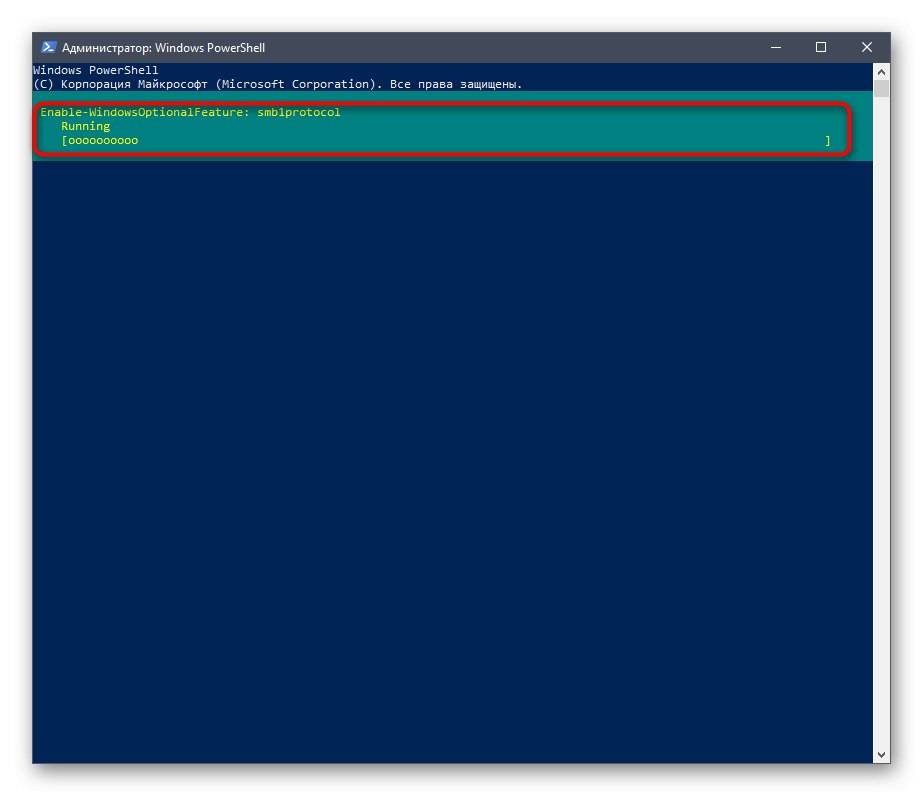

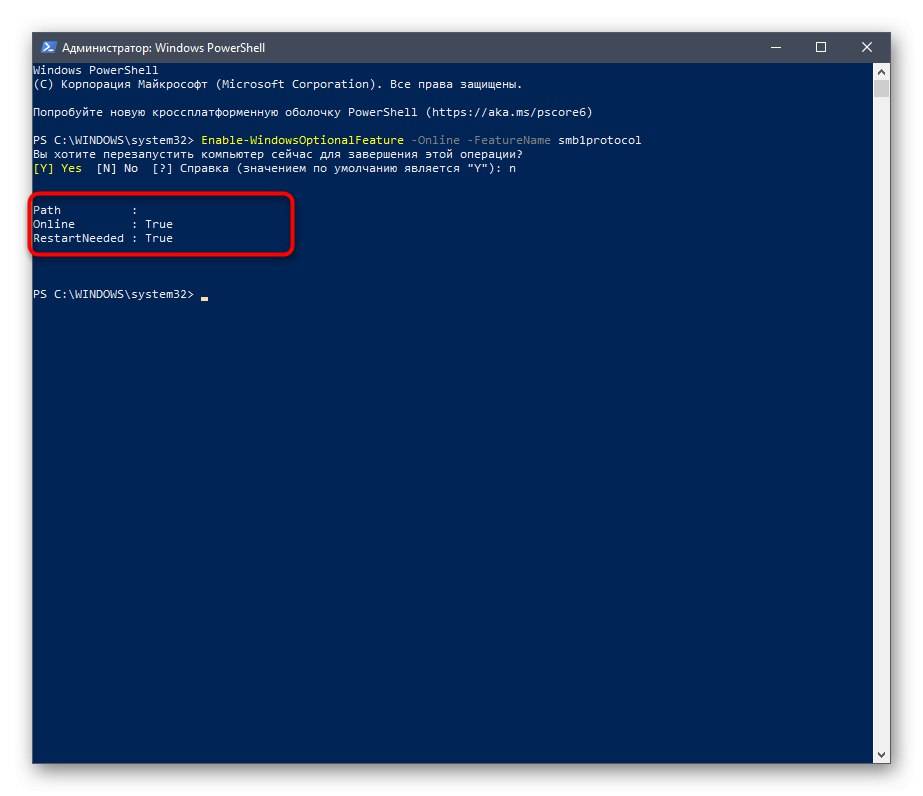

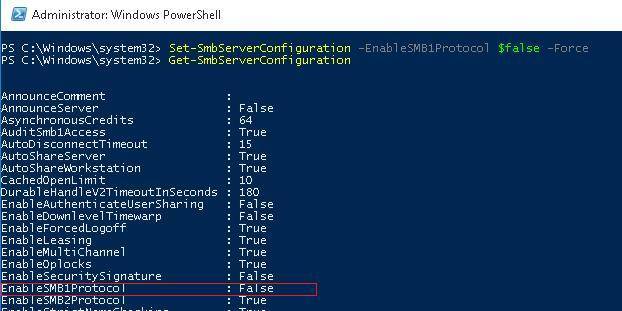

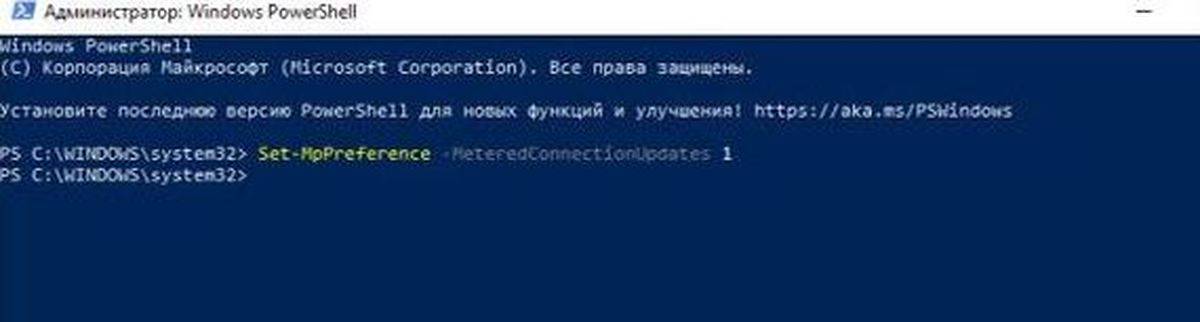

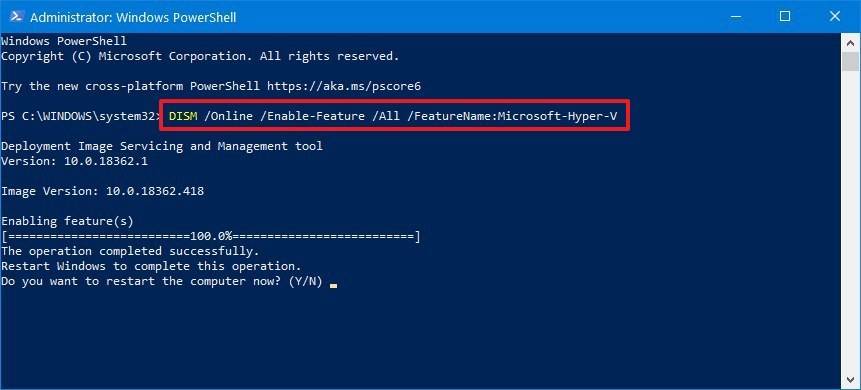

Аналогичное действие можно произвести и с помощью оболочки PowerShell. Включение поддержки компонента осуществляется путем ввода соответствующей команды. В следующей поэтапной инструкции подробно рассказано, как это сделать:

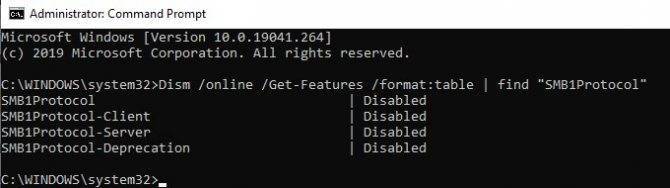

- Переходят в меню «Пуск» и выполняют поиск утилиты PowerShell.

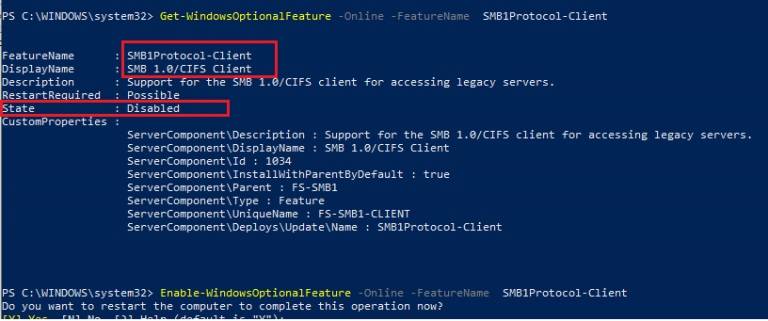

- Переходят в ее окно и проверяют, отключен ли SMB1Protocol-Client по команде «Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client».

- Если он отключен, то вводят команду «Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client».

- Выполняют перезагрузку персонального компьютера и проверяют работоспособность принятых изменений.

Как отключить поддержку по протоколу SMBv1 в windows 7, 8, 10?

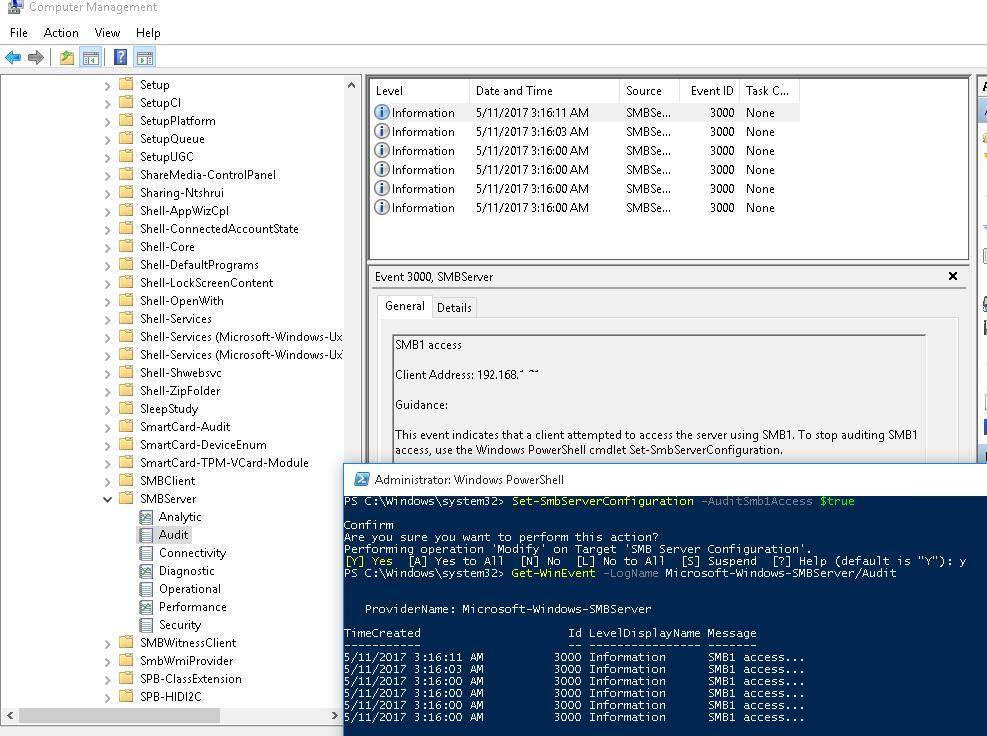

SMBv1 является устаревшим протоколом, который подвергается атакам вирусов вымогателей, например, WannaCry. Рассмотрим, как отключить протокол SMBv1 в windows и полностью его заблокировать.

Зачем нужна поддержка SMBv1 в windows

SMBv1 это устаревший протокол обмена файлами, которому уже приблизительно 30 лет. В связи с чем может быть использоваться различными видами вирусов, как калитка, предоставляющая доступ к нашему компьютеру. Нашумевшим подтверждением этому является вирус вымогатель WannaCry, который заразил десятки тысяч операционных систем, зашифровал на них файлы и требовал оплату за расшифровку данных.

Проблемы можно было избежать, если бы протокол был выключен на компьютере. И все-таки, стоит его отключить. Несмотря на то, что Майкрософт выпустил патчи для устранения уязвимости даже для старых систем, неизвестно что через некоторое время не появится еще одна итерация вируса WannaCry, который использует дырявый протокол SMBv1 иным образом. Рассмотрим, как полностью отключить протокол в windows XP, 7, 8, 8.1 и 10?

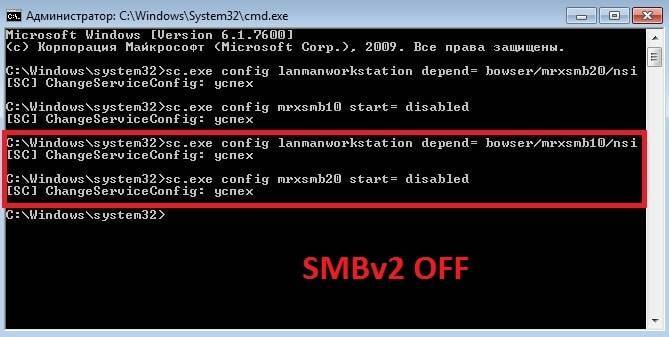

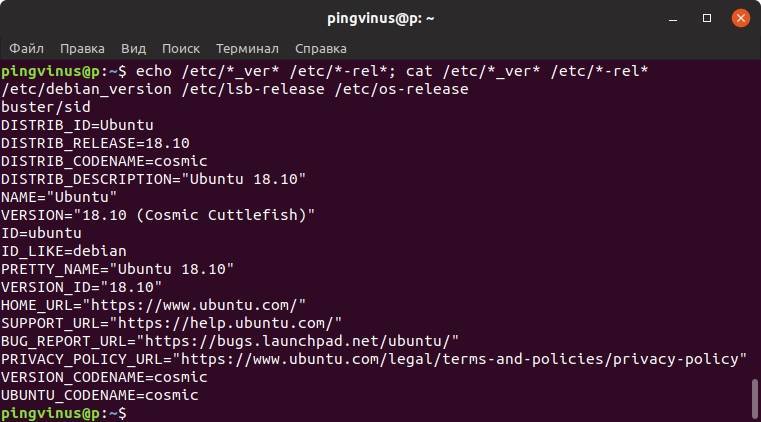

Выключение SMBv1 в windows 7, Server 2008, Server 2008 R2

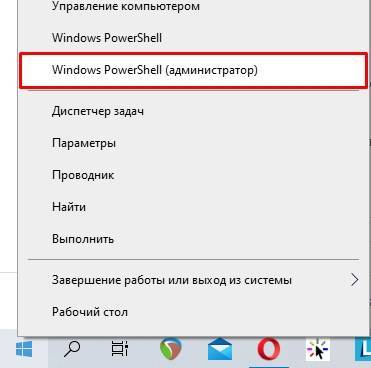

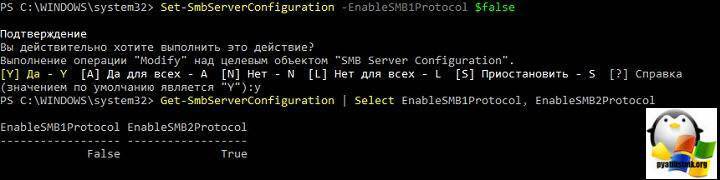

Откройте меню Пуск, а затем с помощью поисковой системы найдите программу PowerShell. В списке результатов поиска кликните на нее правой кнопкой мыши и выберите «запуск от имени администратора».

В окне PowerShell введите следующую команду для отключения SMBv1:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 0 -Force

После выполнения команды перезапустите windows. Таким образом можно блокировать проникновение вирусов полностью отключив поддержку smbv1.

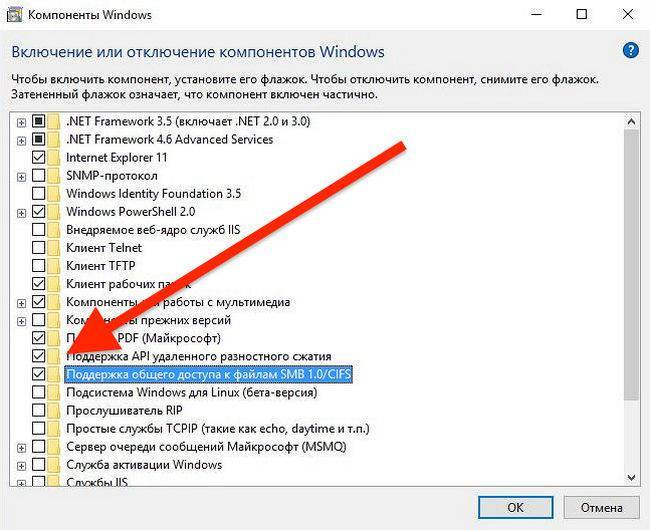

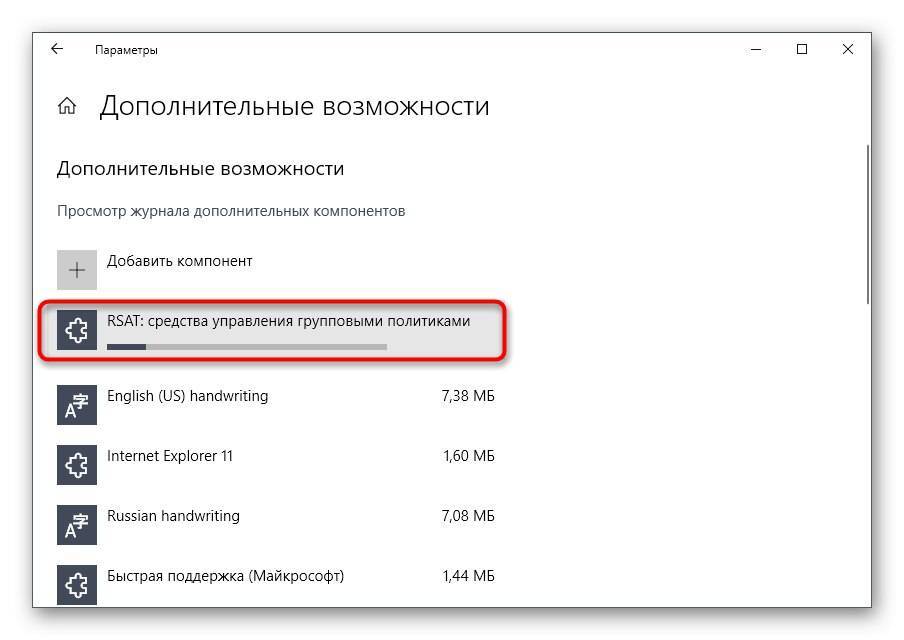

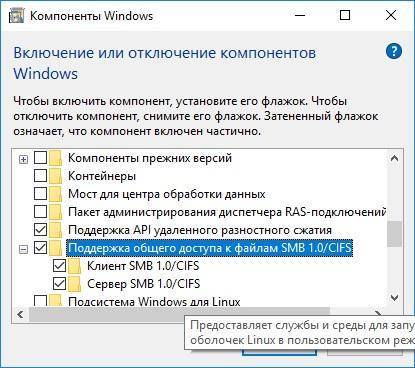

Выключение SMBv1 в windows 8 и выше

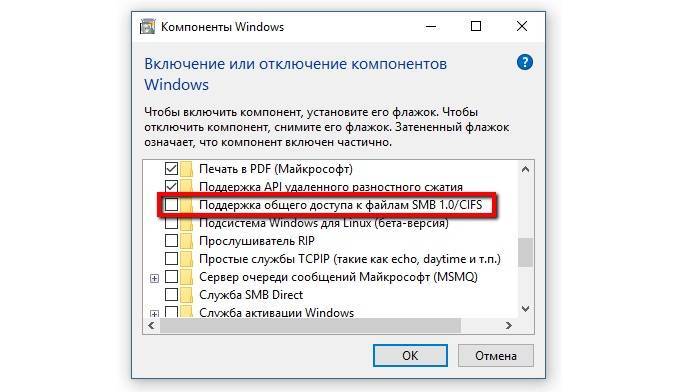

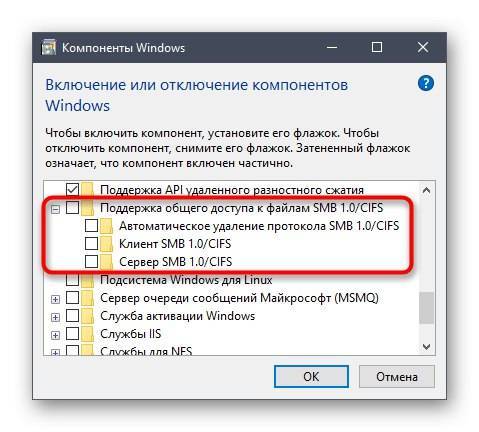

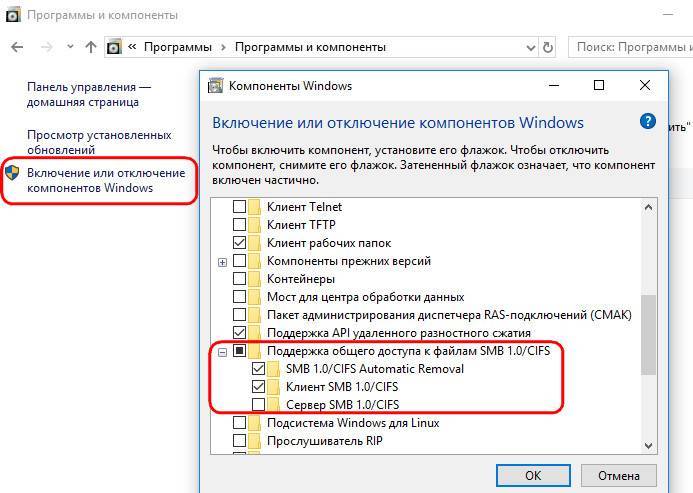

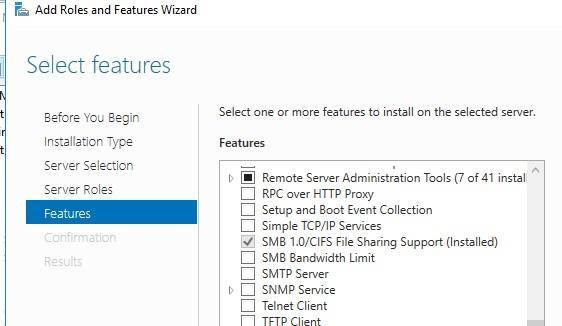

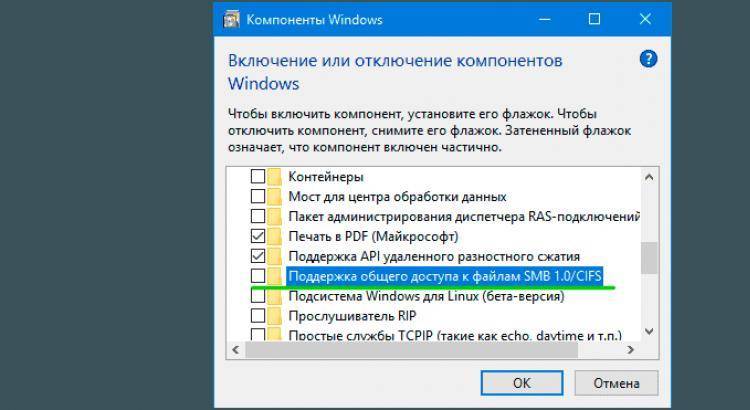

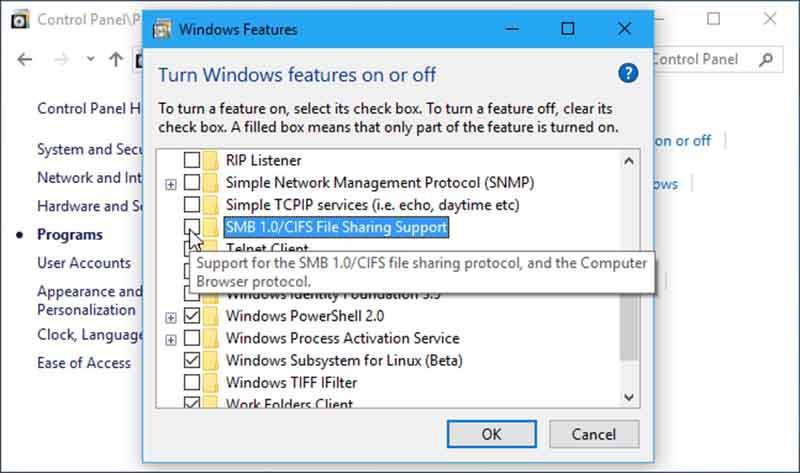

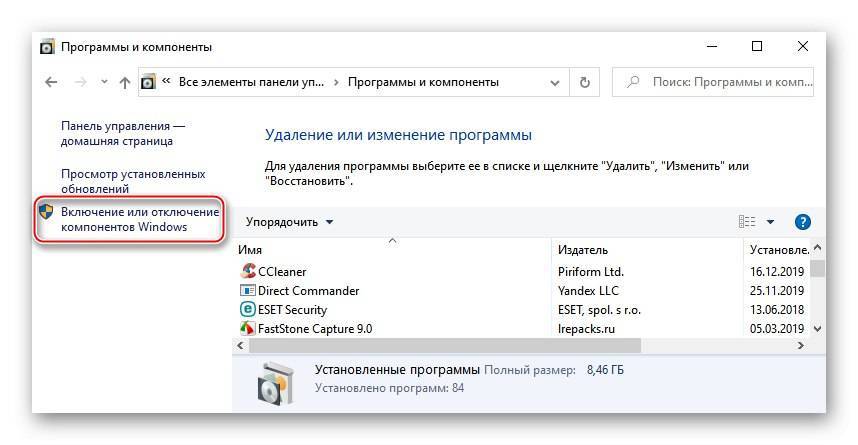

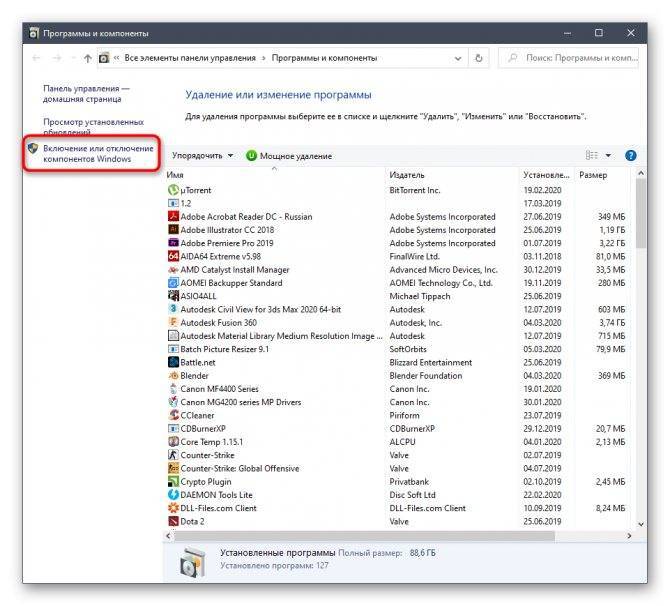

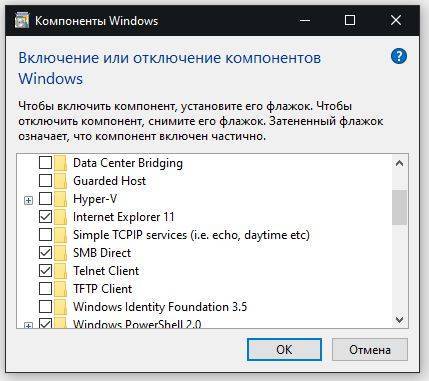

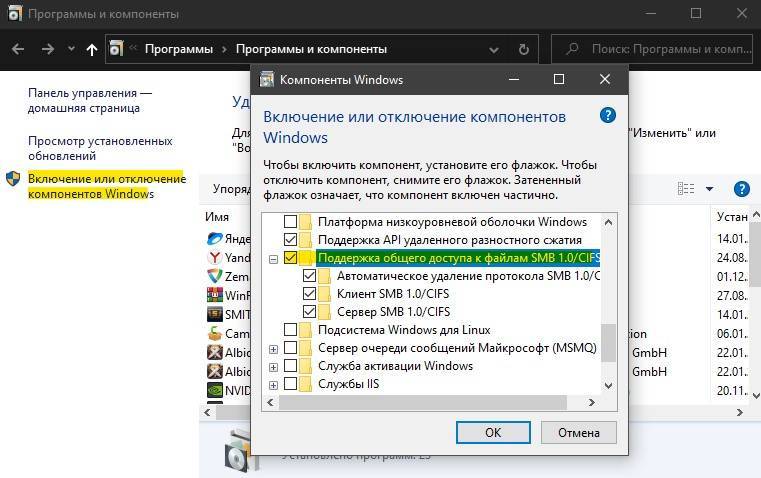

Зайдите в Панель управления, а затем в «Программы – Удаление Программ». Откроется список программ, установленных в системе. В левом меню кликните на кнопку «Включение или отключение компонентов windows».

Отобразится окно, в котором у нас появляется возможность управлять отдельными функциями windows. Здесь нужно найти SMBv1 и отключить его.

Поддержка общего доступа к файлам SMB1.0/CIFS

По умолчанию напротив этой записи установлен флажок, это означает, что функция активирована. Снимите его и нажмите на ОК, чтобы ее отключить.

Появится индикатор хода выключения функции. Затем нажмите на кнопку «Перезагрузка», чтобы завершить отключение через перезапуск компьютера. После перезагрузки протокол будет полностью отключен.

Дополнительная блокировка портов с помощью Брандмауэра

Если хотите обезопасить себя еще больше хорошей идеей является блокирование портов, которые использует SMBv1. Это 445 TCP и 137-139 UDP. Их можно легко отключить с помощью встроенного в систему Брандмауэра.

С помощью системного поиска в меню Пуск найдите инструмент «Брандмауэр windows». В окне брандмауэра кликните правой кнопкой мыши на поле «Правила для входящих подключений» и выберите пункт «Новое правило».

Здесь укажите тип «Port» и нажмите «Далее». В следующем шаге нужно указать тип. Выберите «TCP», а затем в поле «Определенные локальные порты» введите 445.

Нажмите на кнопку «Далее». В следующем окне нужно выбрать действие с указанным портом. Установите флажок «Блокировать подключение».

Нажмите «Далее» и все остальные настройки оставьте без изменений. На последнем шаге введите название для созданного правила – например, «Блокировка 445» и нажмите «Готово».

Созданное правило будет блокировать порт 445. Теперь создайте правило для блокировки UDP-портов в диапазоне 137-139. Все сделайте точно также только тип укажите UDP, а поле «Определенные локальные порты» введите 137-139.

Таким образом, созданы два правила, которые блокируют соединение по портам и тем самым вирусные атаки, проникающие через этот протокол.

Методология деактивации протокола

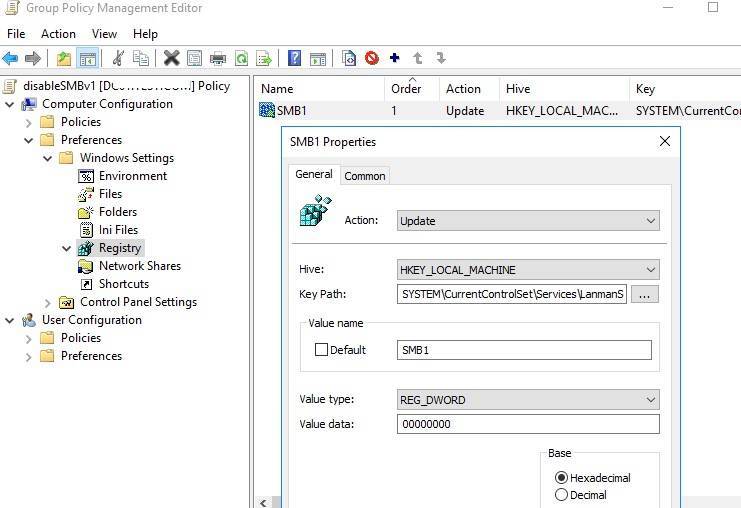

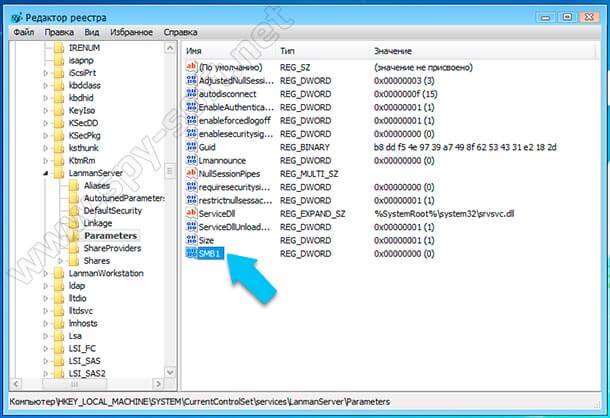

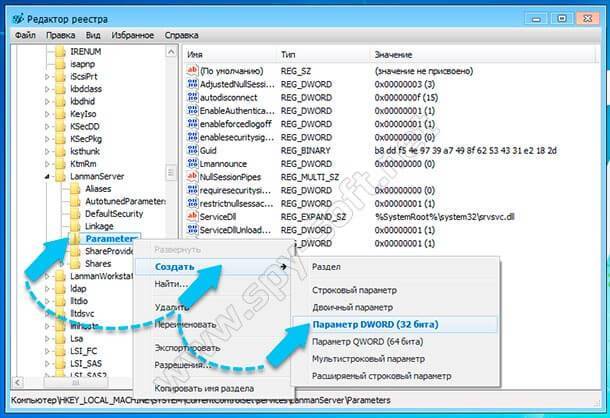

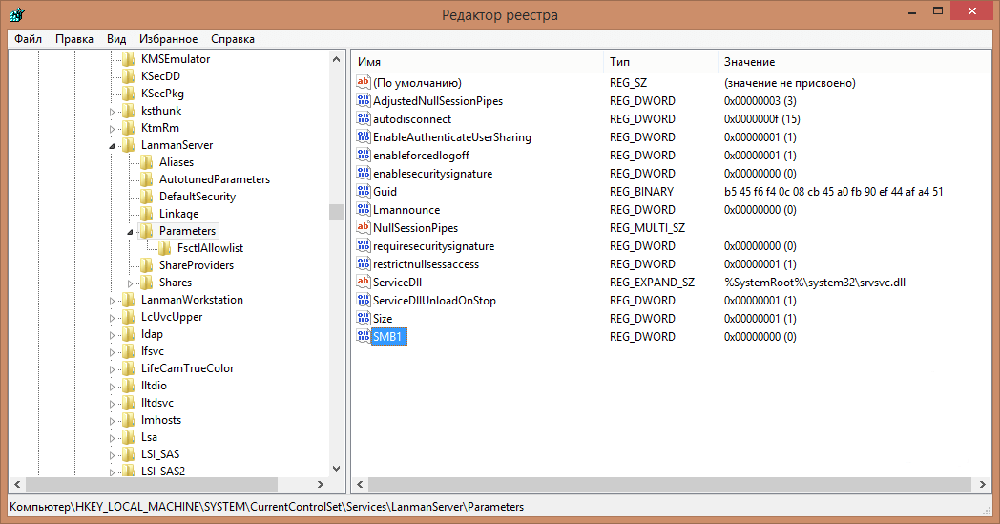

В ситуации, когда владельцем ПК не предусматривается работа с файловыми приложениями, требующими поддержки SMBv1, необходима деактивация инструмента. Отключение SMBv1 – это не очень сложный процесс, который выполним в домашних условиях любым пользователем, при знании регламента, как осуществить операцию. Вопрос, как отключить протокол, имеет несколько ответов, так как процедура разнится в зависимости от версии установленной операционной системы на ПК, что должен учитывать пользователь при изучении регламента выполнения задачи. Решение проблемы, как отключить протокол SMBv1 на ОС Windows 7, заключается во внесении изменений в параметры реестра. При применении в качестве рабочего инструмента реестр, пользователю стоит быть очень внимательным, так как некорректные операции в его структуре могут стать причиной нарушения целостности системы, с последующим, абсолютным её выходом из строя или же существенным нарушением работоспособности. Чтобы отключить протокол SMBv1 потребуется пошагово выполнить следующие манипуляции:

- Для начала необходимо найти «Редактор реестра», через меню «Пуск», с введением директивы Regedit в поисковой строке.

- Для получения доступа к реестру, потребуется зайти в него от имени «Администратора», щёлкнув правой клавишей манипулятора по его названию.

- В левой области открывшегося окна потребуется проложить путь от пункта с названием HKEY_LOCAL_MACHINE в папку SYSTEM, где проследовать по маршруту CurrentControlSet/Services/LanmanServer.

- Развернув папку LanmanServer, пользователь получит доступ к подразделу Parameters, в котором потребуется создать новый компонент. Для этого щелчком правой клавиши манипулятора по папке Parameters разворачивается ниспадающий список, дальше выбирается команда «Создать», с последующим переходом в подпункт меню «Параметр DWORD (32 бит)».

- Созданному элементу необходимо присвоить имя SMB1. По умолчанию, компонент формируется с нулевым значением, что сбрасывает необходимость редактирования параметра: цифра «0» в этом случае интерпретируется как «отключение протокола».

Дальше перезагружаем ПК, посредством чего активизируем выполненные изменения, и тем самым отключаем SMBv1 в Windows 7. В деактивированном режиме модуль больше не будет выступать уязвимым местом для вирусных атак, использующих для внедрения в систему первый протокол связи категории SMB.

Для восьмой, и последующих вариаций операционных систем от Microsoft, регламент операции, как отключить поддержку SMBv1, выглядит следующим образом:

- Через «Панель управления» необходимо зайти в пункт «Программы», с последующим переходом в конфигурацию «Программы и компоненты», где выбрать задачу «Включение и отключение компонентов Windows».

- В открывшемся окне потребуется отыскать компонент под названием «SMB 1.0 GIFS…», удалить напротив него «галочку», и подтвердить изменение нажатием кнопки ОК внизу экрана.

После подтверждения изменений система «предложит» перезагрузить ПК, чтобы внесённые обновления активизировались.

https://youtube.com/watch?v=JGRTdzeawDQ

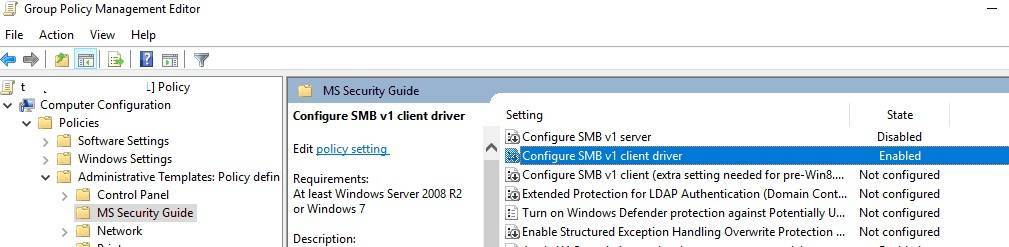

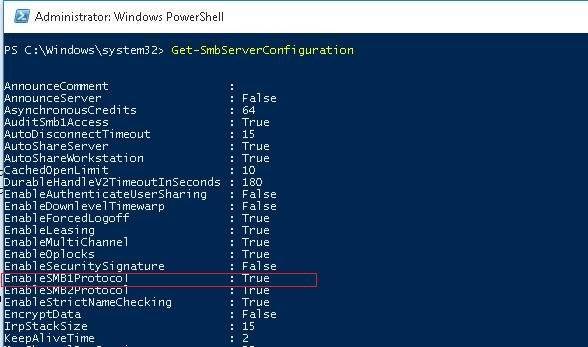

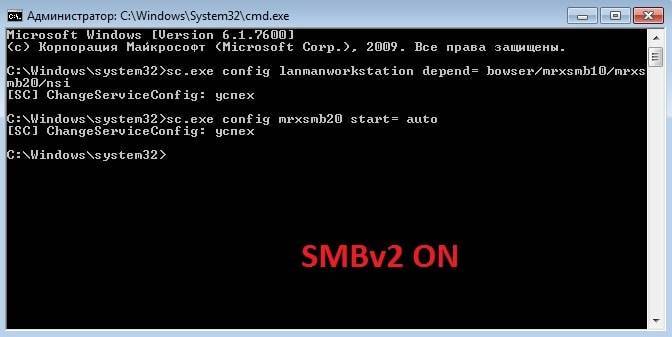

Disabling SMBv2 or SMBv3 for troubleshooting

We recommend keeping SMBv2 and SMBv3 enabled, but you might find it useful to disable one temporarily for troubleshooting. For more information, see .

In Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, and Windows Server 2012, disabling SMBv3 deactivates the following functionality:

- Transparent Failover – clients reconnect without interruption to cluster nodes during maintenance or failover

- Scale Out – concurrent access to shared data on all file cluster nodes

- Multichannel – aggregation of network bandwidth and fault tolerance if multiple paths are available between client and server

- SMB Direct – adds RDMA networking support for high performance, with low latency and low CPU use

- Encryption – Provides end-to-end encryption and protects from eavesdropping on untrustworthy networks

- Directory Leasing – Improves application response times in branch offices through caching

- Performance Optimizations – optimizations for small random read/write I/O

In Windows 7 and Windows Server 2008 R2, disabling SMBv2 deactivates the following functionality:

- Request compounding – allows for sending multiple SMBv2 requests as a single network request

- Larger reads and writes – better use of faster networks

- Caching of folder and file properties – clients keep local copies of folders and files

- Durable handles – allow for connection to transparently reconnect to the server if there’s a temporary disconnection

- Improved message signing – HMAC SHA-256 replaces MD5 as hashing algorithm

- Improved scalability for file sharing – number of users, shares, and open files per server greatly increased

- Support for symbolic links

- Client oplock leasing model – limits the data transferred between the client and server, improving performance on high-latency networks and increasing SMB server scalability

- Large MTU support – for full use of 10 Gigabit Ethernet (GbE)

- Improved energy efficiency – clients that have open files to a server can sleep

The SMBv2 protocol was introduced in Windows Vista and Windows Server 2008, while the SMBv3 protocol was introduced in Windows 8 and Windows Server 2012. For more information about SMBv2 and SMBv3 capabilities, see the following articles:

- Server Message Block overview

- What’s New in SMB

Отключение SMB или SMBv3 для устранения неполадок

Мы рекомендуем включить протоколы SMB 2.0 и SMBv3, но может оказаться полезным временно отключить их для устранения неполадок. Дополнительные сведения см. в статье .

в Windows 10, Windows 8.1 и Windows 8 Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012, отключение SMBv3 деактивирует следующие функциональные возможности:

- Прозрачная отработка отказа — клиенты повторно подключаются без прерывания узлов кластера во время обслуживания или отработки отказа

- Scale Out одновременный доступ к общим данным на всех узлах кластеров файлов

- Многоканальное агрегирование пропускной способности сети и отказоустойчивости при наличии нескольких путей между клиентом и сервером

- SMB Direct — добавляет поддержку сети RDMA для обеспечения высокой производительности с низкой задержкой и низким использованием ЦП.

- Шифрование — обеспечивает сквозное шифрование и защищает от перехвата в ненадежных сетях.

- Аренда каталога — улучшает время отклика приложений в филиалах за счет кэширования

- Оптимизация производительности — оптимизация для небольшого случайного чтения и записи ввода-вывода

в Windows 7 и Windows Server 2008 R2 отключение 2.0 отключает следующие функции:

- Составной запрос — позволяет отправлять несколько запросов SMB в виде одного сетевого запроса.

- Большие операции чтения и записи — лучшее использование более быстрых сетей.

- Кэширование свойств папок и файлов — клиенты сохраняют локальные копии папок и файлов

- Устойчивые дескрипторы. разрешение на прозрачное повторное подключение к серверу при наличии временного отключения

- Улучшенная подпись сообщения — HMAC SHA-256 заменяет MD5 как алгоритм хеширования

- Улучшенная масштабируемость общего доступа к файлам — число пользователей, общих папок и открытых файлов на сервере значительно увеличилось.

- Поддержка символьных ссылок

- Модель нежесткой аренды клиента — ограничивает данные, передаваемые между клиентом и сервером, повышая производительность в сетях с высокой задержкой и повышая масштабируемость сервера SMB.

- Поддержка большого MTU — для полного использования 10 Gigabit Ethernet (GbE)

- Повышение эффективности энергопотребления — клиенты, которые имеют открытые файлы на сервере, могут перейти в спящий режим

протокол smb был впервые появился в Windows Vista и Windows Server 2008, а протокол SMBv3 появился в Windows 8 и Windows Server 2012. Дополнительные сведения о функциях SMB и SMBv3 см. в следующих статьях:

- Общие сведения о протоколе SMB

- Новые возможности SMB

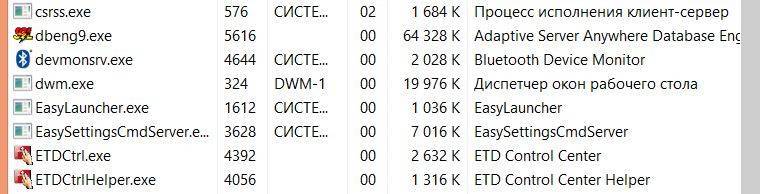

Проверка параметров общего доступа в Windows 10

Возможно, конечно, на вашем компьютере отключен, или неправильно настроен общий доступ. Из-за чего Windows 10 не может обнаружить другие компьютеры и накопители в локальной сети. Сейчас покажу, как проверить эти настройки.

Открываем меню «Пуск» (или нажав на кнопку поиска) и пишем «общего доступа». Открываем «Управление расширенными параметрами общего доступа».

Или можно открыть это окно в параметрах «Сеть и Интернет» – «Параметры общего доступа».

Дальше для текущего профиля (скорее всего это будет частная сеть) установите переключатель возле «Включить сетевое обнаружение» и «Включить общий доступ к файлам и принтерам». А так же поставьте галочку возле «Включить автоматическую настройку на сетевых устройствах».

Нажмите на кнопку «Сохранить изменения».

Если это не поможет – попробуйте установить такие настройки для вкладки «Все сети».

Но не рекомендую составлять такие настройки, особенно если вы часто подключаетесь к общественным Wi-Fi сетям.

Еще несколько решений:

- Убедитесь, что ваш компьютер и другие компьютеры с которыми вы хотите настроить локальную сеть подключены через один роутер.

- Отключите антивирус (встроенный в нем брандмауэр) и защитник Windows. Если это не решит проблему – включите обратно.

- Если ваш компьютер с Windows 10 (который не видит общие папки и компьютеры в локальной сети) подключен к роутеру по Wi-Fi, то присвойте этой беспроводной сети статус частной (домашней).

- Убедитесь, что на других компьютерах в локальной сети правильно заданы настройки общего доступа. Или на роутере настроен общий доступ к подключенному USB-накопителю.

Буду рад видеть ваши комментарии с другими решениями и вопросами по теме данной статьи!

Привет! Для тех кто не в теме, начну из далека. На компьютерах и ноутбуках с установленной Windows в проводнике есть отдельная вкладка «Сеть». На этой вкладке отображаются устройства из сетевого окружения. То есть, открыв вкладку «Сеть» мы там можем наблюдать компьютеры, сетевые хранилища (NAS), устройства мультимедиа (DLNA), флешки и внешние диски, которые подключены к роутеру и к которым настроен общий доступ. Проще говоря, те устройства, которые подключены через один роутер (находятся в одной сети) и на которых включена функция сетевого обнаружения (устройства, которые могут быть обнаружены в локальной сети). Там так же может отображаться наш маршрутизатор (раздел «Сетевая инфраструктура») и другие устройства.

Сейчас поясню что и как, и почему я вообще решил написать эту статью. У меня роутер ASUS, к которому я подключил USB флешку, и настроил общий доступ к этой флешке для всех устройств в сети. И что вы думаете, в разделе «Сеть» на всех компьютерах появился этот сетевой накопитель (он там отображается как «Компьютер»), а на моем компьютере он не отображался. То есть, мой компьютер не видел ни флешку подключенную к роутеру, ни другие компьютеры в этой сети. Зато отображался DLNA-сервер запущен на том же роутере. Но это ничего не меняет, так как мне нужен обычный сетевой доступ к накопителю.

Так же я не мог получить доступ к флешке, когда набирал ее адрес //192.168.1.1 в проводнике. Сразу этот адрес открывался через браузере. И мне не удалось подключить этот накопитель как сетевой диск. Его просто не было в списке доступных устройств в сетевом окружении.

Такая проблема, когда Windows 7, Windows 8, или Windows 10 не видит сетевые устройства – не редкость. Это не обязательно должна быть флешка, или внешний HDD, который вы подключили к своему маршрутизатору, как в моем случае. Чаще всего настраивают общий доступ между компьютерами в локальной сети. И точно так же сталкиваются с проблемой, когда компьютеры подключены к одной сети (к одному роутеру), настройки общего доступа выставлены правильно, а на вкладке «Сеть» пусто. Или отображается только маршрутизатор и ваш компьютер.

Так как причин и соответственно решений может быть много, то я наверное начну с самых простых (которые мне не помогли) и в конце этой статьи поделюсь решением, которое помогло в моем случае. В итоге мой ноутбук все таки увидел все устройства в сети. В том числе сетевой накопитель и другой компьютер, который так же подключен к этой сети.

Но это не значит, что у вас такой же случай. Поэтому, советую проверить все настройки по порядку.

Как отключить SMBv1 и защитить свой ПК от атак с этой уязвимостью

Читайте, как отключить устарелый протокол безопасности в Windows 10, для большей защиты ПК от вредоносных программ и программ шифровальщиков. В локальных сетях файлы передаются, чаще всего по «FTP- протоколу» (File Transfer Protocol), что не всегда удобно для больших или корпоративных локальных сетей. Конечно, на помощь могут прийти дорогостоящие системы документооборота, которые существенно упрощают одновременную работу и передачу файлов. Но эти программы требуют дополнительных расходов, настройки и времени, поэтому, легче всего пользоваться обычным файловым сервером, работающим по протоколу «SMB» (Server Message Block).

Целые эпидемии, вызванные вредоносными программами «WannaCry» и «Petya», распространяются с бешеной скоростью в сети Интернет, они используют лазейку в древнем протоколе «SMBv1». Данный протокол по-прежнему устанавливается в ОС Windows по умолчанию, по неизвестно какой нелепой причине. Если вы пользуетесь Windows 10, 8 или 7, то вам следует убедиться, что «SMBv1» отключен на вашем ПК.

- Что такое протокол «SMBv1» и почему он включен по умолчанию?

- Как отключить протокол SMBv1 в Windows 8, 8.1 и 10?

- Как отключить SMBv1 в Windows 7, с помощью реестра Windows?

- Дополнительная информация.

Проверяем настройки общего доступа

Мы будем рассматривать два случая:

- Когда компьютеры не видят друг друга в локальной сети.

- Общий доступ к сетевому накопителю. Это у нас может быть флешка, или жесткий диск который подключен к роутеру, или отдельный накопитель (он же NAS).

Первый случай

Чтобы компьютеры могли видеть друг друга и отображаться в проводнике в разделе «Сеть», они должны быть подключены через один маршрутизатор. Или соединены напрямую (кабелем, или по Wi-Fi). Проще говоря, они должны находится в одной локальной сети.

Дальше, на всех компьютерах (не знаю, сколько их там у вас), желательно присвоить статус сети «Домашняя» (частная). Как это сделать в Windows 10, я писал в статье домашняя (частная) и общественная (общедоступная) сеть Windows 10. В Windows 7 достаточно зайти в «Центр управления сетями и общим доступом» и сменить там статус текущего подключения.

Если после этого по прежнему компьютер не обнаруживает другие компьютеры (или наоборот), то давайте еще проверим параметры общего доступа.

Для этого, в окне «Центр управления сетями и общим доступом» (если не знаете как открыть его в Windows 10, то смотрите эту статью) нажимаем на пункт «Изменить дополнительные параметры общего доступа».

И для текущего профиля (обычно это «Частная») выставляем параметры как на скриншоте ниже.

Делаем это на всех компьютерах в локальной сети.

Статьи по этой теме:

Не путайте настройки общего доступа с настройками FTP. Настройки FTP-сервера на роутере в данном случае не при чем.

Ну и если другие устройства видят сетевой накопитель и имеют к нему доступ, а на каком-то конкретном компьютере доступа к нему нет, то значит проблема не на стороне роутера. Перебирайте настройки «проблемного» ПК по этой статье.