Введение. Немного о самом вирусе Vault

Прежде чем узнать о том, как восстановить файлы после вируса Vault, нужно немного узнать о самом вредоносном коде. Как же действует механизм этого «злого монстра»? Чем же он может так насолить пользователю? Почему нельзя продолжать работу с повреждёнными файлами? Давайте рассмотрим эту актуальную проблему подробнее.

Давайте разбираться, как восстановить файлы после вируса Vault

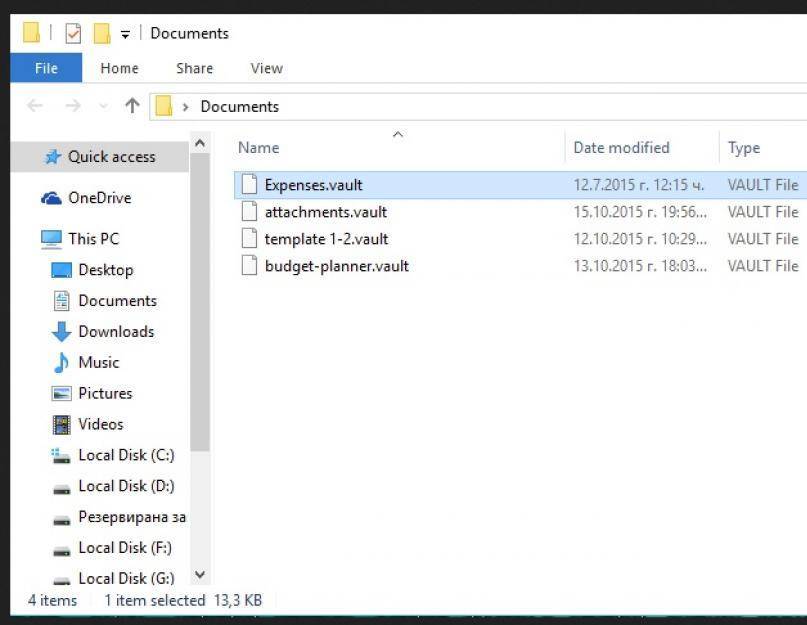

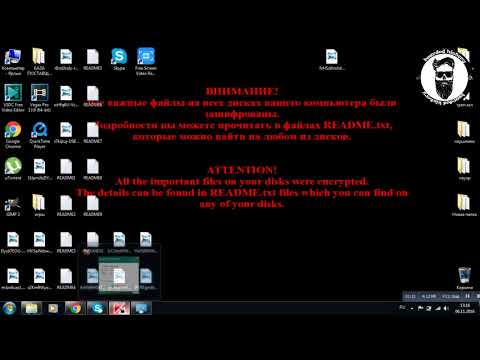

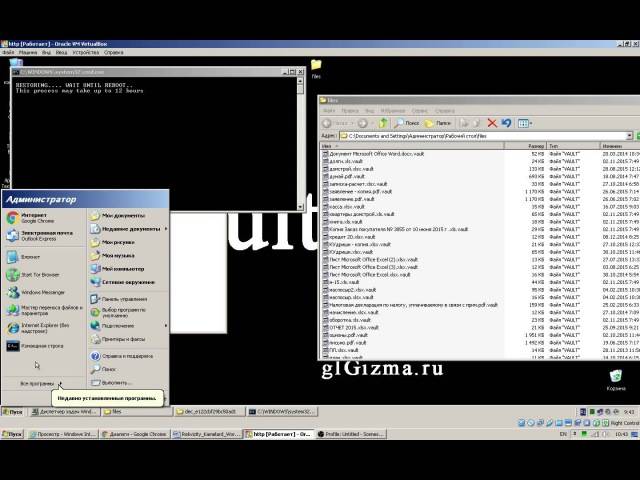

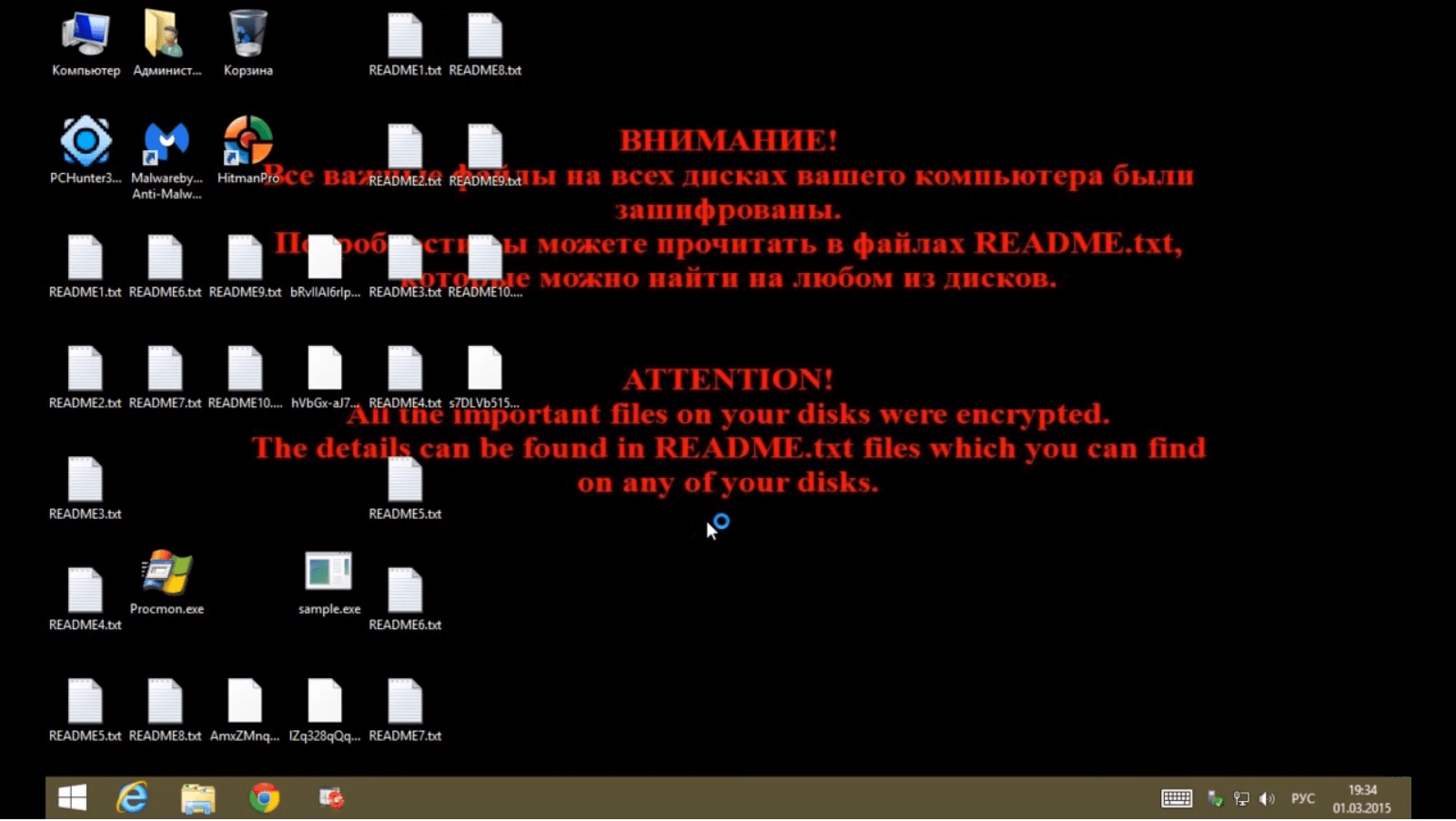

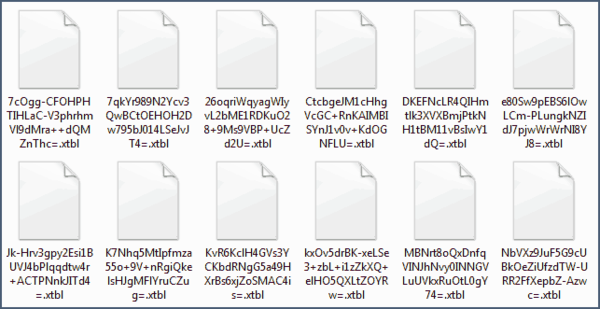

Вирус Vault работает по шифровальной системе: он берёт файл, создаёт его копию, шифрует его, подменяя имена, и представляет вам уже заблокированный документ. Процесс шифрования зависит от того, насколько мощный у вас компьютер. Если скорость обмена данных с диском высокая, то и быстрота заражения ваших личных файлов будет велика. Поэтому при уже запущенной атаке рекомендуется сразу отключать компьютер полностью, дабы сократить количество информации, которая будет зашифрована.

Установка Vault

Для развёртывания Vault в Проде, вам понадобится init скрипт, который в комплект не входит. Можно написать свой, упаковать Vault в Docker контейнер (самый простой вариант) или демонизировать его с помощью Supervisord.

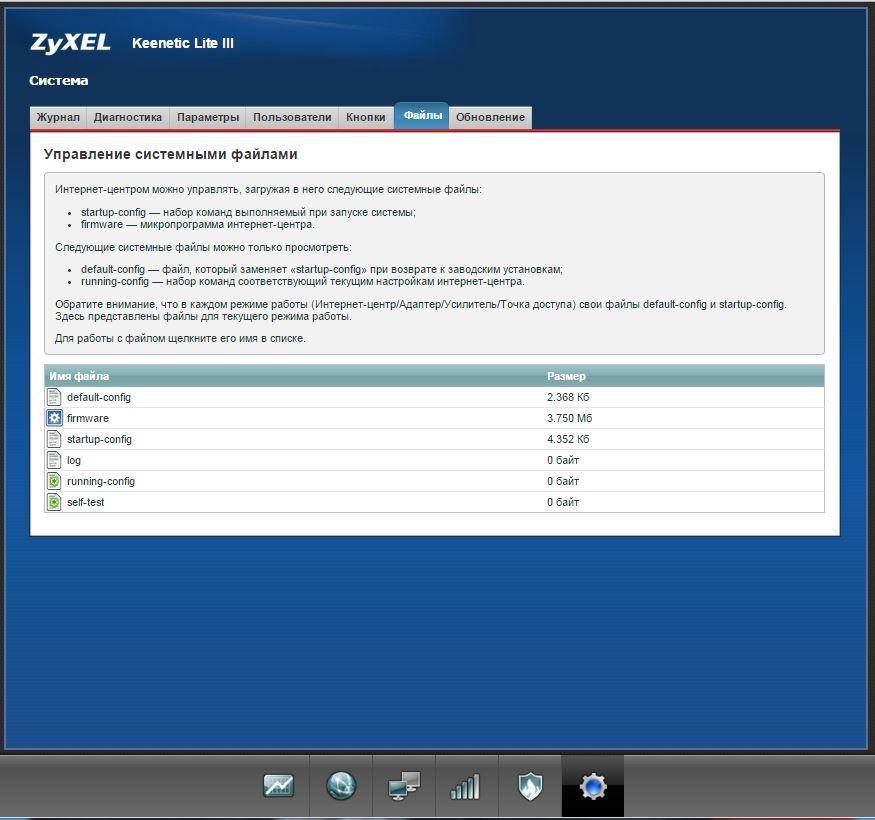

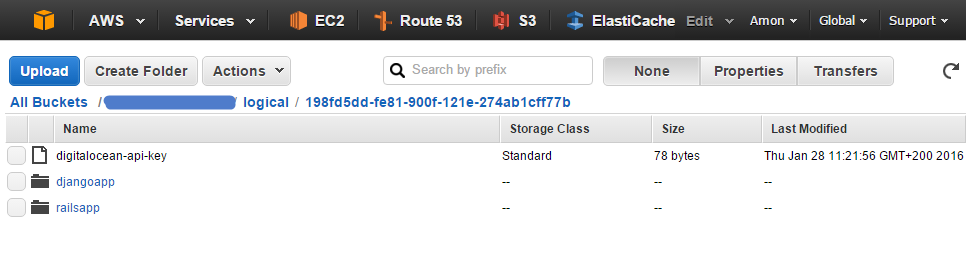

Следующий этап — выбор хранилища: места, где Vault будет хранить ваши sensitive данные. Можно использовать файлы, S3, MySQL, Consul и т.д.

Лично я нахожу S3 сбалансированным решением между простотой использования и надёжностью. В Vault версии 0.4 вы не можете вывести список секретов, но сможете проверить их через Amazon Console.

# vault.hclbackend "s3" { bucket = "vault" access_key = "AKIAIPR2HA" secret_key = "nO6TK2NAPpZkBf+iSWrnQAojIp" region = "eu-west-1"}listener "tcp" { address = "127.0.0.1:8200" tls_disable = 1}vault server -config=vault.hclvault init# Key 1: 4cdc4cccb9e2ddda8a2163e8d1a1b94522e6e9c6d25d6a5a12e9677262547c1401# Key 2: 8b94a7e4614956778ccce9a185d736e9d4a86dd75ca588056f9c10da60a8f31d02# Key 3: 42378fbd9549091da0bcf6c14f9287e961e0738eb129b4b28d79538e702ab9db03# Key 4: b35c835644358269219fd75378507380d9cc76ca47fe5f64ce28b28e9eb5f82c04# Key 5: 7affab0fb035dd030defc833b215c2806c846893aa7263d32ccdf1da8e37b2ea05# Initial Root Token: 8a5dbab4-43cc-8b8d-e6a6-04d5e458dca9# You have to provide any 3 of the 5 keys printed to stdout after the init commandvault unseal# authenticate with the root token, configure Vault, set policies, etc.vault auth 8a5dbab4-43cc-8b8d-e6a6-04d5e458dca9Vault использует TLS сертификат для защиты TCP сокета, на котором исполняется. Вам придётся сгенерировать один и в документации не поясняется, как это сделать. Docker использует схожий механизм безопасности, так что его документация может стать референсом.

Вариантом попроще для охраны вашего экземпляра Vault может стать фронтенд через nginx/apache. К примеру, вы можете настроить basic auth или разрешить доступ только с определённых IP.

# Full configuration at https://mozilla.github.io/server-side-tls/ssl-config-generator/# /etc/nginx/sites-enabled/vaultserver { listen 80; listen 443 ssl; server_name vault; return 301 https://vault.yourdomain.com$request_uri; } server { listen 443 ssl; location / { proxy_buffering off; proxy_pass http://127.0.0.1:8200; proxy_redirect off; proxy_set_header Host $http_host; }}Вирус Vault. Инструкция о том как можно восстановить файлы

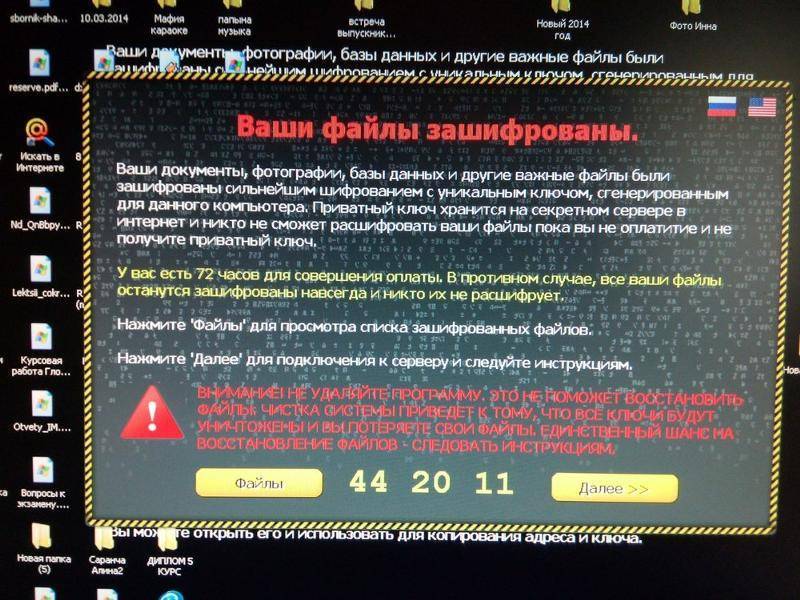

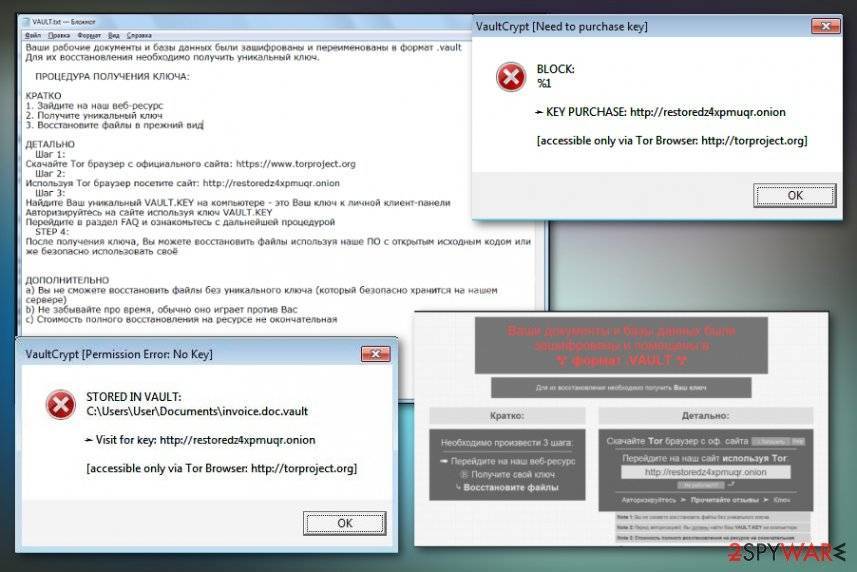

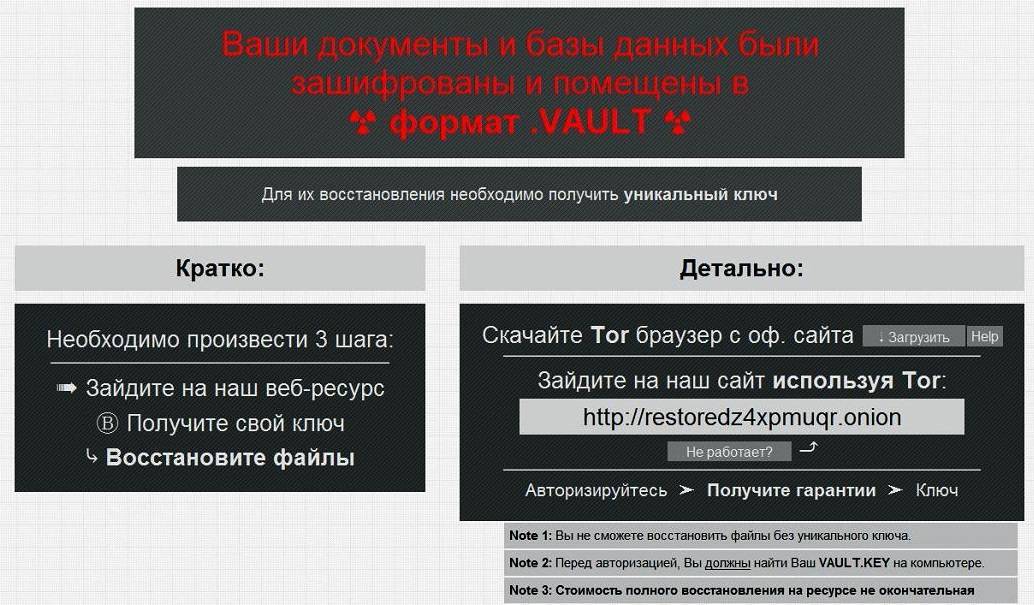

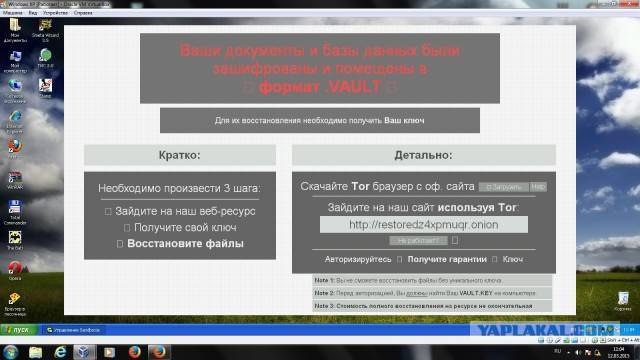

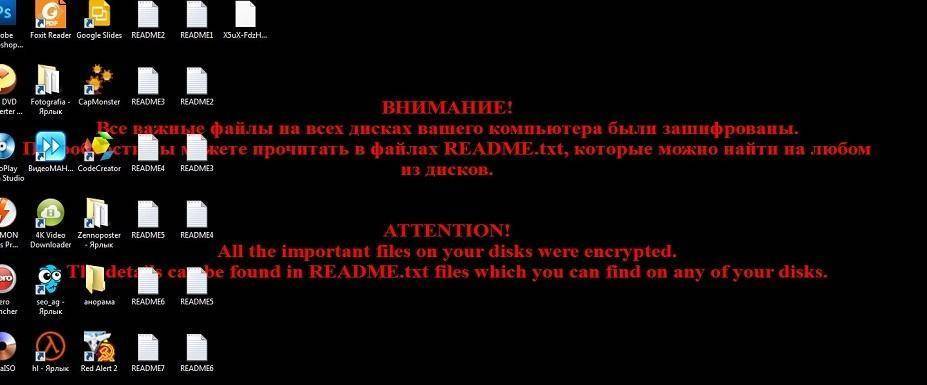

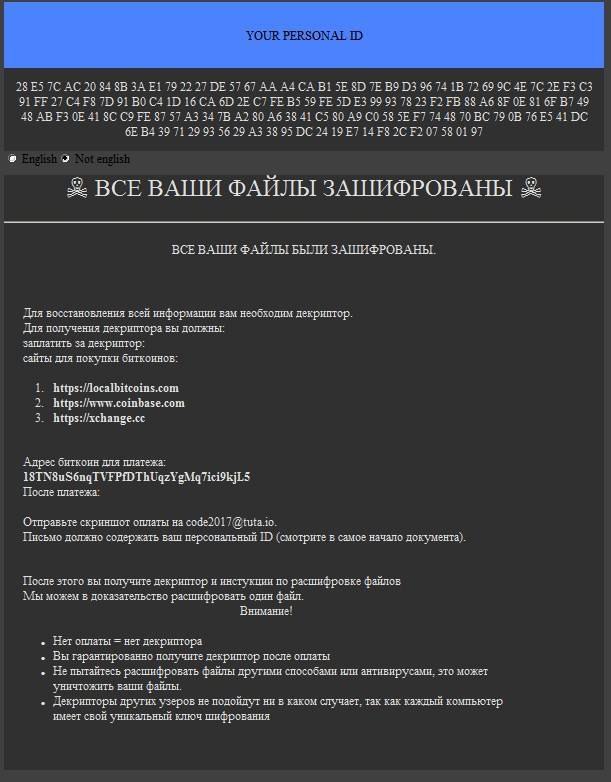

Шифрование данных — это новый способ с помощью которого мошенники пытаются получить денежные средства с обманутых людей. По сети, уже очень давно ходит такие вирусы, которые шифруют все документы, картинки и прочее файлы, устанавливая им различные не понятные расширения, после чего появляется сообщение о том, что для расшифровки нужно отправить 5000 рублей, и только тогда вы сможете получить обратно свои файлы.

Как бы это не было грустно, но многие ведутся на эти обманны и попросту из-за безысходности, да бы сохранить свои фотки или вордовские документы, платят этим мошенникам деньги, чем и мотивируют их на продолжение своей беззаконной деятельности.

Видимо это была какая-то очередная массовая рассылка, потому что данную проблему я обнаружил у двух моих знакомых, как оказалось позже, что и на работе вирусом Vault заразилось ещё одиннадцать компьютеров.

Как удалить вирус vault и вылечить компьютер

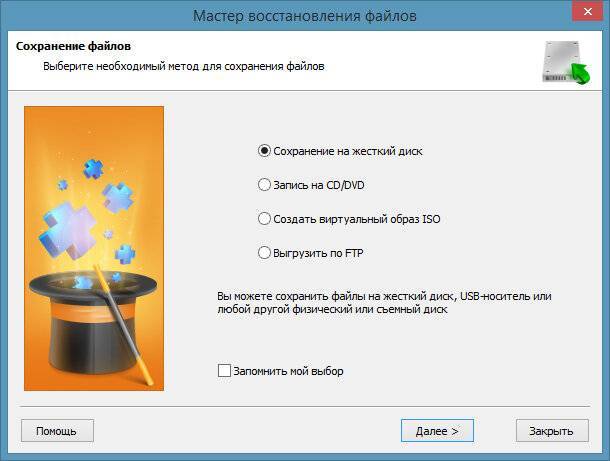

Теперь перейдём к тому, как можно вернуть к жизни зашифрованные файлы. Весь процесс восстановления будет разбит на три части:

- Удаление троянских файлов.

- Лечение повреждённых секторов.

- Возвращение потерянных файлов.

Давайте рассмотрим каждый этап отдельно.

Удаление троянских файлов

Вредоносные коды хранятся в системной папке Temp (после работы вируса Vault). Их названия следующие:

- 3c21b8d9.cmd

- 04fba9ba_VAULT.KEY

- CONFIRMATION.KEY

- fabac41c.js

- Sdc0.bat

- VAULT.KEY

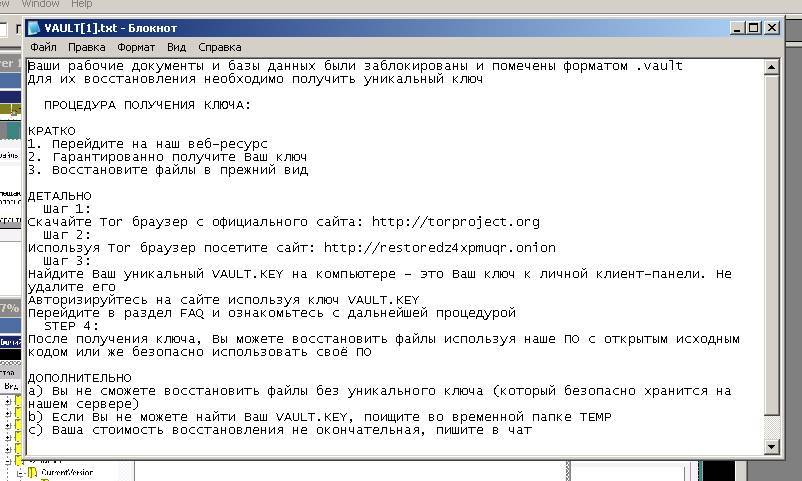

- VAULT.txt

Третий, шестой и седьмой файлы нужно сохранить на всякий случай, а вот остальные необходимо удалить. VAULT.KEY обязательно пригодится для расшифровки, ибо без него вы не сможете восстановить потерянную информацию, ведь это есть не что иное, как ключ шифрования. А файл CONFIRMATION.KEY необходим для получения ключа разблокировки. Текстовый файл Vault (седьмой номер) содержит информацию о том, как можно получить ключ к спасению у злоумышленников.

Небольшое лечение

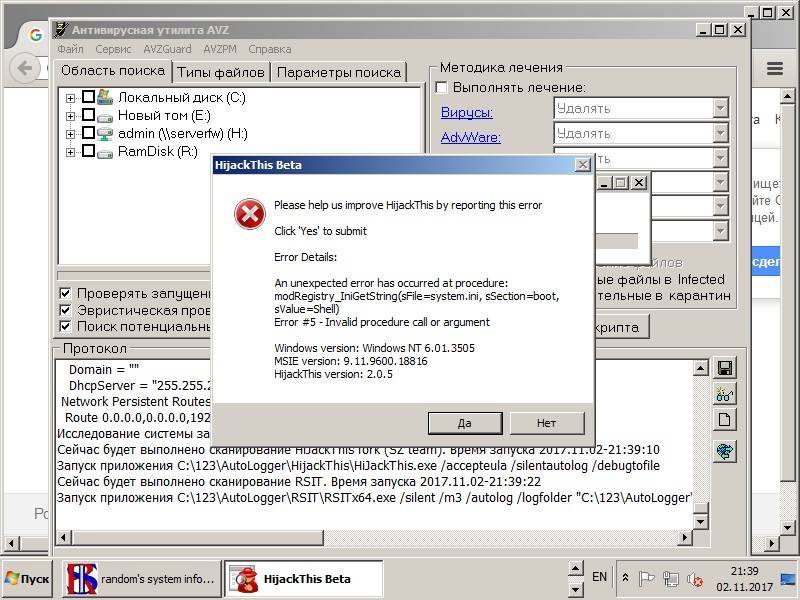

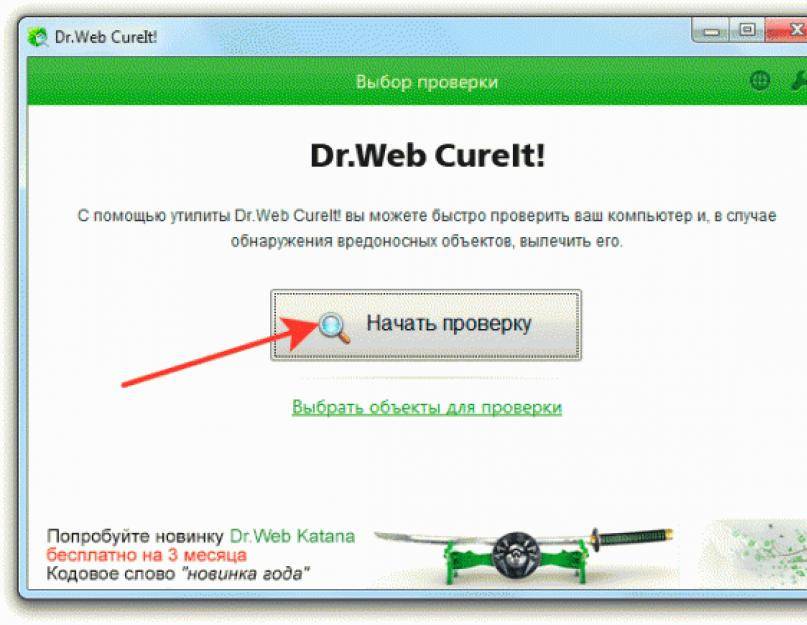

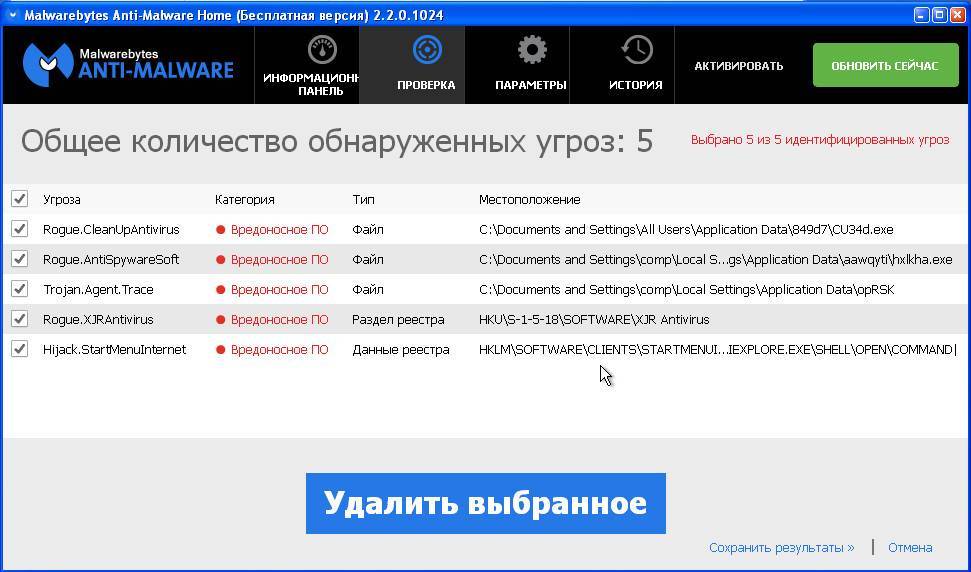

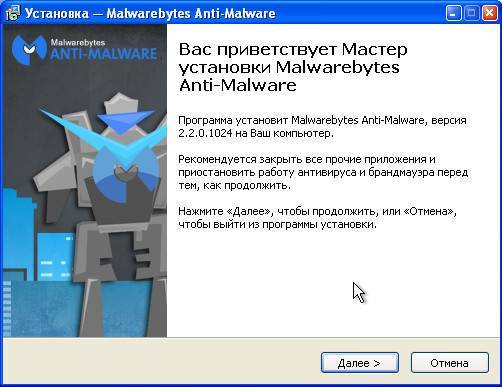

Возможно, это и не принесёт каких-либо плодов, но всё равно пройдитесь Антивирусом по компьютеру. Проведите процедуру сканирования и удаления вредоносных файлов, но проследите, чтобы предыдущие документы не были удалены (если вы хотите восстановить информацию на компьютере).

Восстановление файлов

Для начала мы попробуем бесплатные способы, без обращения к хакерам.

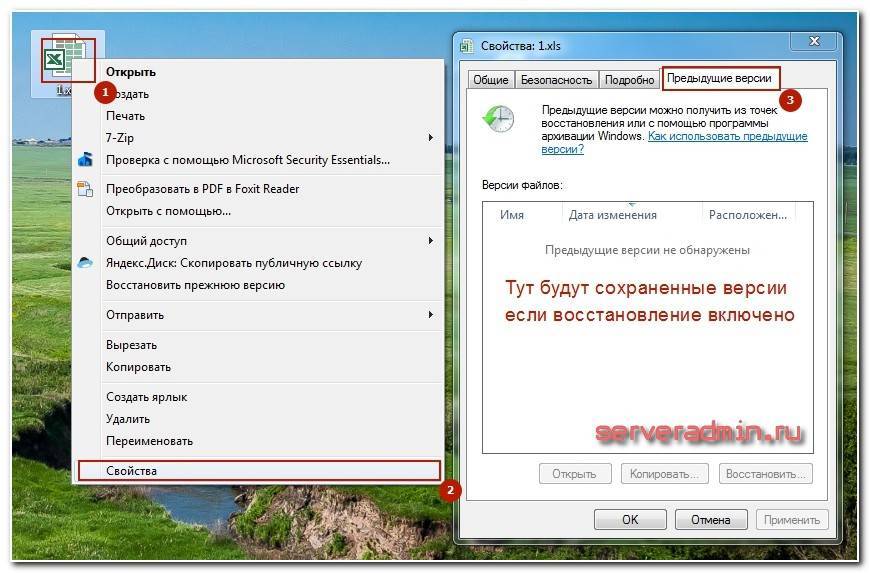

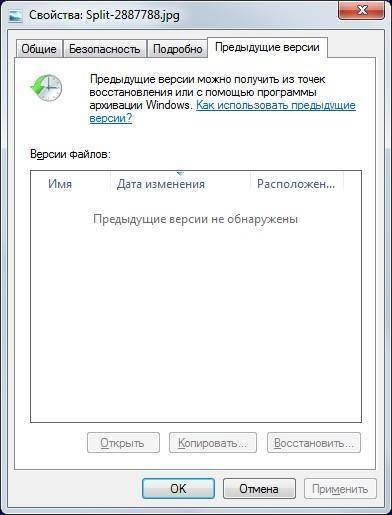

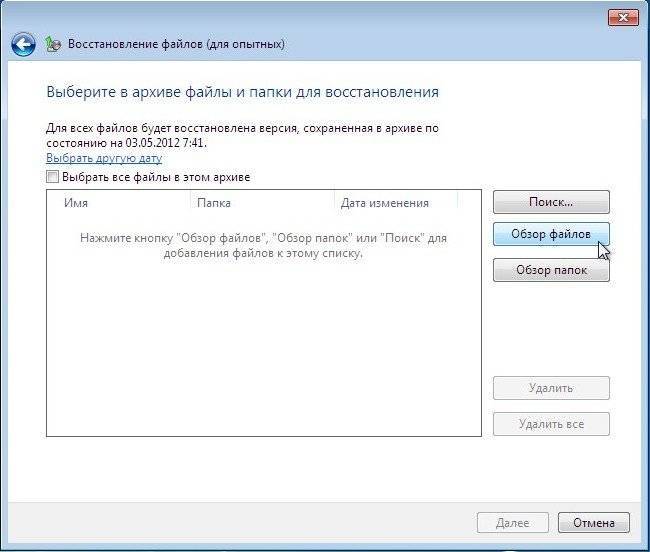

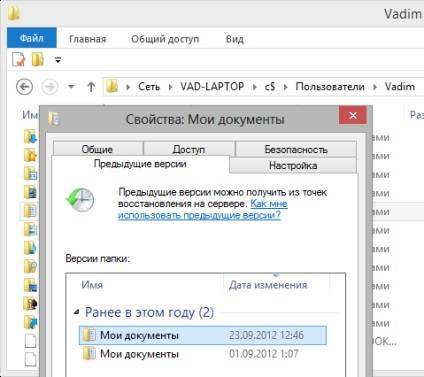

- Восстановление предыдущей версии файла. В Windows 7 есть такая полезная штука, как откат к предыдущей версии того или иного документа (будь то фотография, видео или музыка и так далее). Нажмите правой кнопкой мыши на файл, затем на «Свойства» и последнюю вкладку «Предыдущие версии». Если система обнаружит следы старых версий документа, то считайте, что вам очень повезло. В противном случае этот метод вам не поможет.

- Посмотрите, нет ли резервной копии документации на дисках или других источниках. Если вы не настраивали эту функцию, скорее всего, её нет. Резервное копирование производится либо на другой локальный диск компьютера, либо на внешний носитель информации.

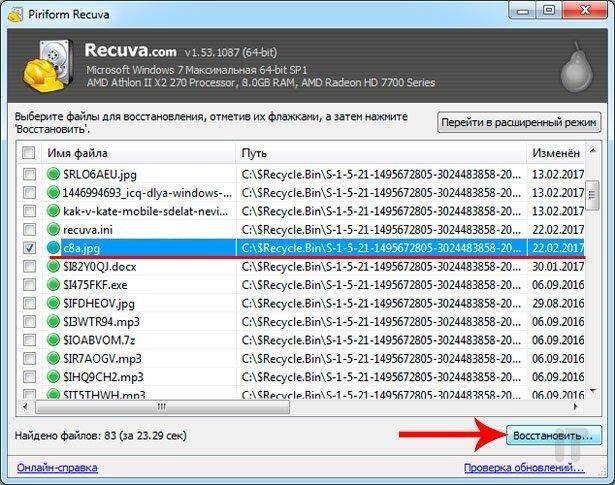

- Проверьте корзину на всех устройствах (онлайн-сервисы хранения информации, жёсткие диски, компьютеры, ноутбуки). Есть маленькая вероятность, что некоторые данные лежат там.

- Если ни один из способов не помог, остаётся лишь заплатить деньги мошенникам. Это единственный вариант, если потерянная информация вам действительно нужна. Так вы сможете узнать, как расшифровать файлы, повреждённые вирусом Vault. Пользователи делятся в сети отзывами о том, что этот способ реально помогает и после ввода ключа данные восстанавливаются. Наверное, если бы хакеры просто вымогали деньги, то никто бы не отправлял их после пары отрицательных отзывов.

Решения от антивирусных лабораторий

И «Лаборатория Касперского» и DrWeb признают, что бороться с шифровальными вирусами тяжело. Также трудно и определить их в системе. Но у антивирусных лабораторий есть дешифраторы, которые в ряде случаев помогают в ситуации. У «Касперского» это RectorDecryptor. Утилита сама ищет и исправляет пораженные файлы.

Если этот вариант не помог, отправляйте файл на анализ в DrWeb, и там подберут дешифратор к конкретному случаю. Запрос с описанием проблемы пишите в поддержку на официальном сайте лаборатории. Ознакомившись с проблемой, специалисты предложат отправить 3 файла:

- CONFIRMATION.KEY;

- Vault.KEY;

- Пример зашифрованного файла.

В результате, вы получите или настроенную под конкретный случай утилиту для разблокировки всех файлов либо существующего файла.

Как восстановить и расшифровать файлы после вируса vault

Вот мы и подошли к самому главному моменту. Как же нам получить обратно свою информацию. Компьютер мы вылечили, что могли восстановили, прервав шифрование. Теперь надо попытаться расшифровать файлы. Конечно, проще и желанней всего было бы получить готовый дешифратор vault для расшифровки, но его не существует. Увы, но создать инструмент, чтобы дешифровать данные, зашифрованные ключом RSA-1024 технически невозможно.

Так что к великому сожалению, вариантов тут не очень много:

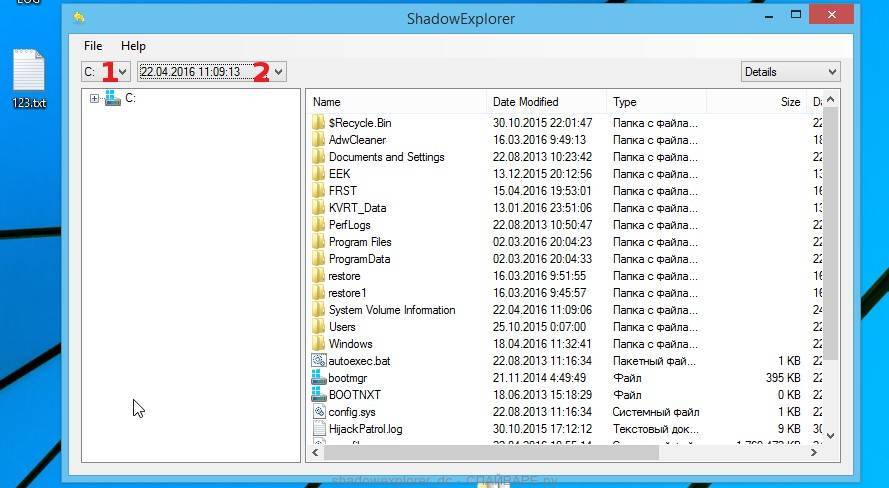

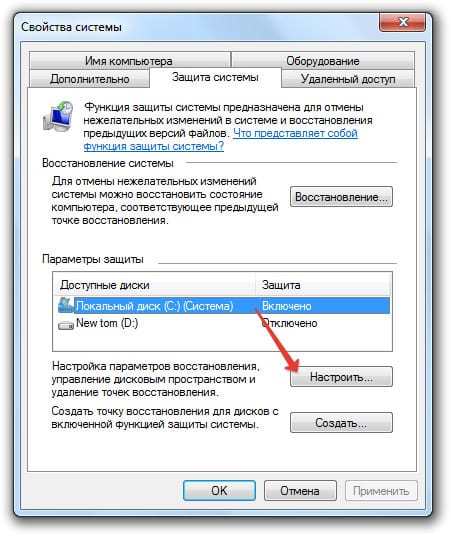

- Вам очень повезло, если у вас включена защита системы. Она включается для каждого диска отдельно. Если это было сделано, то вы можете воспользоваться инструментом восстановления предыдущих версий файлов и папок. Находится он в свойствах файла. Подробнее можно поискать в интернете, статей по поводу этого инструмента восстановления остаточно.

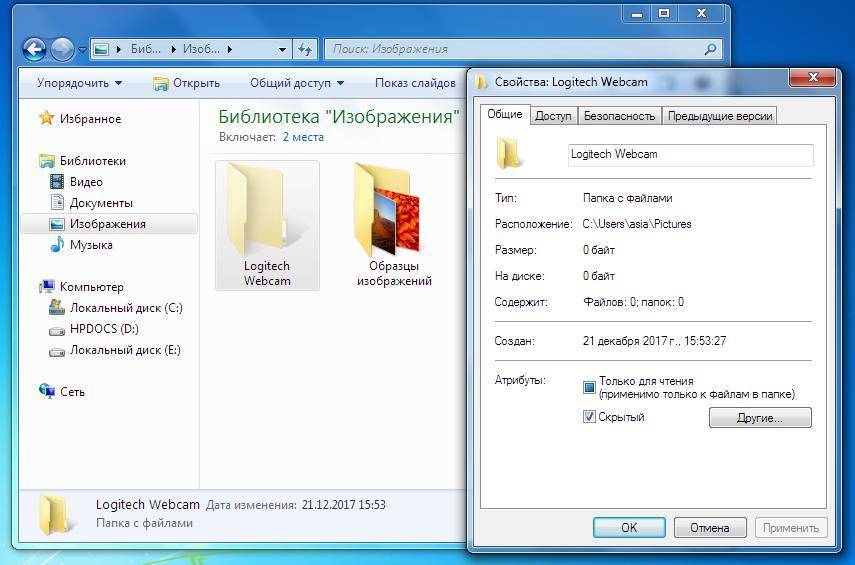

- Если у вас оказались зашифрованы файлы на сетевых дисках, ищите архивные копии, проверяйте, не включена ли на этих дисках корзина, там будут ваши исходные файлы. Хотя стандартно на сетевых дисках ее нет, но можно настроить отдельно. Я чаще всего это делаю, когда настраиваю сетевые шары. Вспомните, нет ли у вас архивных копий ваших локальных данных.

- Если у вас пострадали данные в папках, которые подключены к хранилищам данных в интернете типа Яндекс.Диск, Dropbox, Google disk, загляните к ним в корзину, там должны остаться оригинальные файлы до шифрования.

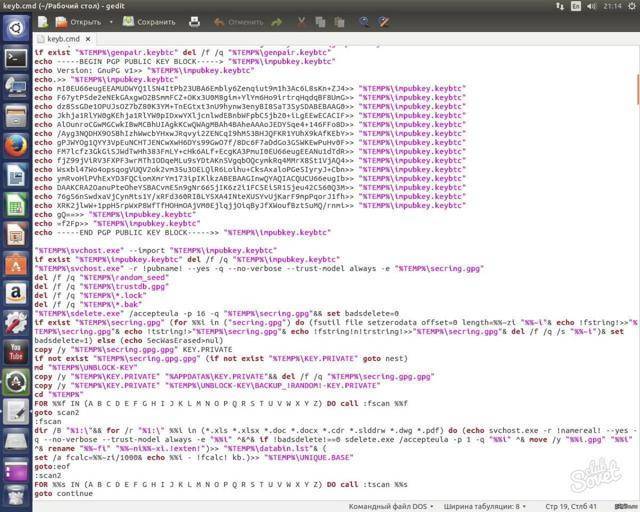

- Попробуйте найти файл secring.gpg.Файл этот должен быть создан на вашей машине (как правило в %TEMP% юзера) в момент запуска процесса шифрования. К сожалению, вероятность успешного поиска secring.gpg невелика, поскольку шифратор тщательно затирает данный ключ с помощью утилиты sdelete.exe:

"%temp%\sdelete.exe" /accepteula -p 4 -q "%temp%\secring.gpg"

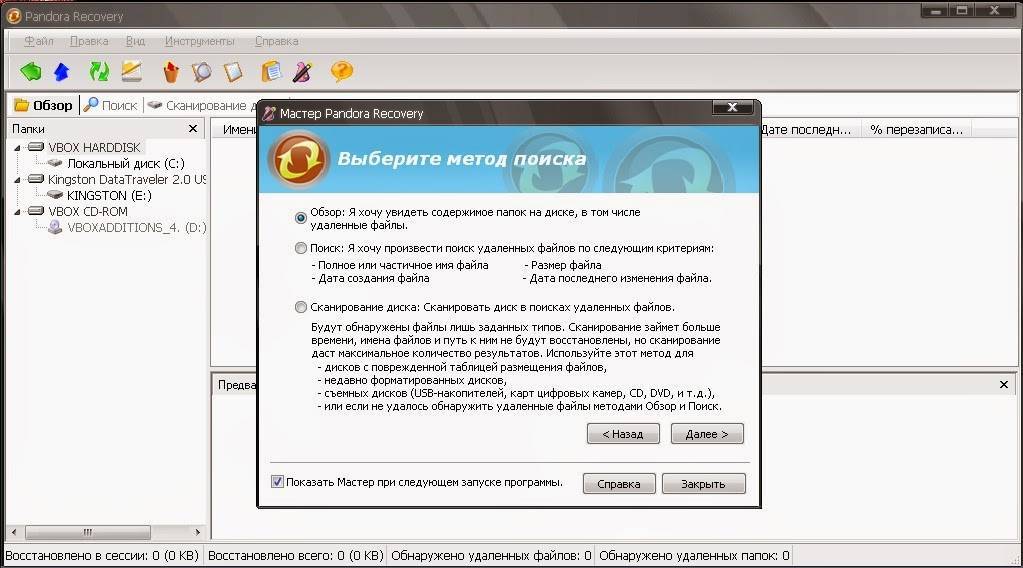

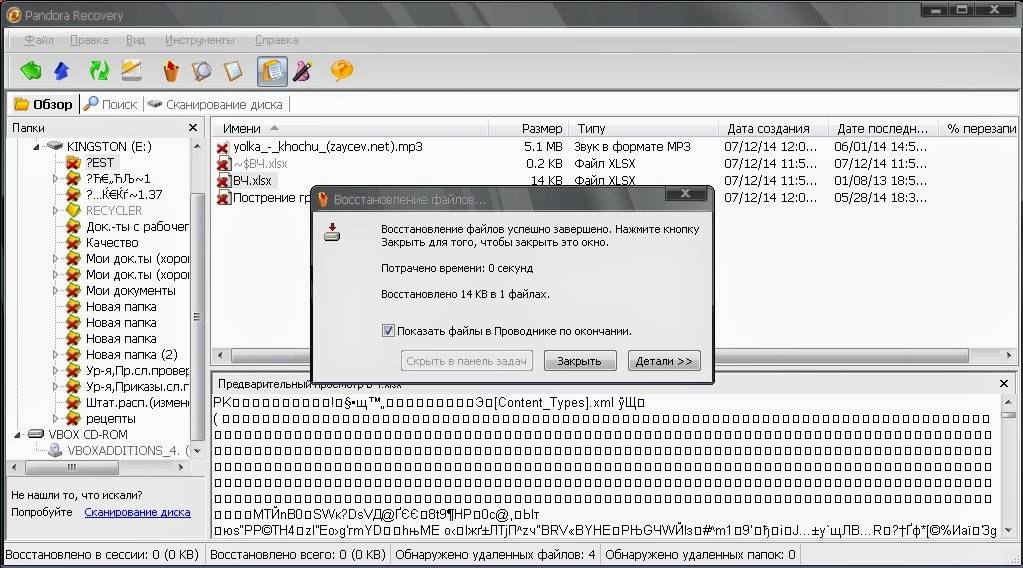

Но вдруг вам повезет. Повторный запуск шифратора с целью получения этого ключа не поможет. Ключ будет создан уже с другим отпечатком и ID, и для расшифровки ваших документов не подойдет. Пробуйте искать данный ключ среди удаленных файлов, но обязательно ненулевого размера ~1Кб.

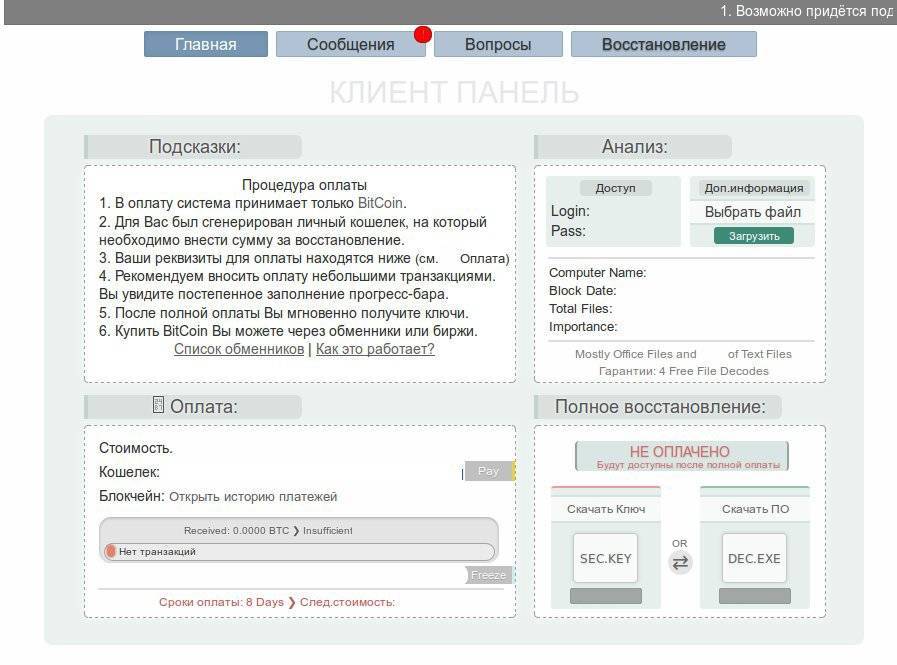

Если ничего из перечисленного выше вам не помогло, а информация зашифровалась очень важная, у вас остается только один вариант – платить деньги создателям вируса для получения дешифратора vault. По отзывам в интернете это реально работает, есть шанс с высокой долей вероятности восстановить свои файлы. Если бы это было не так, то никто бы не платил деньги после нескольких отрицательных отзывов.

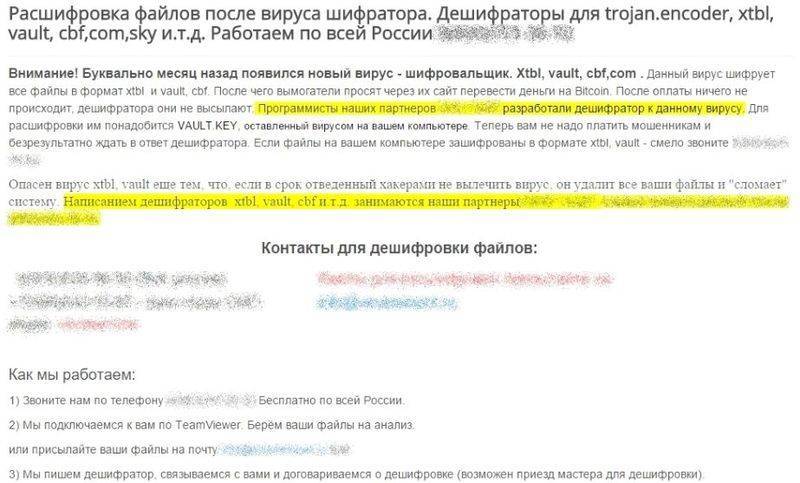

Вирус vault настолько популярен, что в сети появилась реклама, где некие товарищи предлагают за деньги торговаться с хакерами, чтобы сбить цену на расшифровку данных. Я не знаю, насколько реально они сбивают цену и сбивают ли вообще, возможно это просто разводилы, которые возьмут с вас деньги и смоются. Тут уже действуйте на свой страх и риск. Я знаю только, что сами хакеры реально восстанавливают информацию. Одна знакомая компания, где пострадали сетевые диски, и из бэкапов не смогли полностью восстановить данные, заплатили злоумышленникам и смогли восстановить часть информации. Но только часть, потому что вышла накладка. Так как было почти одновременно заражено несколько компьютеров, то и шифрование производилось не с одного, а как минимум с двух одновременно. При оплате же ты покупаешь только один ключ дешифратора vault от одной машины. Чтобы расшифровать файлы, зашифрованные вторым компьютером пришлось бы отдельно покупать закрытый ключ еще и к нему. Это делать не стали, удовлетворившись полученным результатом.

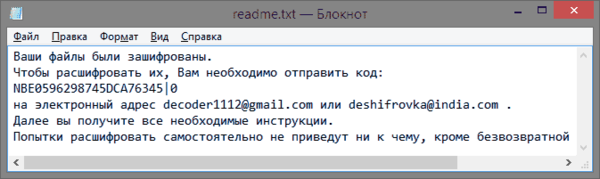

Какую цену назначат вам за расшифровку зависит от количества зашифрованных файлов и от вашего умения найти общий язык с шифраторами. С хакерами возможно живое общение в чате. Информация о ваших зашифрованных файлах хранится в CONFIRMATION.KEY, о котором я упоминал ранее. Так же для расшифровки вам понадобится VAULT.KEY. Как связаться с хакерами рассказано непосредственно в информационном сообщении, которое вы получаете после заражения. Сервер хакеров работает не круглосуточно, а примерно 12 часов в сутки. Вам придется сидеть и проверять время от времени его доступность.

Больше мне нечего добавить по теме дешифровки данных. Пробуйте варианты. Вообще, выходит чистая уголовщина и суммы гоняют приличные эти негодяи. Но как найти управу на преступников я не знаю. Куда жаловаться? Участковому?

Повторю еще раз на всякий случай. Для описанной мной модификации vault дешифратора не существует! Не тратьте деньги, если кто-то будет предлагать вам его купить. Создать дешифратор ваулт в данном случае технически невозможно.

Как удалить вирус vault и вылечить компьютер

Теперь перейдём к тому, как можно вернуть к жизни зашифрованные файлы. Весь процесс восстановления будет разбит на три части:

- Удаление троянских файлов.

- Лечение повреждённых секторов.

- Возвращение потерянных файлов.

Давайте рассмотрим каждый этап отдельно.

Удаление троянских файлов

Вредоносные коды хранятся в системной папке Temp (после работы вируса Vault). Их названия следующие:

- 3c21b8d9.cmd

- 04fba9ba_VAULT.KEY

- CONFIRMATION.KEY

- fabac41c.js

- Sdc0.bat

- VAULT.KEY

- VAULT.txt

Третий, шестой и седьмой файлы нужно сохранить на всякий случай, а вот остальные необходимо удалить. VAULT.KEY обязательно пригодится для расшифровки, ибо без него вы не сможете восстановить потерянную информацию, ведь это есть не что иное, как ключ шифрования. А файл CONFIRMATION.KEY необходим для получения ключа разблокировки. Текстовый файл Vault (седьмой номер) содержит информацию о том, как можно получить ключ к спасению у злоумышленников.

Небольшое лечение

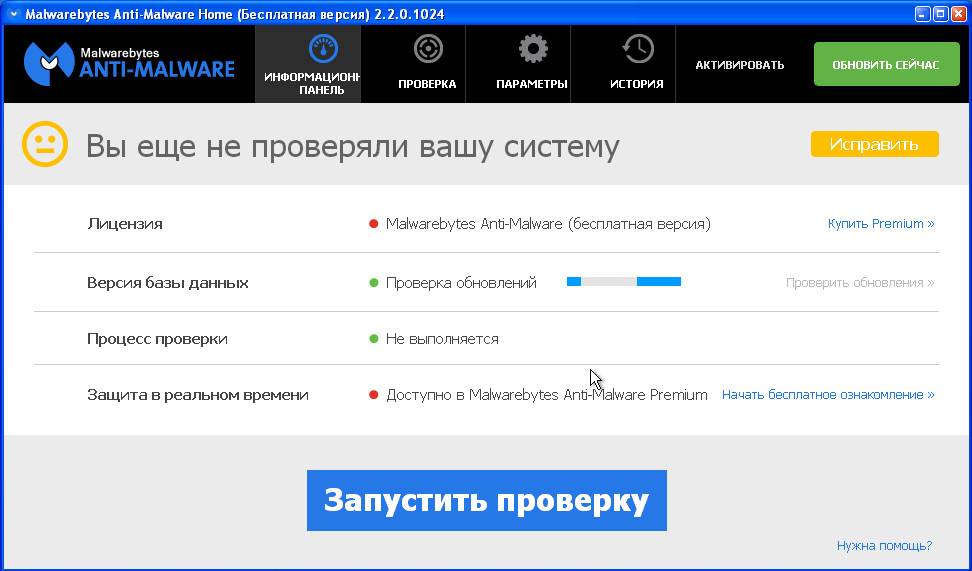

Возможно, это и не принесёт каких-либо плодов, но всё равно пройдитесь Антивирусом по компьютеру. Проведите процедуру сканирования и удаления вредоносных файлов, но проследите, чтобы предыдущие документы не были удалены (если вы хотите восстановить информацию на компьютере).

Восстановление файлов

Для начала мы попробуем бесплатные способы, без обращения к хакерам.

- Восстановление предыдущей версии файла. В Windows 7 есть такая полезная штука, как откат к предыдущей версии того или иного документа (будь то фотография, видео или музыка и так далее). Нажмите правой кнопкой мыши на файл, затем на «Свойства» и последнюю вкладку «Предыдущие версии». Если система обнаружит следы старых версий документа, то считайте, что вам очень повезло. В противном случае этот метод вам не поможет.

- Посмотрите, нет ли резервной копии документации на дисках или других источниках. Если вы не настраивали эту функцию, скорее всего, её нет. Резервное копирование производится либо на другой локальный диск компьютера, либо на внешний носитель информации.

- Проверьте корзину на всех устройствах (онлайн-сервисы хранения информации, жёсткие диски, компьютеры, ноутбуки). Есть маленькая вероятность, что некоторые данные лежат там.

- Если ни один из способов не помог, остаётся лишь заплатить деньги мошенникам. Это единственный вариант, если потерянная информация вам действительно нужна. Так вы сможете узнать, как расшифровать файлы, повреждённые вирусом Vault. Пользователи делятся в сети отзывами о том, что этот способ реально помогает и после ввода ключа данные восстанавливаются. Наверное, если бы хакеры просто вымогали деньги, то никто бы не отправлял их после пары отрицательных отзывов.

Что не рекомендуется делать при заражении вирусом

Итак, мы рассмотрели все основные (а главное – эффективные) методы для восстановления данных после атаки трояна-шифровальщика. Но не факт, что они сработают, если были совершены действия, которые могут повлечь за собой перманентную потерю данных

Поэтому перед тем, как приступать к решительным действиям по борьбе с вирусом, стоит принять во внимание несколько важных моментов:

- Не переустанавливайте операционную систему. Хоть этот метод и позволит избавиться от трояна-шифровальщика, но платой за это будет потеря всех зашифрованных файлов.

- Не запускайте программы, которые очищают реестр и удаляют временные данные.

- Не запускайте сканирование антивирусом – как уже было отмечено ранее, такой подход может безвозвратно удалить важную информацию. Если же процесс уже был запущен, то проверьте, были ли файлы помещены в карантин – в таком случае, их можно будет восстановить и провести работы по их расшифровке.

- Никак не взаимодействуйте с зараженными вирусом-шифровальщиком файлами (сюда относится переименование документов, изменение расширения и пр.), т.к. это только уменьшает шансы на возможность успешного восстановления.

Также хотим дать несколько советов, что будет полезно сделать для остановки процесса заражения компьютера вирусом-шифровальщиком:

- Остановить процесс шифрования документов в “Диспетчере задач”. Конечно, это при условии, что вы знаете, какой процесс запущен непосредственно вирусом.

- Отключить компьютер от интернета. Учитывая, что заражение обычно происходит через подключение к сети онлайн, то при ее отключении вполне вероятно, что заражение приостановится. Это подходящий момент, чтобы заняться устранением вирусом и восстановлением информации.

Удаление шифровальщика Vault

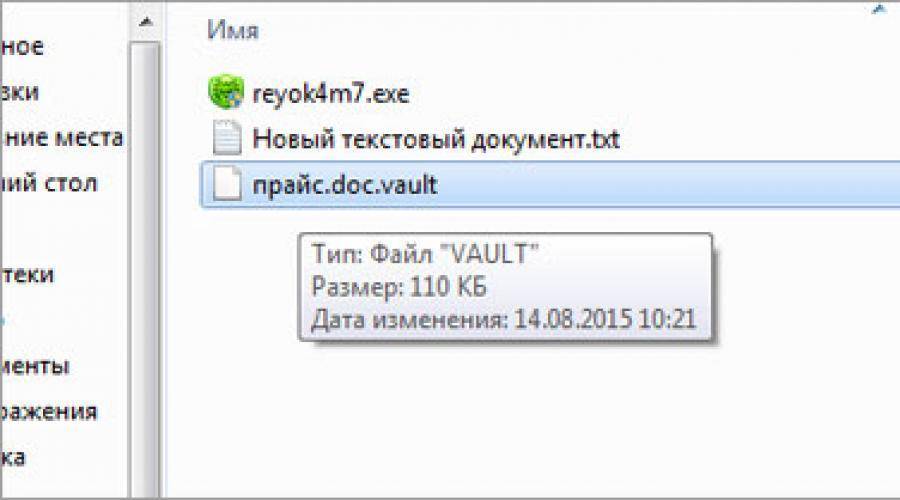

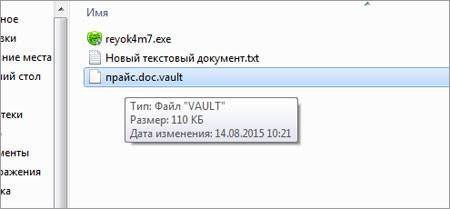

Как только вы заметите на ваших файлах расширение .vault

, то сразу вырубайте сеть, прекращайте выполнять работу в приложениях, не стоит также открывать папки лишний раз. Перезагрузитесь и войдите через безопасный режим.

Удалить ПО несложно — просто вбейте в поиске Google запрос «популярные программы для удаления шифраторов». Но это не решит проблему — все только начинается, к сожалению.

Сам так называемый вирус прячется в папке Temp

, и состоит он из таких файлов:

- 3c21b8d9.cmd;

- fabac41c.js;

- VAULT.txt;

- Sdc0.bat;

- VAULT.KEY;

- CONFIRMATION.KEY.

Все вышеперечисленные файлы, кроме двух последних, можно удалять (об этом далее!). Запустите какой-нибудь клинер, почистите реестр, автозагрузку. Те два файла необходимо оставлять на компьютере потому что:

- VAULT.KEY — это ключ шифрования. Если вы его удалите, то навечно заблокируете свои файлы, то есть удалять этот файл нельзя ни в коем случае!;

- CONFIRMATION.KEY — содержит точную информацию о количестве заблокированных файлов, необходим для злоумышленников.

Расшифровка файлов

С вредоносным ПО вы быстро справитесь, но дальше возникнет серьезная проблема – не существует дешифратора, который быстро откроет доступ к информации, зашифрованной по алгоритму RSA-1024. Позиция крупных разработчиков антивирусного ПО сводится к тому, что у них нет технической возможности взломать код. Поэтому вариантов остается немного:

- Если утеряна информация, которая не представляет большой ценности, то её проще удалить с компьютера. И запомнить, что не нужно открывать странные письма от неизвестных отправителей.

- Если зашифрованные данные представляют большую ценность, придется заплатить отправителям вирусного ПО. Это крайний вариант, потому что нет уверенности, что вас не обманут. К тому же вы стимулируете злоумышленников продолжать рассылать зараженные письма, ведь это приносит им деньги.

Из доступных способов расшифровки можно попробовать несколько вариантов, но нет гарантии, что они дадут положительный результат:

- Обратитесь на форум технической поддержки крупных разработчиков антивирусных программ. Лаборатория Касперского, Dr.Web, ESET. База данных шифровальщиков постоянно расширяется. Опишите подробно проблему, возможно, у них найдутся инструменты для её решения.

- Используйте теневые копии файлов (актуально, если была включена защита системы).

Откройте свойства зашифрованного файла и перейдите на вкладку «Предыдущие версии».

Если есть прежние, незашифрованные редакции, то вы можете их открыть или восстановить. В таком случае данные с расширением .vault нужно удалить с компьютера. К сожалению, других работающих способов нет. Поэтому лучше избегать встречи с шифровальщиком: не открывать странные письма, не скачивать подозрительные программы, не переходить по неизвестным ссылкам.

https://youtube.com/watch?v=REzRYCv6sR0%3F

Как уберечь себя от вируса в будущем

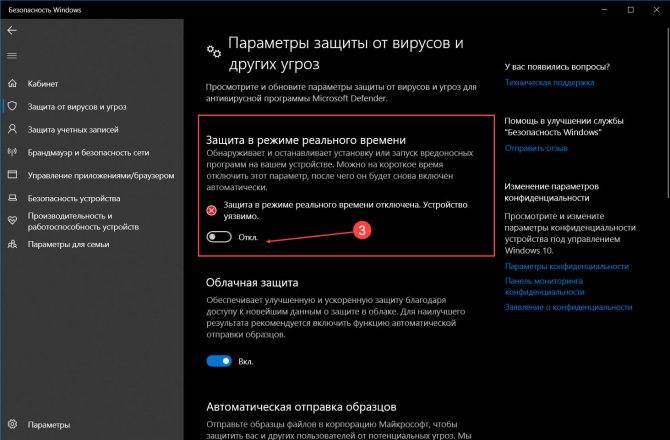

Vault-вирус крайне редко определяется антивирусными программами. Поэтом, есть ряд правил, руководствуясь которыми можно уберечь себя от шифровальщиков в будущем:

- Проверяйте файлы. Документы с расширением .js, которые приходят вам на почту или в социальные сети, априори опасны. Открывать их не стоит, а если вы хотите принять участие в борьбе с хакерами – лучше сразу отправлять на анализ в антивирусные лаборатории.

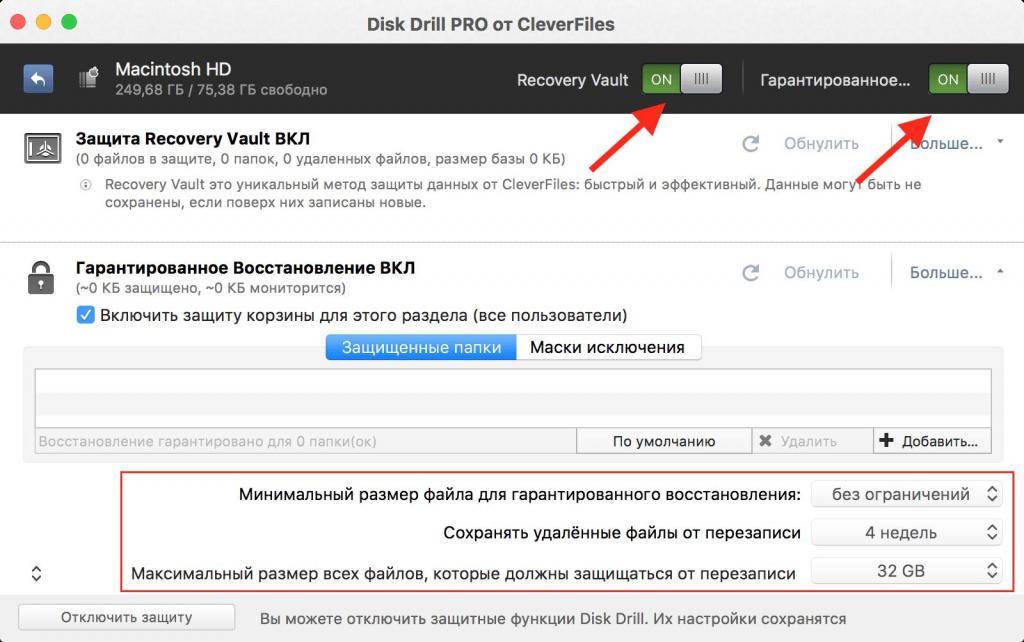

- Копируйте данные. Храните резервные копии там, где вирус не сможет их повредить. Используйте съемные носители. Синхронизируйте с облачными сервисами, такими как OneCloud, DropBox, GoogleDrive, или Я.Диск.

- Доверяйте проверенным источником. Отказывайтесь от программ, в источниках которых вы не уверены. Если у приложения доступен официальный поставщик – лучше пользоваться им, а не решениями от неизвестных организаций.

- Откажитесь от пиратской продукции. Мошенники не приходят одни. Когда вы скачиваете взломанную игру, или программное обеспечение, то рискуете получить вшитый вирус. Лицензия — это растраты. Вместе с тем и безопасность.

Интеграция хранилища подшивок AutoCAD

Данные подшивки добавляются в хранилище с помощью команды “Возврат” в Диспетчере подшивок (SSM).

Возврат рабочего процесса

Процедура возврата данных подшивки идентична возврату файлов чертежей. Однако после возврата подшивок в хранилище процессы отличаются от аналогичных процессов для возврата файлов чертежей.

Ниже приведены отличия, которыми характеризуется возврат данных подшивки.

- После того как данные подшивки добавляются в хранилище, хранилище использует файлы данных для представления иерархии подшивок и управления ею.

Значки подшивок

Иерархия подшивок Значок подшивки Файл данных Значок файла данных Подшивка *.DSS Вложенные подшивки *.DSU Лист *.DSH - Файлы данных не участвуют в рабочем процессе подшивок. Однако эти файлы автоматически выдаются, если пользователь пытается изменить свойства “Лист”, “Подшивка” или “Группа листов”.

- Файлы данных автоматически возвращаются после выполнения команд подшивки.

Возврат данных листа в хранилище

Для возврата данных листа в хранилище выполните следующие действия.

Файлы на компьютере зашифрованы в xtbl

Один из последних вариантов вируса-вымогателя шифрует файлы, заменяя их на файлы с расширением .xtbl и именем, состоящим из случайного набора символов.

К сожалению, способа расшифровать .xtbl на данный момент нет (как только он появится, инструкция будет обновлена). Некоторые пользователи, у которых на компьютере была действительно важная информация, сообщают на антивирусных форумах, что отправили авторам вируса 5000 рублей или другую требуемую сумму и получили дешифратор, однако это очень рискованно: вы можете ничего не получить.

Что делать, если файлы были зашифрованы в .xtbl? Мои рекомендации выглядят следующим образом (но они отличаются от тех, что есть на многих других тематических сайтах, где, например, рекомендуют немедленно выключить компьютер из электросети или не удалять вирус. На мой взгляд — это лишнее, а при некотором стечении обстоятельств может быть даже вредным, однако решать вам.):

- Если умеете, прервать процесс шифрования, сняв соответствующие задачи в дисптечере задач, отключив компьютер от Интернета (это может быть необходимым условием шифрования)

- Запомнить или записать код, который злоумышленники требуют выслать на электронный адрес (только не в текстовый файл на компьютере, на всякий случай, чтобы он тоже не оказался зашифрован).

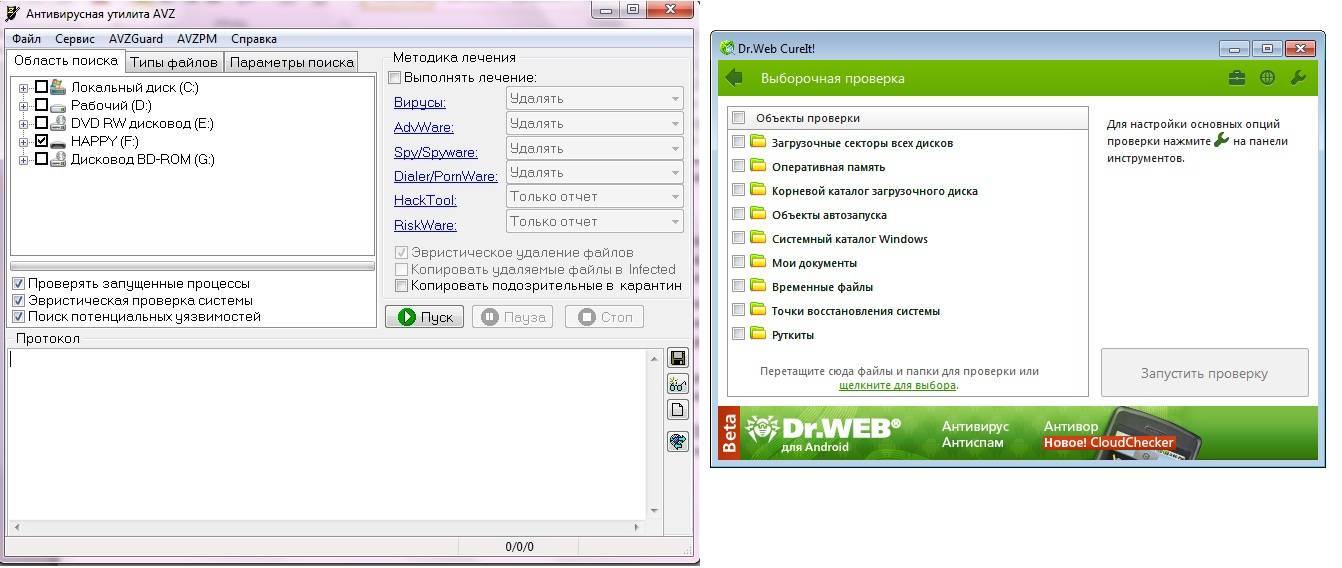

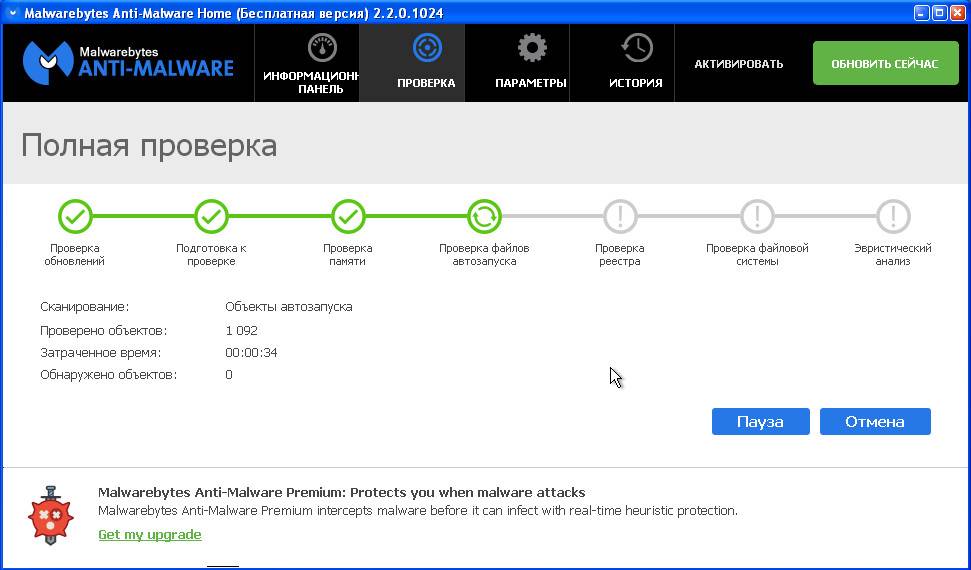

- С помощью Malwarebytes Antimalware, пробной версии Kaspersky Internet Security или Dr.Web Cure It удалить вирус, шифрующий файлы (все перечисленные инструменты с этим хорошо справляются). Я советую по очереди использовать первый и второй продукт из списка (правда, если у вас установлен антивирус, установка второго «сверху» нежелательна, так как может привести к проблемам в работе компьютера.)

- Ожидать, когда появится дешифратор от какой-либо антивирусной компании. В авангарде тут Kaspersky Lab.

- Можно так же отправить пример зашифрованного файла и требуемый код на , если у вас есть копия этого же файла в незашифрованном виде, пришлите ее тоже. В теории, это может ускорить появление дешифратора.

Чего делать не следует:

Переименовывать зашифрованные файлы, менять расширение и удалять их, если они вам важны.

Это, пожалуй, всё, что я могу сказать по поводу зашифрованных файлов с расширением .xtbl на данный момент времени.

Это интересно: В чем отличия между qhd и qhd дисплеями и почему qhd нельзя путать с 4k

Расшифровка файлов после заражения

В своих обращениях к жертвам, хакеры пишут: «Поспешите, у вас мало времени», или «Время работает против вас». Злоумышленникам нужно, чтобы вы паниковали, чтобы приняли спонтанное решение, не думая расстались с деньгами за доступ к важным файлам. Действовать нужно строго наоборот. У вас есть зашифрованные файлы, и способы вернуть к ним доступ:

- Купить ключ у вымогателей.

- Попытаться найти следы ключа на своем компьютере.

- Восстановить резервные копии файлов.

- Воспользоваться решениями от антивирусных лабораторий.

Покупка ключа у хакеров

Покупать ключ у хакеров, это как выполнять требования террористов. С моральной точки зрения – очевидно, худшая затея. Деньги, которыми вы спонсируете собственный обман позже потратят на усовершенствованные виды мошенничества. Но этот вариант имеет место, ведь есть подтвержденные случаи возвращения доступа после оплаты.

Поиск дешифратора в системе

Гораздо лучше – попытаться восстановить файлы самостоятельно. Есть простой способ как восстановить файлы после Vault вируса. Поскольку в основе вредоносного ПО лежит безопасная программа-шифровщик, дешифровальный ключ создается изначально на жестком диске компьютера. Затем он отправляется на сервер взломщиков. А уже потом – удаляется. Поэтому первым делом ищите ключ. Возможно, он еще не удален. Имя ключа secring.gpg. Если удастся найти его в системе – вам повезло.

Восстановление сохраненных копий

Можно также восстановить копии файлов. Если у вас активирована защита системы, Windows применяет к файлам процедуру резервного копирования. Жмем на файл правой кнопкой, открываем вкладку «Свойства». В открывшемся окне нажимаем «Предыдущие версии». Восстанавливаем их, и пользуемся.

Совет! Старайтесь не забывать о . Они могут выручить вас там, где не работают обычные методы устранения проблемы.

Оплата мошенникам

Конечно, чтобы не терять информацию, если не получилось ее восстановить, можно связаться с самими злоумышленниками и заплатить им. Однако их сервера не работают круглосуточно и придется ждать несколько часов, пока заработает обратная связь. Кроме этого, не факт, что после оплаты денег, создатели Vault расшифруют все файлы.

Хотя судя по многочисленным отзывам мошенники действительно расшифровывают информацию. В этом плане аферисты очень щепетильны – действует гибкая система скидок (если пользователь умудрился опять подцепить подобный вирус) и даже есть техподдержка.

Всю информацию об их сайте и как с ними связаться получаете в блокноте после заражения.

Как вылечить компьютер, ноутбук на Windows 7, 8, 10 от вируса Vault. Как раскодировать и восстановить все файлы после Vault-вируса.

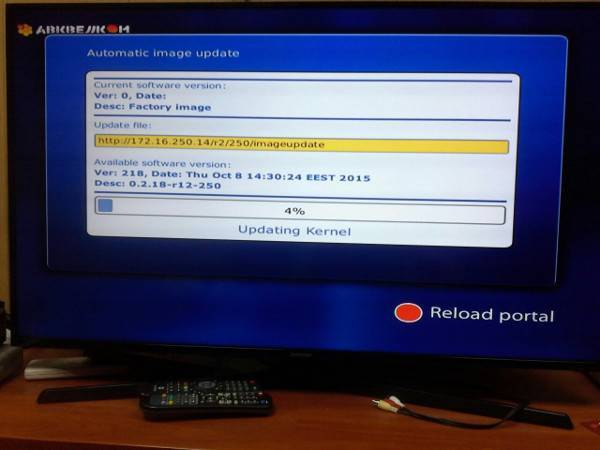

Сейчас вирус Vault можно встретить почти на любом пк. Это шифровальщик данных, от которого избавиться совсем не просто. Он попадает в ОС, после чего начинает менять расширения разнообразных файлов. Причем это касается не только личных, но и системных файлов.

Для того, чтобы избавиться от вируса нужно понять, как он попал в компьютер? Иногда это программа, скачанная из интернета, в других особое расширение браузера. Вирус начинает шифровать все данные, хранимые в памяти ПК.

Зачем стирать вирус Vault?

1. Он будет заменять разрешение важных файлов, хранимых на пк; 2. Делает систему уязвимой, а когда доберется до системных файлов, то вовсе может вывести ее из строя. 3. Может загружать сторонние файлы, которые помогают ему в шифровании данных.

Проверка системы.

Первым делом необходимо провести проверку системы на наличие опасных вирусов. Для этого нужен надежный антивирус, рекомендуется использовать Dr.Web или же Nod32. Обновите базу данных вирусов до актуальной версии, иначе программа может упустить угрозу.

Запускаем глубокую проверку, скорость выполнения которой напрямую зависит от количества файлов, хранимых в памяти пк. После сканирования просматриваем результаты, среди них должен отобразиться шифровальщик Vault. Файл, в котором нашли вирус, можно попытаться вылечить или просто удаляем его.

Удаление программ.

Первым делом необходимо стереть все подозрительные программы и файлы, которыми вы не пользуетесь. Главная особенность шифровальщиков в том, что они часто прописывают в пк бесполезный контент, который помогает в зашифровке данных. Удаление подобных программ поможет вылечить систему. Заходим в “Панель управления”, а там нажимаем на “Установка и удаление программ”, ждем полной загрузки списка, после чего стираем все незнакомые приложения. Закрываем окно и приступаем к следующему шагу.

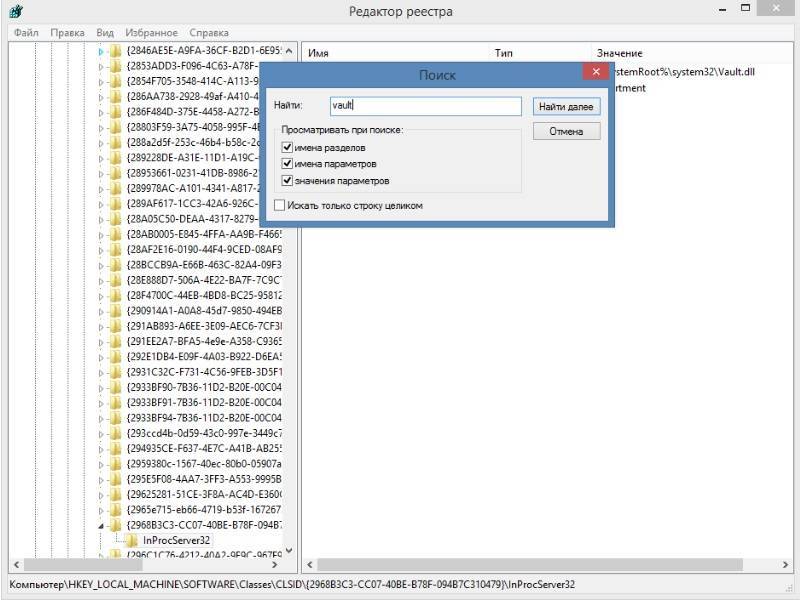

Реестр Виндовс.

В реестре часто поселяются разнообразные вирусы, которые представляют угрозу для системы. Для открытия реестра нужно нажать клавишу Win + R, после чего вводим команду “regedit”. Нажимаем ввод, на экране отобразится реестр пк. Переходим в меню “правка”, а там выбираем “поиск”. В нем пишем “Vault”. Включаем сканирование и дожидаемся вывода окончательных результатов. Все данные, которые отобразит компьютер, придется удалить. Жмем на файлы правой клавишей мышки, а затем “удалить”.

Использование сторонних программ.

Отличным вариантом будет использование приложения CCleaner. Это уникальная программа, которая выполнит чистку реестра вашего компьютера. Данный метод более эффективен, чем ручная чистка. В программе выставляем необходимые настройки, после чего запускаем сканирование. Спустя несколько секунд отобразятся результаты, а вам понадобиться нажать клавишу “очистить”.

Что делать с зашифрованными файлами .vault?

Для того, чтобы сохранить личные данные, их нужно заранее сохранять на внешнем накопителе. В таком случае можно удалить зараженные файлы с компьютера и заменить их теми, что хранятся на флешке. Второй метод – использование вспомогательных служб от антивирусных приложений. Они выполнят расшифровку зараженных данных.

Также читайте…

- Как удалить баннер, вирус-вымогатель, который требует отправить смс.

- Программа для обновления и установки драйверов.

- Не включается, не загружается, тормозит, зависает компьютер или ноутбук на Windows 7, 8, 10.

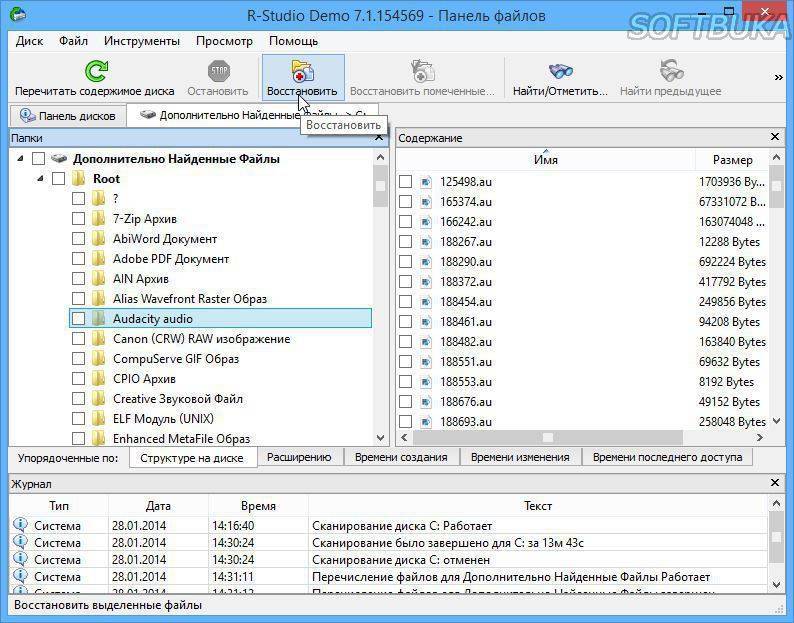

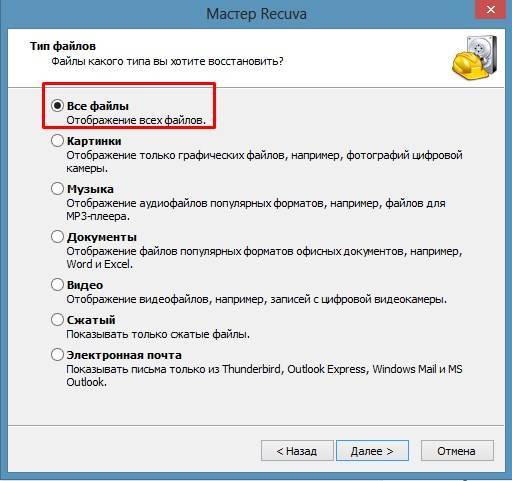

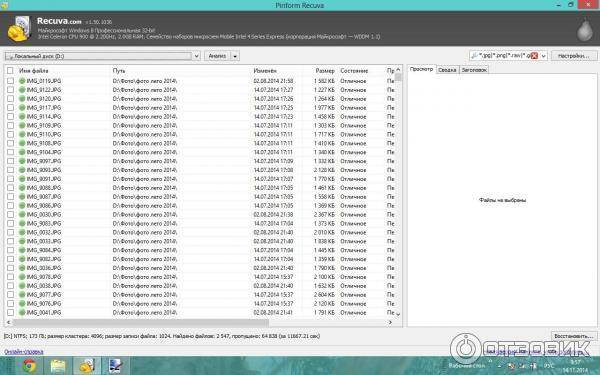

Восстановление файлов

После обезвреживания и удаления вируса остается восстановить файлы, расширение которых изменилось на vault. Не стоит пытаться искать готовый дешифратор – его не существует, нет даже технической возможности создать программу, которая сможет открыть доступ к зашифрованным файлам без уникального ключа (второй части файла VAULT.KEY). Но можно попробовать другие варианты:

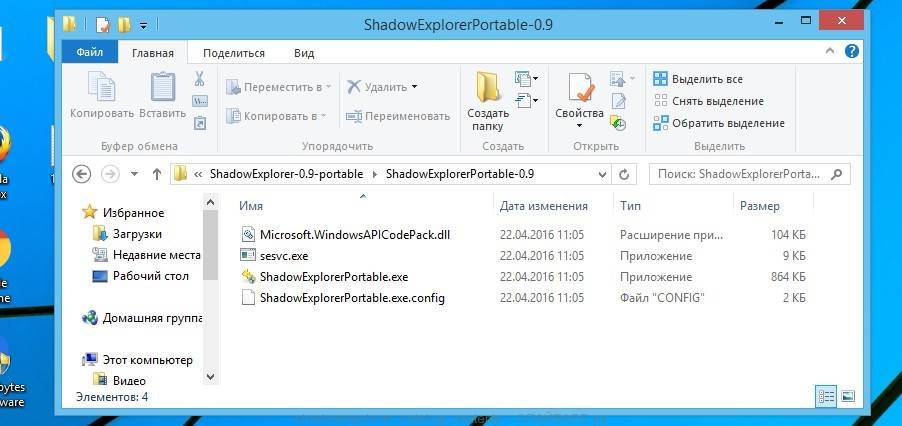

- Использование теневой копии.

- Поиск файлов в архивных копиях.

- Проверка облачных хранилищ.

Использование теневой копии

Первое, что необходимо сделать, чтобы попытаться восстановить бесплатно файлы после действия вируса ваулт – проверить, не осталось ли теневых копий нужных данных. Если у вас была включена защита системы, то этот способ может сработать.

- Кликните правой кнопкой по зашифрованному файлу, после чего откройте его свойства.

- Перейдите в раздел «Предыдущие версии». В окошке будут представлены найденные теневые копии, которые не стали жертвой шифровальщика. Можно их открыть или восстановить, а файл с расширением vault удалить.

Поиск архивной копии

Если зашифрованные вирусом vault данные хранились на сетевом диске, поищите их архивные копии. Если на сетевом диске была предварительно создана корзина, можно заглянуть в неё – там тоже могут остаться целые файлы. Если под действие вируса-шифровальщика Vault попали папки, синхронизированные с облачными хранилищами (Яндекс.Диск, Google Drive, Dropbox), то посмотрите нужную информацию на этих сервисах.

Стоит ли платить злоумышленникам?

Если ни один из перечисленных методов не помог получить доступ к нужной информации, то остается последний способ – обращение к отправителям вируса шифровальщика. Если судить по отзывам, можно вернуть все файлы после шифрования. Но за индивидуальный key для расшифровки придется заплатить деньги, конкретную сумму злоумышленники указывают на своих сайтах или в инструкции, которая появляется после заражения системы вирусом vault.

Не пользуйтесь услугами компаний/частных лиц, которые предлагают восстановить файлы или купить у них дешифратор. Никакого дешифратора у них нет, а если они и предоставляют в качестве доказательства часть ваших файлов, то взяты эти данные у злоумышленников, отправивших вам вирус vault.

Если вы всё-таки решите обратиться за восстановлением информации к тем людям, что их зашифровали, то вам нужно предоставить им два файла:

- VAULT.KEY – первая часть ключа шифрования, которая создается на стороне пользователя. Вторая часть key находится у злоумышленников. Если вы случайно удалите VAULT.KEY, то восстановить файлы не удастся.

- CONFIRMATION.KEY – содержит в себе информацию о том, какой объем информации зашифрован. На основании этих сведений владельцы вируса рассчитывают, сколько денег с вас потребовать.

Мы не рекомендуем платить деньги отправителям вирусов. Нет гарантии, что они не обманут, к тому же это только стимулирует их на продолжение преступной деятельности

Оплата второй части ключа — это крайняя мера, на которую следует идти лишь в том случае, если утеряна информация чрезвычайной важности

Альтернативный метод

Можно попытаться обратиться за расшифровкой на форумы известных лабораторий, занимающихся разработкой антивирусного ПО, но даже такие гиганты рынка, как Kaspersky, ESET и Dr. Web признают, что они не могут расшифровать данные после вируса за приемлемое время, не имея второй части VAULT.KEY.

Можно попробовать утилиты-дешифраторы от тех же компаний по разработке антивирусного ПО. На данный момент они не могут подобрать VAULT.KEY, но базы данных постоянно расширяются, так что есть вероятность, что в скором времени проблема будет решена.