Введение

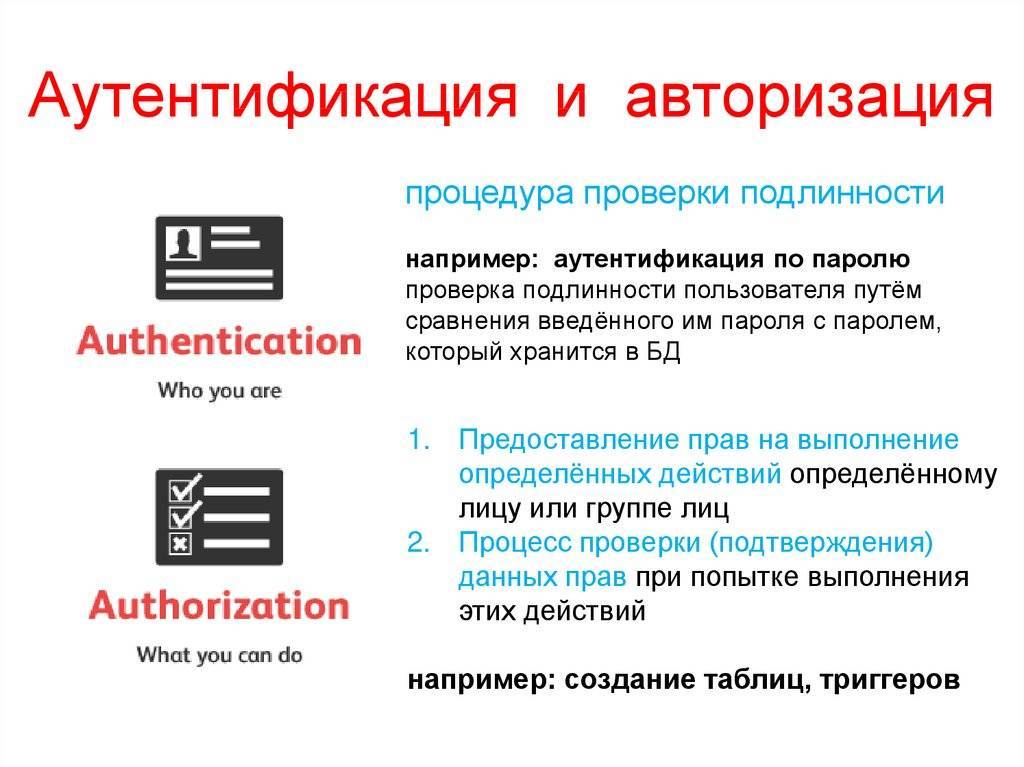

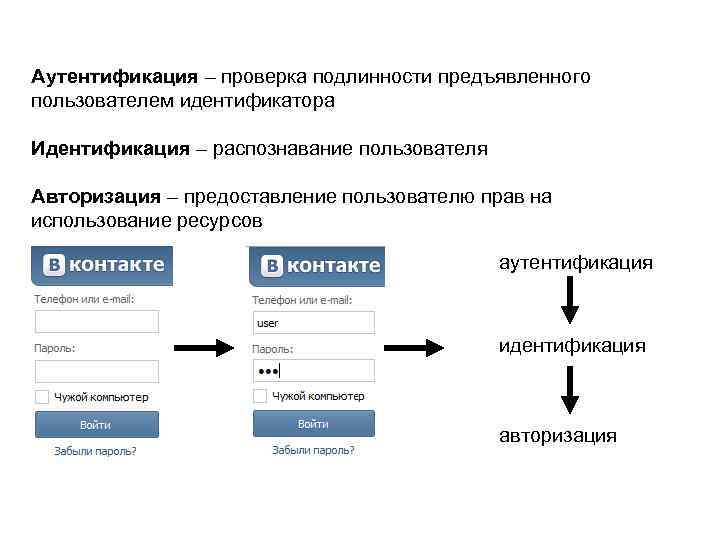

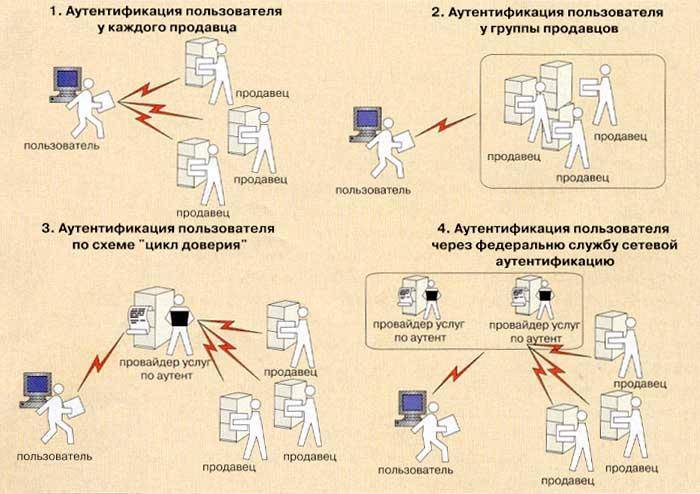

Как отличить специалиста по безопасности от обычного человека? Специалист по безопасности знает разницу между идентификацией, аутентификацией и авторизацией. Неудивительно, впрочем, что эти слова пытаются использовать как синонимы, поскольку все три понятия являются частями одного общего процесса. Первое постепенно перетекает во второе, а второе служит отправной точкой для третьего, так что на первый взгляд не всегда ясно, где заканчивается один этап и начинается следующий. Однако суть каждого из них выделяется четко и ясно.

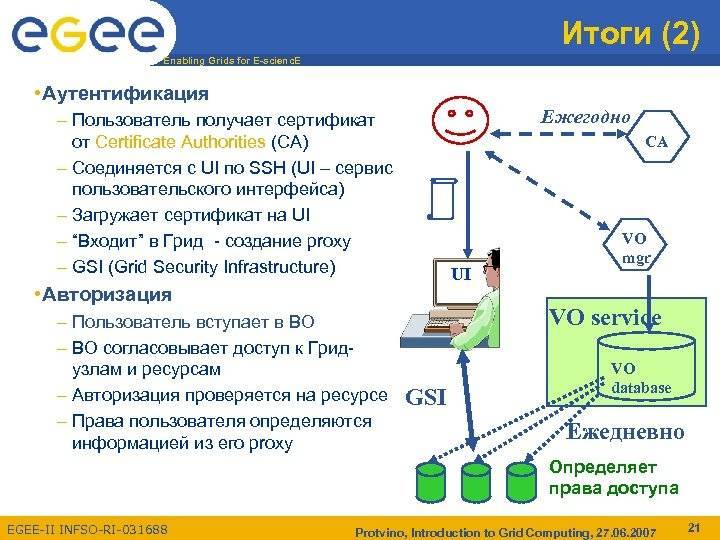

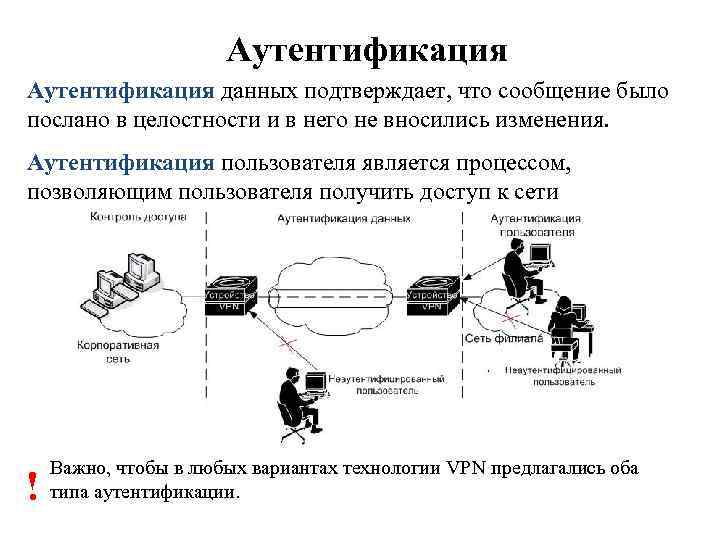

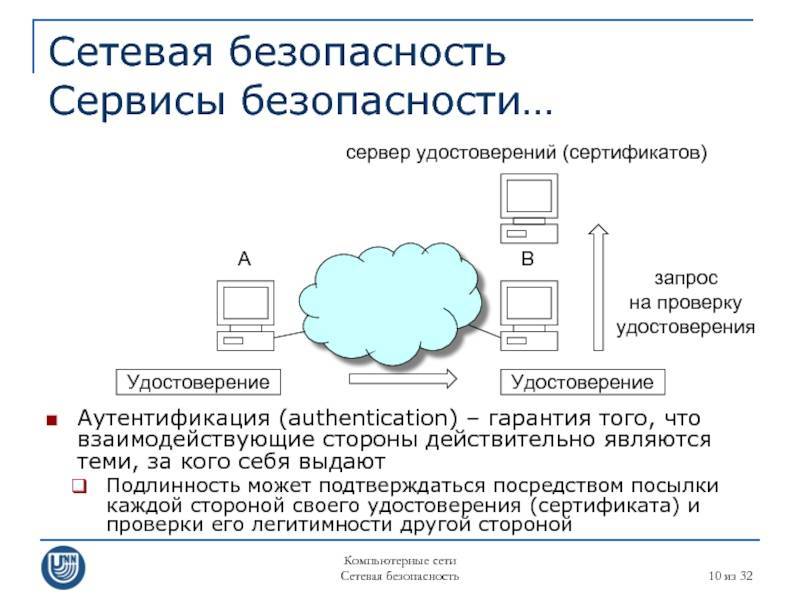

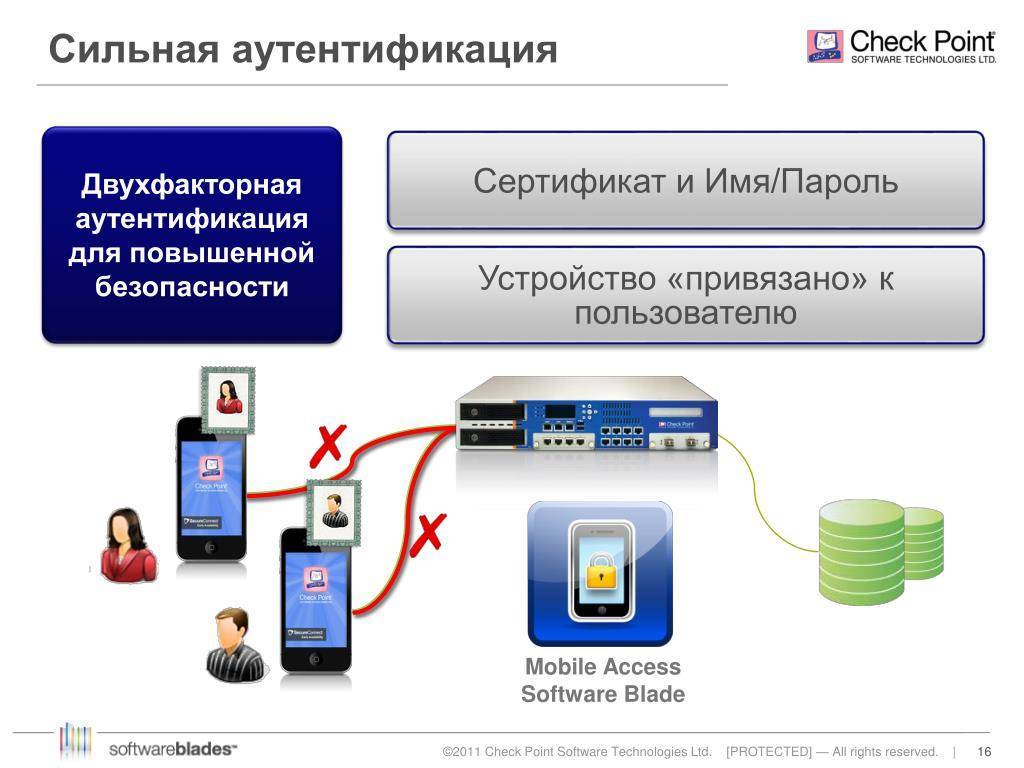

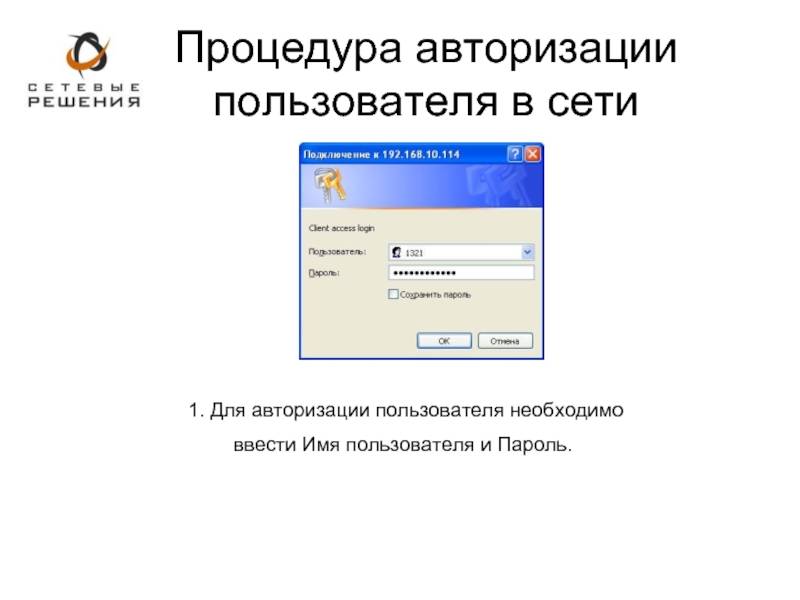

Аутентификация заслуживает особого внимания, когда речь идет о защите, поскольку ее задача – удостовериться, что пользователь действительно является тем, за кого себя выдает. На третьем шаге процесса авторизация выдаст ему полномочия для действий в информационной системе, и если эти права достанутся постороннему человеку, то последствия могут быть весьма печальны. Соответственно, идет постоянный поиск таких решений, которые с безупречной надежностью отличали бы нужного пользователя от всех остальных.

Российское общество и государство довольно давно информатизируются, догоняя восточные страны и оставляя позади западные. Чем больше сторон жизни людей уходит в информационные системы, тем больше становится нагрузка на средства аутентификации. Важные данные граждан, взаимодействующих с «электронным правительством» или с банками, естественным образом становятся интересны злоумышленникам; органы власти, в свою очередь, закономерно реагируют и выдвигают строгие требования к безопасности таких систем, чтобы не терять контроль над ситуацией и гарантировать людям защищенность их сведений.

Именно поэтому выбор и методов аутентификации в целом, и конкретных решений для их реализации уже не ограничивается только эргономикой и расчетом рисков: влиятельным фактором становится законодательная регуляция, причем со стороны не только государственных нормативных актов, но и отраслевых стандартов. Еще два года назад появился первый прототип ГОСТа по идентификации и аутентификации, что свидетельствует о внимании государства к таким вопросам и о намерении их решать.

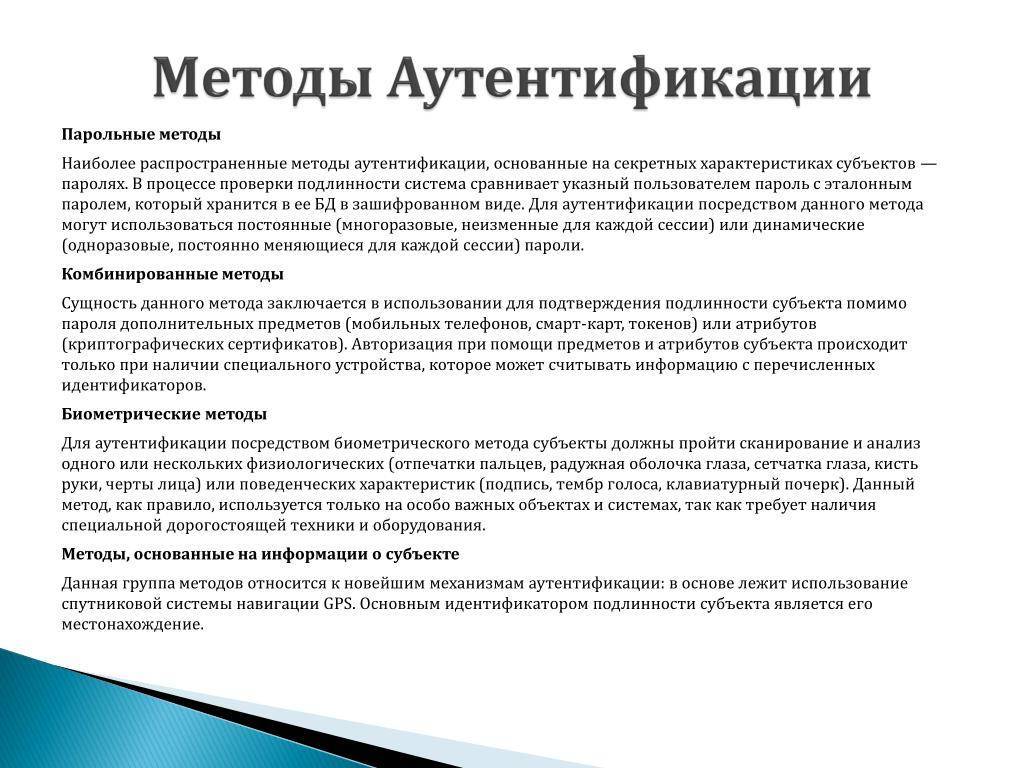

Обратимся к существующим методам аутентификации и освежим в памяти то, насколько они соответствуют требованиям времени – в том числе применительно к отечественной специфике.

Что такое аутентификация

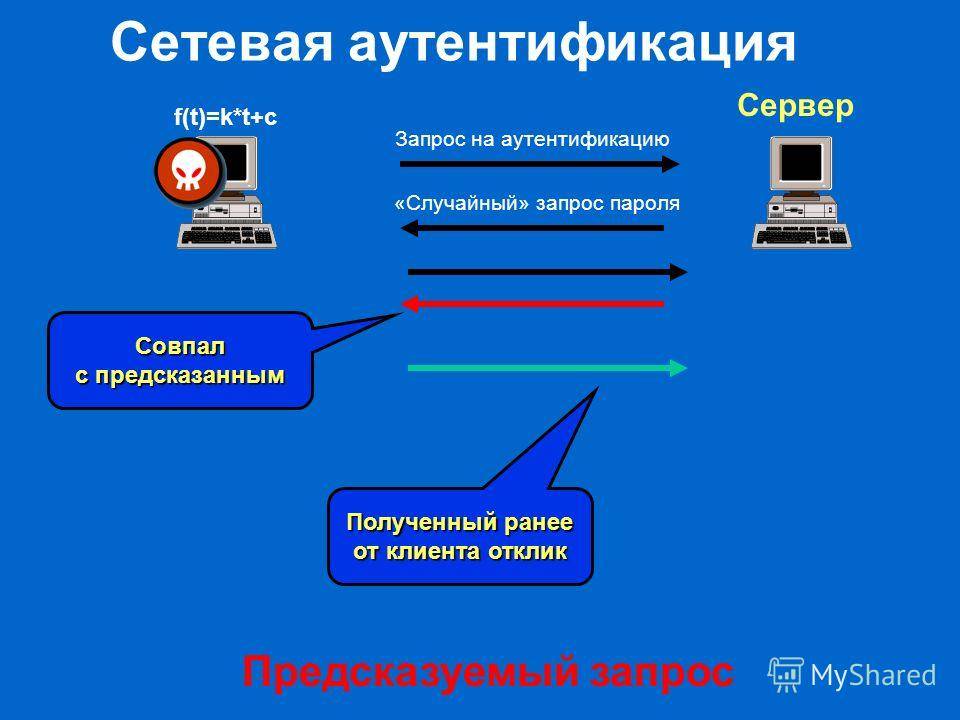

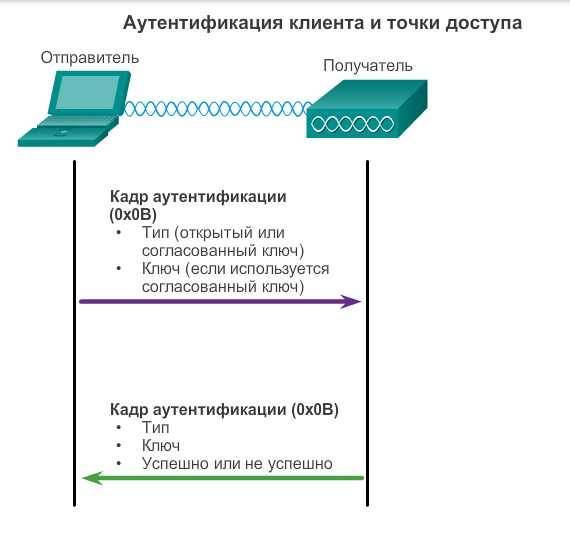

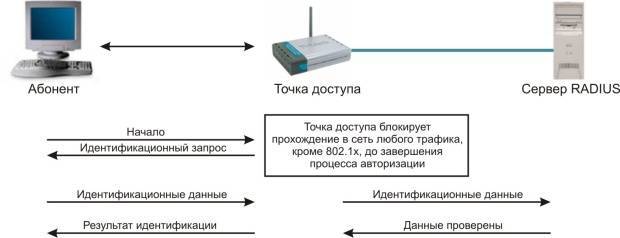

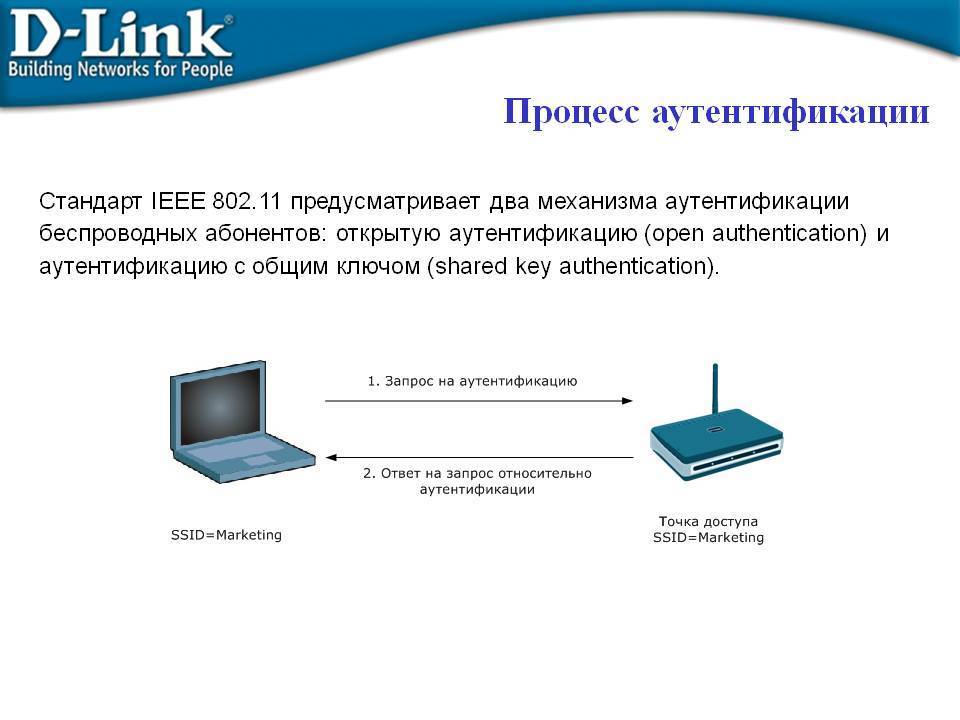

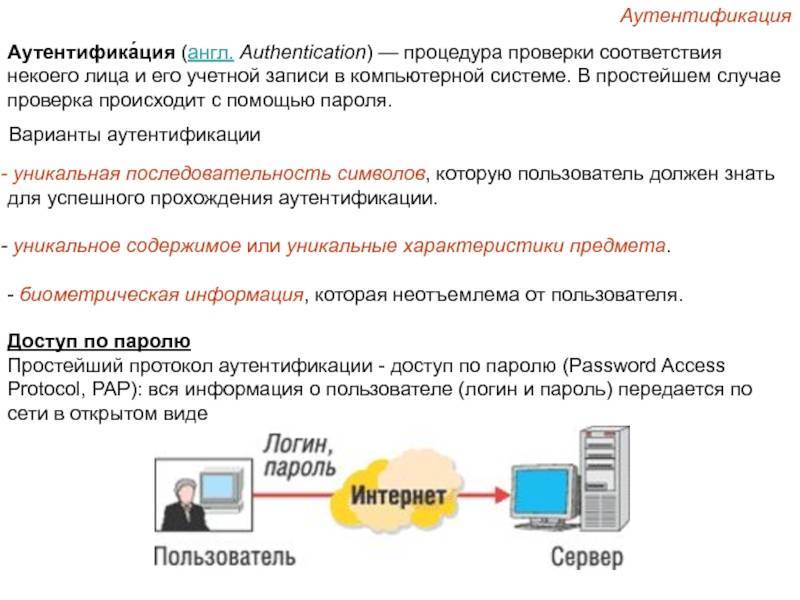

Когда смартфон или планшет на платформе Андроид пытается подключиться к точке доступа WiFi, один из этапов процесса называется аутентификация. Именно на нём чаще всего возникают проблемы

Аутентификация – это проверка ключа безопасности. Иными словами, сеть проверяет нового пользователя на возможность пользоваться данным подключением. Подобное решение необходимо для обеспечения безопасности сети и исключения подключения к ней злоумышленников.

Всем известно, что WiFi имеет довольно обширную территорию покрытия сигнала, благодаря чему возникает возможность и удалённого подключения. Технология шифрования данных, предотвращает попытки несанкционированного подключения и перехвата данных, но для этого необходимо пройти аутентификацию.

Как происходит аутентификация

Процесс аутентификации достаточно простой и состоит из нескольких частей:

- Клиент подключается к беспроводной сети;

- Если она защищена, то запросит ввести пароль, клиент вводит его;

- Роутер начинает считывать данные по защитным алгоритмам;

- Если расшифрованные данные оказались верные, тогда допускает клиента к сети, если нет – запрещает.

Аутентификацию можно отключить, если сделать сеть открытой (незащищенной). В такую сеть можно зайти лишь одним нажатием кнопки «Подключить», никаких данных она не потребует. Такое подходит для кафе и общественных заведений, но дома обязательно следует использовать шифрование, причем современные и надежные способы аутентификации wi-fi.

Как подключиться к Wi-Fi роутеру

Самый простой способ, который требует минимум усилий – достаточно открыть нужное меню, выбрать роутер и ввести необходимые данные. Рассмотрим на примере:

Обращаем внимание на нижний правый угол рабочего стола – там должна отображаться иконка интернета со знаком блока. Кликаем по ней левой кнопкой мыши и в отобразившемся окне выбираем «Wi-Fi».

В списке будут показаны все ближайшие Wi-Fi роутеры – находим свой и кликаем по нему левой кнопкой мыши

Затем жмем «Подключиться». Если вы хотите, чтобы данная процедура всегда выполнялась автоматически, то отметьте галочкой соответствующий пункт.

Вводим пароль от роутера и наслаждаемся успешным подключением.

Вот так все просто – теперь вы знаете, как подключиться к Wi-Fi роутеру на ноутбуке с Windows 10.

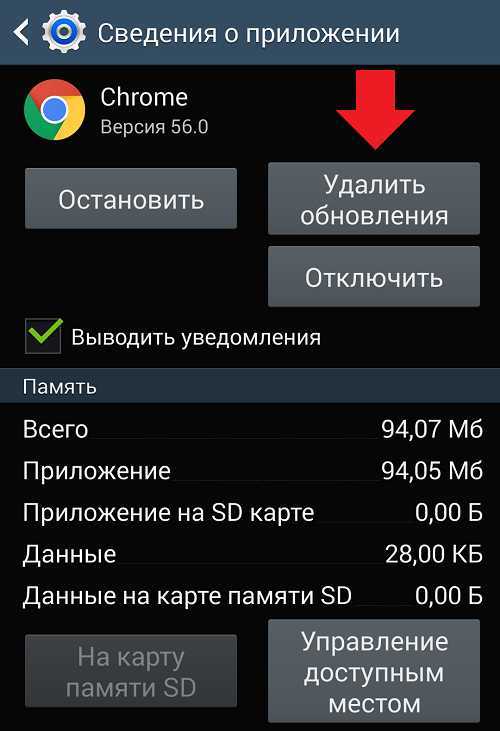

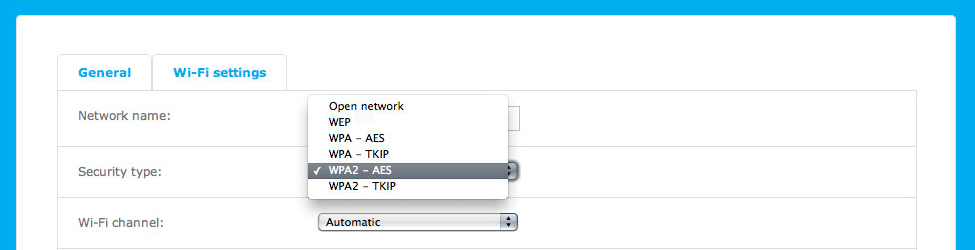

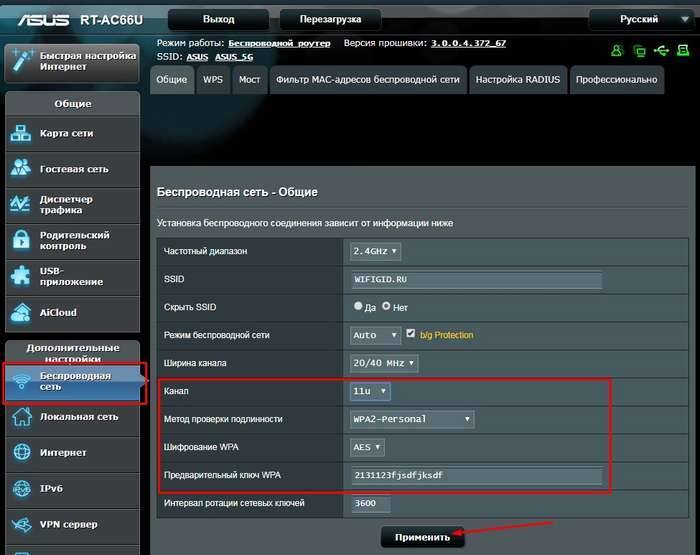

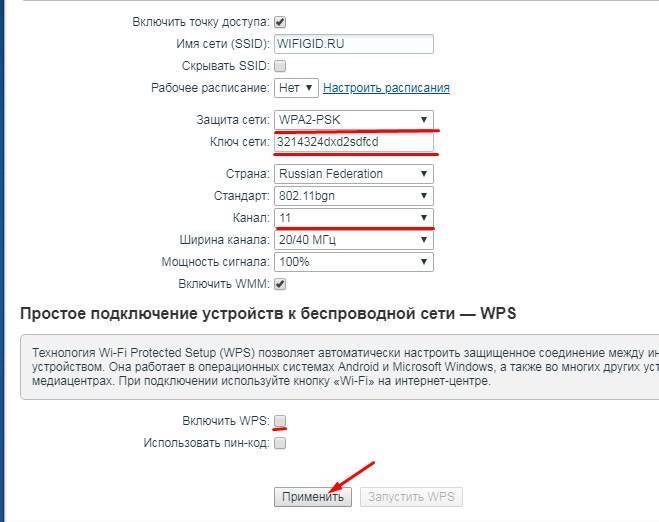

Как изменить метод проверки подлинности Wi-Fi

Если вы уже ранее выполняли настройку проверки подлинности своего соединения, но не уверены в выборе правильного метода, обязательно проверьте его сейчас. Зайдите в настройки роутера, в браузере введя его IP-адрес, логин и пароль(подробнее можно прочесть в статье IP адрес роутера на нашем сайте). Вам нужно пройти во вкладку настроек безопасности сети. В разных моделях роутера она может располагаться по-разному. После чего выберите метод проверки подлинности сети, придумайте надёжный пароль, нажмите «Сохранить» и перезагрузите маршрутизатор. Не забудьте переподключиться к сети по новой со всех устройств.

Способы аутентификации

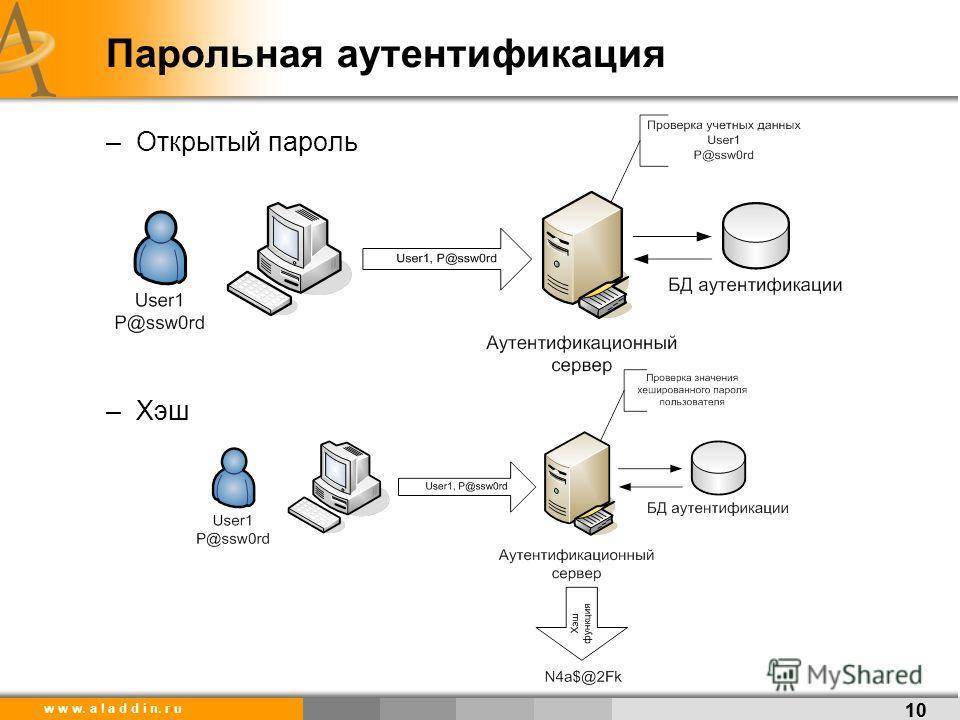

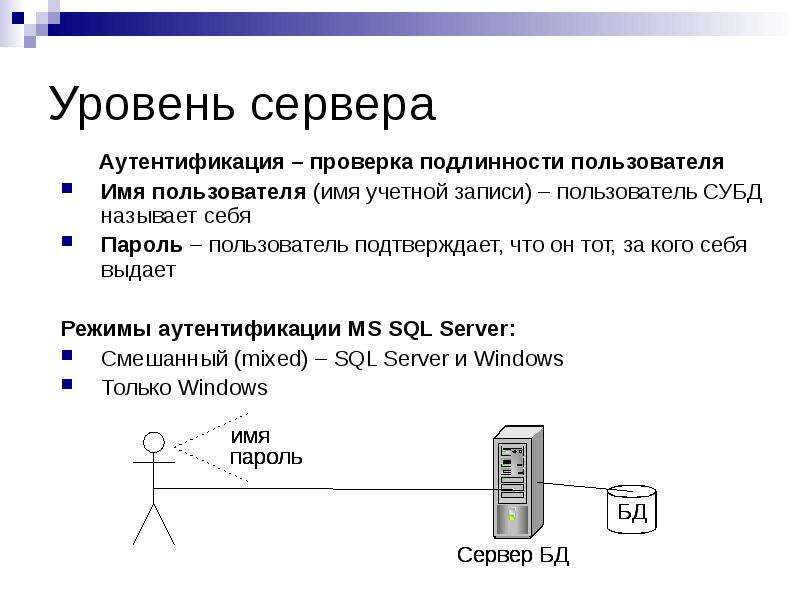

С применением пароля

Установка паролей ─ самый часто встречающийся вид однофакторной аутентификации, хоть он и не гарантирует подлинность пользователя. Одним паролем могут пользоваться несколько сотрудников-коллег. В таком случае, одному из них ничего не стоит изменить его или подменить владельца пароля. Тайна, известная двум людям, перестает быть тайной.

Взлом, кража, перехват паролей… Технологии развиваются и не каждый использует их для благого дела. Приходится искать альтернативные варианты защиты персональных данных и надежной парольной защиты:

- Технические ограничения. Другими словами, это требования к паролям – не менее 6 символов, только латиница, обязательно с упоминанием цифр и т.д.

- Срок действия. Периодическая смена комбинации символов повышает надежность защиты.

- Ограничение доступа к файлу, где хранятся пароли.

- Ограничение на число попыток входа. Если неправильный пароль вводится свыше допустимого числа раз, система получает уведомление об ошибке аутентификации и блокирует дальнейшие попытки.

- Использование генератора паролей.

- Обучение сотрудников элементарным способам информационной безопасности.

Перечисленные методы применяют и в случае выбора других типов аутентификации.

С применением пользовательского предмета

Зависимо от данных, которые передают в систему, носителями информации могут выступать:

- Цифровой сертификат или электронная подпись

- Аппаратный токен

- Смарт-карта

- Электронная таблетка iButton (или Touch Memory)

- Карта с магнитной полоской

Человек, который держит в руках один из вышеуказанных носителей информации, будет являться подлинным пользователем. И здесь следует помнить о человеческом факторе и возможности кражи.

С применением биометрических данных

Биометрические системы аутентификации опираются на неповторимые человеческие физиологические и психологические характеристики.

- Физиологические (или статические) знают все благодаря голливудским фильмам: это и отпечаток пальца, и рисунок сетчатки глаза, и геометрия лица, руки и т.д.

- Психологические (или динамические) более редкие, но тоже эффективные: тембр голоса, сила нажатия кнопок, динамика личной подписи, координация движений рук и глаз и т.д.

Биометрическая аутентификация ─ это один из надежных и совершенных типов аутентификации, поскольку «информационные носители» невозможно украсть и сложно подделать. Есть гарантия, что пользователь именно тот, за которого себя выдает, реальный и подлинный.

С применением личной информации пользователя

Пользовательская личная информация редко используется в качестве единого фактора для аутентификации. Зачастую она выступает в связке с несколькими идентификаторами и используется для восстановления пароля (логина или других данных). Для аутентификации система запрашивает информацию, которая напрямую касается человека, что выполняет вход/регистрируется:

- номер телефона,

- дату рождения,

- название любимой футбольной команды,

- кличку питомца,

- девичью фамилию матери.

С помощью местонахождения пользователя

Аутентификация пользователя по его местоположению – новое направление в категории защитных механизмов. Смысл работы в том, что за основу аутентификации берутся данные GPS (Global Positioning System) ─ системы спутниковой навигации.

Пользователь применяет GPS аппаратуру для отправки своих координат. С помощью спутников месторасположение определяется вплоть до метра. Следовательно, пользователю разрешают или запрещают доступ. Этот тип аутентификации характеризуется высокой надежностью, потому что отследить и перехватить спутниковый сигнал достаточно сложно. При этом GPS аппаратура проста в использовании.

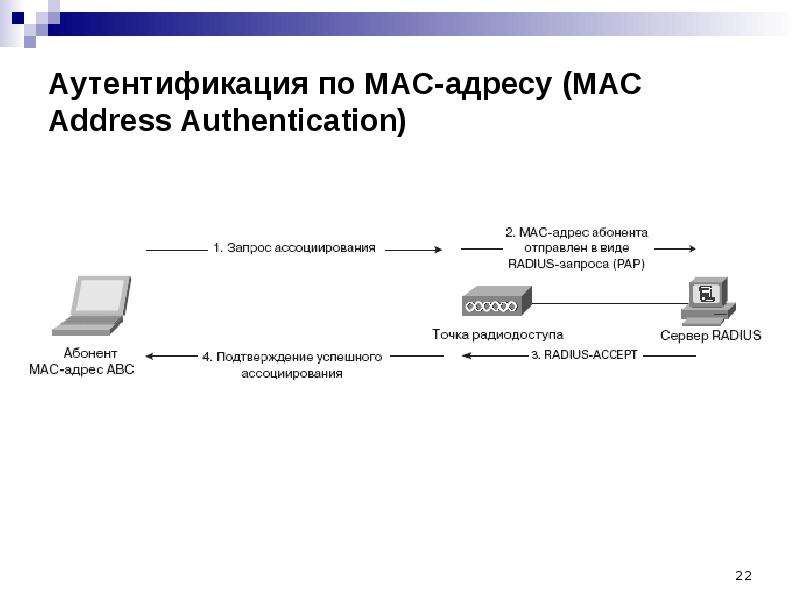

С помощью ключа

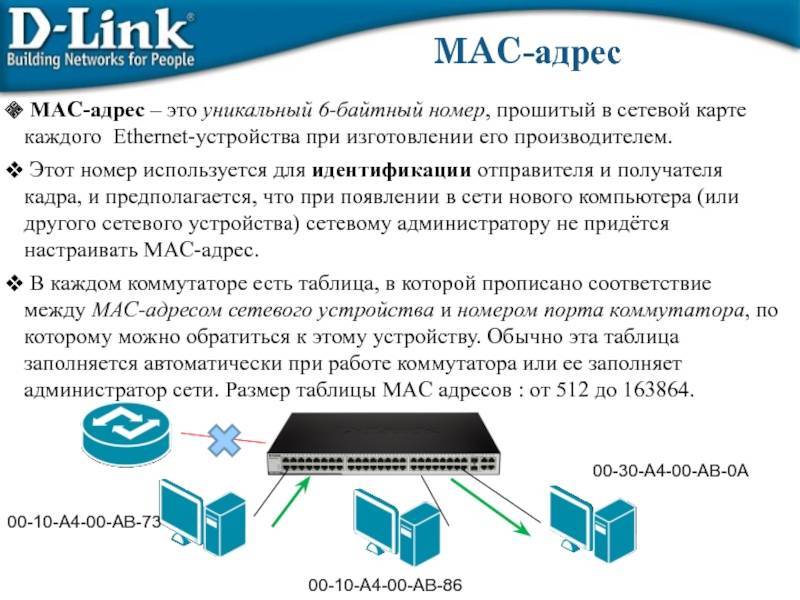

Это тип аутентификации в wi fi сетях характерный для гаджетов, телефонов. Для нее используются ключи разных типов: динамическая аутентификация WPA, WPA2, по MAC-адресу. Что это такое, вы можете почитать в статье Wikipedia о сетевых методах аутентификации wi fi.

Другие ссылки:

Русскоязычная документация на контроллеры точек доступа Zyxel с функцией межсетевого экрана http://download.from.Zyxel.ru/e2a9ef2c-8a04-4531-99ac-723ae068c44e/NXC2500_NXC5500_V4.10_UG-Rus.pdf

Новостной канал в Telegram – https://t.me/zyxel_news

Телеграм-чат поддержки для специалистов – https://t.me/zyxelru

Форум для специалистов – https://community.zyxel.com/ru/categories

Свежие новости в FaceBook –

Полезные и интересные статьи в блоге Zyxel на Хабре – https://habr.com/company/zyxel/

Наш YouTube – https://www.youtube.com/channel/UCcNN2UCEz1e49PEaAisN5ow

Реализованные проекты – https://www.zyxel.com/ru/ru/solutions/success_stories_list.shtml

Виртуальная лаборатория – https://support.zyxel.eu/hc/ru/sections/360001858040

Удалённый стенд – https://support.zyxel.eu/hc/ru/articles/360014708840

Мастер выбора оборудования – select.zyxel.ru

Центр обучения Zyxel – https://academy.zyxel.eu/zcne-ru

Постановление Правительства РФ №758 от 31 июля 2014 года – http://publication.pravo.gov.ru/Document/View/0001201408050024

Постановление Правительства РФ №801 от 12 августа 2014 года – http://publication.pravo.gov.ru/Document/View/0001201408190035

№ 436-ФЗ – https://digital.gov.ru/ru/documents/3795

Размеры штрафов – https://digital.gov.ru/ru/events/33687

Примеры штрафов – https://mediapravo.com/ilaw/wi-fi-prokuratura.html

Памятка для ЮЛ и ИП – https://77.rkn.gov.ru/directions/p30822

Есть ли привязка по MAC адресу?

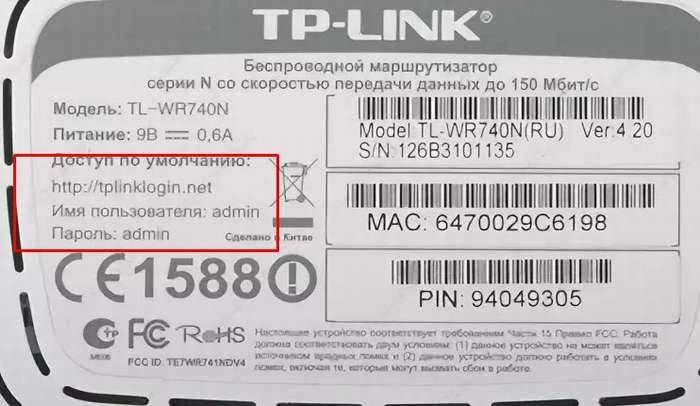

Очень многие провайдеры, привязывают интернет к MAC адресу определенного сетевого устройства. Каждая сетевая карта компьютера, или роутер, имеют свой MAC адрес, и этот адрес прописывается у провайдера.

Если ваш интернет провайдер делает такую привязку, то даже после правильной настройки роутера, интернет работать не будет. Так как скорее всего, у провайдера прописан MAC адрес вашего компьютера, не маршрутизатора.

Что делать в такой ситуации?

Узнать, делается ли привязка по MAC-адресу. Если нет, то никаких дополнительных настроек делать не нужно. Если есть привязка, то в настройках роутера, нужно клонировать MAC адрес. Нужно, что бы на роутере был такой же MAC, как и на компьютере, к которому привязан интернет. В статьях по настройке определенных роутеров, я стараюсь писать, как это сделать.

Есть еще один вариант: посмотреть MAC-адрес роутера (как правило, он находится на наклейке на самом роутере), позвонить в поддержку интернет-провайдера, и сказать им новый MAC, к которому нужно привязать интернет.

Залог успешной настройки Wi-Fi роутера:

- Правильно указать тип соединения, и правильно задать необходимые параметры (это настройки на вкладке “WAN”, “Интернет”, “Internet” – на разных роутерах по-разному), которые выдаете интернет провайдер.

- Клонировать MAC-адрес, или прописать MAC-адрес роутера, если провайдер делает привязку.

Это два основные правила

Уделите особое внимание этим двум пунктам, и у вас все получится. Главное, что роутер уже будет раздавать интернет, а там настроить Wi-Fi сеть, установить пароль, и другие функции, вы уже сможете по инструкции для определенного производителя, или модели

Эти инструкции вы можете найти у нас на сайте, или в интернете.

212

Сергей

Советы по настройке роутеров (общие)

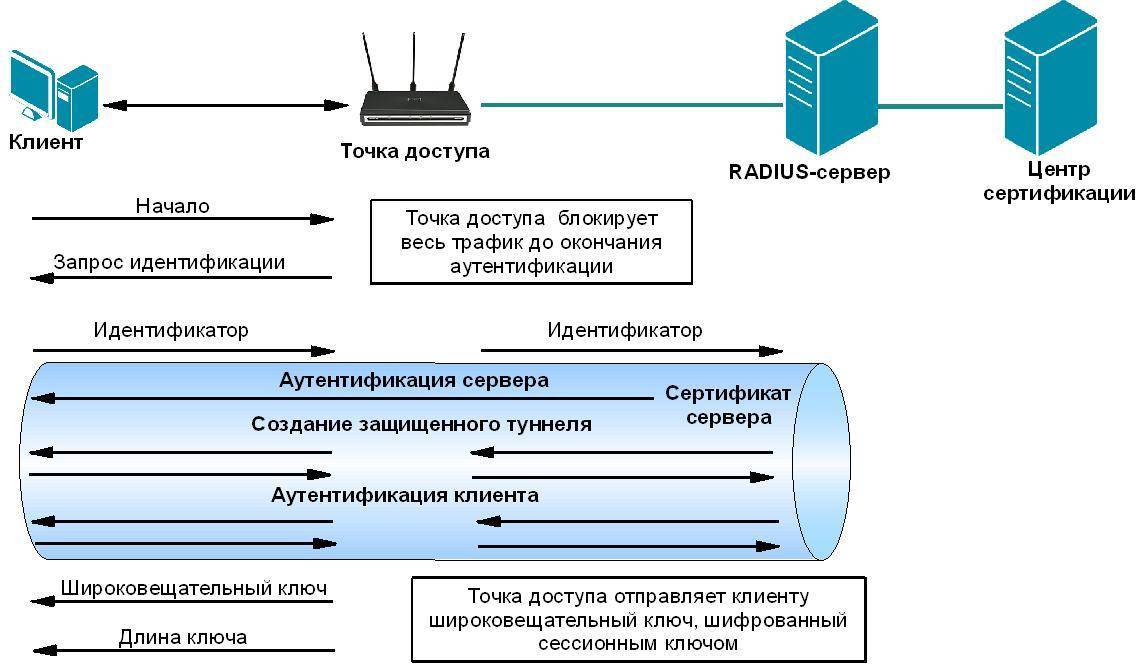

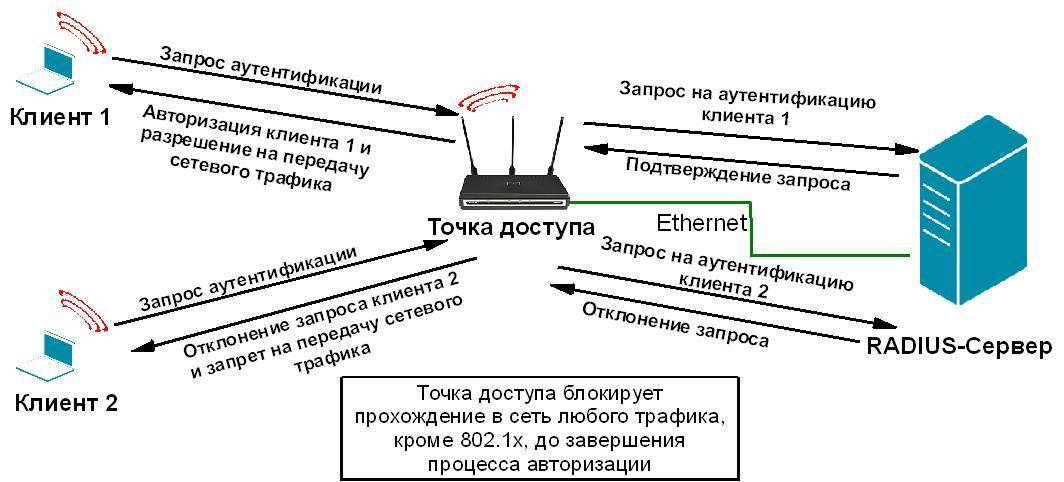

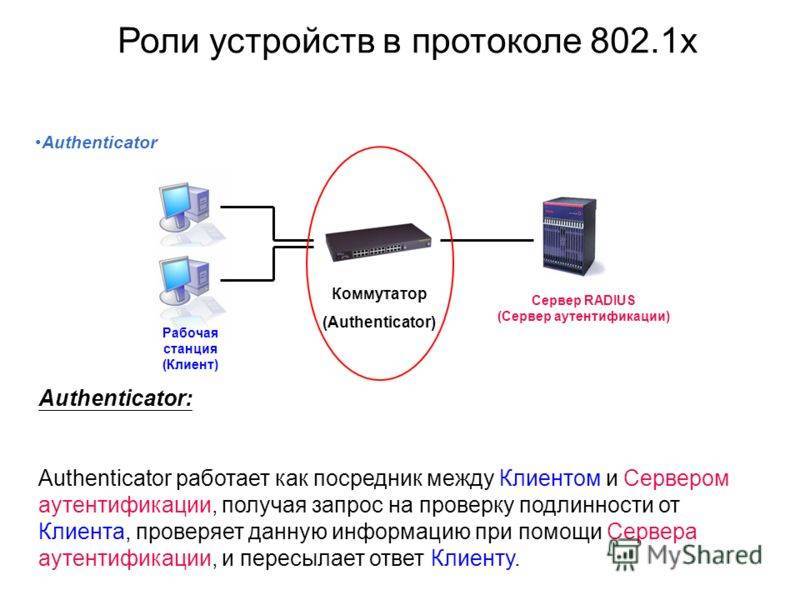

Wi-Fi с логином и паролем для каждого пользователя или делаем WPA2-EAP/TLS подручными средствами

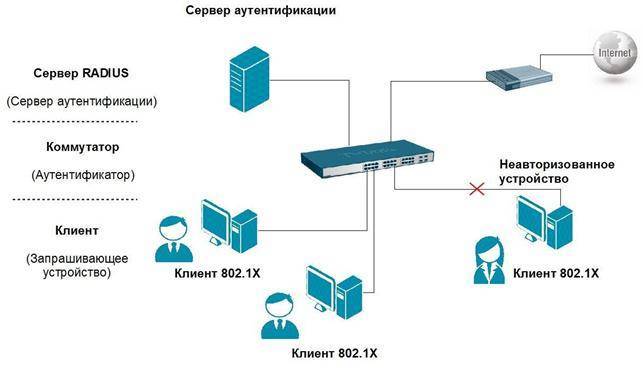

С практической точки зрения было бы удобно управлять Wi-Fi сетями, выдавая пароль каждому пользователю. Это облегчает задачу с доступом к вашей беспроводной сети. Используя так называемую WPA2 PSK авторизацию, чтобы предотвратить доступ случайному пользователю, нужно менять ключ, а также заново проходить процесс авторизации на каждом отдельном Wi-Fi устройстве. Кроме того, если вы имеете несколько точек доступа, ключ нужно менять на всех из них. А если Вам надо скрыть пароль от кого-нибудь, придется раздать всем сотрудникам новый.

Представим ситуацию — к вам в офис зашел кто-то посторонний (клиент, контрагент?), и нужно дать ему доступ в интернет. Вместо того, чтобы давать ему WPA2 — ключ, можно сделать для него отдельный аккаунт, который потом, после его ухода, можно удалить заблокировать. Это даст вам гибкость в управлении учетками, а пользователи будут очень довольны.

Мы сделаем удобную схему, применяемую в корпоративных сетях, но полностью из подручных средств с минимальными финансовыми и аппаратными вложениями. Ее одобрит служба безопасности и руководство.

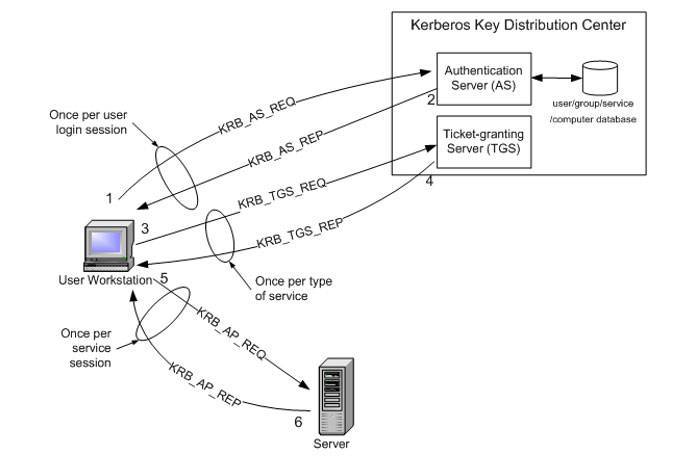

Разбивка процесса Kerberos (16 шагов)

Теперь мы разберем каждый этап процесса, чтобы вы лучше понимали, что происходит за кулисами:

1. Войти

Пользователь вводит свое имя пользователя и пароль. Затем клиент с поддержкой Kerberos преобразует этот пароль в секретный ключ клиента.

2. Запросы клиентов на сервер выдачи билетов

Затем клиент отправляет серверу аутентификации текстовое сообщение, содержащее:

- введенное имя пользователя

- название запрашиваемой услуги

- сетевой адрес пользователя

- как долго они запрашивают доступ на

3. Сервер проверяет имя пользователя.

Имя пользователя проверяется на соответствие проверенным именам пользователей, хранящимся в KDC. Если имя пользователя знакомо, программа продолжится.

4. Выдача билета. Билет возвращается клиенту.

Сервер аутентификации отправляет клиенту два зашифрованных сообщения:

- Message A может быть расшифрован с помощью секретного ключа клиента, созданного на шаге 1. Он содержит имя TGS, временную метку, время жизни билета и вновь предоставленный сеансовый ключ сервера предоставления билетов.

- Message Bявляется билетом на выдачу билета и может быть расшифрован только с помощью секретного ключа TGS. Он содержит ваше имя пользователя, имя TGS, метку времени, ваш сетевой адрес, время жизни билета и тот же ключ сеанса TGS.

5. Клиент получает сеансовый ключ TGS.

Теперь клиент расшифровывает, message Aиспользуя секретный ключ клиента, предоставляя клиенту доступ к ключу сеанса TGS. Message Bхранится локально в зашифрованном состоянии.

6. Клиент запрашивает доступ к службе с сервера

Теперь клиент отправляет обратно два сообщения:

- Message Cпредставляет собой незашифрованное сообщение, содержащее имя запрошенной службы, время существования и все еще зашифрованное message B.

- Message D является аутентификатором, зашифрованным с помощью сеансового ключа TGS, и содержит ваше имя и временную метку

7. Сервер проверяет службу.

Затем TGS проверяет, существует ли служба запросов в KDC. Если это так, программа продолжается.

8. Сервер получает сеансовый ключ TGS.

Теперь сервер получает все еще зашифрованные message Bотправленные message C. Message B(TGT) затем расшифровывается с использованием секретного ключа TGS сервера, давая серверу сеансовый ключ TGS.

Теперь с помощью этого сеансового ключа TGS сервер может расшифровать message D.

Теперь у сервера есть отметка времени и имя из message Bи message D(сообщения аутентификатора). Сервер следит за тем, чтобы имена и временные метки совпадали, чтобы предотвратить мошеннические сообщения. Он также проверяет метку времени на соответствие времени жизни билета, чтобы убедиться, что время ожидания не истекло.

9. Сервер генерирует служебный сеансовый ключ.

Затем сервер генерирует случайный ключ сеанса службы и еще два сообщения.

- Message E зашифрован с помощью секретного ключа службы и содержит ваше имя, имя запрошенной службы, метку времени, ваш сетевой адрес, время жизни билета и ключ сеанса службы.

- Message Fшифруется с помощью сеансового ключа TGS, хранимого как клиентом, так и сервером. Это сообщение содержит всю ту же информацию, message Eкроме вашего имени пользователя и сетевого адреса.

10. Клиент получает ключ сеанса обслуживания.

Используя ключ сеанса TGS, кэшированный на шаге 5, клиент расшифровывает, message Fчтобы получить ключ сеанса службы.

11. Клиент связывается с Сервисом

Теперь клиент отправляет еще два сообщения, на этот раз службе:

- Message G- еще одно сообщение аутентификатора, на этот раз зашифрованное с помощью сеансового ключа службы. Он содержит ваше имя и метку времени.

- Message Hявляется копией message E, которая все еще зашифрована служебным секретным ключом.

12. Расшифровка сервисов Message G

Затем служба расшифровывает message Hсвой секретный ключ службы, чтобы получить ключ сеанса службы изнутри. С помощью этого ключа сервис расшифровывает message G.

13. Сервис проверяет запрос

Затем служба проверяет запрос, сравнивая имена пользователей, временные метки и время жизни из messages Gи H.

14. Сервис аутентифицируется для клиента.

Затем служба отправляет message Iзашифрованные с помощью сеансового ключа службы, хранимого как службой, так и клиентом. Message I- аутентификатор, содержащий идентификатор службы и временную метку.

15. Клиент проверяет услугу.

Затем клиент расшифровывает, message Iиспользуя ключ сеанса службы, кэшированный с шага 10. Затем клиент проверяет идентификатор и временные метки, содержащиеся в нем. Если оба соответствуют ожидаемым результатам, услуга считается безопасной.

16. Свободное общение между клиентом и службой

Уверенный в том, что и клиент, и служба взаимно аутентифицированы, Kerberos позволяет клиенту связываться со службой.

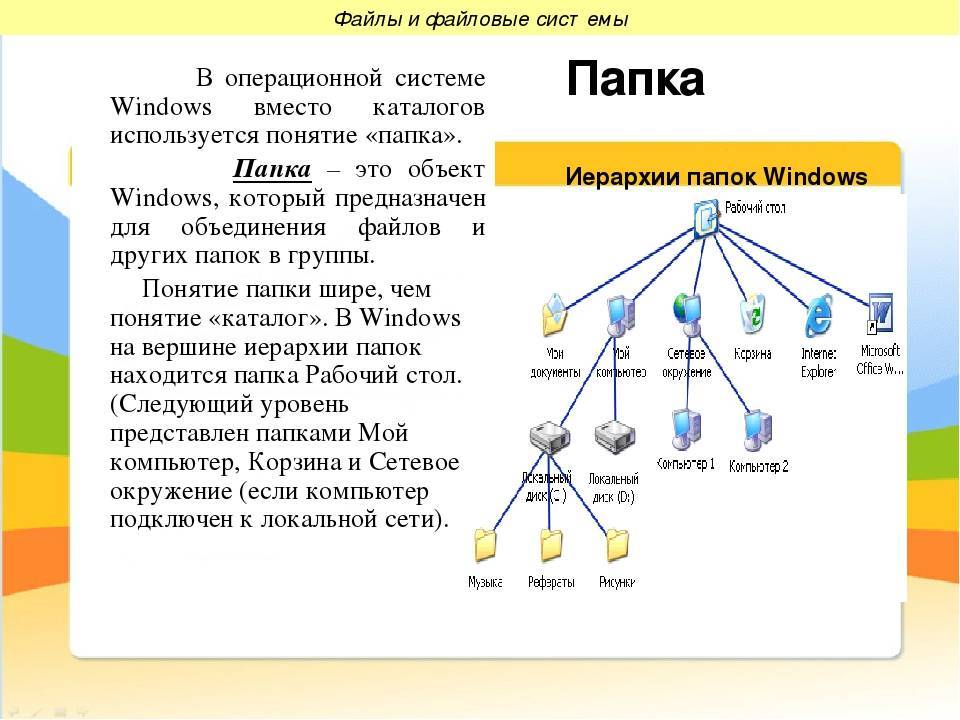

Понятие аутентификации

Общим определением для этого понятия является проверка подлинности чего-то. По сути, аутентификация – это процесс, позволяющий определить соответствие объекта или субъекта каким-то ранее зафиксированным уникальным данным или признакам. Иными словами, в какой-то системе имеются определенные характеристики, требующие подтверждения для доступа к ее основным или скрытым функциям. Заметьте, это именно процесс. Его ни в коем случае нельзя путать с идентификацией (которая является одной из составных частей процесса аутентификации) и авторизацией.

Кроме того, различают одностороннюю и взаимную аутентификацию на основе современных методов криптографии (шифрования данных). Простейшим примером взаимной аутентификации может быть, скажем, процесс двустороннего добавления пользователей в друзья на некоторых сайтах социальных сетей, когда и с той, и с другой стороны требуется подтверждение действия.

Методы проверки подлинности

Большинство домашних моделей роутеров имеют поддержку следующих методов проверки подлинности сети: без шифрования, WEP, WPA/WPA2-Enterprise, WPA/WPA2-Personal (WPA/WPA2-PSK). Последние три имеют также несколько алгоритмов шифрования. Разберёмся подробнее.

Отсутствие защиты

Этот метод говорит сам за себя. Соединение является полностью открытым, к нему может подключиться абсолютно любой желающий. Обычно такой метод используется в общественных местах, но дома его лучше не использовать. Минимум, чем вам это грозит, это то, что соседи при подключении будут занимать ваш канал, и вы просто не сможете получить максимальную скорость согласно вашего тарифного плана. В худшем случае злоумышленники могут использовать это в своих целях, воруя вашу конфиденциальную информацию или совершая иные противозаконные действия. Зато вам не нужно запоминать пароль, но согласитесь, это довольно сомнительное преимущество.

WEP

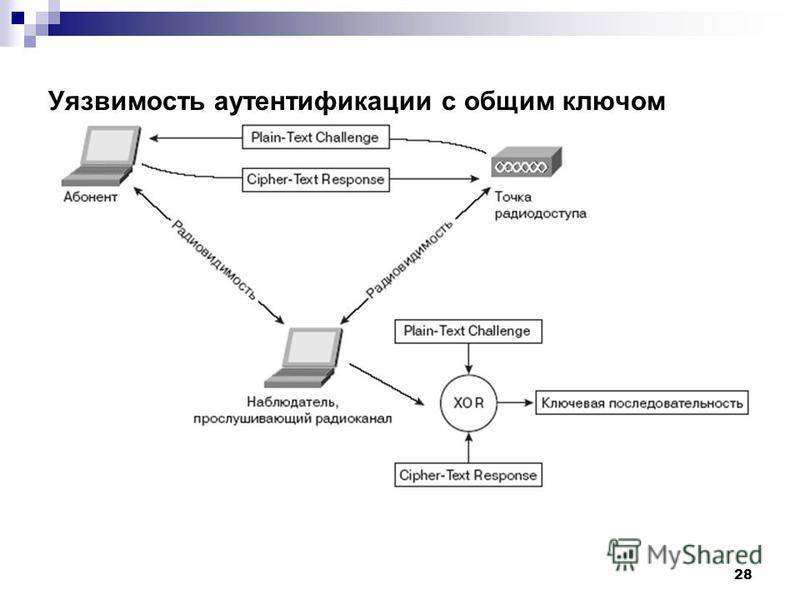

При использовании этого метода проверки подлинности сети передаваемая информация защищается с помощью секретного ключа. Тип защиты бывает «Открытая система» и «Общий ключ». В первом случае идентификация происходит за счёт фильтрации по MAC-адресу без использования дополнительного ключа. Защита является, по сути, самой минимальной, поэтому небезопасной. Во втором вы должны придумать секретный код, который будет использоваться в качестве ключа безопасности. Он может быть 64, 128 из 152-битным. Система вам подскажет какой длины должен быть код, в зависимости от его кодировки — шестнадцатеричной либо ASCII. Можно задать несколько таких кодов. Надёжность защиты — относительная и давно считается устаревшей.

WPA/WPA2 – Enterprise и WPA/WPA2-Personal

Очень надёжный метод проверки подлинности сети, в первом случае используется на предприятиях, во втором — дома и в небольших офисах. Разница между ними в том, что в домашнем варианте используется постоянный ключ, который настраивается в точке доступа. Совместно с алгоритмом шифрования и SSID подключения образует безопасное соединение. Чтобы получить доступ к такой сети, необходимо знать пароль. Поэтому, если он надёжен, и вы никому его не разглашаете, для квартиры или дома — это идеальный вариант. Кроме того, практически все производители отмечают его как рекомендуемый.

Во втором случае применяется динамический ключ и каждому пользователю присваивается индивидуальный. Дома с этим заморачиваться нет смысла, поэтому он используется только на крупных предприятиях, где очень важна безопасность корпоративных данных.

Дополнительная надёжность зависит и от алгоритма шифрования. Их бывает два: AES и TKIP. Лучше использовать первый из них, так как последний является производным от WEP и доказал свою несостоятельность.

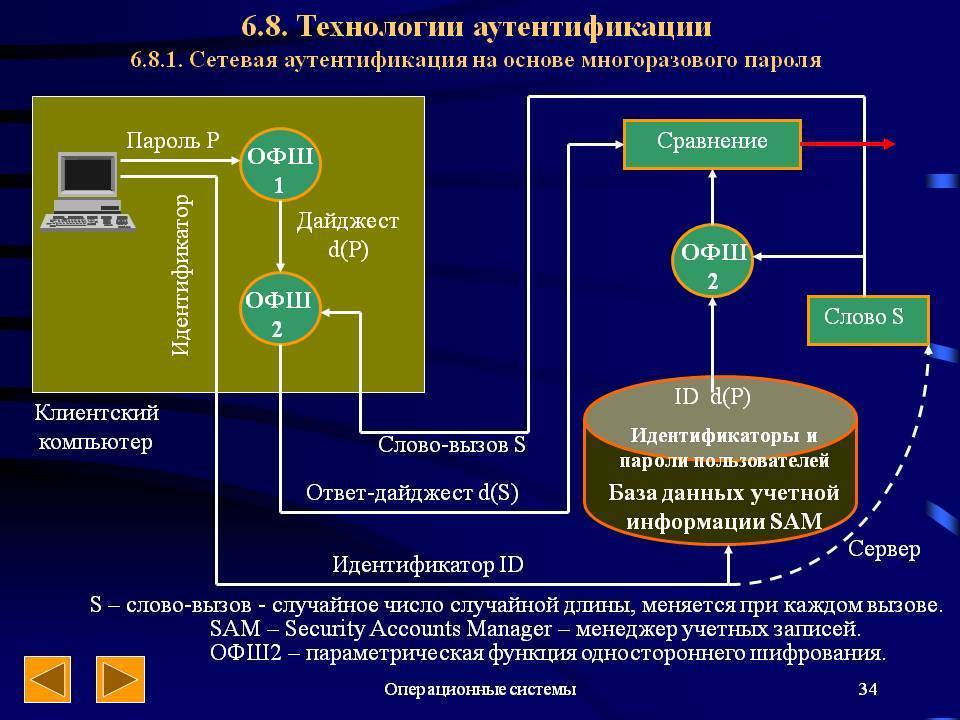

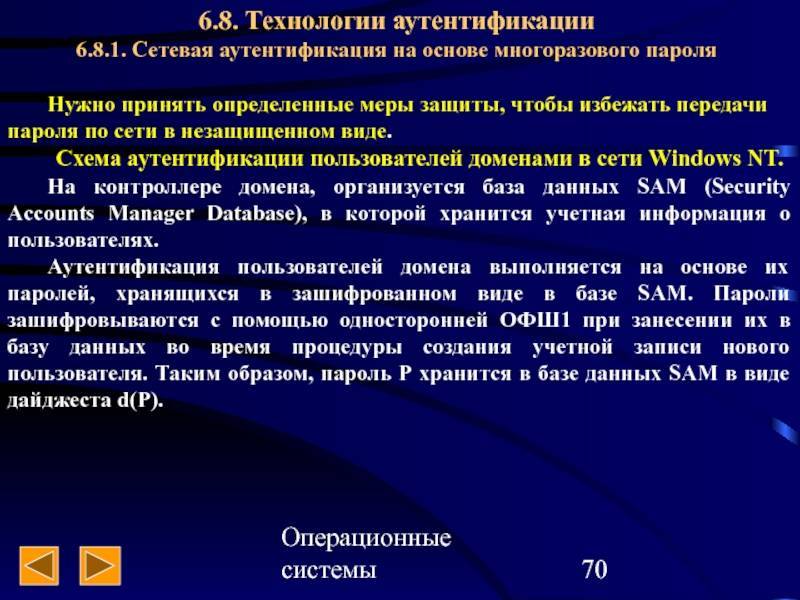

Многоразовые пароли

Процесс использование многоразовых паролей выглядит так:

- запрашивается доступ, вводятся данные для доступа;

- эти данные обрабатываются на сервисе, они сравниваются;

- если все совпадает, то система пропускает на следующую страницу, в противном случае субъект возвращается к первому шагу и повторяет свои действия.

Эталонный пароль хранится на сервере, как правило, без криптографических преобразований. Получив к нему доступ, легко добраться до конфиденциальной информации.

По ГОСТу 28147-89, необходимо использовать 256 битный ключ. Это сочетание знаков подбирается при использовании генератора псевдослучайных чисел. Распространенная ошибка, по которой многих пользователей взламывают, это использование слов из словаря. Если такой код долго не меняется, злоумышленник его подбирает простым перебором.

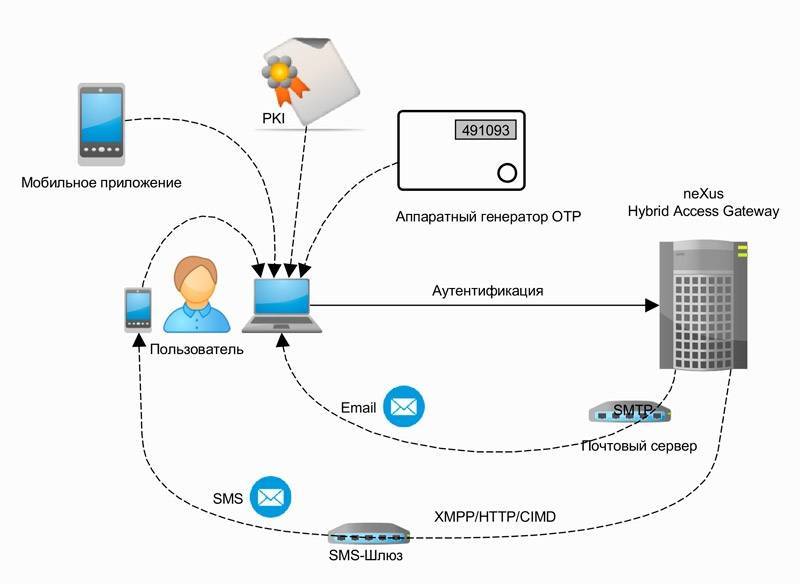

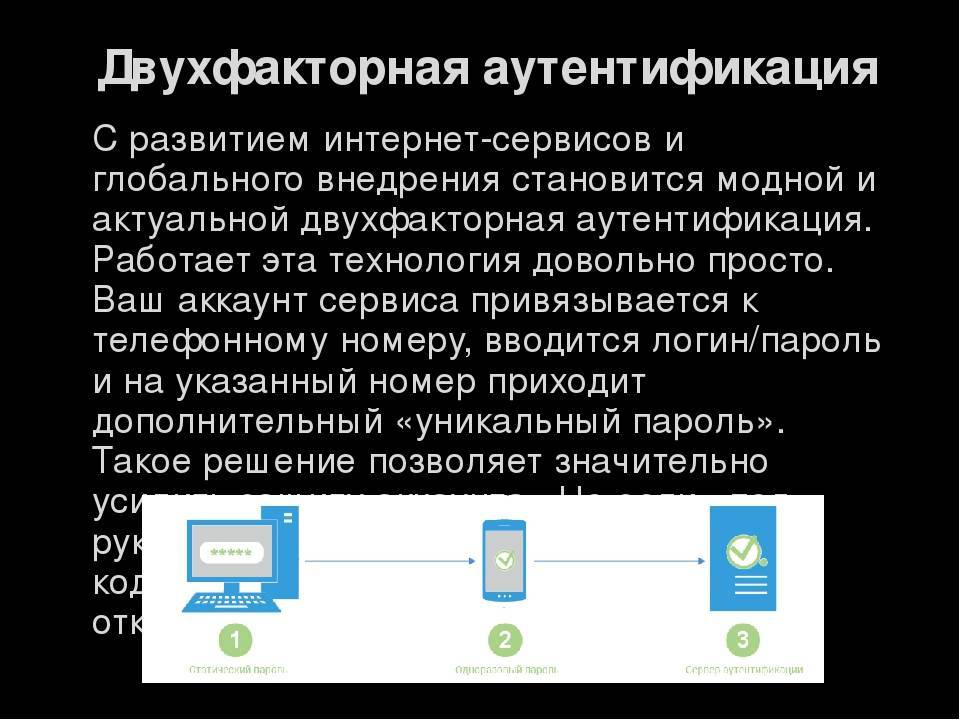

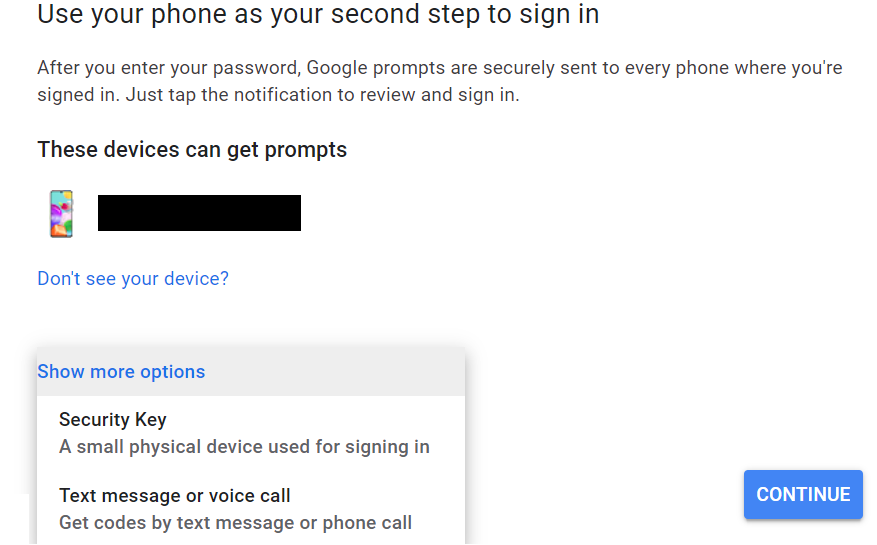

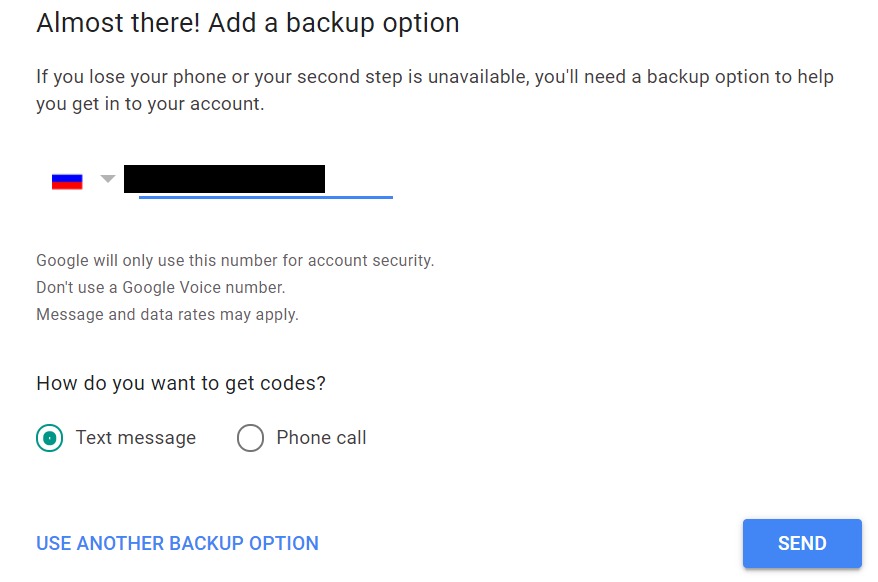

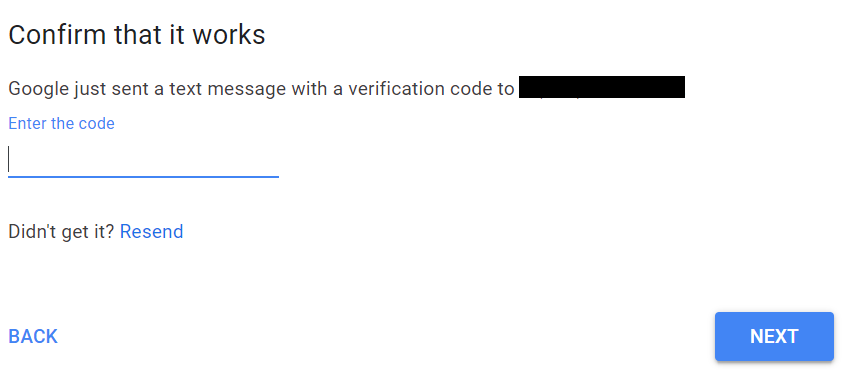

Как подключить двухфакторную аутентификацию в Google

Настроить подтверждение входа в почте и других сервисах Google можно на странице аккаунта. Процесс настройки здесь чуть сложнее, чем в других сервисах. В первую очередь нужно подтвердить, что это действительно ваш аккаунт, введя свой пароль и подтвердив вход (можно сделать это, просто нажав «да» на выбранном устройстве, либо выбрав другой способ).

Дальше необходимо выбрать способ, которым вы будете получать коды в дальнейшем: SMS, звонок, резервные коды.

Дальше нужно убедиться, что выбранный способ аутентификации работает.

Подтвердите, что вы действительно хотите подключить эту функцию.

AES или TKIP: что лучше

AES и TKIP это методы шифрования, которые входят в состав стандарта безопасности WPA2. TKIP (протокол целостности временного ключа) является более старым. Использует для шифрования данных 128-битный ключ, что равносильно 500 миллиардам возможных вариаций. Несмотря на кажущуюся внушительность цифры, это не самый лучший показатель. К тому же есть некоторые уязвимости, которые теоретически могут позволить хакерам расшифровать ключ при перехвате достаочного количества трафика.

AES расшифровывается как симметричный алгоритм блочного шифрования. Он представляет из себя 128-битный, 192-битный или 256-битный блочный шифр, который не имеет ни одной из тех уязвимостей, которые есть у TKIP. Даже 128-битный шифр обеспечивает высокую надежность, так как для его расшифровки требуются значительные вычислительные мощности и может уйти несколько сотен лет для расшифровки.

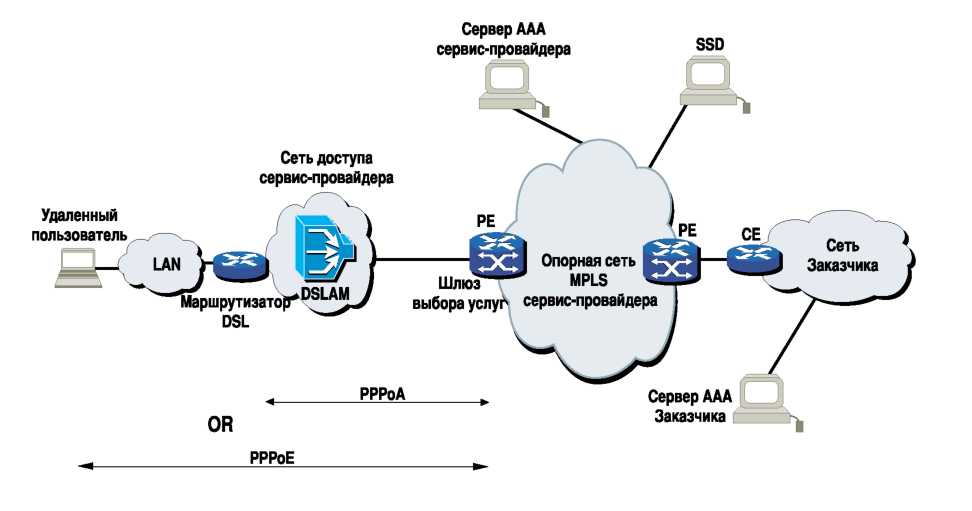

Подключение через PPPoE в Windows 10

PPPoE характеризуется высокоскоростным интернет-соединением, которое также часто используется провайдерами. Подключение осуществляется с помощью логина и пароля, которые выдаются индивидуально каждому клиенту. Отличие этого соединения от Ethernet, по сути, только в более расширенной настройке: если просто вставить провод в компьютер, то никакого соединения не произойдет. Однако если вы пытаетесь подключиться через роутер, все настройки уже будут внесены.

Если же кабель идет напрямую, то необходимо добавить высокоскоростное подключение в Windows 10. Сделать это можно следующим образом:

- Кликаем правой кнопкой мыши по иконке интернета и выбираем «Открыть “Параметры сети и Интернет”».

- Переходим во вкладку «Ethernet» и в правой части открываем окно «Центр управления сетями и общим доступом».

- В отобразившемся окне выбираем «Создание и настройка нового подключения или сети».

- Выделяем пункт «Подключение к Интернету» и жмем «Далее».

- Выбираем «Высокоскоростное (с PPPoE).

- Осталось ввести данные, которые были предоставлены интернет-провайдером – это имя пользователя и пароль. По желанию вы также можете изменить имя подключения. В завершение жмем «Подключить».

Если все данные были введены правильно, то проблем возникнуть не должно. Управлять соединением вы также можете через значок интернета в панели задач.

Решение проблемы со стороны роутера

Если телефон всё равно не подключается то скорее всего настройки роутера не дают покоя вашему смартфону, а он его в свою очередь не пускает в сеть. Для этого надо зайти в настройки роутера. Это можно сделать двумя способами подключившись по проводу и по Wi-Fi. Также дальнейшие инструкции помогут поменять пароль от беспроводной сети если вы его забыли.

- Ищем где-то ноутбук или компьютер и подключаемся по сетевому проводу к маршрутизатору. На передатчике выберите любой жёлтый LAN порт.

- Запускаем браузер и в адресную строчку вводим адрес, который можно найти на этикетке под корпусом шайтан машины. Адрес может быть как символьный как на картинке выше. Так и цифирный IP-адрес типа 192.168.1.1 или 192.168.0.1.

- Далее вас попросят ввести логин и пароль. Но вы уже наверно заметили, что это всё есть на той же бумажке.

Дальнейшие инструкции зависят от фирмы вашего роутера. У них у всех разные прошивки, поэтому шаги будут отливаться. Наша задача:

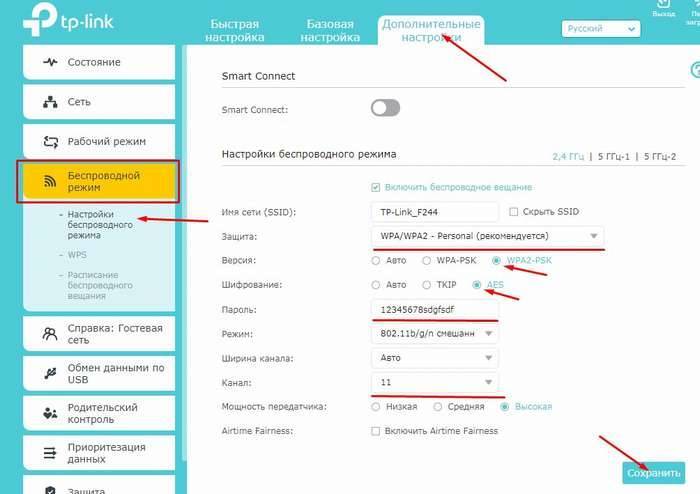

- Установить канал связи. Если у вас ранее стоял режим «Авто» (значение по умолчанию), то выбираем 11 канал так как он редко используется. Объясню для чего это надо. Если на этом канале будет сидеть ещё один сосед, или их будет больше то связь на нём будет плохая. Так же если соседский маршрутизатор будет мощнее, то он будет глушить ваш.

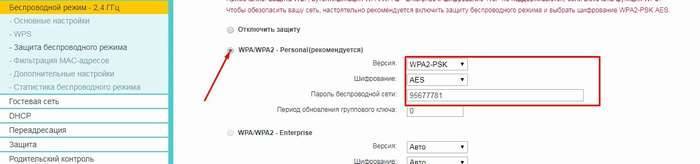

- WP2-PSK или WPA2- Personal этот тип шифрования самые надёжный. И частенько на новых прошивках телефона, устройство отказывается подключиться не по этим стандартам.

- AES тип шифрования WPA Просто подпункт.

- Смена пароля при смене обязательно нужно ввести хотя бы одну букву. Возможно телефон и не даёт подключиться к сети по простому цифирному паролю.

Сразу слева в разделе «Дополнительный настройки» «Беспроводная сеть».

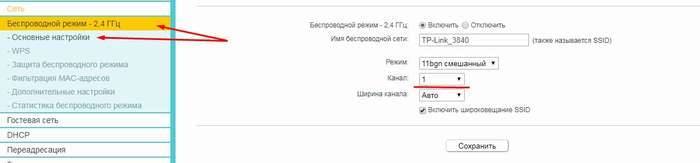

TP-Link

Старые модели

- «Беспроводной режим» здесь ставим номер канала.

- «Защита беспроводного режима» здесь ставим тип и версию шифрования, меняем пароль

Новые модели

- «Дополнительные настройки» вкладка в самом верху.

- Теперь выбираем «Беспроводной режим» и далее «Настройка беспроводного режима».

- Устанавливаем параметры.

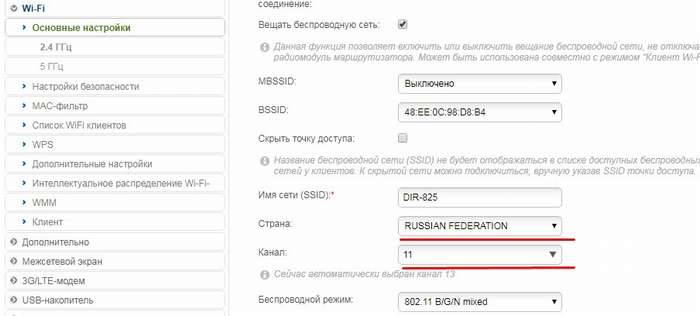

D-Link и все модели DIR

Старые модели

- Wi-Fi» и в открывшейся вкладке выберите «Основные настройки». Установите канал и страну.

- Теперь идём во вкладку «Настройки безопасности».

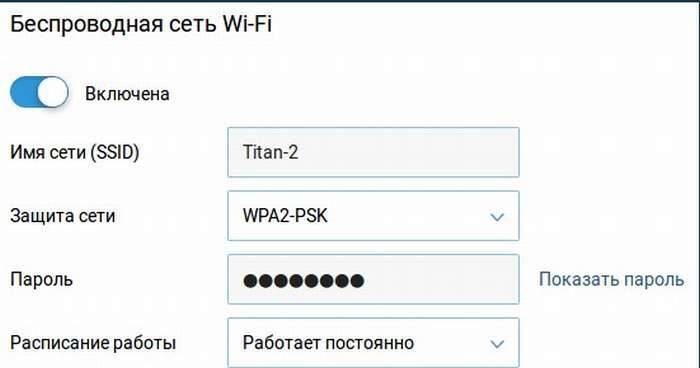

ZyXEL Keenetic

Новые модели

«Домашняя сеть» «Беспроводная сеть».

Старые модели

- Значок лесенки в самом низу.

- Далее делайте все основные настройки. Также проверьте чтобы WPS был выключен.

Сохранение настроек

Не забудьте в конце сохранить и применить настройки. Также надо будет перезагрузить роутера, для этого есть отдельная кнопка на самом аппарате. Ну на крайний случай можете выдернуть шнур из розетки.