Сервер 1С:Предприятие на Ubuntu 16.04 и PostgreSQL 9.6, для тех, кто хочет узнать его вкус. Рецепт от Капитана

Если кратко описать мое отношение к Postgres: Использовал до того, как это стало мейнстримом.

Конкретнее: Собирал на нем сервера для компаний среднего размера (до 50 активных пользователей 1С).

На настоящий момент их набирается уже больше, чем пальцев рук пары человек (нормальных, а не фрезеровщиков).

Следуя этой статье вы сможете себе собрать такой же и начать спокойную легальную жизнь, максимально легко сделать первый шаг в мир Linux и Postgres.

А я побороться за 1. Лучший бизнес-кейс (лучший опыт автоматизации предприятия на базе PostgreSQL).

Если, конечно, статья придется вам по вкусу.

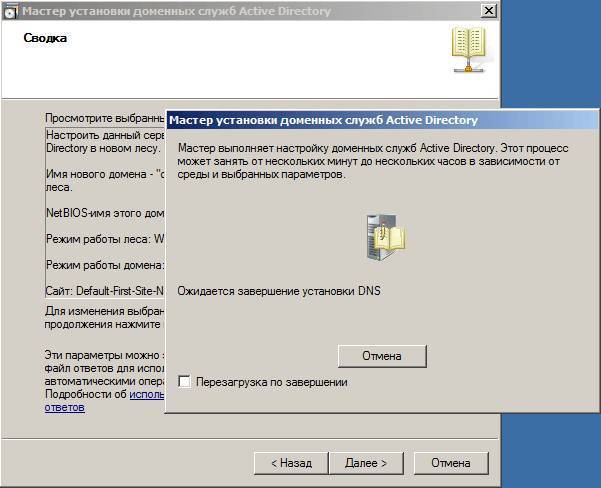

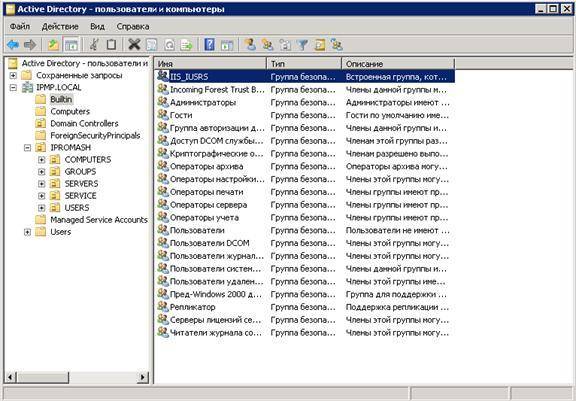

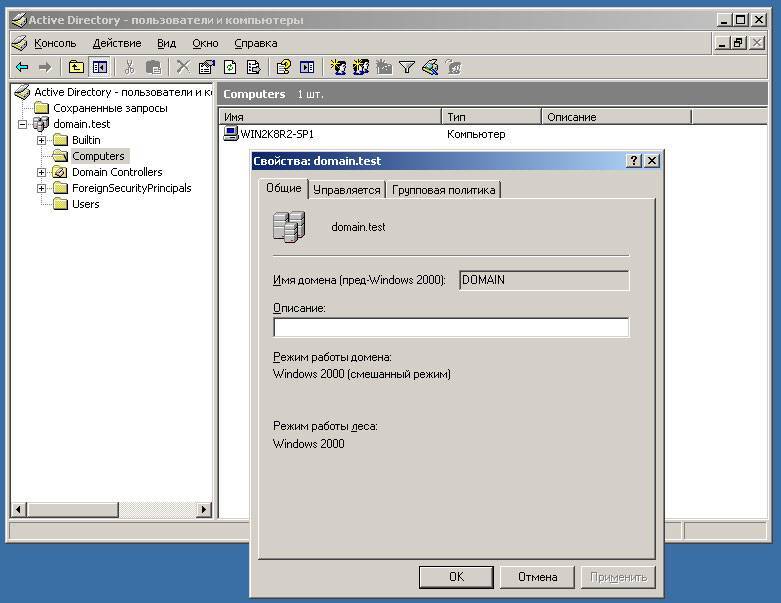

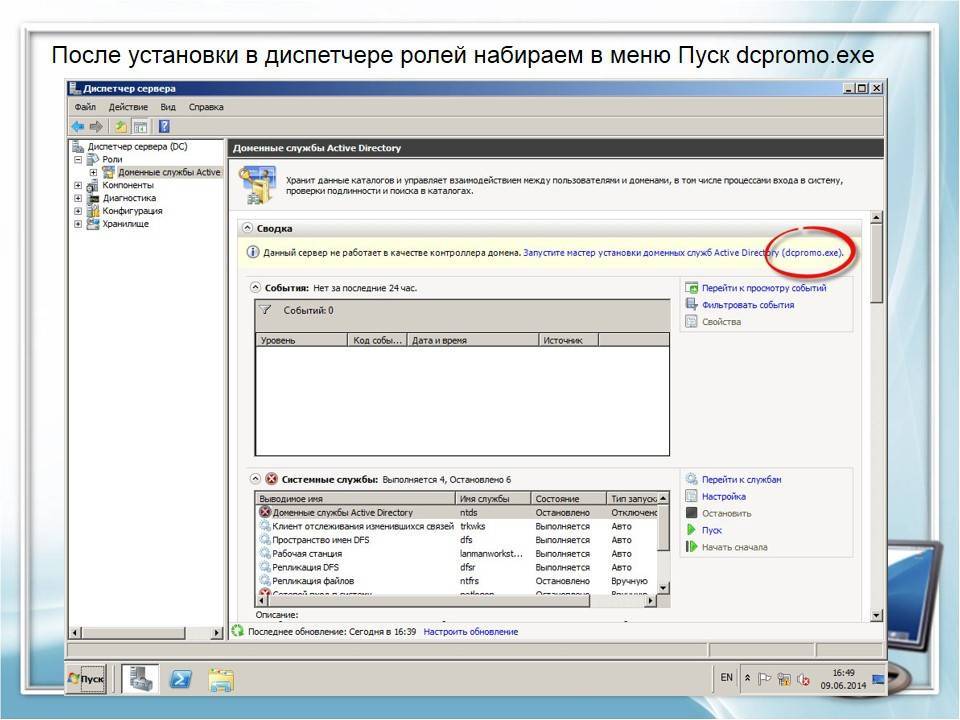

Редактирование атрибутов Active Directory в ADSI Edit

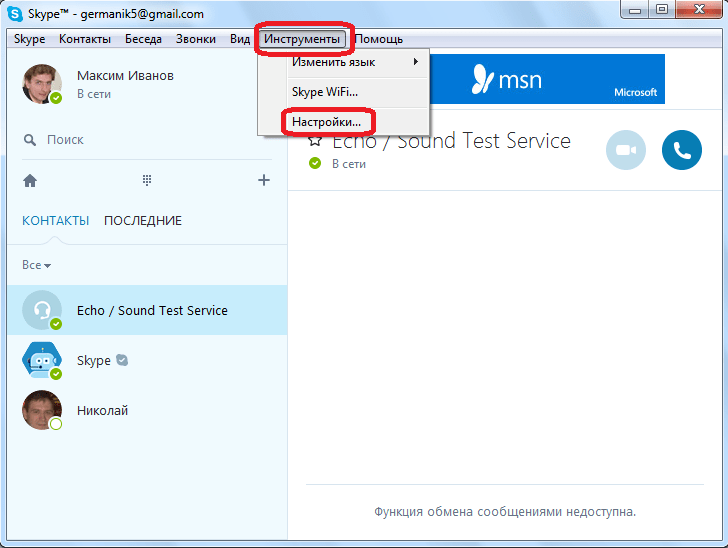

Напомню, что ADSI Edit — это служебная оснастка, которая позволяет подключаться к различным разделам базы данных Active Directory (Ntds.dit). Открыть “Редактор ADSI”, можно также из меню “Пуск” на контроллере домена, либо так же через окно “Выполнить” (Сочетание клавиш WIN и R). Введите adsiedit.msc.

Далее в оснастке, кликните правым кликом по “Редактирование ADSI” и выберите “Подключение к”

Для того, чтобы зайти в редактор атрибутов, выберите пункт “Выберите известный контекст именования”. Подключаемся к стандартному, идущему по умолчанию.

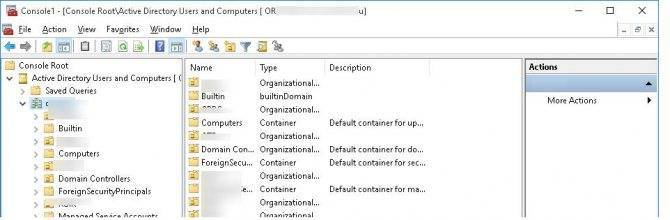

Перед вами будет привычная вам структура из контейнеров и организационных подразделений. Переместитесь в нужное расположение и откройте свойства нужного вам объекта Active Directory.

Вы попадете на вкладку “Редактор атрибутов”, который мы с вами уже видели в оснастке “Пользователи и компьютеры”. Можете производить редактирования. Перейдем к третьему методу, использование Active Directory Administrative Center.

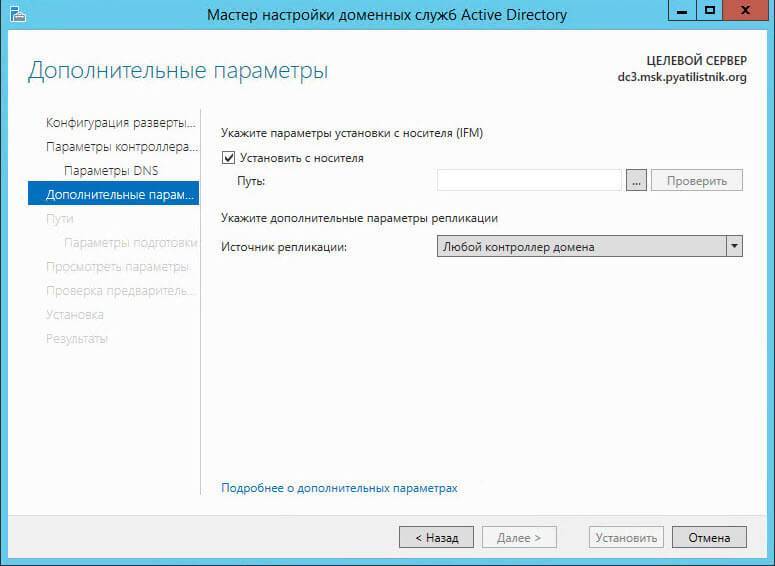

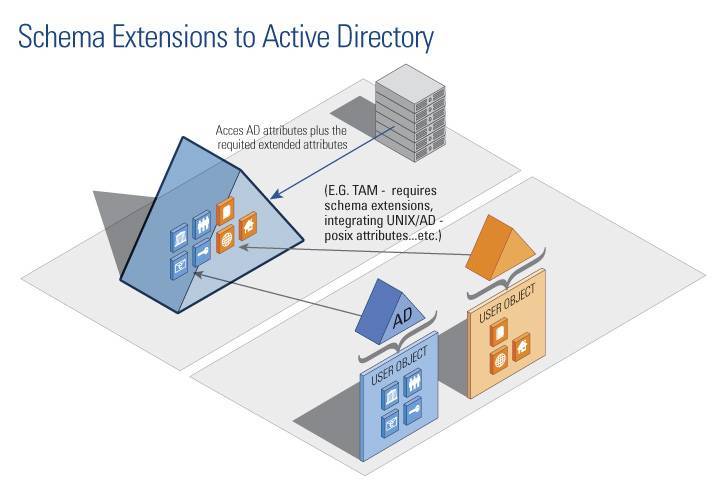

Репликация данных в Active Directory

Репликация — это процедура копирования, которую проводят при необходимости хранения одинаково актуальных сведений, существующих на любом контроллере.

Она производится без участия оператора. Существуют такие виды содержимого реплик:

- Реплики данных создаются из всех существующих доменов.

- Реплики схем данных. Поскольку схема данных едина для всех объектов леса Активных Директорий, ее реплики сохраняются на всех доменах.

- Данные конфигурации. Показывает построение копий среди контроллеров. Сведения распространяются на все домены леса.

Основными типами реплик являются внутриузловая и межузловая.

В первом случае, после изменений система находится в ожидании, затем уведомляет партнера о создании реплики для завершения изменений. Даже при отсутствии перемен, процесс репликации происходит через определенный промежуток времени автоматически. После применения критических изменений к каталогам репликация происходит сразу.

Процедура репликации между узлами происходит в промежутках минимальной нагрузки на сеть, это позволяет избежать потерь информации.

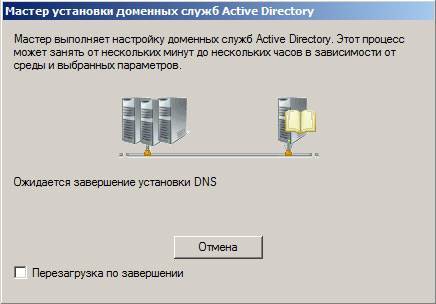

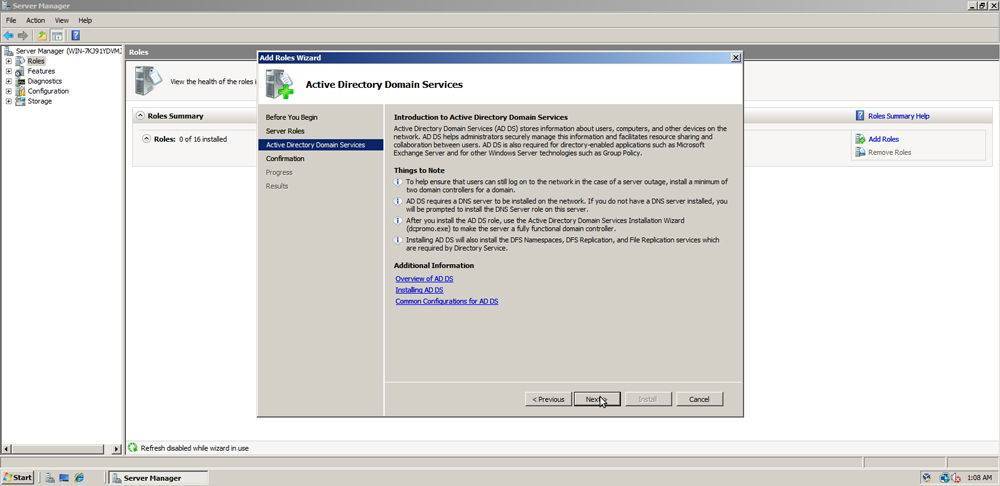

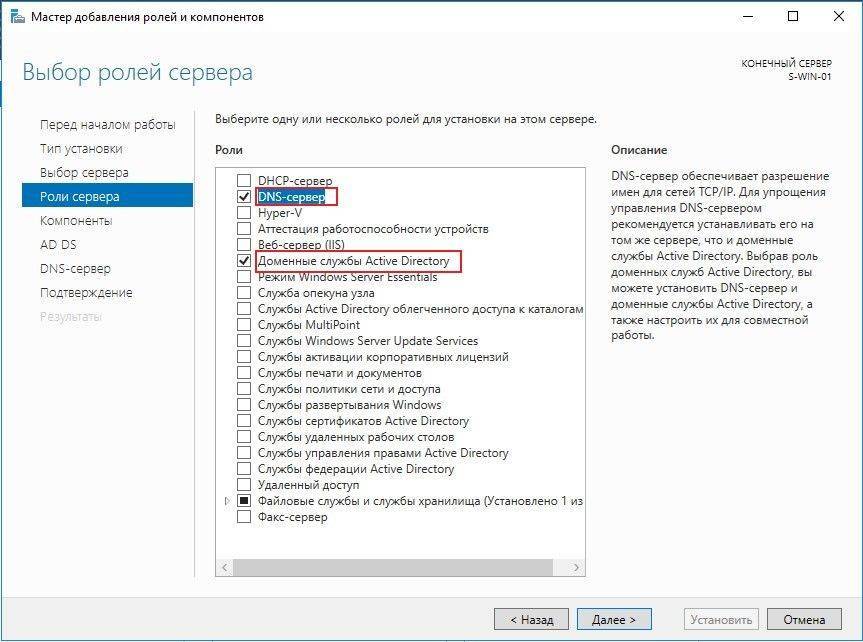

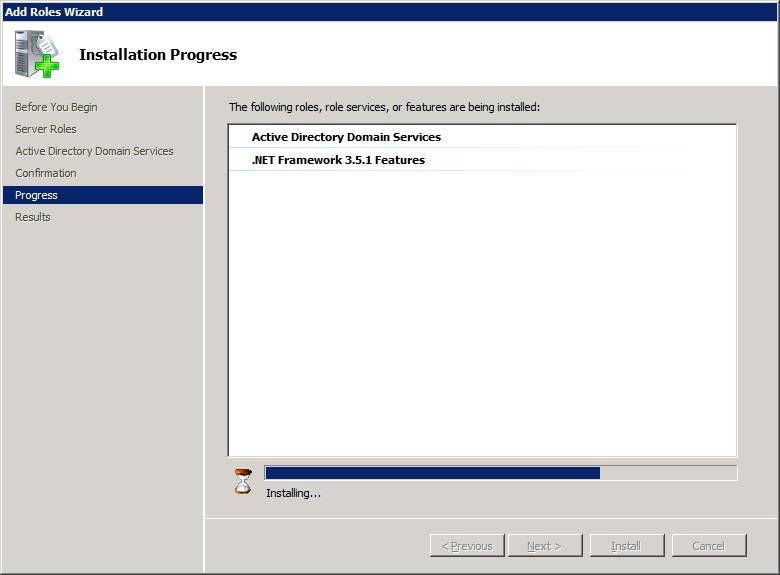

Шаг 1. Расширение схемы

Чтобы расширить схему для диспетчера конфигурации:

Используйте учетную запись, которая входит в группу безопасности администраторов Схемы.

Вопишите эту учетную запись в контроллер домена схемы.

Затем используйте один из следующих вариантов, чтобы добавить новые классы и атрибуты в схему Active Directory.

Вариант A. Используйте extadsch.exe

Этот инструмент находится в папке SMSSETUP\BIN\X64 в средстве установки Configuration Manager.

Откройте командную строку и запуститеextadsch.exe.

Совет

Запустите этот инструмент из командной строки, чтобы просмотреть отзывы во время его запуска.

Чтобы убедиться в успешности расширения схемы, просмотрите extadsch.log в корневой части системного диска.

Вариант B. Использование файла LDIF

Этот файл находится в папке SMSSETUP\BIN\X64 на средстве установки Configuration Manager.

Сделайте копию файла ConfigMgr_ad_schema.ldf. Изменить его в Блокнот и определить корневой домен Active Directory, который необходимо расширить. Замените все экземпляры текста в файле полным именем домена для расширения. Например, если полное имя домена для расширения называется widgets.contoso.com, измените все экземпляры в файле на .

Используйте утилиту командной строки LDIFDE для импорта содержимого файла ConfigMgr_ad_schema.ldf в службы домена Active Directory. Например, следующая командная строка импортирует расширения схемы, включает подробные журналы и создает файл журнала в каталоге temp:

Дополнительные сведения см. в справке командной строки: Ldifde.

Чтобы убедиться в успешности расширения схемы, просмотрите файл журнала ldifde.

Утилиты командной строки Active Directory

В заключение, дадим несколько средств командной строки, которые позволяют осуществлять широкий спектр административных задач:

- — добавляет в Active Directory компьютеры, контакты, группы, ОП и пользователей.

- — отображает свойства компьютеров, контактов, групп, ОП, пользователей, сайтов, подсетей и серверов, зарегистрированных в Active Directory.

- — изменяет свойства компьютеров, контактов, групп, ОП, пользователей и серверов, зарегистрированных в Active Directory.

- — перемещает одиночный объект в новое расположение в пределах домена или переименовывает объект без перемещения.

- — осуществляет поиск компьютеров, контактов, групп, ОП, пользователей, сайтов, подсетей и серверов в Active Directory по заданным критериям.

- — удаляет объект из Active Directory.

Часто встречающиеся ошибки 1С и общие способы их решения Промо

Статья рассчитана в первую очередь на тех, кто недостаточно много работал с 1С и не успел набить шишек при встрече с часто встречающимися ошибками. Обычно можно определить для себя несколько действий благодаря которым можно определить решится ли проблема за несколько минут или же потребует дополнительного анализа. В первое время сталкиваясь с простыми ошибками тратил уйму времени на то, чтобы с ними разобраться. Конечно, интернет сильно помогает в таких вопросах, но не всегда есть возможность им воспользоваться. Поэтому надеюсь, что эта статья поможет кому-нибудь сэкономить время.

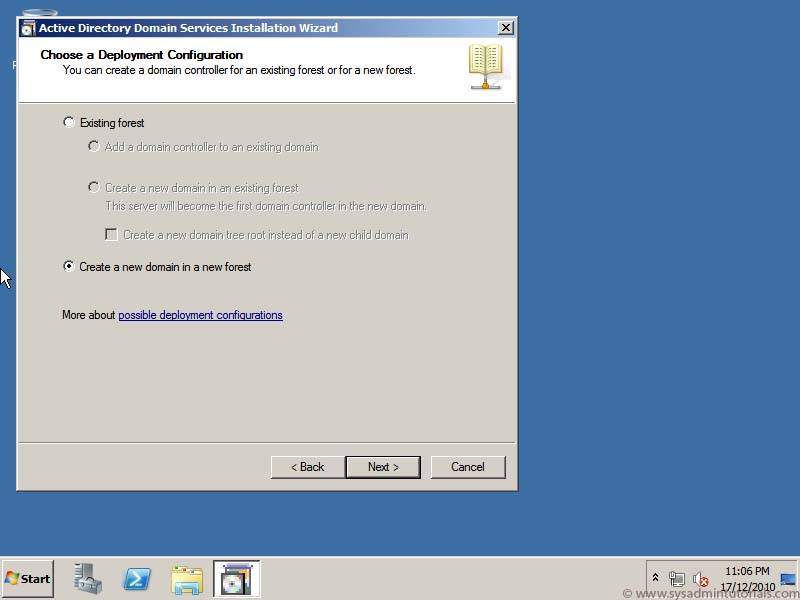

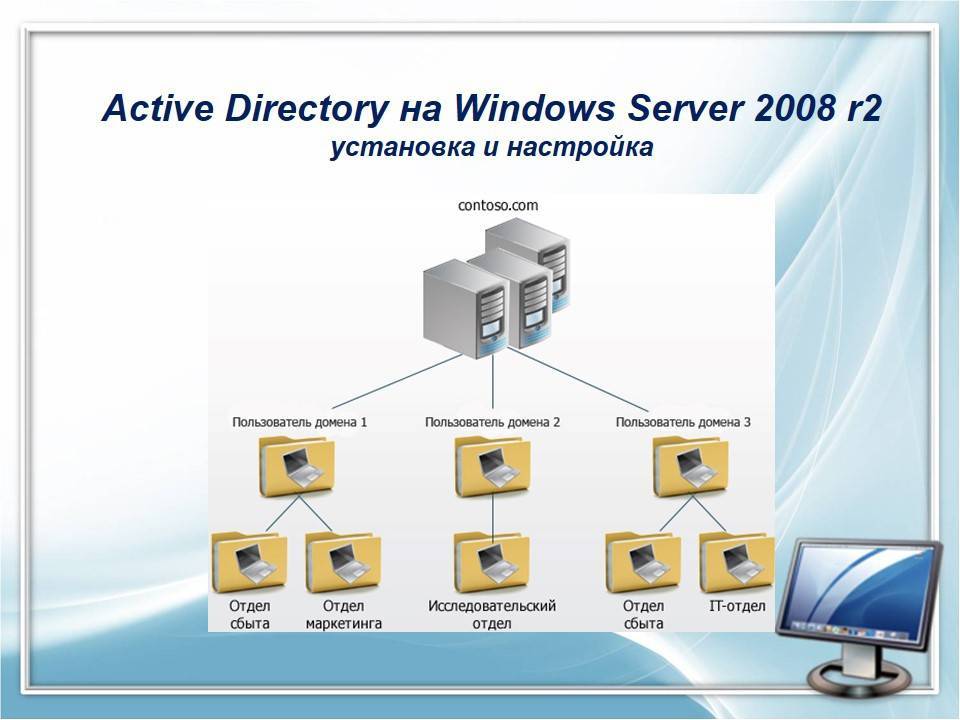

Что такое Active Directory в Windows 10 и для чего это нужно

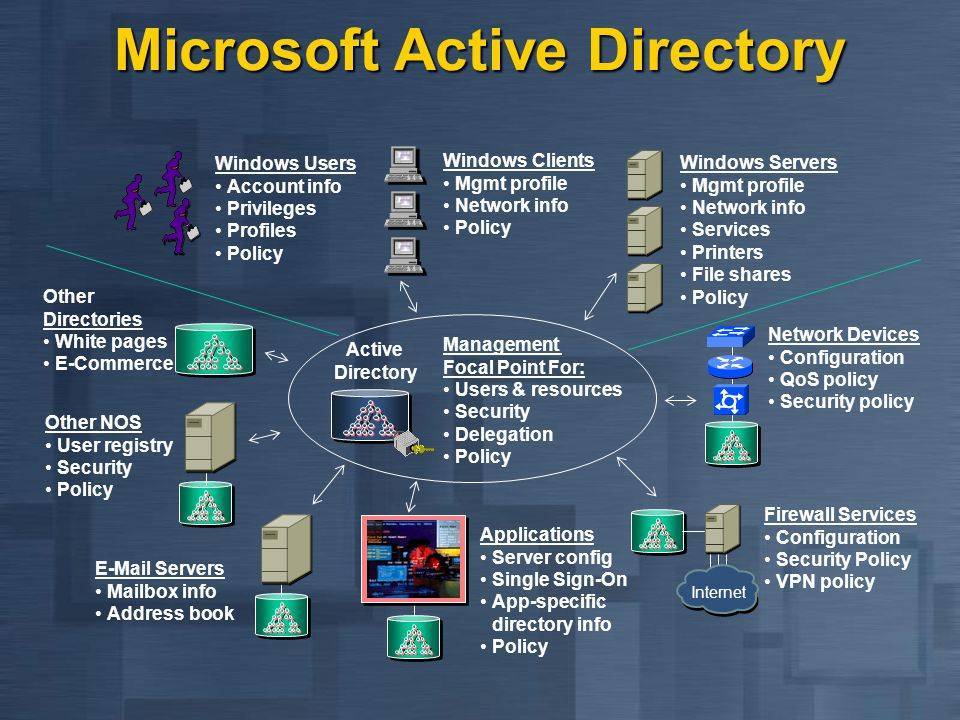

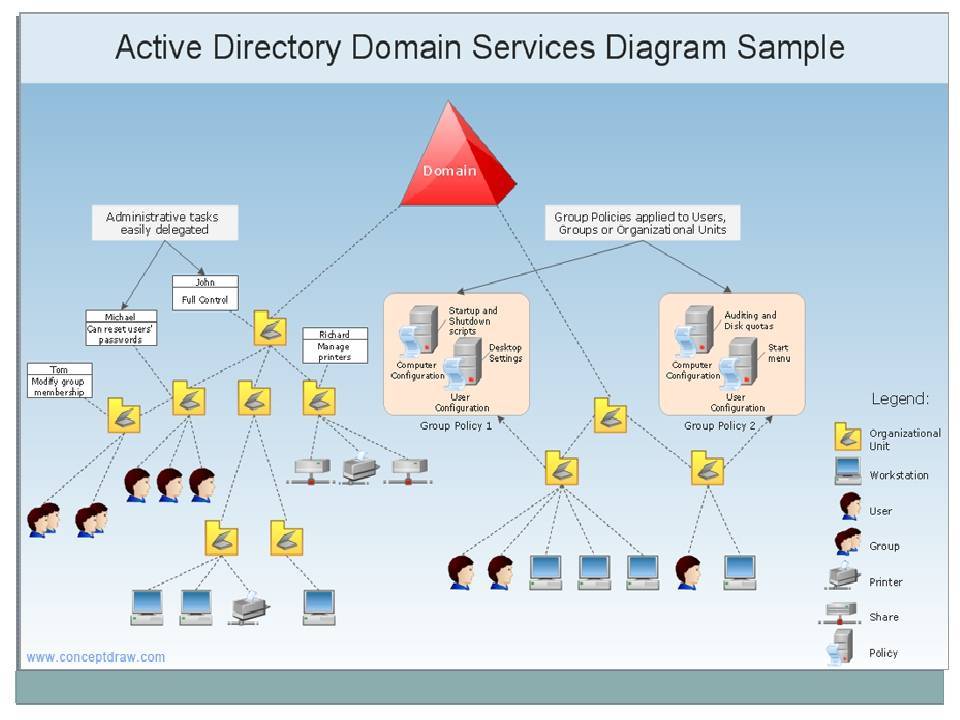

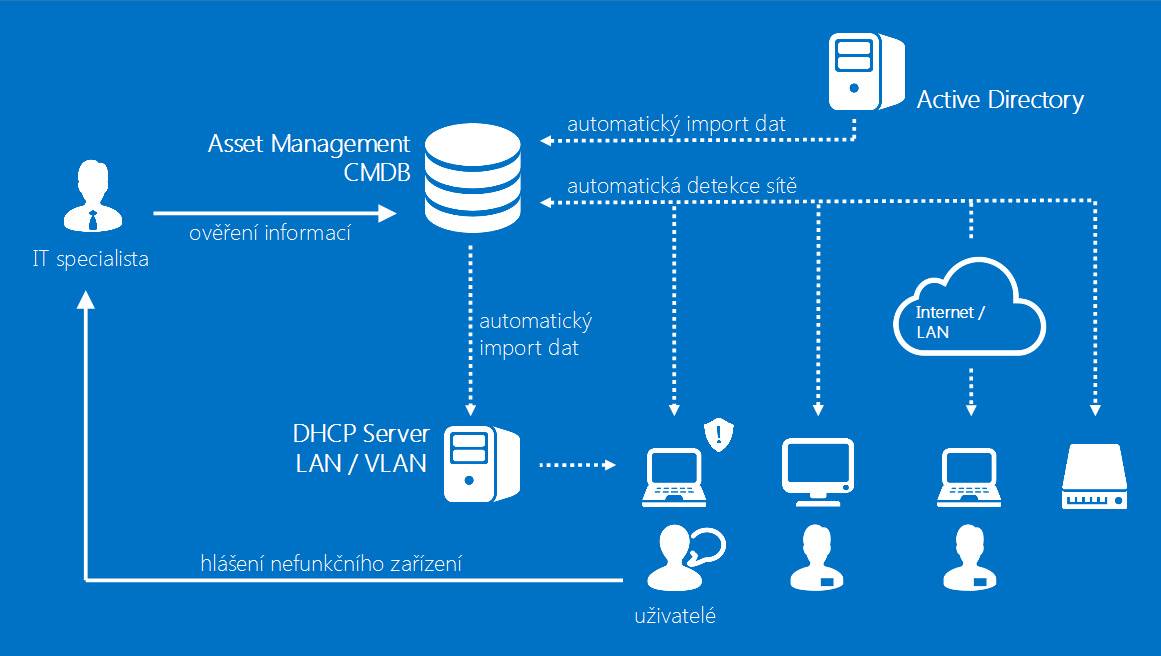

Компания «Майкрософт» разработала новую программу, позволяющую объединить все объекты сети (компьютеры, роутеры, принтеры, профили пользователей, серверы) в единую систему. Называется это хранилище — Active Directory или Активный каталог (сокращенно AD).

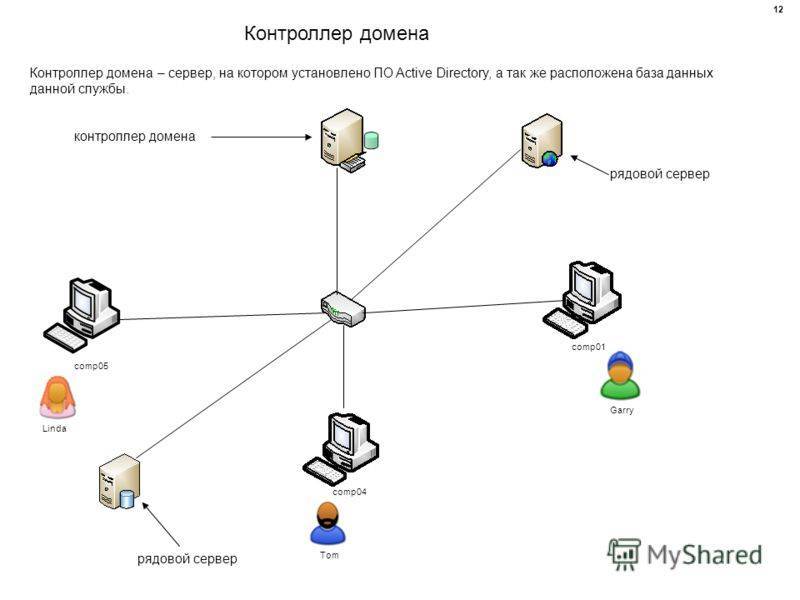

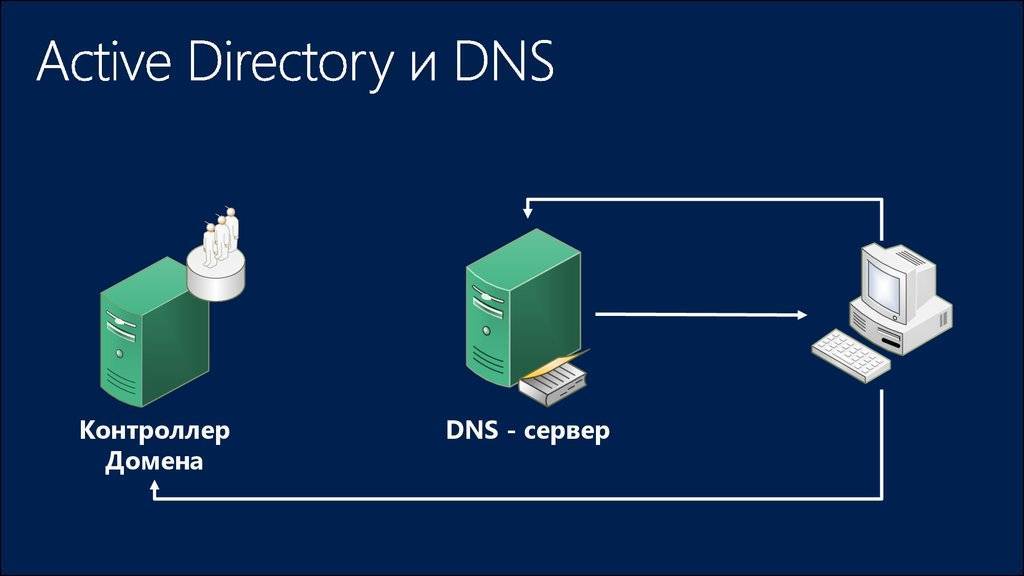

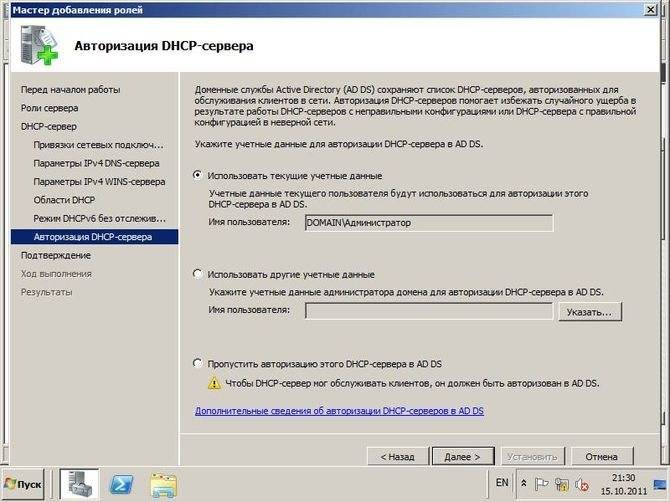

Для реализации этой программы нужен специальный сервер, вернее, контроллер домена. В нем будет храниться вся информация. Через него выполняется аутентификация (через протокол Kerberos) пользователей и различных устройств в сети. Контроллер домена будет мониторить доступ к объектам своей сети, то есть разрешать запрашиваемое действие или, наоборот, блокировать его.

Использование Active Directory имеет ряд преимуществ. Эта программа обеспечивает безопасную работу, упрощает взаимодействие различных объектов одной сети. С помощью AD можно ограничить ряд функций для определенных пользователей. Данные, хранящиеся на таком сервере, защищены от внешнего доступа. Службы AD обеспечивают удобный обмен файлами (на основе технологии DFS), объединяют все объекты в одну систему (поддерживается стандарт LDAP). Возможна интеграция с Windows Server через протокол RADIUS.

Программу Active Directory можно использовать на базе профессиональной редакции Win10. Существует специальный инструмент управления доменами (оснастка ADUC), позволяющий адаптировать AD к своей ОС. Этот адаптер позволяет контролировать и управлять объектами сети. Прежде чем использовать ADUC, рекомендуется установить сервис RSAT, включающий Командную строчку, Power Shell, а также средства удаленного администрирования сервера.

Важно! Active Directory выступает в роли каталога, хранилища информации о пользователях и инфраструктуре сети. Реализация этого проекта осуществляется через контроллер домена

Это сервер контролирует доступ (разрешает или блокирует запросы) к объектам своей сети. AD рекомендуется использовать для больших компаний.

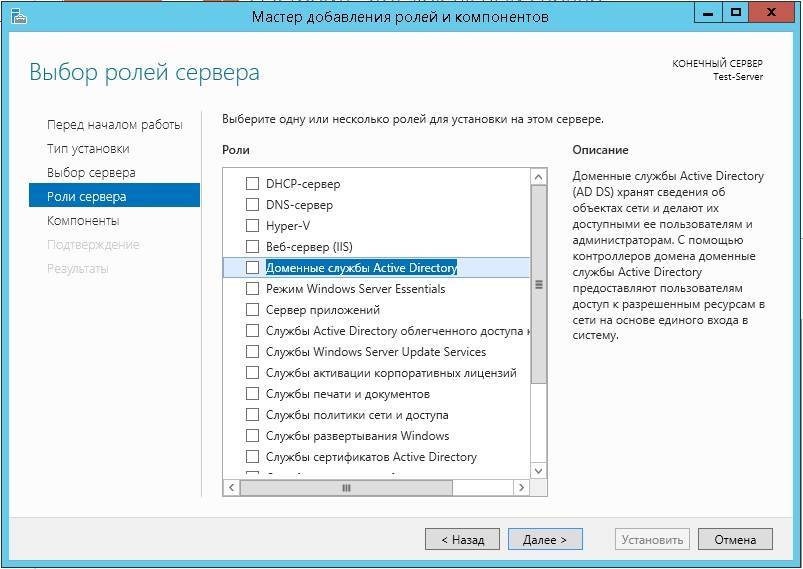

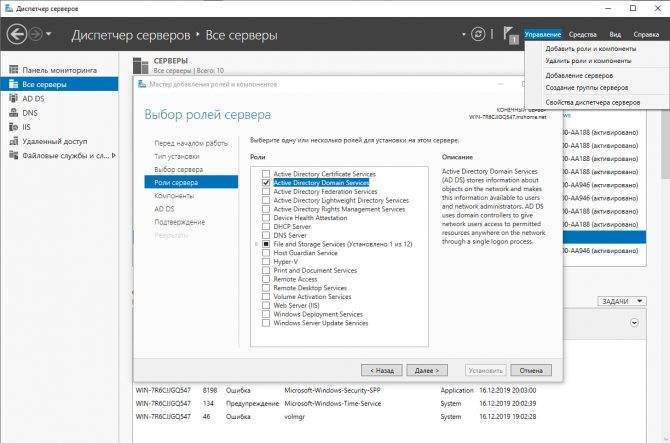

Службы Active Directory

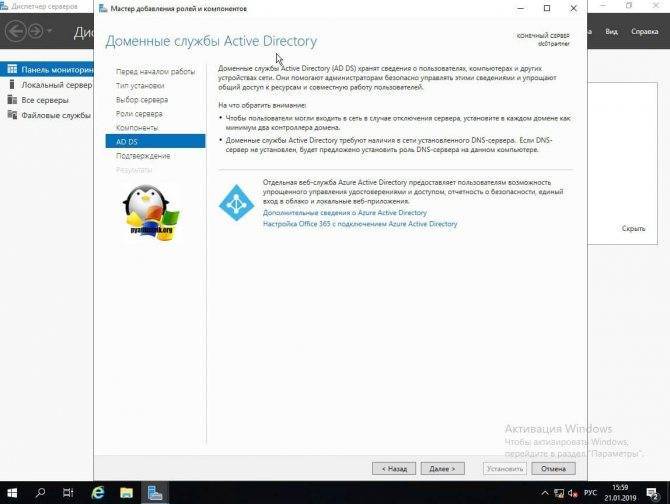

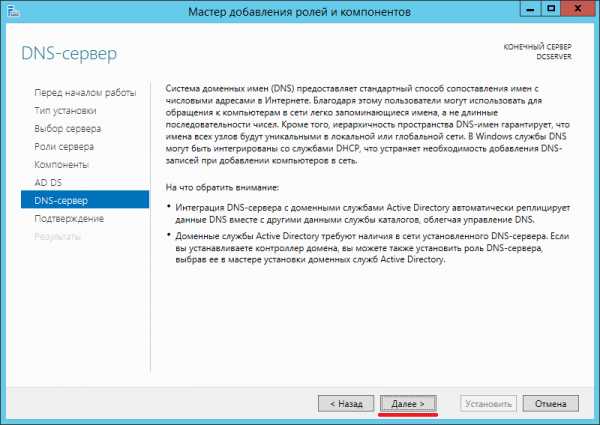

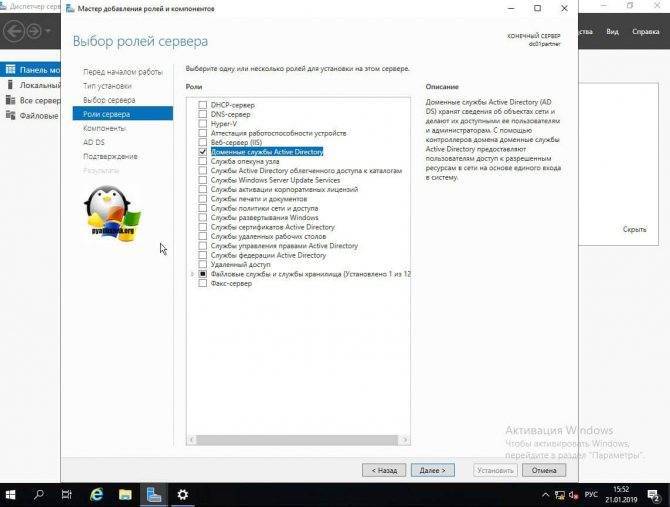

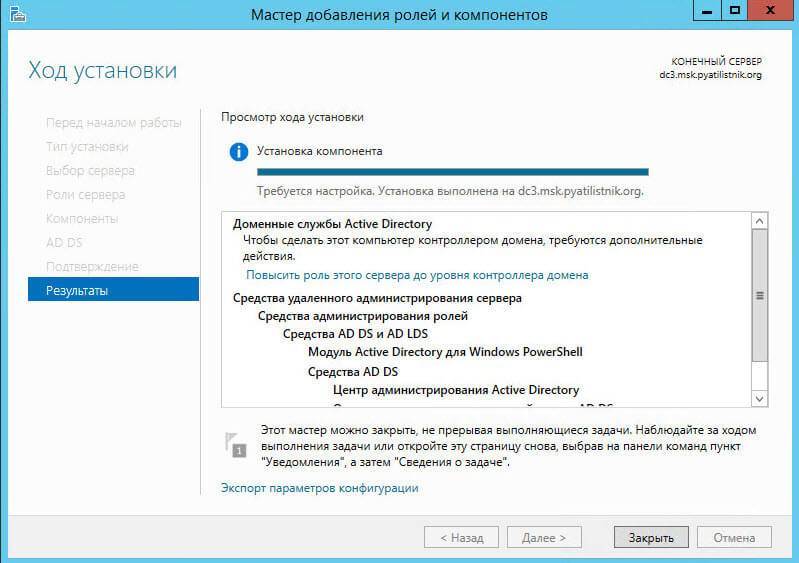

Службы Active Directory состоят из нескольких служб каталогов. Наиболее известными являются доменные службы Active Directory, обычно сокращенно AD DS или просто AD.

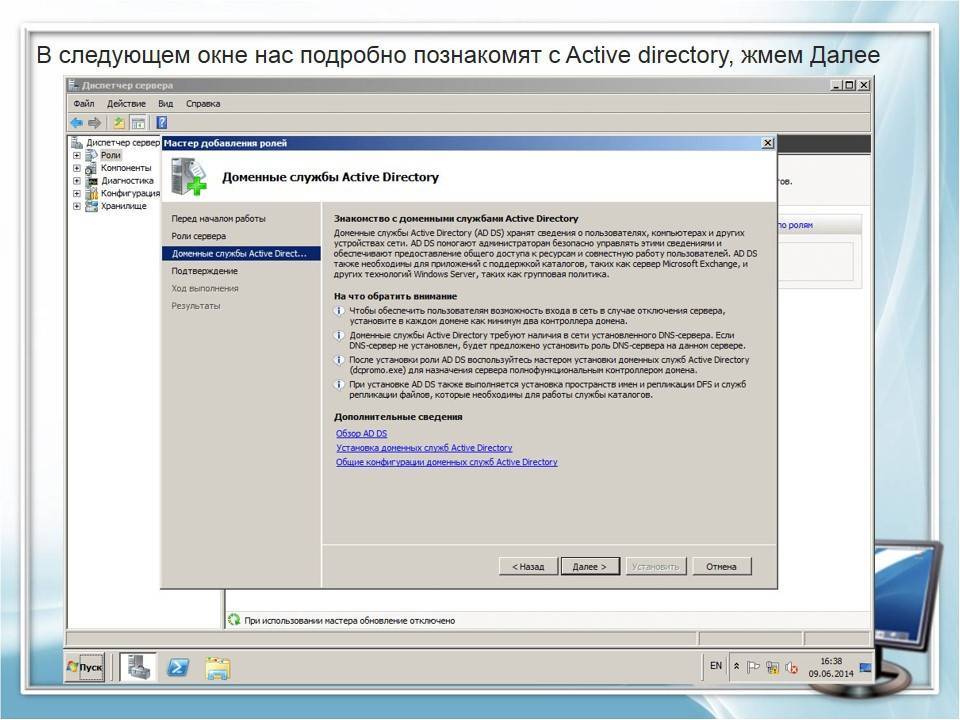

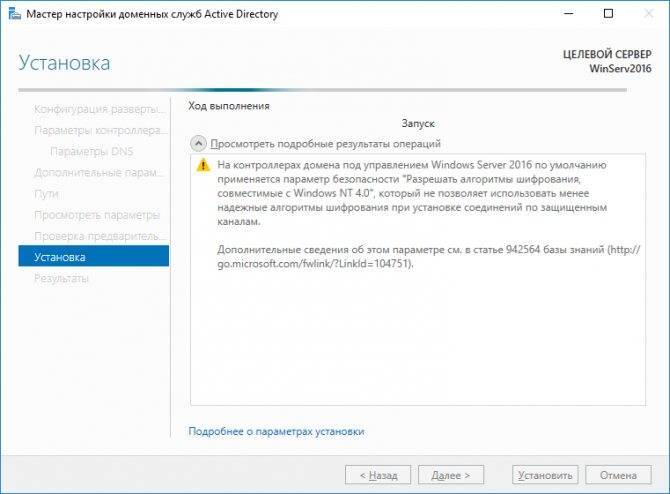

Доменные службы

Доменные службы Active Directory (AD DS) – это фундамент каждой доменной сети Windows . Он хранит информацию о членах домена, включая устройства и пользователей, проверяет их учетные данные и определяет их права доступа . Сервер, на котором запущена эта служба, называется контроллером домена . С контроллером домена связываются, когда пользователь входит в систему, обращается к другому устройству в сети или запускает бизнес -приложение в стиле Metro, загруженное на устройство.

Другие службы Active Directory (за исключением , как описано ниже), а также большинство серверных технологий Microsoft полагаются на доменные службы или используют их; примеры включают в себя групповую политику , шифрованный файловую систему , BitLocker , доменные имена , Desktop Services Remote , Exchange Server и SharePoint Server .

Самоуправляемые AD DS не следует путать с управляемыми Azure AD DS , которые являются облачным продуктом.

Сертификационные услуги

Службы сертификатов Active Directory (AD CS) создают локальную инфраструктуру открытых ключей . Он может создавать, проверять и отзывать сертификаты открытых ключей для внутреннего использования в организации. Эти сертификаты могут использоваться для шифрования файлов (при использовании с шифрованной файловой системой ), электронной почты (в соответствии со стандартом S / MIME ) и сетевого трафика (при использовании виртуальными частными сетями , протоколом безопасности транспортного уровня или протоколом IPSec ).

AD CS появился раньше Windows Server 2008, но назывался просто «Службы сертификации».

AD CS требует инфраструктуры AD DS.

Службы федерации

Как следует из названия, AD FS работает на основе концепции федеративного удостоверения .

AD FS требует инфраструктуры AD DS, хотя ее партнер по федерации не может.

Услуги по управлению правами

Службы управления правами Active Directory ( AD RMS , известные как службы управления правами или RMS до Windows Server 2008 ) – это серверное программное обеспечение для управления правами на информацию, поставляемое с Windows Server . Он использует шифрование и форму выборочного отказа в функциональности для ограничения доступа к таким документам, как корпоративная электронная почта , документы Microsoft Word и веб-страницы , а также к операциям, которые авторизованные пользователи могут выполнять с ними.

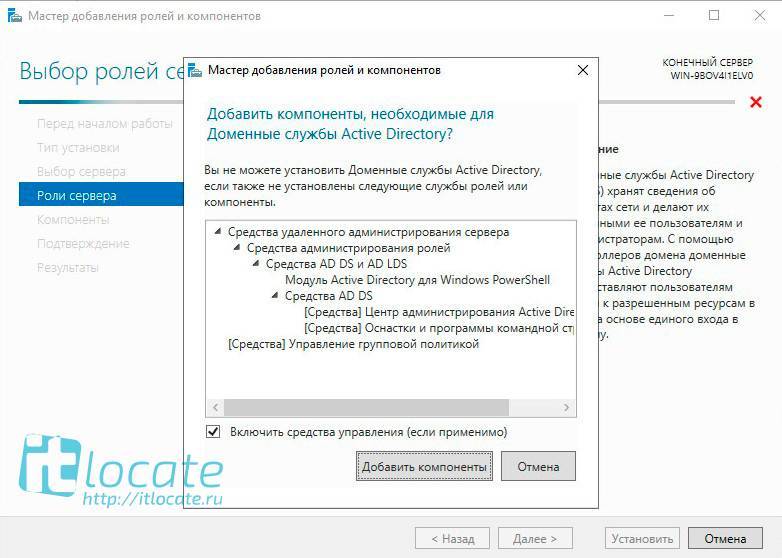

Где скачать и как установить

Вначале нужно выполнить установку RSAT на свой ПК. По умолчанию этот инструмент в Win 10 отсутствует. С помощью RSAT удастся дистанционно управлять объектами сети с использованием Диспетчера серверов. Этот сервис нельзя загрузить на ноутбук, работающий на основе Домашней или Стандартной версии. RSAT разрешается скачивать на мощные ПК, имеющие Профессиональную или Корпоративную редакцию Win 10.

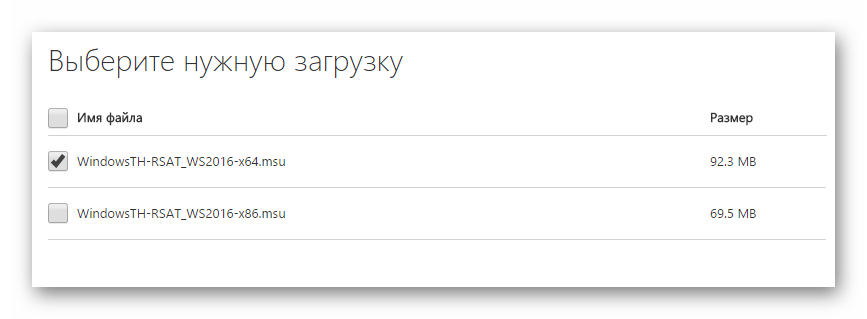

Как самостоятельно скачать RSAT:

зайти на сайт «Майкрософт»;

- найти «Remote Server Administration Tools» (для конкретной редакции Win 10);

- выбрать пакет, соответствующий конкретной разрядности (х64 или х86);

- нажать на Download;

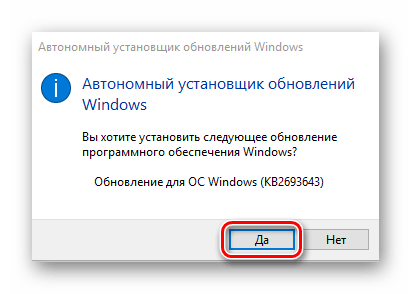

- добавить RSAT на свой ПК;

- в ходе установки активировать инсталляцию сопутствующих обновлений;

- в конце перезапустить ПК.

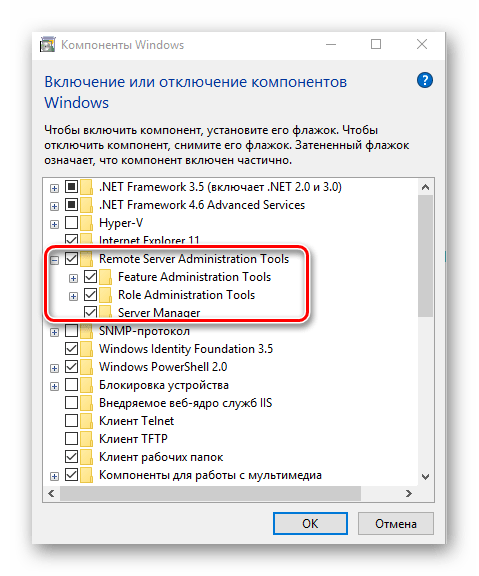

Завершив скачивание RSAT, рекомендуется выполнить активацию этого средства на своем ПК:

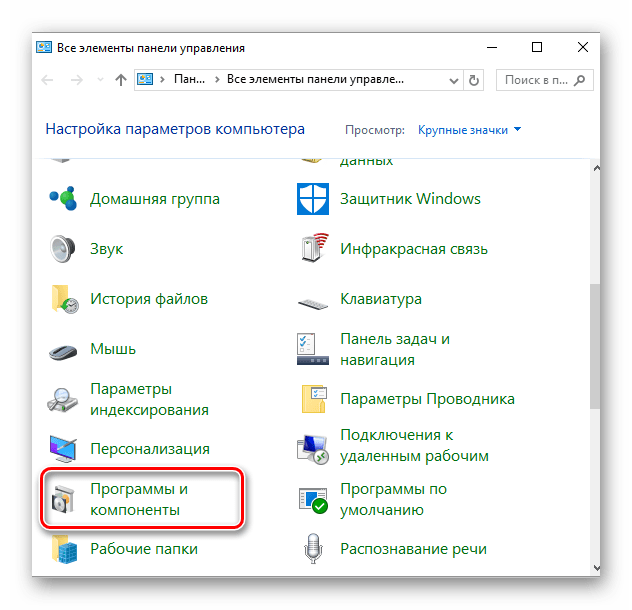

- вызвать Control Panel;

- отыскать подпункт «Programs and Features»;

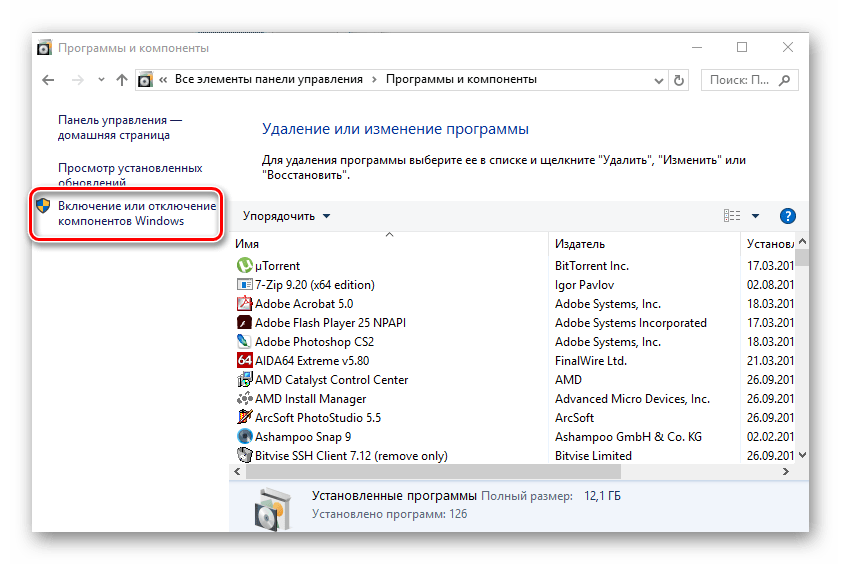

кликнуть по «Turn Windows features on or off»;

- появится окошко «Win Feature»;

- отыскать «Remote Server Administration Tools»;

- раскрыть ветку;

- найти «Role Administration Tools»;

- пометить птичкой «AD DS and AD LDS Tools» и другие строчки в этой ветке (должны быть активными по умолчанию);

- выделить «AD DS Tools» и нажать на «ОК».

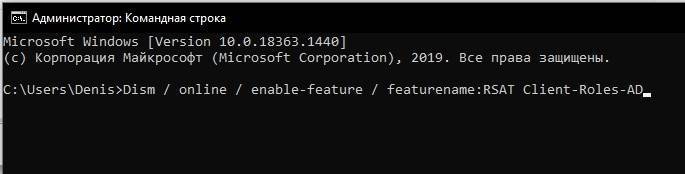

Установку ADUC удастся выполнить из «Командной строчки с помощью таких команд:

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD»;

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD-DS»;

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD-DS-SnapIns».

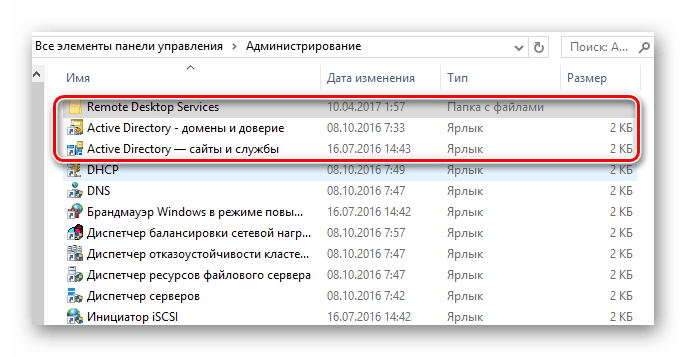

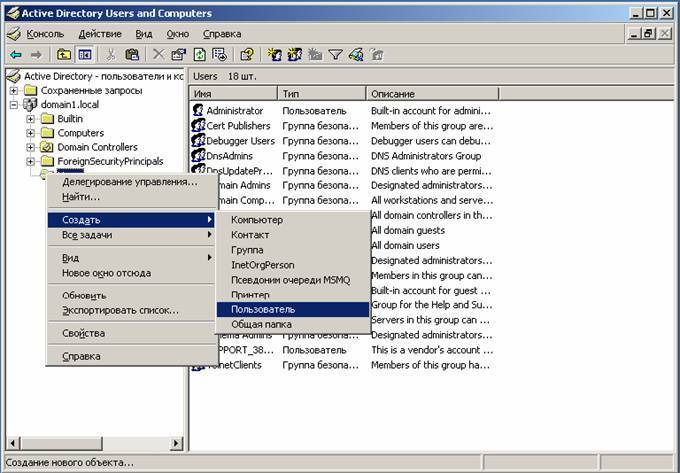

Важно! После скачивания инструментов нужно вызвать Панель управления и зайти в подпункт «Administrative Tools». Там должна появиться новая опция под названием «Active Directory Users and Computers»

После появления этого инструмента разрешается подсоединиться к контроллеру. Выполнить это действие пользователь сможет самостоятельно.

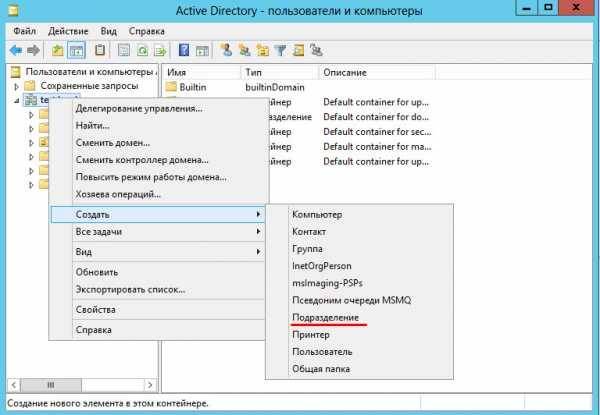

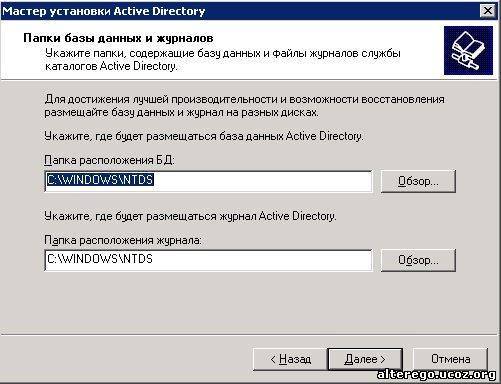

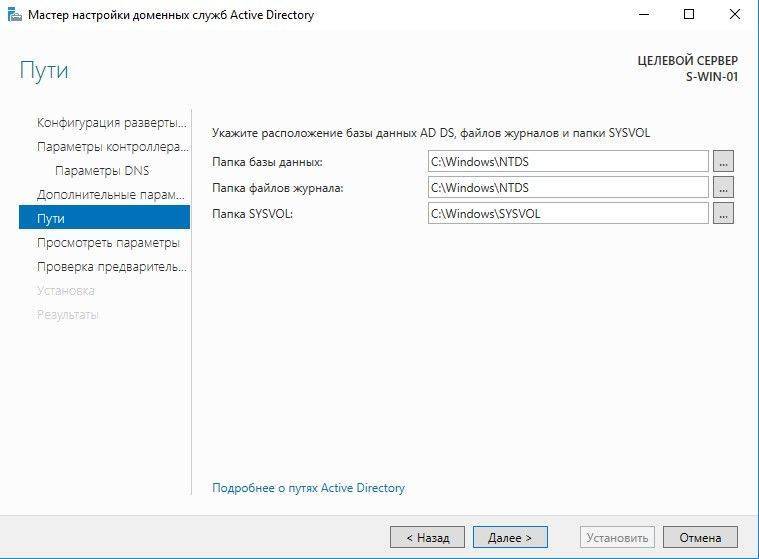

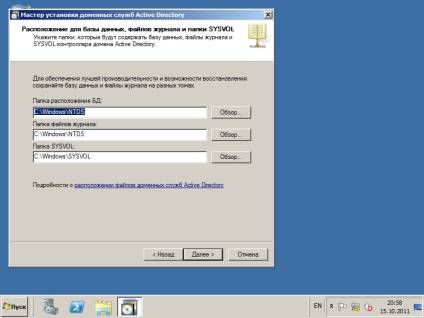

Шаг 2. Контейнер управления системой

После расширения схемы создайте контейнер с именем System Management в службах домена Active Directory. Создайте этот контейнер один раз в каждом домене с сайтом Configuration, который будет публиковать данные в Active Directory. Для каждого контейнера необходимо предоставить разрешения на учетную запись компьютера каждого сервера сайта, который будет публиковать данные в этом домене.

Используйте учетную запись с разрешением Создать все детские объекты в контейнере System в службах домена Active Directory.

Запустите ADSI Edit (adsiedit.msc) и подключите к домену сервера сайта.

Создание контейнера:

Расширь полностью квалифицированное доменное имя и расширь отличительное имя. Щелкните правой кнопкой мыши CN=System, выберите New и выберите Объект.

В окне Create Object выберите контейнер и выберите Далее.

В поле Значение введите и выберите Далее.

Назначение разрешений:

Примечание

Если вы хотите, вы можете использовать другие средства, такие как средство администрирования Active Directory Users and Computers (dsa.msc), чтобы добавить разрешения в контейнер.

Щелкните правой кнопкой мыши CN=System Management и выберите Свойства.

Переключение на вкладку Безопасность. Выберите Добавить, а затем добавить учетную запись компьютера сервера сайта с разрешением полный контроль.

Добавьте учетную запись компьютера для каждого сервера сайта Configuration Manager в этом домене. Если вы используете сервер сайта с высокой доступностью,обязательно включим учетную запись компьютера сервера сайта в пассивный режим.

Выберите Расширенный, выберите учетную запись компьютера сервера сайта, а затем выберите Изменить.

В списке Применить этот объект и все объекты потомка.

Выберите ОК, чтобы сохранить конфигурацию.

Возможные проблемы

В процессе активации AD и RSAT может возникнуть ряд трудностей, например, заранее не активирована опция запуска программ от имени иного пользователя. К тому же надо помнить, что средство удаленного управления невозможно установить на ПК, работающем на Домашней или Стандартной версии Win 10. Инструмент RSAT удастся добавить только в Корпоративную или Профессиональную ОС.

Находится это средство на сайте «Майкрософт». Разработчики предлагают программы для конкретной версии Win 10. Если тип редакции не указан, нужно использовать RTM (полный выпуск ОС Виндовс) для скачивания RSAT.

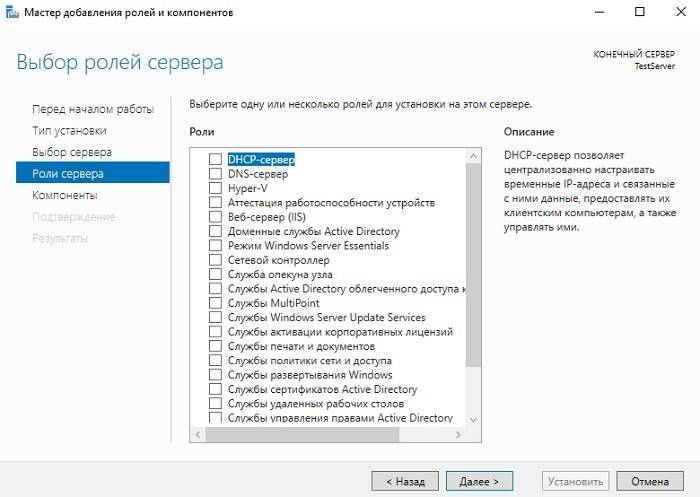

Для того чтобы загрузить дополнительные компоненты для работы на удаленном сервере, не нужно искать специальное ПО. Выполнить это действие удастся с помощью Мастера Add Features Wizard. Рекомендуется заранее добавить дублер контроллера домена для предупреждения возможных сбоев в работе.

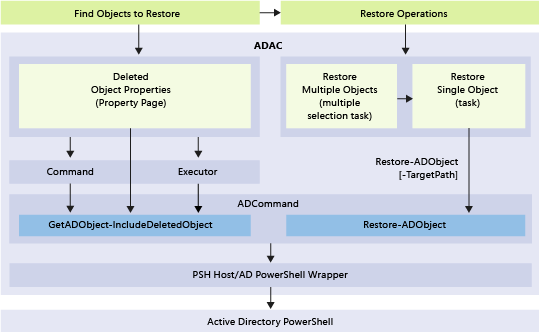

Архитектура центра администрирования Active Directory

Центр администрирования Active Directory исполняемых файлов, DLL

Модуль и базовая архитектура Центра администрирования Active Directory с появлением новой корзины Active Directory, детальной политики паролей и средства просмотра журнала не изменились,

- Microsoft.ActiveDirectory.Management.UI.dll

- Microsoft.ActiveDirectory.Management.UI.resources.dll

- Microsoft.ActiveDirectory.Management.dll

- Microsoft.ActiveDirectory.Management.resources.dll

- ActiveDirectoryPowerShellResources.dll

Базовый Windows PowerShell и слой операций для новой корзины представлены ниже:

Реализация

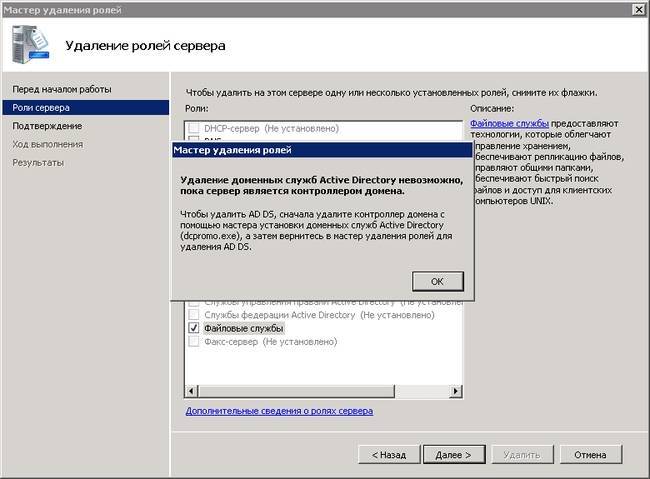

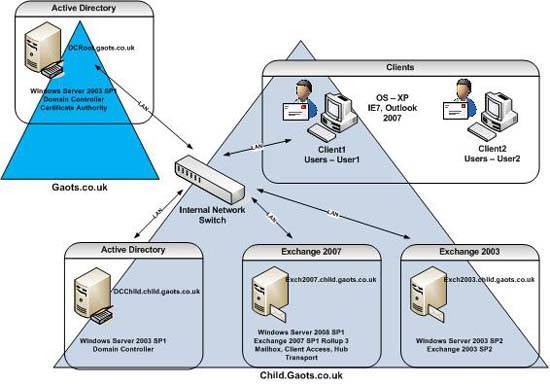

Как правило, в сети, использующей Active Directory, имеется более одного лицензированного компьютера с Windows-сервером. Резервное копирование и восстановление Active Directory возможно для сети с одним контроллером домена, но Microsoft рекомендует более одного контроллера домена для обеспечения автоматической защиты каталога при отказе . Контроллеры домена также идеально подходят только для операций с каталогами и не должны запускать какое-либо другое программное обеспечение или роли.

Некоторые продукты Microsoft, такие как SQL Server и Exchange, могут мешать работе контроллера домена, что требует изоляции этих продуктов на дополнительных серверах Windows. Их объединение может усложнить настройку или устранение неполадок контроллера домена или другого установленного программного обеспечения. Поэтому компании, намеревающейся внедрить Active Directory, рекомендуется приобрести несколько лицензий на сервер Windows, чтобы предоставить как минимум два отдельных контроллера домена и, при необходимости, дополнительные контроллеры домена для повышения производительности или избыточности, отдельный файловый сервер, отдельный сервер Exchange, отдельный SQL Server и т. д. для поддержки различных ролей сервера.

Затраты на физическое оборудование для множества отдельных серверов можно снизить за счет использования виртуализации , хотя для надлежащей защиты от сбоев Microsoft рекомендует не запускать несколько виртуализированных контроллеров домена на одном физическом оборудовании.

Доверчивый

Чтобы разрешить пользователям в одном домене получать доступ к ресурсам в другом, Active Directory использует доверительные отношения.

Доверительные отношения внутри леса создаются автоматически при создании доменов. Лес устанавливает границы доверия по умолчанию, а неявное транзитивное доверие является автоматическим для всех доменов в лесу.

Терминология

- Одностороннее доверие

- Один домен разрешает доступ пользователям в другом домене, но другой домен не разрешает доступ пользователям в первом домене.

- Двустороннее доверие

- Два домена разрешают доступ пользователям в обоих доменах.

- Надежный домен

- Домен, которому доверяют; чьи пользователи имеют доступ к доверяющему домену.

- Переходное доверие

- Доверие, которое может распространяться за пределы двух доменов на другие доверенные домены в лесу.

- Непереходное доверие

- Одностороннее доверие, не выходящее за пределы двух доменов.

- Явное доверие

- Доверие, которое создает администратор. Это не транзитивно и только в одну сторону.

- Перекрестное доверие

- Явное доверие между доменами в разных деревьях или в одном дереве, когда отношения потомок / предок (дочерний / родительский) не существуют между двумя доменами.

- Ярлык

- Объединяет два домена в разных деревьях, транзитивный, одно- или двусторонний.

- Лесной трест

- Относится ко всему лесу. Переходный, одно- или двусторонний.

- Область

- Может быть транзитивным или нетранзитивным (непереходным), одно- или двусторонним.

- Внешний

- Подключитесь к другим лесам или доменам, не относящимся к AD. Нетранзитивный, одно- или двусторонний.

- PAM доверие

- Одностороннее доверие, используемое Microsoft Identity Manager из (возможно, низкоуровневого) производственного леса в «бастионный» лес (уровень функциональности Windows Server 2016 ), которое выдает ограниченное по времени членство в группах.

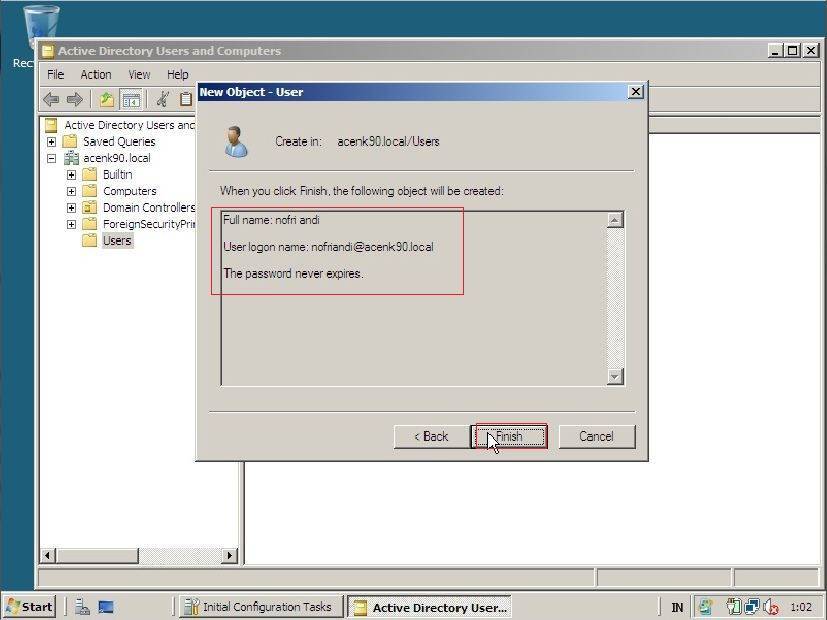

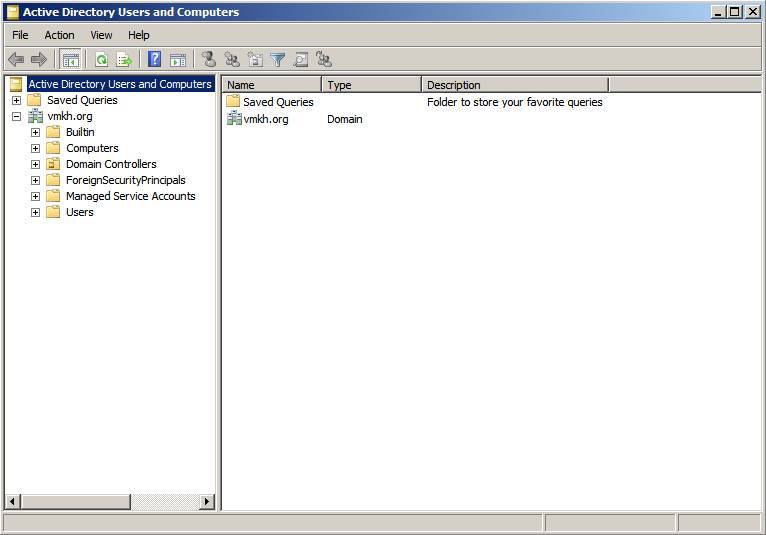

Подключение консоли ADUC к домену из рабочей группы

Если вы хотите подключится консолью ADUC к контроллеру домена с машины, которая не включена в домен (состоит в рабочей группе, или стоит домашняя версия Windows), воспользуйтесь таким методом:

- Запустите командную строку и выполните команду запуска остастки от имени другого пользователя: runas /netonly /user:winitpro\aaivanov mmc

- В пустой консоли MMC выберите File->Add/Remove Snap-In

- Перенесите оснастку Active Directory Users and Computers в правую панель и нажмите

- Чтобы подключится к домену, щелкните по корню консоли и выберите Change domain. Укажите имя домена.

В результате консоль ADUC подключится к контроллеру домена, получит и отобразит структуру контейнеров (OU) данного домена Active Directory.

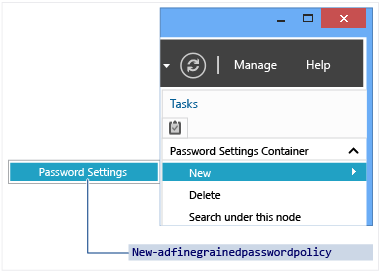

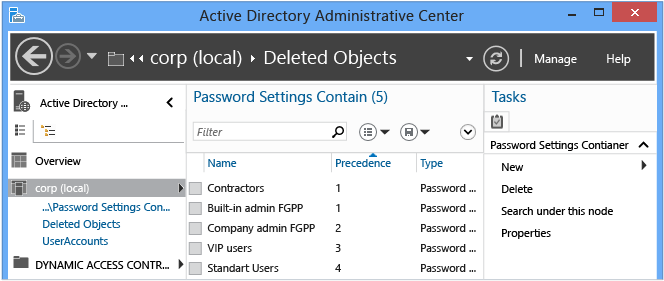

Настройка и администрирование детальной политики паролей через Центр администрирования Active Directory

Настройка детальной политики паролей

Центр администрирования Active Directory позволяет создавать объекты детальной политики паролей (FGPP) и управлять такими объектами. Функция FGPP была представлена в Windows Server 2008, но первый графический интерфейс для управления этой функцией появился только в Windows Server 2012. Детальная политика паролей настраивается на уровне домена и позволяет перезаписывать единый пароль домена, предусмотренный в Windows Server 2003. При создании различных FGPP с различными параметрами отдельные пользователи или группы получают различные политики паролей в домене.

Информацию о детальной политике паролей см. в пошаговом руководстве по детальной настройке политик блокировки учетных записей и паролей доменных служб Active Directory (Windows Server 2008 R2).

На панели навигации выберите представление в виде дерева, щелкните свой домен, Система, Контейнер параметров паролей, а затем на панели “Задачи” щелкните Создать и Параметры пароля.

Управление детальной политикой паролей

При создании новой или редактировании уже существующей детальной политики паролей открывается редактор Параметры пароля. Здесь можно настроить все желаемые политики паролей как Windows Server 2008 или Windows Server 2008 R2, но только в специальном редакторе.

Заполните все обязательные (отмеченные звездочкой) и желаемые дополнительные поля и щелкните Добавить, чтобы указать, к каким пользователям или группам необходимо применить эту политику. FGPP перезаписывает параметры политики домена по умолчанию для выбранных субъектов безопасности. На представленном выше рисунке максимально ограничивающая политика применяется только к встроенной учетной записи администратора, чтобы предотвратить компрометацию. Эта политика слишком сложна для ее соблюдения стандартными пользователями, но идеально подходит для учетной записи высокого риска, которой пользуются только специалисты.

Также необходимо указать очередность применения и выбрать пользователей и группы для применения политики в соответствующем домене.

Командлет Active Directory в Windows PowerShell, предназначенный для настройки детальной политики паролей, выглядит следующим образом:

Командлет для настройки детальной политики паролей в Windows Server 2008 R2 и Windows Server 2012 работает одинаково. На приведенном ниже рисунке обозначены соответствующие атрибуты для этих командлетов:

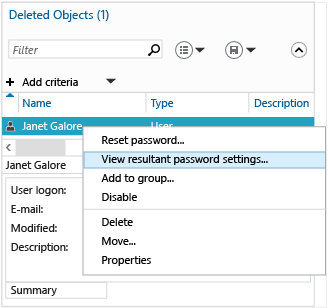

Центр администрирования Active Directory позволяет также найти результирующую детальную политику паролей, примененную к конкретному пользователю. щелкните правой кнопкой мыши любого пользователя и выберите пункт просмотреть результирующие параметры пароля… , чтобы открыть страницу Параметры пароля , которая применяется к пользователю с помощью явного или неявного назначения:

В разделе Свойства вы найдете Напрямую связанные параметры пароля — параметры детальной политики пароля, назначенные соответствующему пользователю или группе напрямую:

Неявное назначение ФГПП здесь не отображается; для этого необходимо использовать параметр просмотреть результирующие параметры пароля… .

Версии Windows 10

Чтобы включить Active Directory-пользователи и компьютеры на ПК с Windows 10, сначала необходимо установить RSAT — средства удаленного администрирования сервера. Если вы используете более старую версию Windows 10, то есть 1803 или ниже, вам нужно будет загрузить файлы RSAT из центра загрузки Microsoft.

С другой стороны, во всех версиях Windows 10, начиная с выпуска 10 октября 2020 года, RSAT включен как «Функция по требованию». Вам не нужно загружать инструменты, а только устанавливать и включать их

Обратите внимание, что только выпуски Enterprise и Professional поддерживают RSAT и Active Directory

Средства удаленного администрирования Active Directory в Windows 10

В помощь системным администраторам, компания Microsoft разработала средства удаленного администрирования серверов — Microsoft Remote Server Administration Tools (RSAT)

. RSAT содержит ряд инструментов, среди которых самым частым в использовании является —

Active Directory Users and Computers (ADUC)

. В этой статье описана установка RSAT и добавление инструмента по управлению пользователями и рабочими станциями Active Directory в консоль управления Microsoft (MMC) на рабочую станцию c ОС Windows 10.

Следует учесть, что RSAT вы можете поставить только в полную версию Windows 10 Professional или Windows 10 Enterprise. И на системы, на которых не стоит Microsoft Remote Server Administration Tools, например, RSAT предыдущей версии

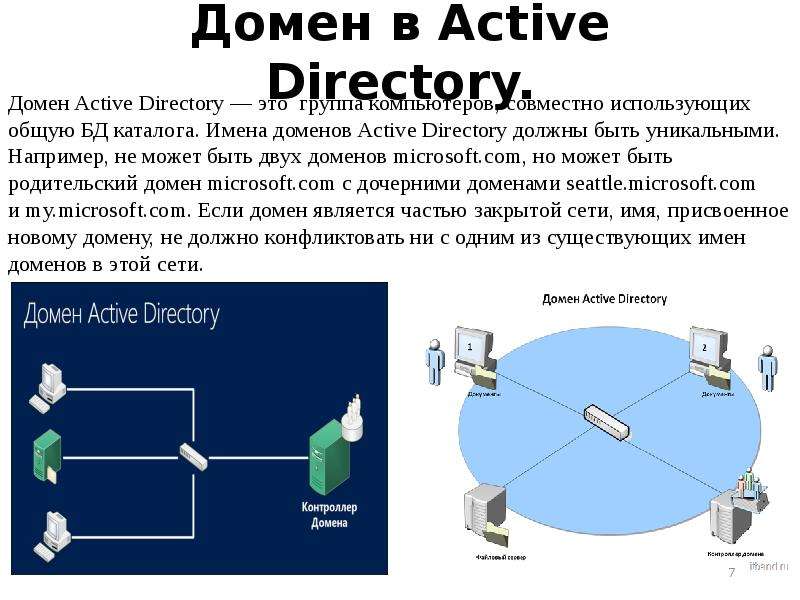

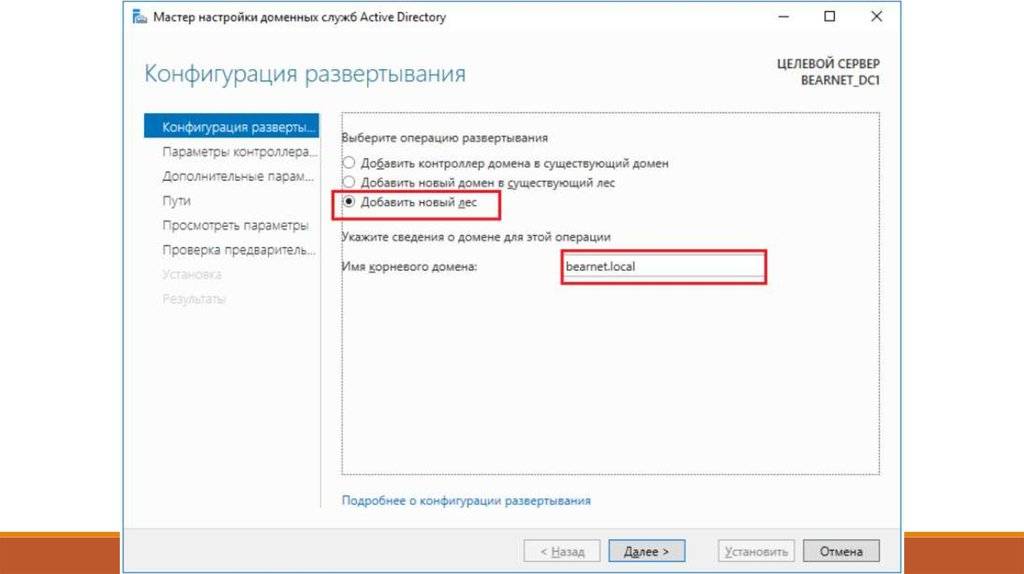

Обзор лесов и деревьев Active Directory

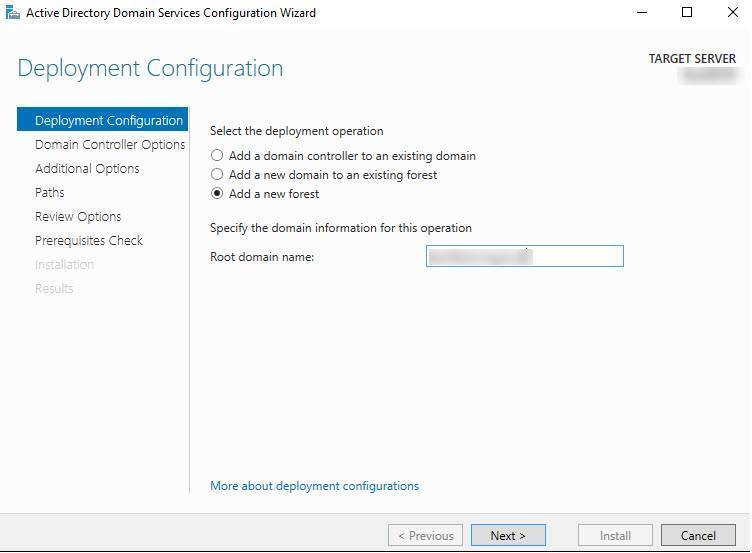

Лес и деревья – это два термина, которые вы много услышите, изучая Active Directory. Эти термины относятся к логической структуре Active Directory. Вкратце, дерево – это объект с одним доменом или группой объектов за которыми следуют дочерние домены. Лес – это группа доменов собрать вместе. когда несколько деревьев сгруппированы вместе, они становятся лесом.

Деревья в лесу соединяются друг с другом через доверительные отношения, который позволяет различным доменам обмениваться информацией. Все домены будут доверять друг другу автоматически так что вы можете получить к ним доступ с той же информацией учетной записи, которую вы использовали в корневом домене.

Каждый лес использует одну унифицированную базу данных. Логически, лес находится на самом высоком уровне иерархии, а дерево расположено внизу. Одной из проблем, с которыми сталкиваются сетевые администраторы при работе с Active Directory, является управление лесами и обеспечение безопасности каталога.

Например, администратору сети будет поручено выбрать между проект одного леса или многолесный дизайн. Конструкция с одним лесом является простой, недорогой и простой в управлении, поскольку только один лес объединяет всю сеть. Напротив, проект с несколькими лесами разделяет сеть на разные леса, что хорошо для безопасности, но усложняет администрирование..

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Источники

- https://it-tehnik.ru/windows10/ispolzovanie/kak-vklyuchit-active-directory.html

- https://MyComp.su/operacionka/admin-pack-windows-10-x64.html

- https://brit03.ru/programmy/active-directory.html

- https://ru.wikipedia.org/wiki/Active_Directory

- https://zen.yandex.ru/media/tehnichka/kak-ustanovit-rsat-v-windows-10-5fe1f45c230da257b7b5db07

- https://lumpics.ru/the-printer-does-not-work-active-directory-domain-services-are-not-available-now/

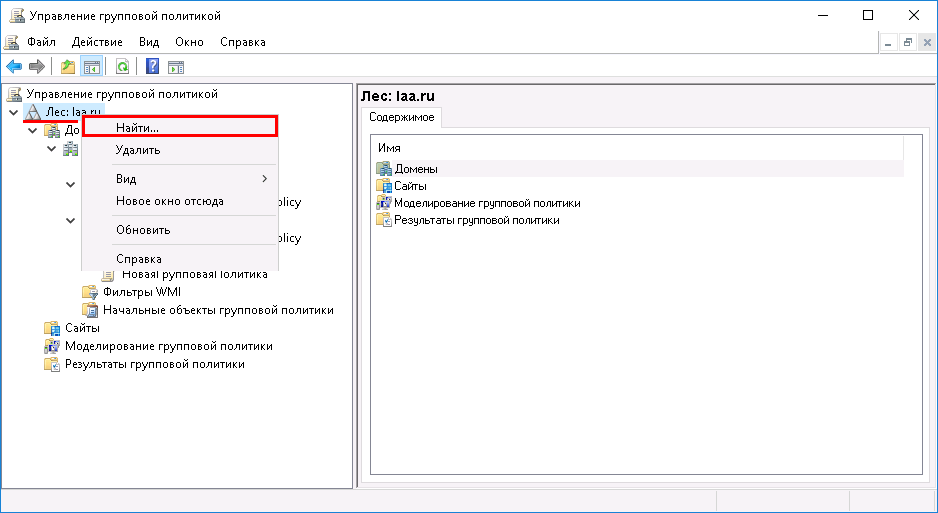

Поиск объектов

В корпоративных средах, как правило, создается большое количество объектов GPO. Хорошо было бы уметь находить нужный объект. У консоли есть данный функционал. Для этого, в левой части окна кликаем правой кнопкой мыши по лесу. В открывшемся меню выбираем “Найти…”

В открывшемся окне выбираем в каком домене выполнять поиск. Можно выполнить поиск и по всем доменам, но это может занять продолжительное время.

Попробуем найти созданный ранее объект.

В поле “Элемент поиска” из выпадающего списка выбираем “Имя объекта групповой политики”. В условии оставляем вариант “Содержит”. В “Значение“ указываем имя созданной ранее политики. Именно по этой причине следует создавать понятные имена политик. Нажимаем кнопку “Добавить”.

Критерии поиска заданы. нажимаем кнопку “Найти” и просматриваем результаты поиска.

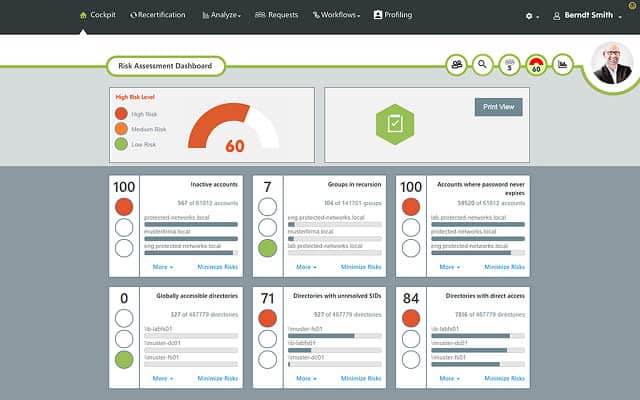

Отчеты Active Directory с помощью диспетчера прав доступа SolarWinds (БЕСПЛАТНАЯ пробная версия)

Генерация отчетов в Active Directory необходима для оптимизации производительности и обеспечения соответствия нормативным требованиям. Одним из лучших инструментов отчетности Active Directory является SolarWinds Access Rights Manager (ARM). Инструмент был создан, чтобы повысить наглядность того, как используются и управляются учетные данные каталога. Например, вы можете просматривать учетные записи с небезопасными конфигурациями и злоупотреблениями учетными данными, которые могут указывать на кибератаку.

Использование стороннего инструмента, такого как SolarWinds Access Rights Manager это выгодно, потому что предоставляет вам информацию и функции, к которым было бы гораздо сложнее или невозможно получить доступ напрямую через Active Directory.

Помимо создания отчетов вы можете автоматически удалять неактивные или просроченные аккаунты что цель киберпреступников. SolarWinds Access Rights Manager начинается с 3444 долларов (2829 фунтов). Также есть 30-дневная бесплатная пробная версия версия, которую вы можете скачать.

SolarWinds Access Rights ManagerЗагрузить 30-дневную бесплатную пробную версию

Active Directory — что это простыми словами

Active Directory — это очень удобный способ системного управления. С помощью Active Directory можно эффективно управлять данными.

Указанные службы позволяют создать единую базу данных под управлением контроллеров домена. Если вы владеете предприятием, руководите офисом, в общем, контролируете деятельность множества людей, которых нужно объединить, вам пригодится такой домен.

В него включаются все объекты — компьютеры, принтеры, факсы, учётные записи пользователей и прочее. Сумма доменов, на которых расположены данные, именуется «лесом». База Active Directory — это доменная среда, где количество объектов может составлять до 2 миллиардов. Представляете эти масштабы?

То есть, при помощи такого «леса» или базы данных можно соединить большое количество сотрудников и оборудования в офисе, причём без привязки к месту — в службах могут быть соединены и другие юзеры, например, из офиса компании в другом городе.

Кроме того, в рамках служб Active Directory создаются и объединяются несколько доменов — чем больше компания, тем больше средств необходимо для контроля её техники в рамках базы данных.

Далее, при создании такой сети определяется один контролирующий домен, и даже при последующем наличии других доменов первоначальный по-прежнему остаётся «родительским» — то есть только он имеет полный доступ к управлению информацией.

Где хранятся эти данные, и чем обеспечивается существование доменов? Чтобы создать Active Directory, используются контроллеры. Обычно их ставится два — если с одним что-то произойдёт, информация будет сохранена на втором контроллере.

Ещё один вариант использования базы — если, например, ваша компания сотрудничает с другой, и вам предстоит выполнить общий проект. В таком случае может потребоваться доступ посторонних личностей к файлам домена, и здесь можно настроить своего рода «отношения» между двумя разными «лесами», открыть доступ к требуемой информации, не рискуя безопасностью остальных данных.

В общем, Active Directory является средством для создания базы данных в рамках определённой структуры, независимо от её размеров. Пользователи и вся техника объединяются в один «лес», создаются домены, которые размещаются на контроллерах.

Ещё целесообразно уточнить — работа служб возможна исключительно на устройствах с серверными системами Windows. Помимо этого, на контроллерах создаётся 3-4 сервера DNS. Они обслуживают основную зону домена, а в случае, когда один из них выходит из строя, его заменяют прочие серверы.

После краткого обзора Active Directory для чайников, вас закономерно интересует вопрос — зачем менять локальную группу на целую базу данных? Естественно, здесь поле возможностей в разы шире, а чтобы выяснить другие отличия данных служб для системного управления, давайте детальнее рассмотрим их преимущества.

Решаем проблему «Доменные службы Active Directory сейчас недоступны»

Существует несколько причин, которые вызывают данную ошибку. Чаще всего они связаны с тем, службы не могут быть включены или им не предоставляется доступ из-за определенных обстоятельств. Решается неполадка разными вариантами, каждый из которых имеет собственный алгоритм действий и отличается по сложности. Давайте начнем с самого простого.

Способ 1: Вход под учетной записью администратора

Если вы используете домашнюю сеть и имеете доступ к учетной записи администратора, рекомендуем войти в операционную систему под этим профилем и снова попытаться отправить документ в печать, используя необходимое устройство.

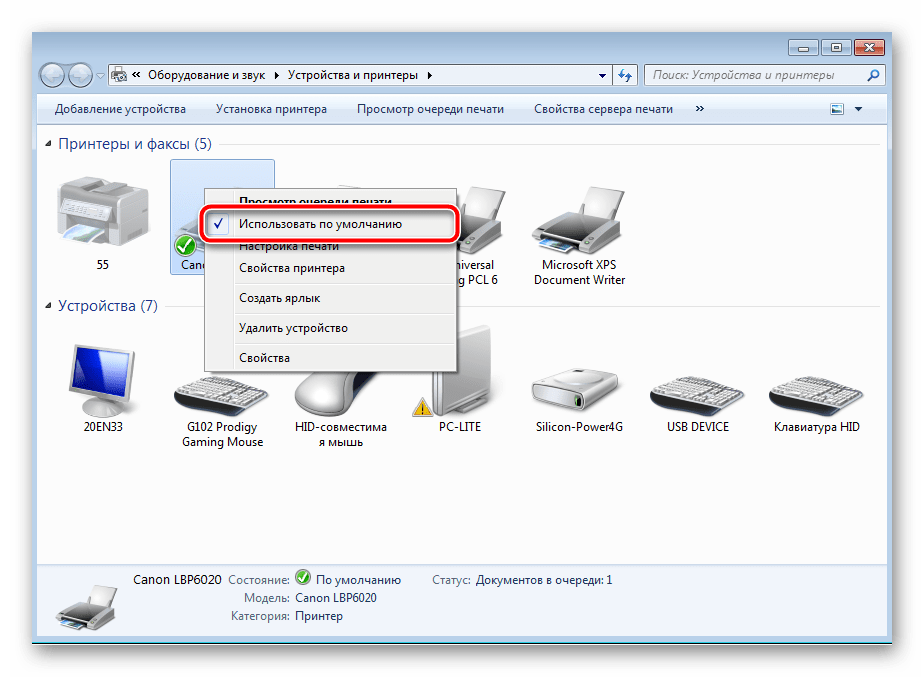

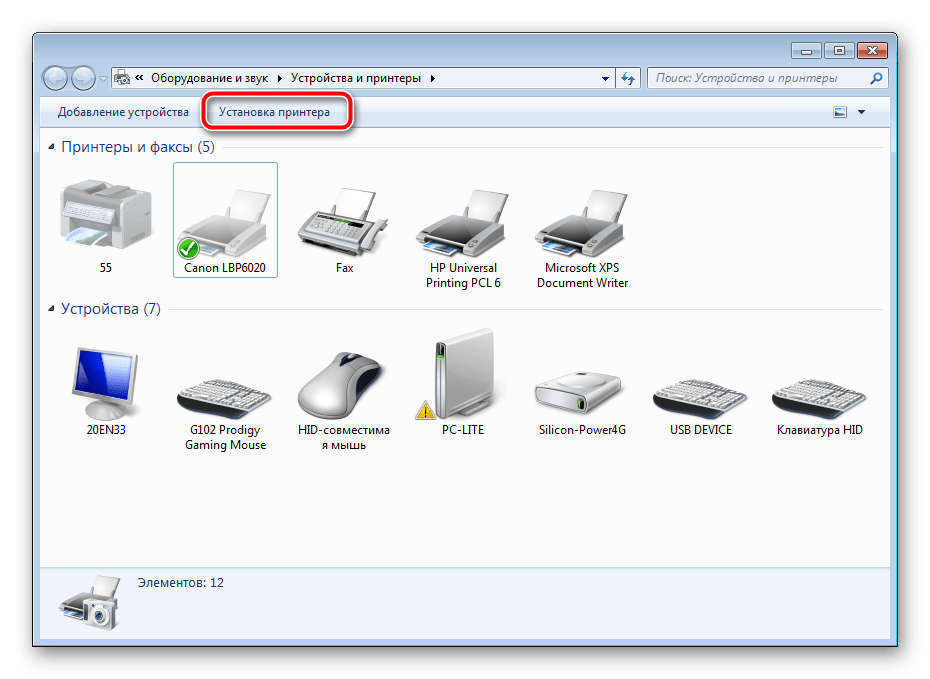

Способ 2: Использование принтера по умолчанию

Как уже было сказано выше, подобная ошибка появляется у тех юзеров, которые подключены к домашней или рабочей сети. Из-за того, что одновременно может задействоваться сразу несколько устройств, возникает проблема с доступом к Active Directory. Вам следует назначить оборудование по умолчанию и снова повторить процедуру печати. Для этого нужно лишь перейти в «Устройства и принтеры» через «Панель управления», нажать правой кнопкой мыши на устройстве и выбрать пункт «Использовать по умолчанию».

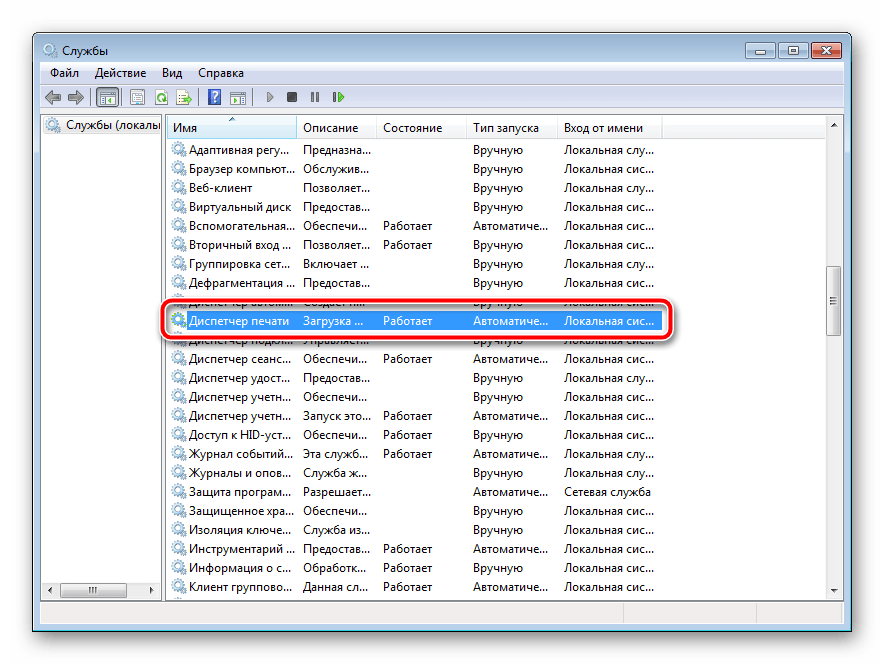

Способ 3: Включение «Диспетчер печати»

За отправку документов в печать отвечает служба «Диспетчер печати». Она должна находиться в активном состоянии, чтобы корректно выполнять свои функции. Поэтому вам следует перейти к меню «Службы» и проверить статус данного компонента.

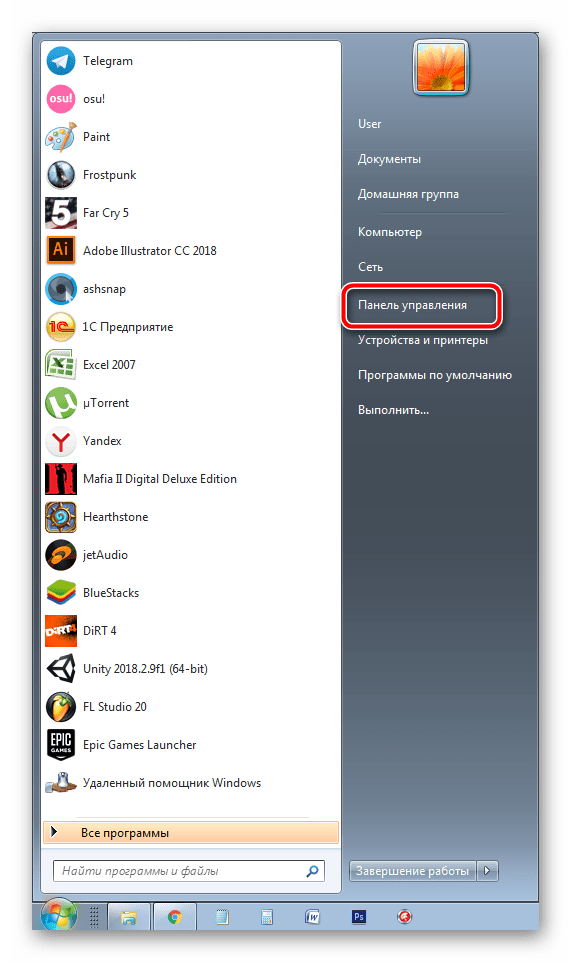

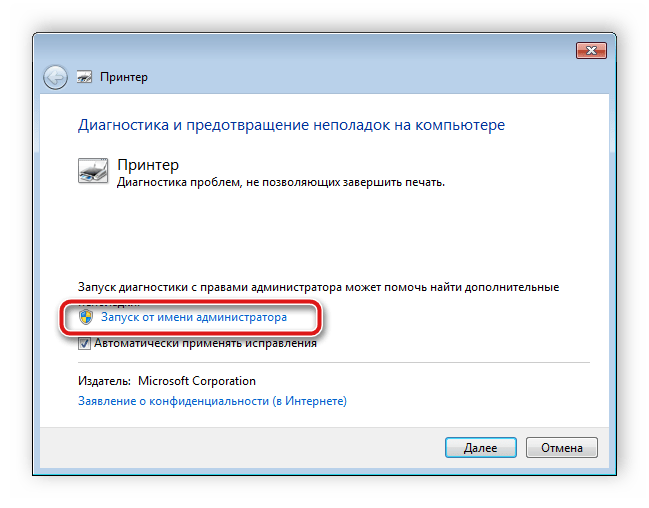

Способ 4: Диагностика неполадок

Как видите, первые два метода требовали от вас выполнения всего нескольких манипуляций и не занимали много времени. Начиная с пятого метода, процедура немного усложняется, поэтому перед переходом к дальнейшим инструкциям мы советуем проверить принтер на наличие ошибок с помощью встроенного средства Windows. Они будут автоматически исправлены. Вам нужно сделать следующее:

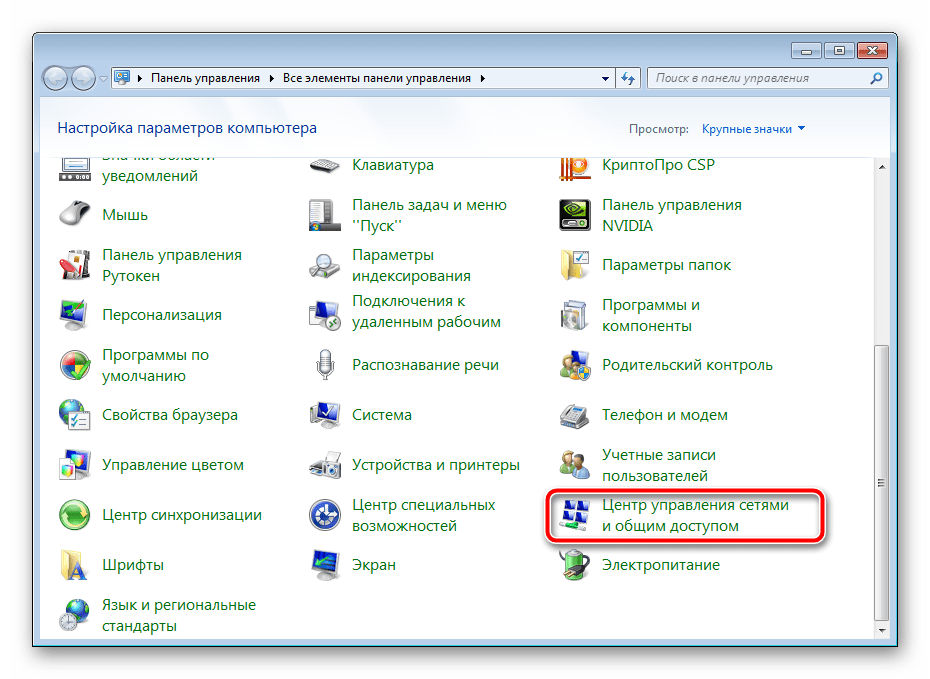

- Откройте меню «Пуск» и перейдите в «Панель управления».

Выберите категорию «Центр управления сетями и общим доступом».

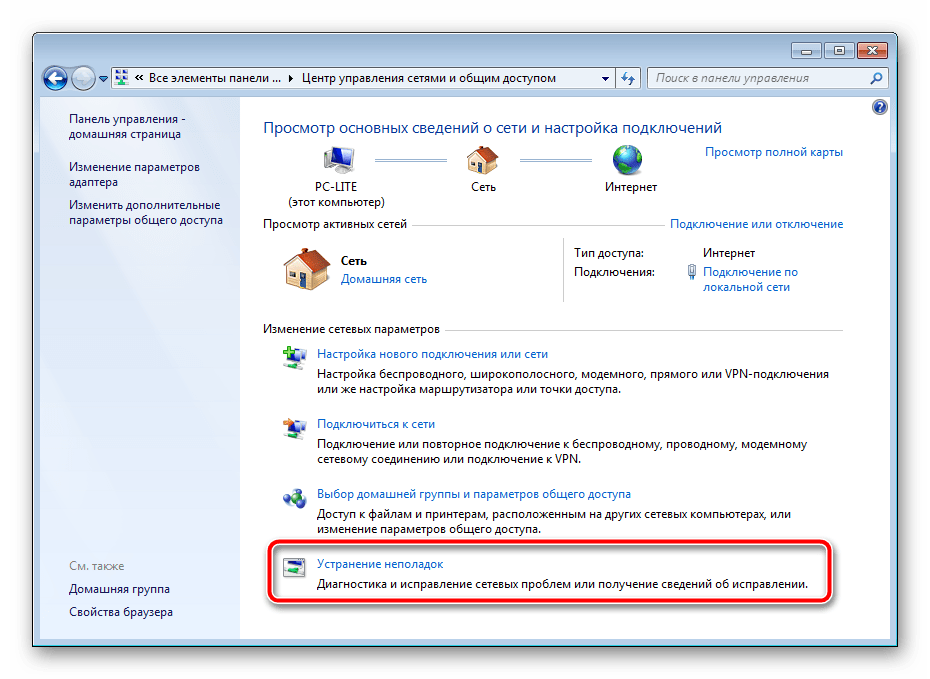

Внизу нажмите на инструмент «Устранение неполадок».

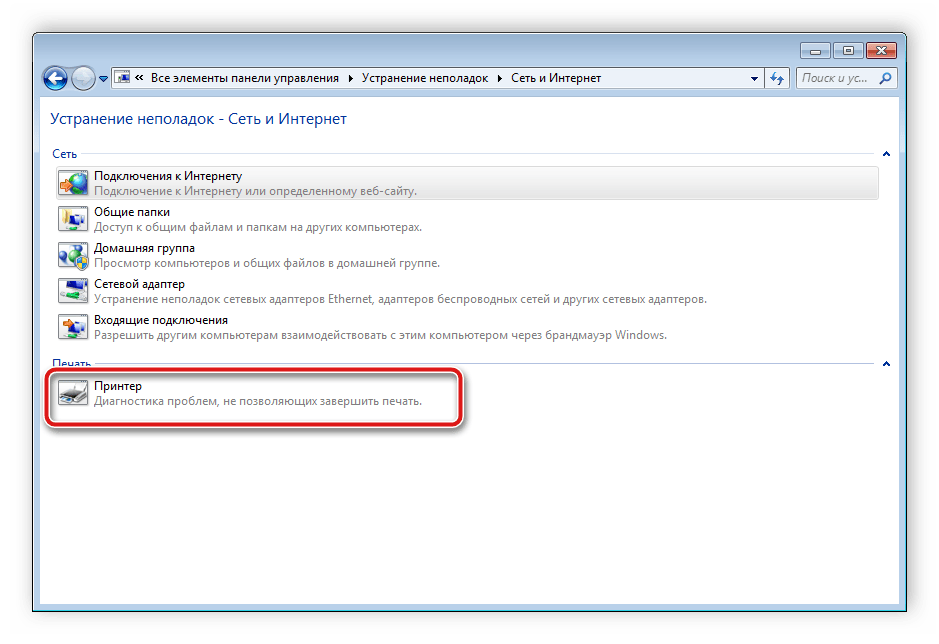

В разделе «Печать» укажите категорию «Принтер».

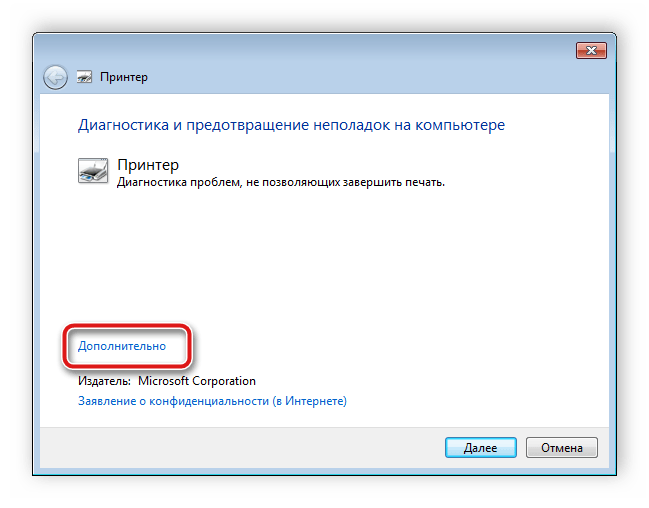

Кликните на «Дополнительно».

Запустите средство от имени администратора.

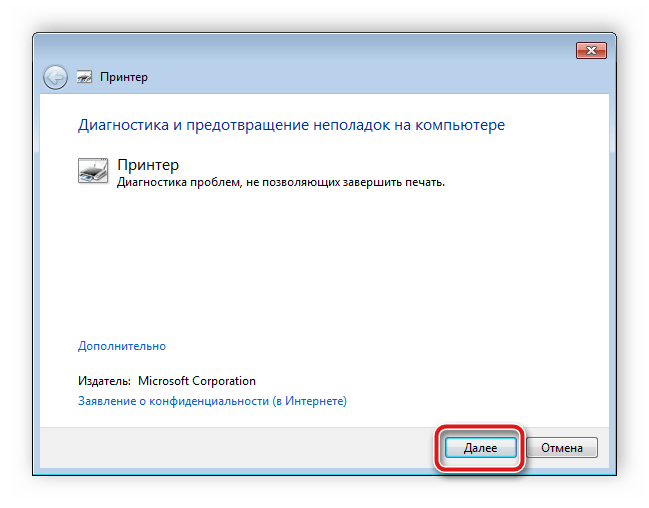

Переходите к запуску сканирования нажатием на «Далее».

Дождитесь завершения анализа оборудования.

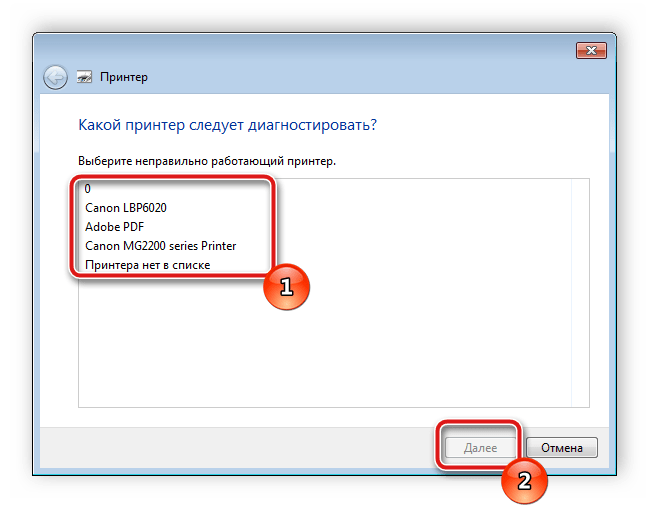

Из предоставленного списка выберите принтер, который не работает.

Осталось только подождать, пока средство выполнит поиск ошибок и устранит их, если они будут найдены. После этого следуйте инструкциям, отобразившимся в окне диагностики.

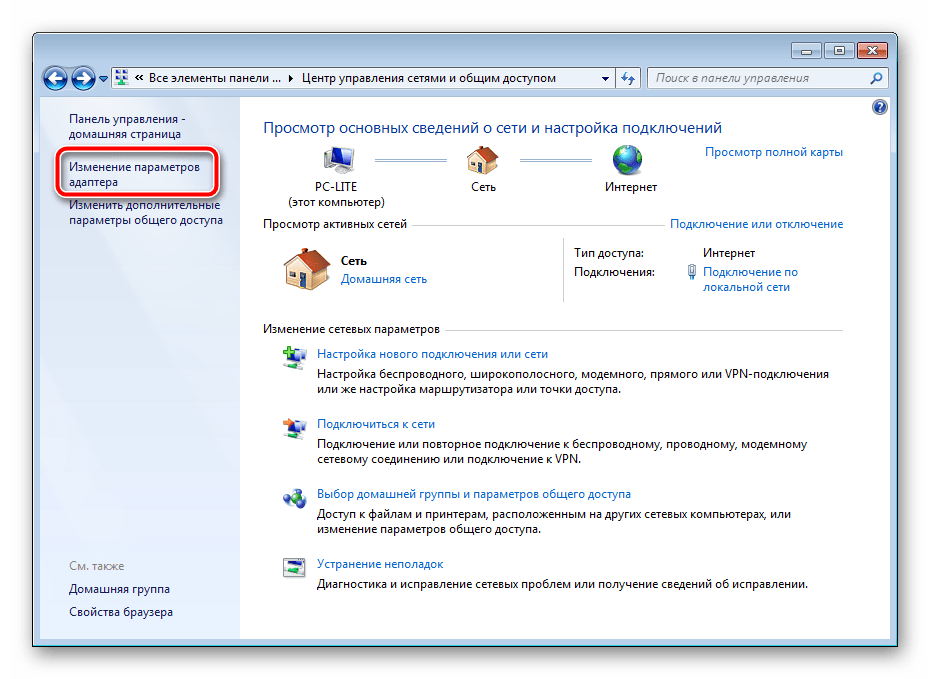

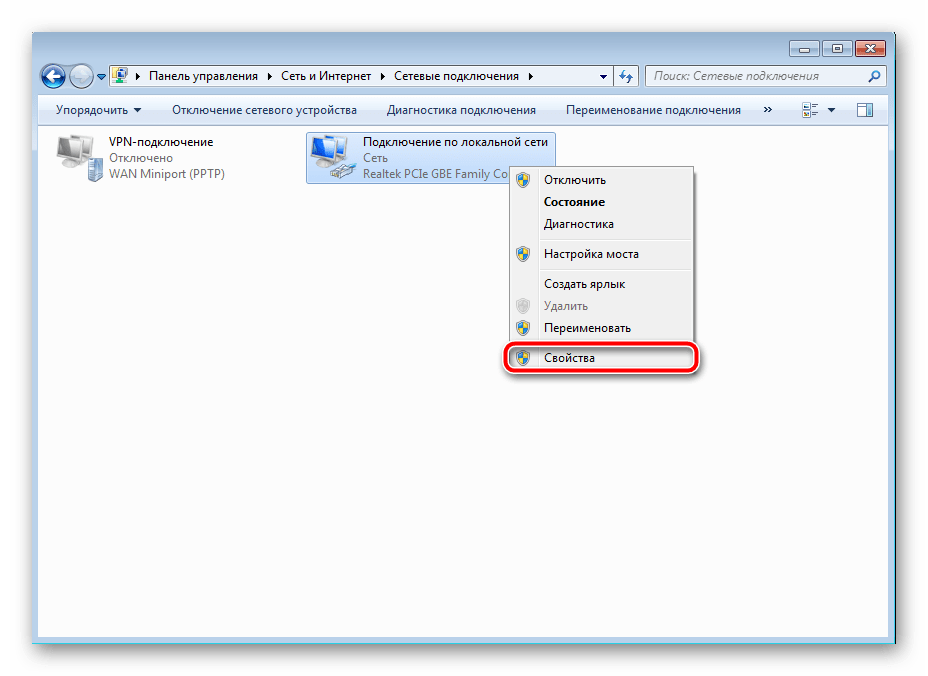

Способ 5: Проверка конфигурации WINS

Служба сопоставления WINS отвечает за определение IP-адресов, и ее неправильная работа может вызывать рассматриваемую ошибку при попытке печати через сетевое оборудование. Решить эту проблему можно следующим образом:

- Выполните первые два пункта предыдущей инструкции.

- Перейдите в раздел «Изменение параметров адаптера».

Кликните ПКМ на активном подключении и выберите «Свойства».

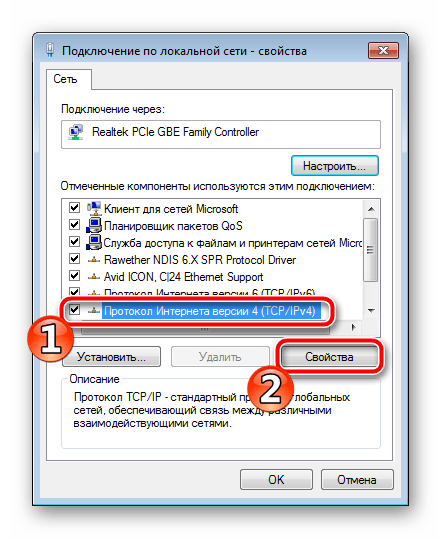

Отыщите строку «Протокол Интернета версии 4», выделите ее и переместитесь в «Свойства».

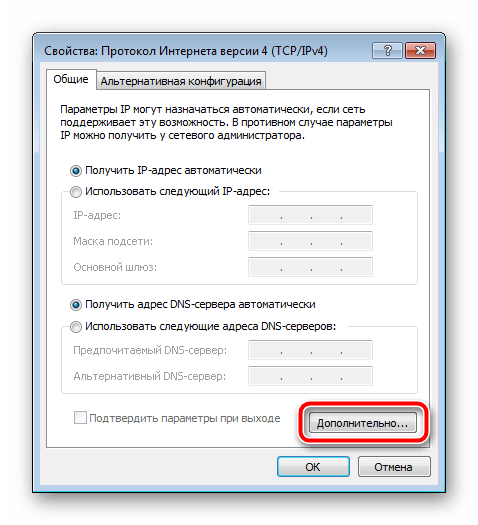

Во вкладке «Общие» нажмите на «Дополнительно».

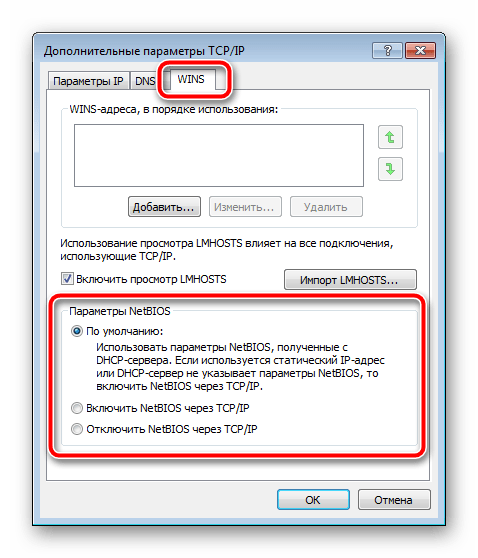

Проверьте параметры WINS. Маркер должен стоять возле пункта «По умолчанию», однако в некоторых рабочих сетях конфигурацию устанавливает системный администратор, поэтому нужно обратиться к нему за помощью.

Способ 6: Переустановка драйверов и добавление принтера

Наименее эффективным, однако рабочим в некоторых ситуациях вариантом считается удаление или переустановка драйверов печатного оборудования или же его добавление через встроенный инструмент Windows. Сначала вам следует удалить старое программное обеспечение.

Выше мы развернуто рассказали о шести методах исправления недоступности доменных директорий AD при попытке отправить документ в печать. Как видите, все они отличаются по сложности и подходят в разных ситуациях. Мы рекомендуем начать с самого простого, постепенно переходя к сложным, пока не найдется правильное решение.

![Руководство по настройке интеграции с active directory [wiki]](https://setemonic.ru/wp-content/uploads/4/5/0/450716a373fc3217fbaf7c9af0cbd83d.jpeg)