Как использовать сервер DMZ на маршрутизаторе?

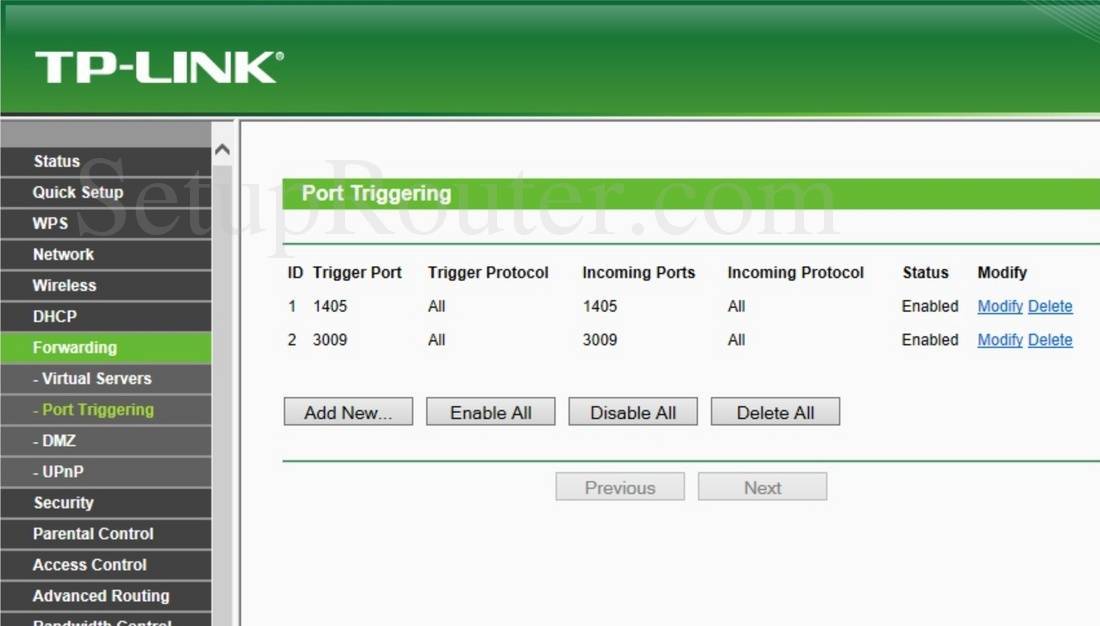

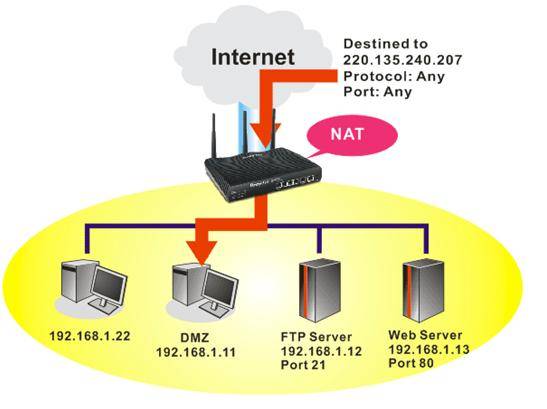

С помощью описанного выше методы мы с помощью роутера открываем лишь один порт для одного устройства в сети. Через DMZ-хост можно открыть сразу несколько портов. Однако, делать это нужно лишь в крайних случаях, так как в таком случае устройство оказывается абсолютно открытым для доступа из интернета. Однако иногда это делать необходимо, например, для настроек просмотра камер видеонаблюдения, подключенных через регистратор, или для организации игрового сервера.

Приведу пример — часто при подключении регистратора видеонаблюдения по умолчанию используется порт 80 и поменять его в настройках просто невозможно. В то же самое время на маршрутизаторе этот порт также занят и перенаправить его не получится. В этом случае на помощь приходит DMZ-хост на роутере.

Как использовать сервер DMZ на маршрутизаторе?

С помощью описанного выше методы мы с помощью роутера открываем лишь один порт для одного устройства в сети. Через DMZ-хост можно открыть сразу несколько портов. Однако, делать это нужно лишь в крайних случаях, так как в таком случае устройство оказывается абсолютно открытым для доступа из интернета. Однако иногда это делать необходимо, например, для настроек просмотра камер видеонаблюдения, подключенных через регистратор, или для организации игрового сервера.

Приведу пример — часто при подключении регистратора видеонаблюдения по умолчанию используется порт 80 и поменять его в настройках просто невозможно. В то же самое время на маршрутизаторе этот порт также занят и перенаправить его не получится. В этом случае на помощь приходит DMZ-хост на роутере.

D-

Темная прошивка

Внизу выбираем «Расширенные настройки» и находим нашу функцию в разделе «Межсетевого экрана».

Светлая прошивка

Сервис находим в разделе «Межсетевой экран».

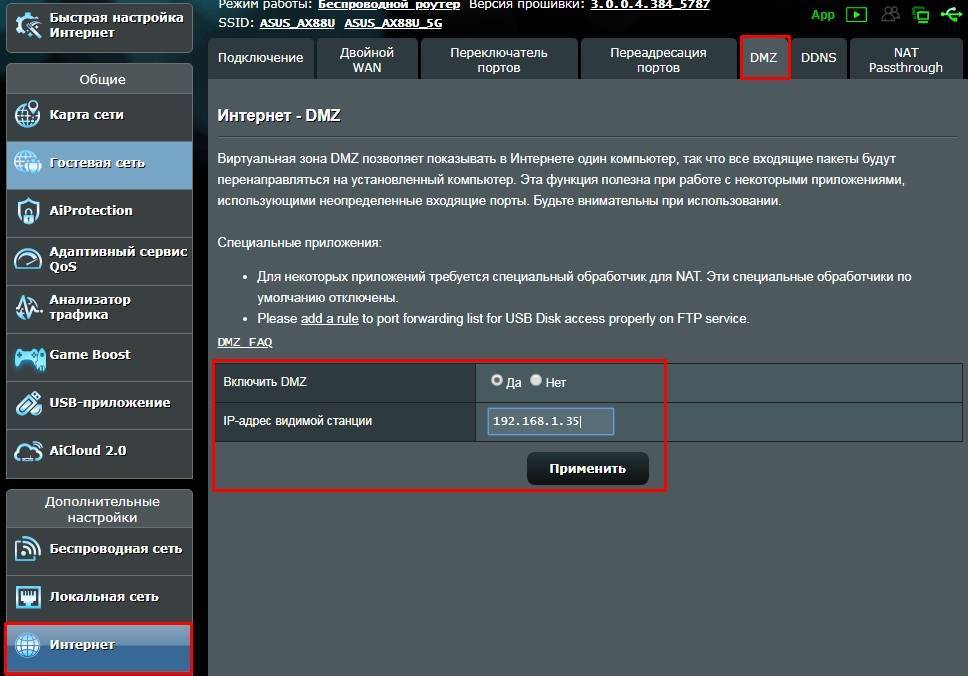

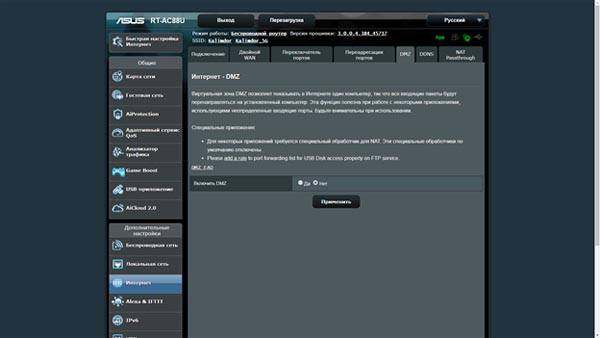

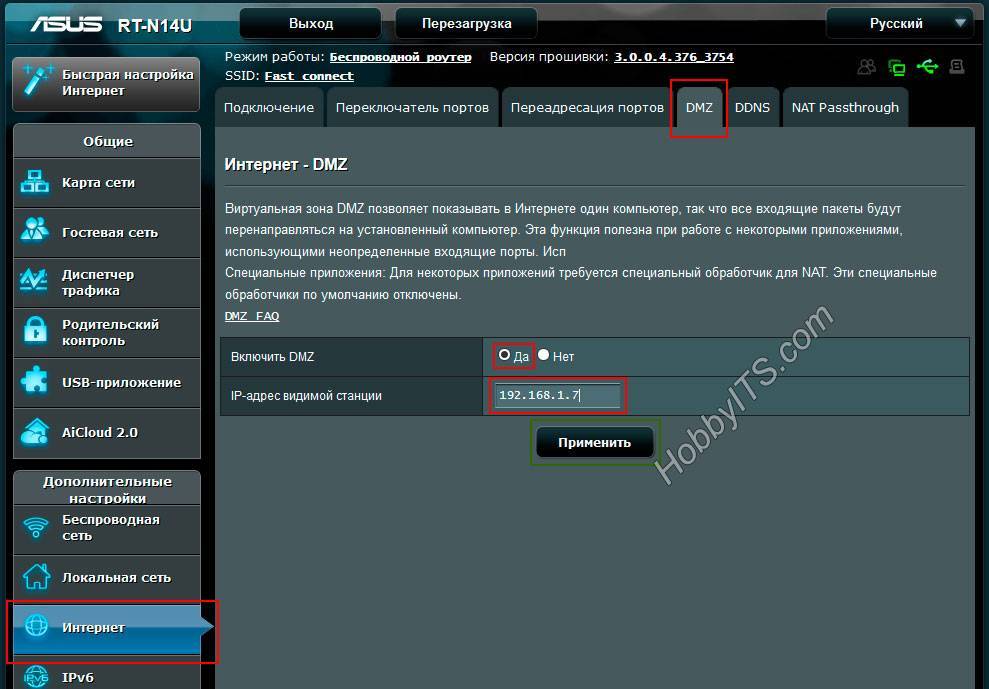

Включаем функцию и вводим адрес устройства. Вы кстати можете выбрать адрес из списка, уже подключенных. В конце нажмите «Применить». В некоторых моделях вы можете увидеть функцию «NAT Loopback» — эту функция, которая позволяет проверять пакеты, уходящие из локальной сети во внешнюю (интернет) с помощью межсетевого экрана. Если у вас слабый аппарат, то включать её не стоит, так как она сильно нагружает процессор роутера.

В каких случаях используется DMZ

Учитывая открытость компьютера, метод считается довольно опасным, поэтому стоит использовать его, когда другие методы переадресации не дают нужного результата.

Для работы приложений, требующих открытие всех доступных портов. Таковых мало, но они встречаются.

- Хостинг домашнего сервера. Иногда нужно расположить общедоступный ресурс у себя дома, поэтому эта настройка будет незаменимой для отделения сервера от локальной сети.

- Использование игровых консолей. В большинстве моментов автоматическая настройка переадресации роутера позволяет использовать консоли для игры онлайн без дополнительных манипуляций. Но в некоторых случаях только DMZ даст желаемый эффект.

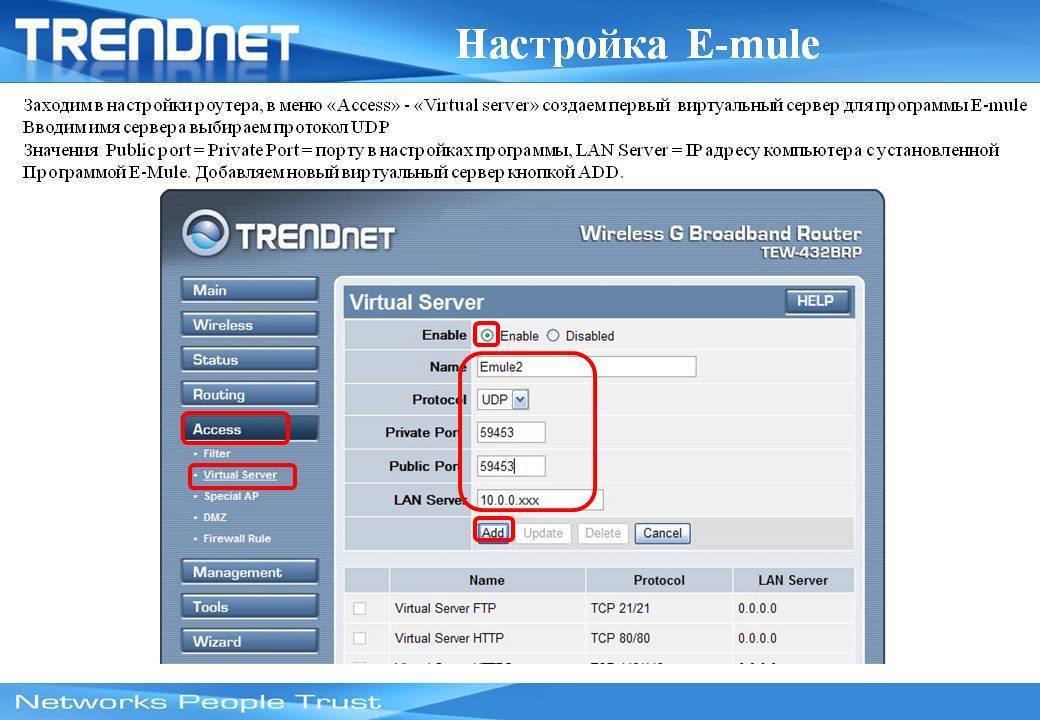

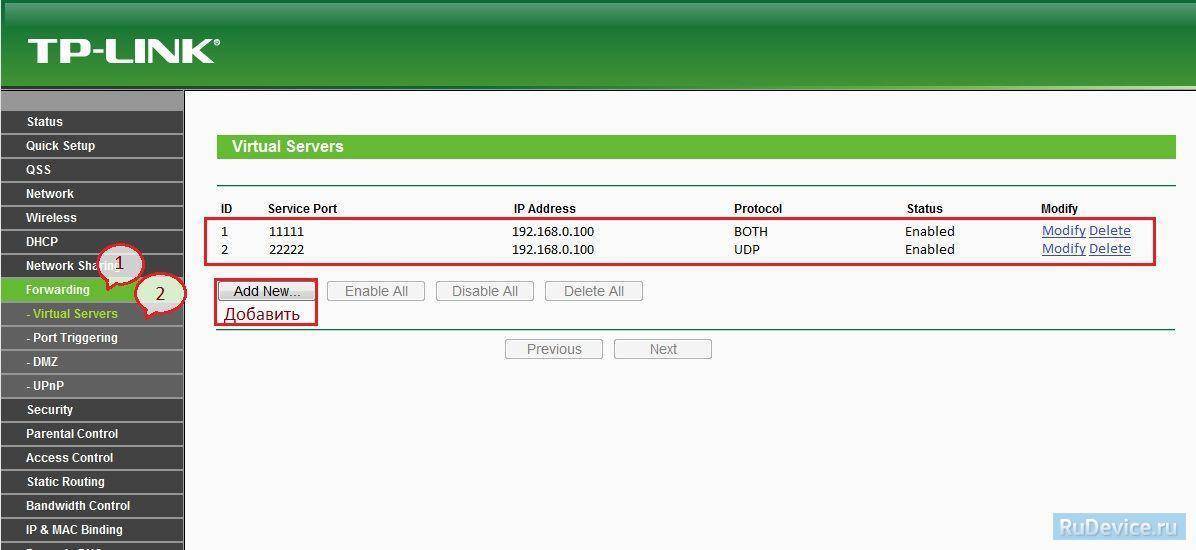

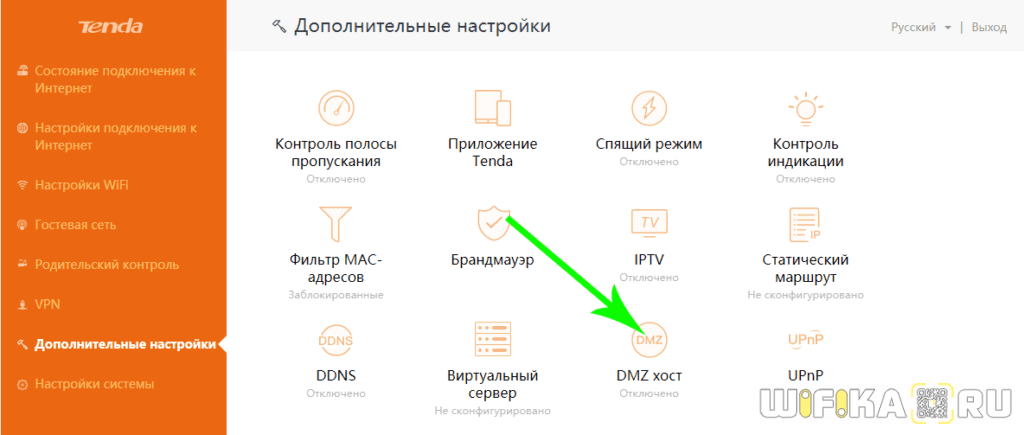

Виртуальный сервер DMZ на роутере Tenda

В wifi роутерах Tenda функция открытия портов называется «Виртуальный сервер«. В админке ее можно найти в разделе «Дополнительные настройки — Виртуальный сервер»

Но сначала необходимо назначить статический IP адрес для компьютера, на который вы хотите сделать перенаправление портов, иначе при следующем включении по DHCP роутер может присвоить ему другой адрес и все наши настройки собьются. Как это сделать, читайте .

Когда за компьютером зарезервирован определенный адрес, вписываем его в разделе «Виртуальный сервер» в ячейке «Внутренний IP адрес».

- Порт локальной сети — выбираем из списка наиболее подходящий под наши нужды из выпадающего списка — ftp, http, pop3, SMTP и так далее…

- WAN порт — указываем тот же, что и в предыдущем случае

- Протокол — ставим TCP&UDP

И нажимаем кнопку «Добавить»

После сохранения настроек, порт через роутер Tenda откроется и мы сможем без проблем предоставить доступ из интернета к тем или иным ресурсам на компьютере.

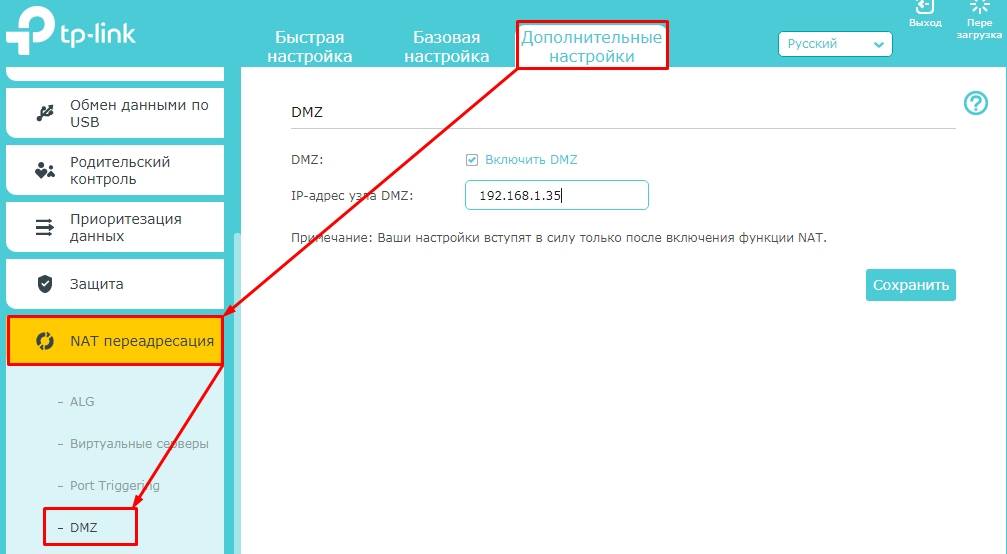

Активация DMZ хоста на wifi роутере Tenda находится в «Дополнительных настройках». Здесь все просто — переводим тумблер во включенное положение и вписываем IP адрес компьютера или иного устройства, на котором мы хотим открыть все порты

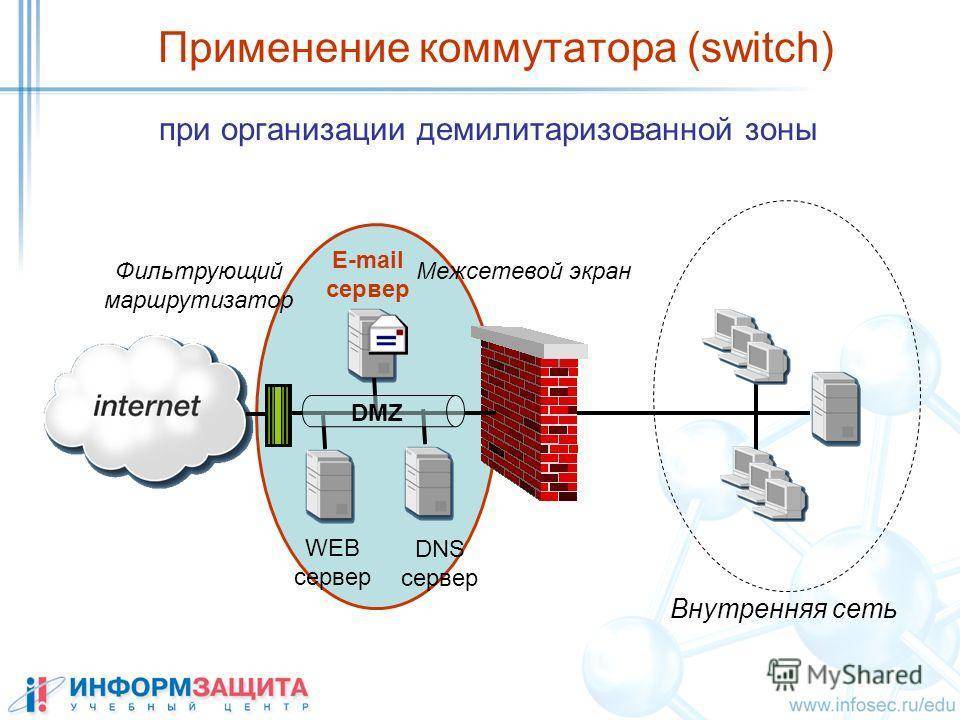

Определение и применение

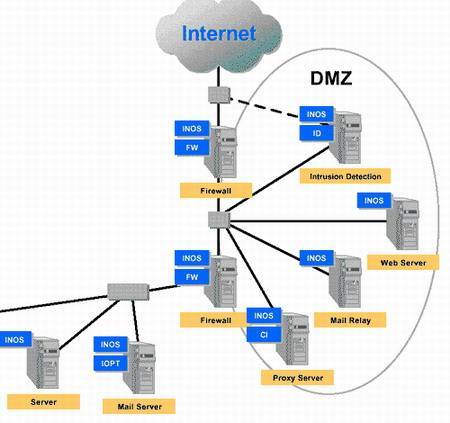

Демилитаризованная зона сети или dmz – специальная возможность роутера по выведению устройств во внешнюю сеть при действующем доступе в локальной сети. То есть ваш подключенный к интернету компьютер остается дома, но вы сможете на него зайти и с рабочего места или откуда угодно.

Существует возможность настроить доступ из внешней сети к внутренним устройствам, но это небезопасно. В любой момент на такой открытый канал может свалиться куча проблем, например, атака от любопытного хакера. Через него он получит доступ ко все гаджетам, которые есть в сети. Это компьютеры, телефоны, ноутбуки. Всё то, на чем хранятся важные данные, а также электронные деньги.

При использовании демилитаризованной зоны создается новый сегмент сети, содержащий девайс, открытый к подключениям из глобальной сети. Это выводит из-под удара все остальные гаджеты, пользующиеся домашней сетью.

Дополнительные возможности

В стремлении покрыть потребности современного пользователя, активно работающего с файлами мультимедиа, производители расширяют функционал оборудования, внедряя новые возможности. Сегодня многие продвинутые маршрутизаторы помимо основного функционала оснащены некоторыми дополнительными опциями:

- WMM DLS. Режим инфраструктура обеспечивает управление качеством сигнала между оборудованием.

- WMM APSD. Переход в режим энергосбережения выполняется для управления и контроля питания подключаемых к сети беспроводных устройств. Увеличить длительность автономной работы девайсов можно при наличии поддержки APSD в смартфоне, планшете, ноутбуке и пр.

Современные технологии, внедряемые в аппаратное обеспечение, и методы реализации поддержки стандартов в сетевом оборудовании значительно улучшают взаимодействие устройств, сообщающихся посредством сети Wi-Fi, повышают скорость и эффективность передачи данных. Если функционал вашего маршрутизатора позволяет настроить лучшее качество, то рекомендуется использовать потенциал аппаратного обеспечения, применив в настройках функцию.

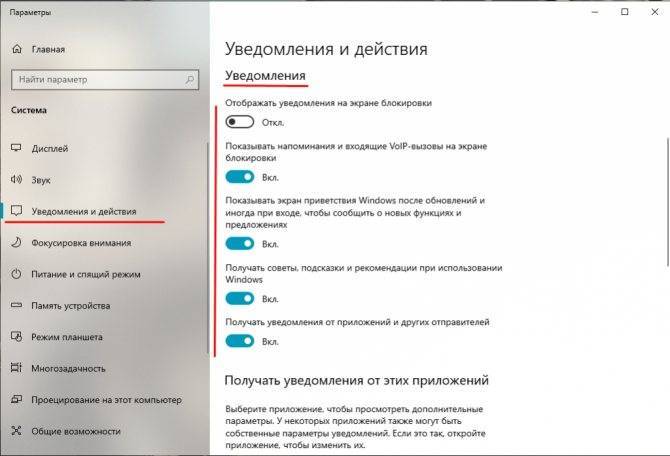

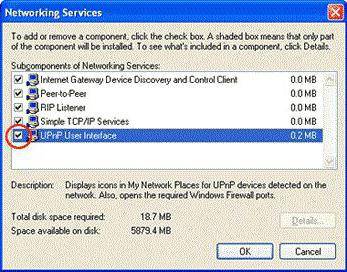

Предварительные настройки Windows

Прежде чем приступать к рассмотрению вопроса о том, как настроить и включить домашний медиа-сервер UPnP, следует выполнить некоторые предварительные настройки в самой «операционке».

В ОС Windows, в зависимости от версии, это осуществляется несколько разнящимися способами, но общий принцип один и тот же.

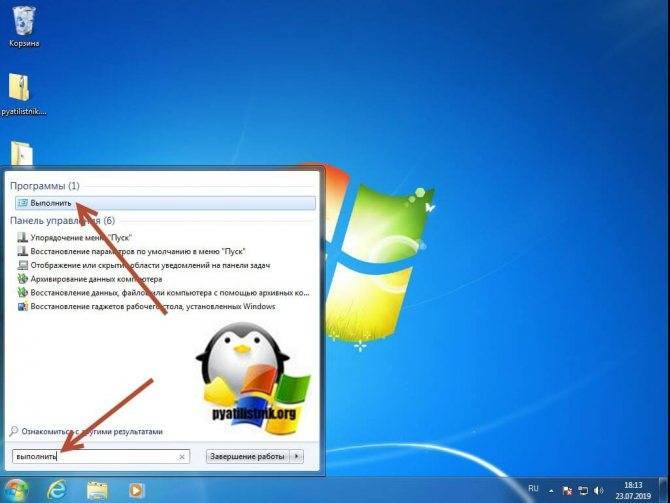

Итак, нужно активировать сервер UPnP (Windows 7). Как включить его? Нет ничего проще. Нужно просто зайти в раздел программ и компонентов (в прошлых версиях Windows меню установки и удаления программ), находящийся в стандартной Панели управления, после чего выбрать параметры установки компонентов Windows. Здесь выбирается пункт сетевых служб, на котором ставится галочка, а справа используется пункт их состава. При входе в это меню обязательно нужно задействовать включение клиента обнаружения и управления, а также отметить пользовательский интерфейс UPnP. Далее просто сохраняются изменения, которые вступают в силу без перезагрузки. Это в равной степени относится и к системам XP, Vista, 8 или 10.

Тут стоит обратить внимание, что в некоторых случаях может понадобиться установочный диск Windows

Полная победа над MGTS и роутером Sercomm RV6688 RV6699

Вот он красавец! Имеет 4 gigabit ethernet порта и подключается к сети GPON, дает интернет, телефон и ТВ.

Итак, постановка задачи:

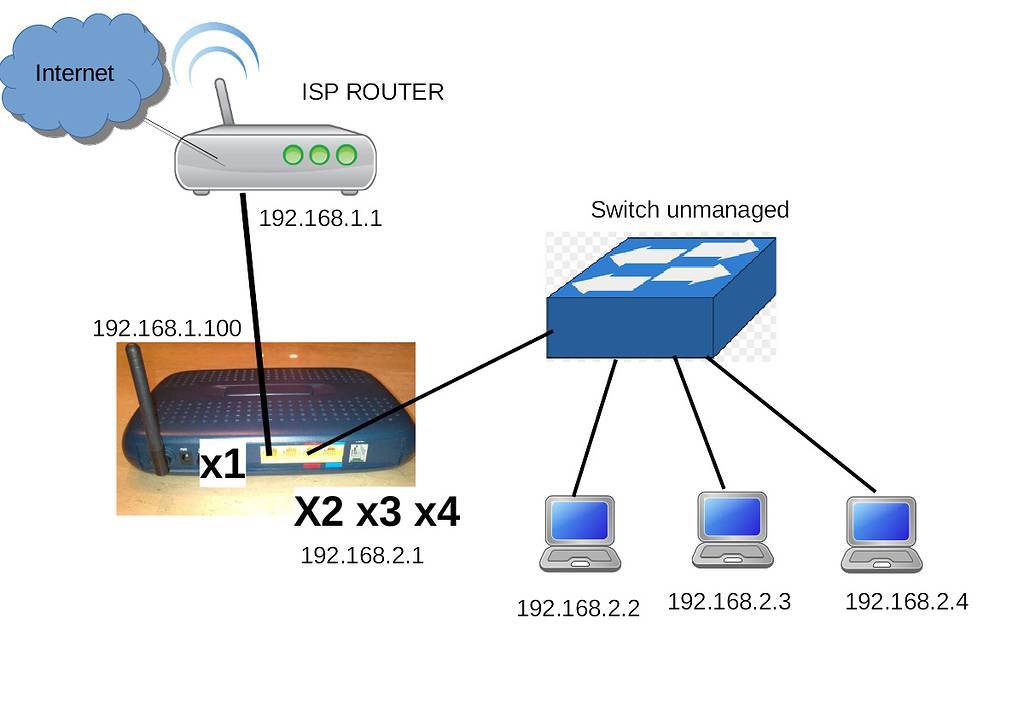

1.Раздача интернета через второй роутер, без двойного NAT — так называемый режим bridge

2.Использование IP телефонии без аналогового телефона

Решения, которые есть в интернете:

1.Роутер средствами админки переводится в режим моста, 1,2,3 порт будут находиться в мосте с vlan интернета, доступ к роутеру возможен только через Wi-Fi,в котором уже нет интернета. По сути вся коробочка превращается в управляемый коммутатор и можно пользоваться только интернетом.

2.Есть описание, как узнать пароль от учетной записи телефонии.

Мое решение позволяет перенастроить «изнутри» Sercomm RV6688 таким образом, что:

Порт 1 — интернет

Порт 2 — телефония

Порт 3 — доступ к локальной сети и wifi

Подключаемся либо по wifi, либо в 3 порт. Получаем доступ к web админке роутера и блокируем TR-096, чтобы не слетали настройки, меняем логин и пароль на свои (как именно — легко ищется в интернете). На всех интерфейсах WAN указываем режим route и статические ip 0.0.0.0 и подсеть 255.255.255.0

Подключаемся к роутеру через ssh, указав ip 192.168.1.254 и логин с паролем, которые указали в п1

Используем уязвимость, введя команду traceroute ; /bin/sh и попадаем в busybox под учеткой с правами root

По умолчанию файловая система монтируется в режиме чтения. Правим:

mount -o remount +w /

Далее вводим команду просмотра текущих настроек бриджа

Примечание: на картинке у меня уже убраны порты 1 и 2 (eth0.0 и eth1.0) из бриджа.

выполняем следующие команды:

brctl delif br0 eth0.0

brctl delif br0 eth1.0

brctl addbr brwan

brctl addif brwan eth0.0

brctl addif brwan rwan0.30

brctl addbr brsip

brctl addif brsip eth1.0

brctl addif brsip rwan1.10

ifconfig brwan up

ifconfig brsip up

Первыми brctl delif мы вытаскиваем физические порты из основного бриджа, далее создаем новые и подключаем нужные порты в бриджи. Запускаем их. После этого все должно уже работать.

Чтобы при перезагрузке роутера настройки не слетали, пишем команды в стартовый скрипт с указанием ожидания в 20 сек и ipv6 отключаем для большей стабильности работы:

Нажимаем i , вставляем код указанный ниже, нажимаем esc, вводим :wq и enter

brctl delif br0 eth0.0

brctl delif br0 eth1.0

brctl addbr brwan

brctl addif brwan eth0.0

brctl addif brwan rwan0.30

brctl addbr brsip

brctl addif brsip eth1.0

brctl addif brsip rwan1.10

ifconfig brwan up

ifconfig brsip up

echo 1 > /proc/sys/net/ipv6/conf/all/disable_ipv6

После этого можно перезагрузить роутер.

Информация выложена в ознакомительных целях, все действия вы совершаете на свой страх и риск.

Статья будет полезна тем, кто мечтал о расширении функционала данного роутера. К примеру у меня городской московский номер и бот скайпа подключены к моему серверу телефонии,бабушка, уезжая на дачу в Калужскую область, абсолютно бесплатно разговаривает с подругами в Москве, принимает skype звонки от родственников на ip телефон.

Для корпоративного сегмента — возможность избавиться от аналогового телефона и наслаждаться удобствами ip телефонии.

Найдены возможные дубликаты

Теперь поставят заплатку и привет

Привет! А можно про «К примеру у меня городской московский номер и бот скайпа подключены к моему серверу телефонии,бабушка, уезжая на дачу в Калужскую область, абсолютно бесплатно разговаривает с подругами в Москве, принимает skype звонки от родственников на ip телефон» более подробно рассказать? Очень интересна реализация, так как родственники тоже катаются и подробный гайд был бы очень актуален.

Подскажите а как работать с тв после перевода в мост. Если подключать к приставку к роутеру за ont то она получает ip адрес 192.168.x.x если подключать к ont то вообще не получает.

на моем ван порта нет. можно переназначить лан под ван ,если да, то как??

привет, в теории да. Поднимается отдельный влан, ему ip, максардинг и фаервол. Но не проще купить полноценный роутер?

@konaman, подскажите пожалуйста, а что делать если /etc/rcS находится в Read-Only и :wq не помогает?

какая модель и какая версия прошивки?

mount -o remount,rw /

… и это его брикнуло. Сейчас вот новый пришёл, но там та же проблема с read-only. RV6699, sc3.3.42

После создания бриджа IP адрес может таки не прилететь на интерфейс подключенный в бридж со стороны пользователя, что у меня и произошло. В моём случае дело оказалось в привязке MAC адреса к IP со стороны МГТС. Пришлось не только менять MAC адрес порта моего Mikrotika (после это IP так и не прилетал) но и поменять MAC адрес оптоволоконного интерфейса включённого в бридж на произвольный. После этого всё заработало! Ну и в скрипт это надо добавить после SLEEP 20S перед остальными командами.

ifconfig rwan0.3 down

ifconfig rwan0.3 hw ether 11:11:33:33:77:77

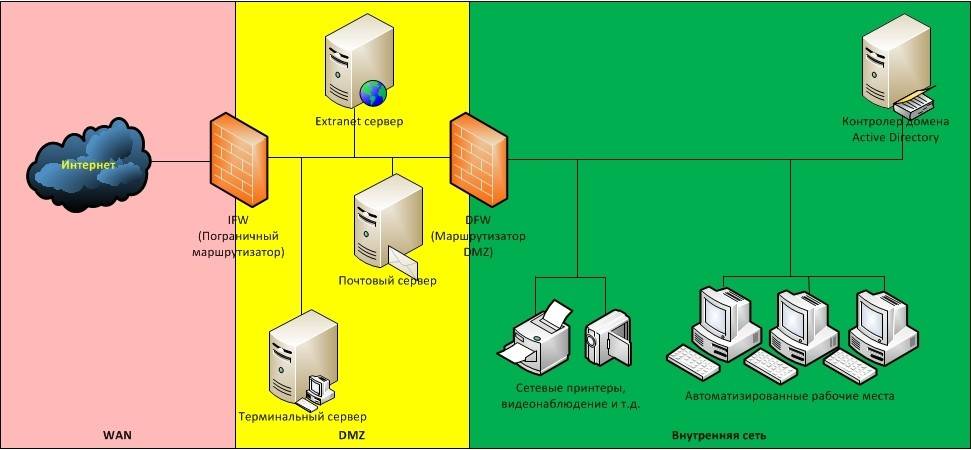

Сегмент приложений (APP, уровень II)

После первичной проверки, данные можно передавать веб приложению, выполняющее основную логику сервиса и размещенное на отдельном сервере:

Второй уровень сети

Схема для удобства упрощена до 3-х серверов:

Сервер с балансировщиком нагрузки;

Сервер с веб сервером;

Сервер с веб приложением.

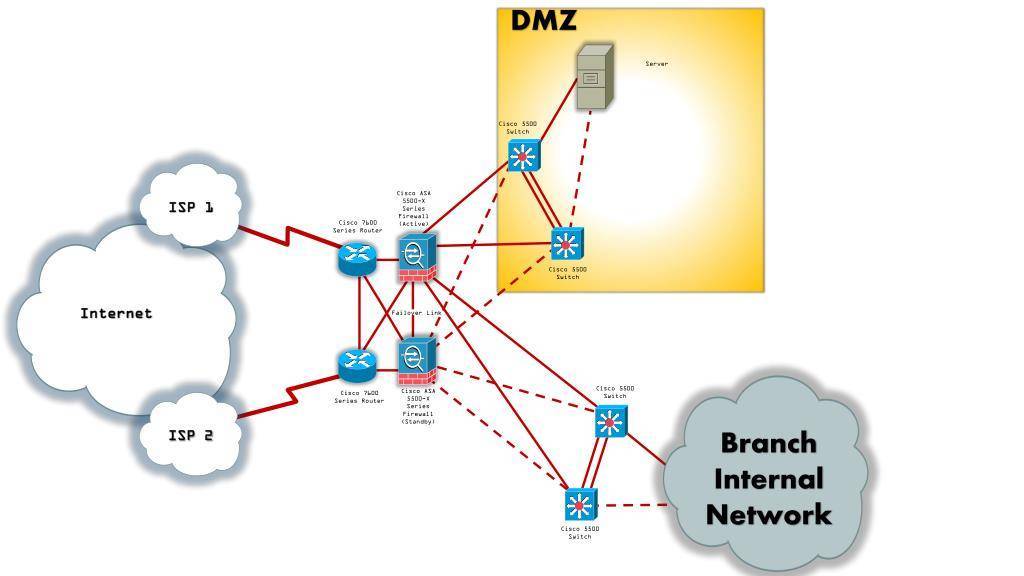

Обратим внимание на пунктирную линию, она показывает следующее: все что за демилитаризованной зоной, является милитаризованной зоной, защищаемой другим межсетевым экраном. Отдельный межсетевой экран важен по следующей причине: если из сети интернет , то вся сеть перестанет работать, он не сможет пропускать через себя трафик сегментов второго уровня

Если у нас 2 межсетевых экрана, то внутреннее взаимодействие при отказе пограничного межсетевого экрана сохранится:

Последствия DDoS пограничного МЭ

Чтобы больше понять что же такое сегмент, а что такое зона, усложним схему: представим, что наша компания разрешает аутентификацию пользователей через внешнего провайдера аутентификации, пускай это будет Единая система идентификации и аутентификации (ЕСИА). В таком случае? у нас появляется еще один сервис помимо того, что у нас уже имеется – сервис аутентификации:

Усложненная схема

Как видим, пунктирный прямоугольник логически объединяет все сетевые сегменты уровня 2 – сегменты приложений, в данном примере в каждом из сегментов по одному серверу.

В демилитаризованной зоне у нас так же 2 сетевых сегмента, в исходном размещено 2 сервера, в новом – 1.

Давайте вернемся к упрощенной схеме с одним сервисом. Давайте взглянем на наше монолитное приложение с огромным количеством строк кода в разрезе сервера:

Монолитная архитектура

Мы видим, что на серверах могут быть размещены какие-то файлы необходимые для работы приложений, могут быть запущены сами приложения. Давайте представим, что у нас не одно монолитное приложение, а множество маленьких приложений и все они вместе решают всё ту же задачу, только размещены на разных серверах:

Микросервисная архитектура

Теперь у изначального сервиса может в единственном сетевом сегменте приложений быть уже N серверов.

Мы можем разрабатывать наши сервисы так:

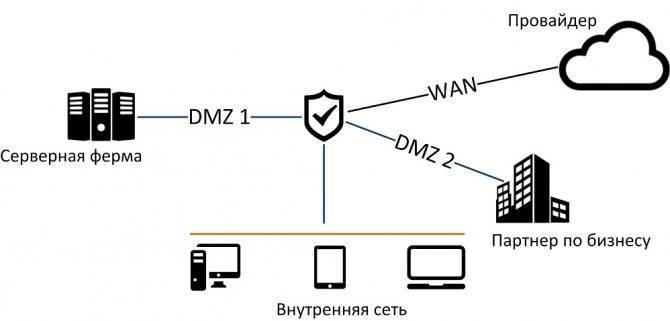

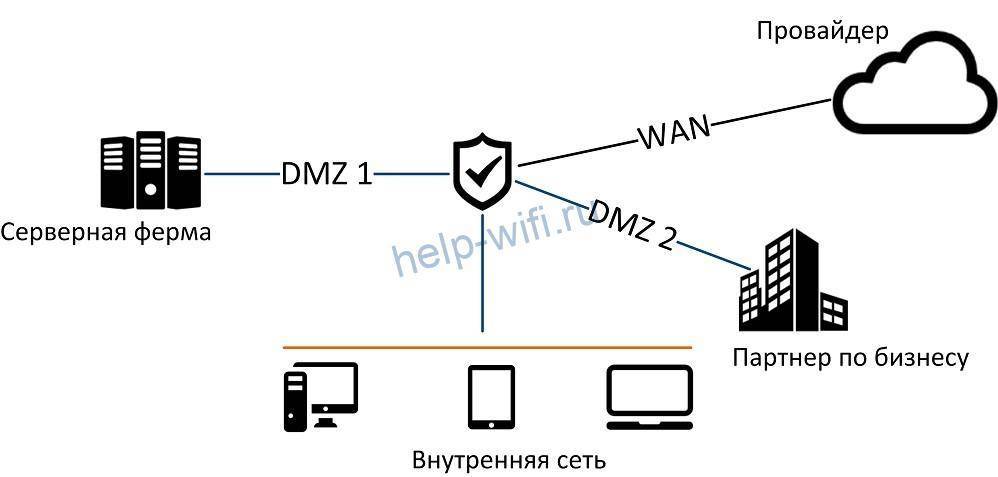

Один DMZ только для входящих соединений из внешних сетей;

Другой DMZ только для исходящих соединений.

Такая хитрость позволит уменьшить возможные векторы атаки на нашу базу данных, но увеличит количество серверов и правил межсетевого экранирования:

2 типа DMZ

Как видим на картинке у нас есть DMZ 1 и DMZ 2. Например, в случае компрометации балансировщика, злоумышленник не сможет атаковать серверы в DMZ 2 из-за отсутствия правил разрешающих трафик, злоумышленнику сначала придется найти уязвимость в веб приложении в сегменте приложений, получить высокие привилегии в операционной системе сервера с веб приложением и только потом он сможет атаковать серверы в DMZ 2.

В таком случае становится возможным разрешить исходящие доступы во внешние сети из сегментов уровня 2 – APP минуя DMZ, так как особо демилитаризованная зона не дает какой-либо защиты:

APP -> внешние сети

При этом стоит предполагать, что доступ открывается на известные DNS имена, а не на IP адреса либо во весь интернет. IP адрес может быть выдан нескольким владельцам, один из которых окажется злоумышленником То есть создавать можно только точечные доступы до доверенных сервисов в сети интернет.

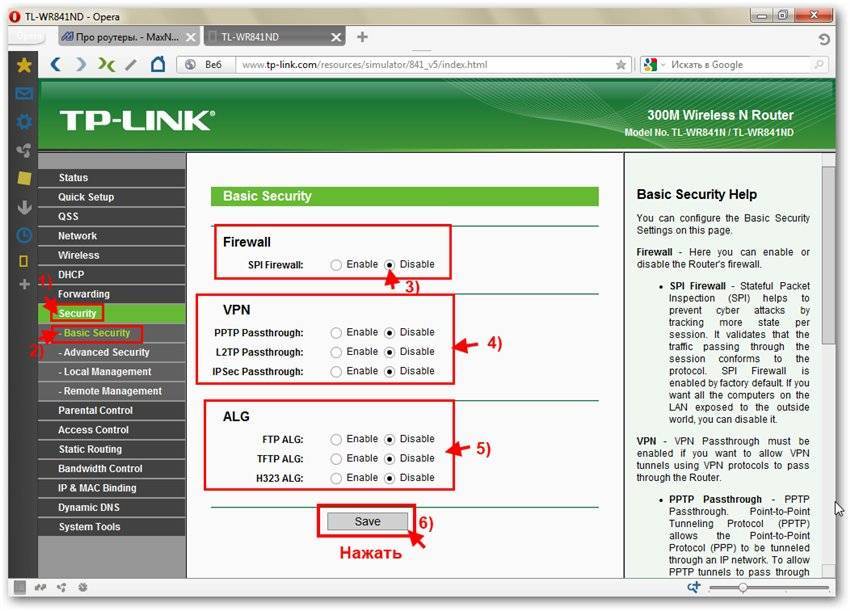

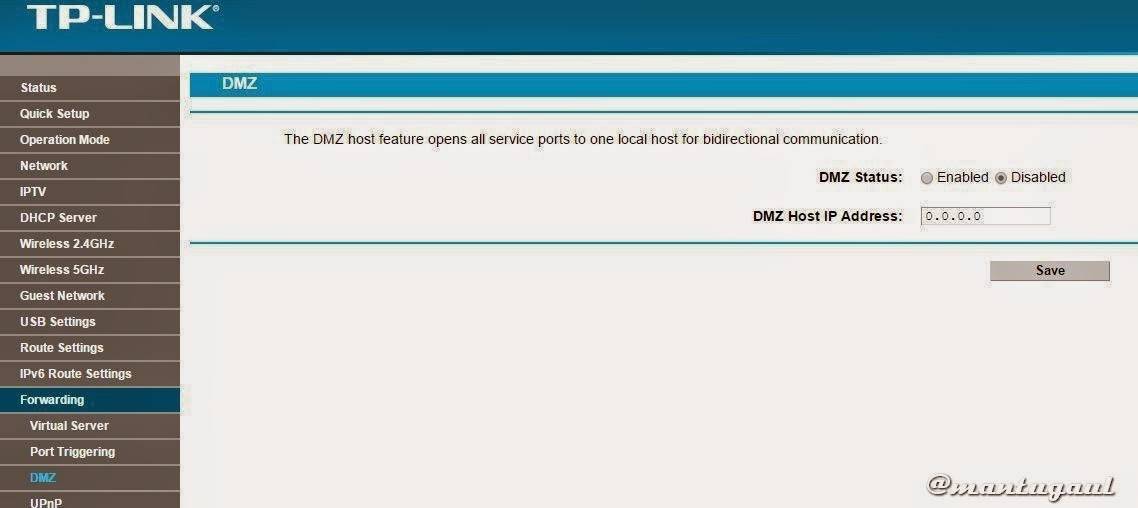

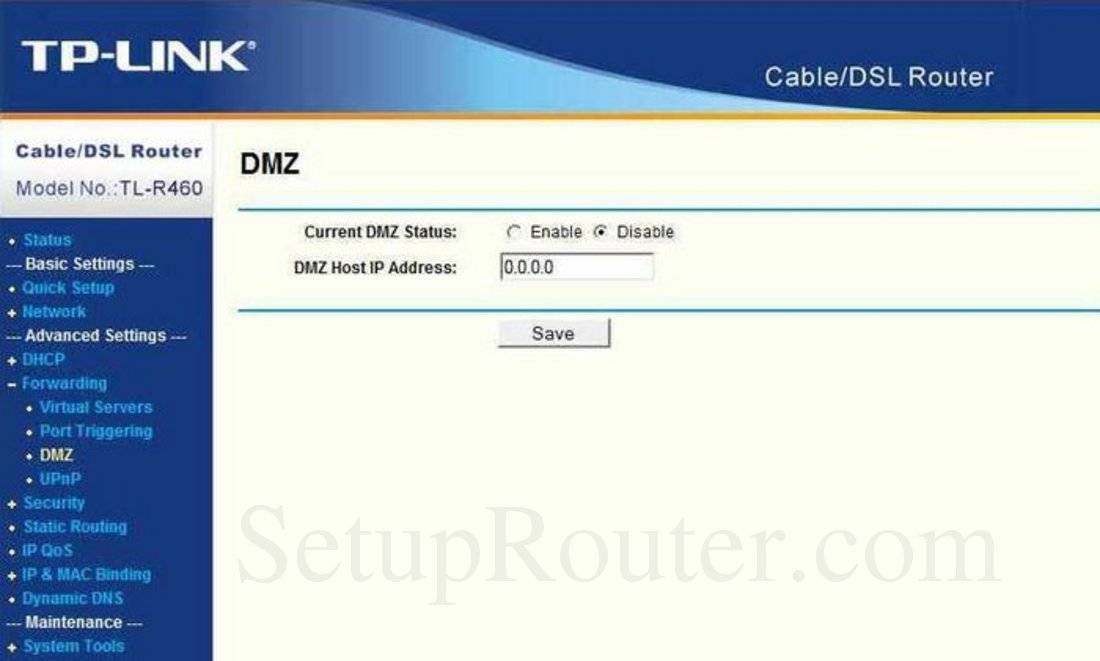

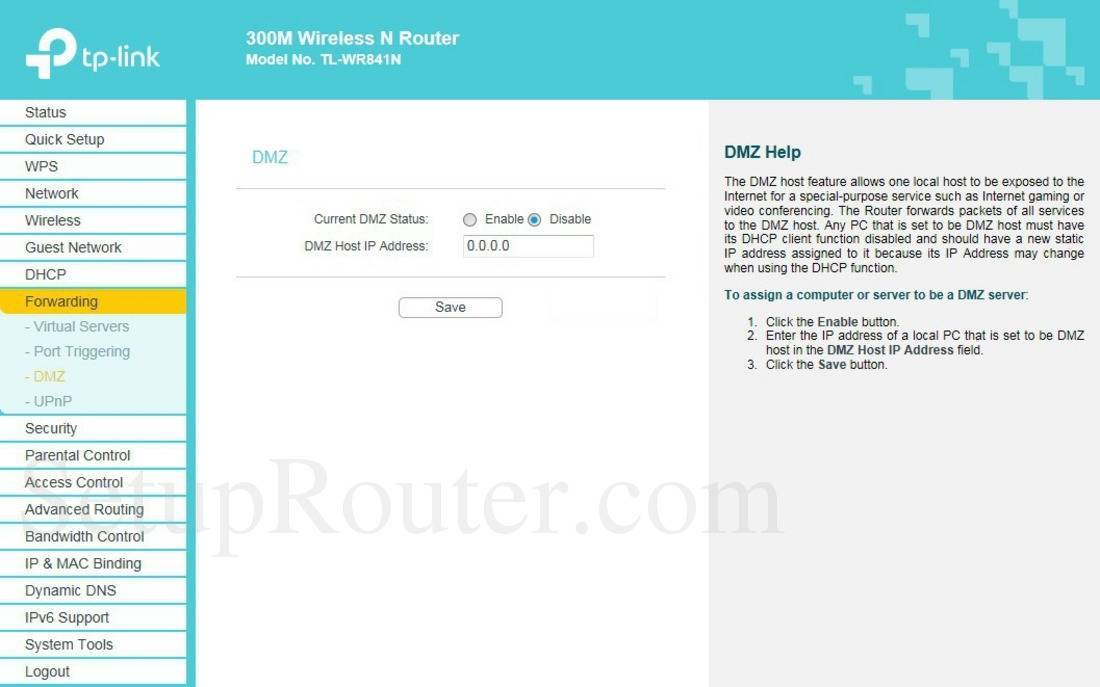

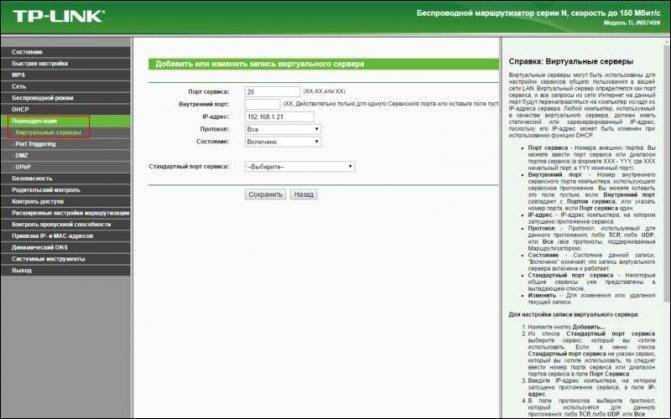

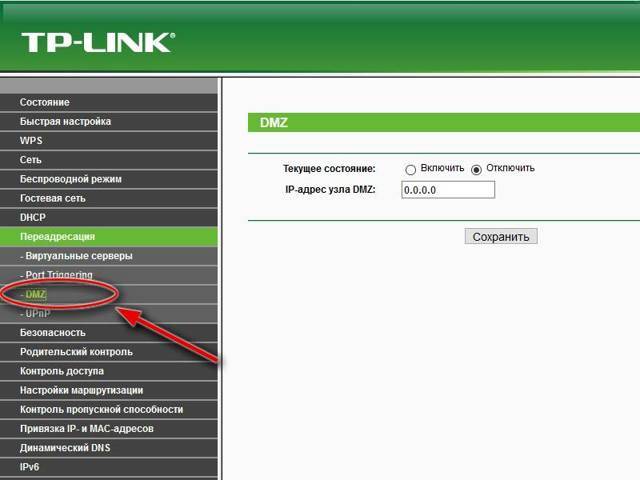

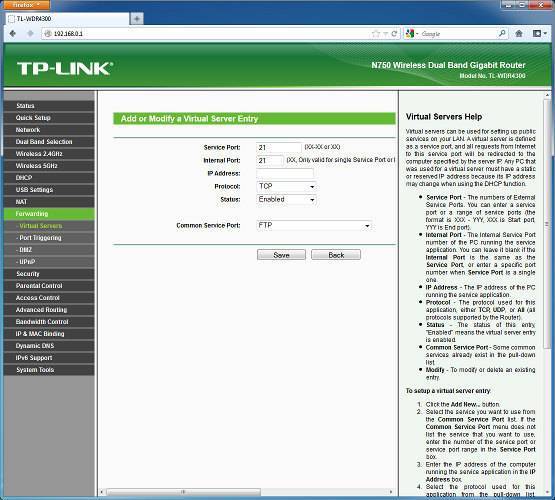

Включаем и настраиваем DMZ в роутере

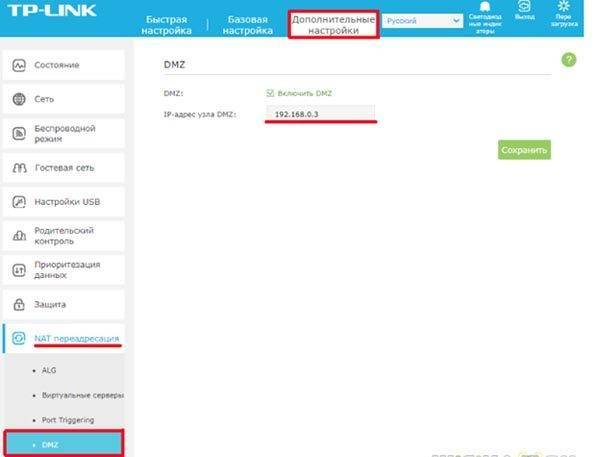

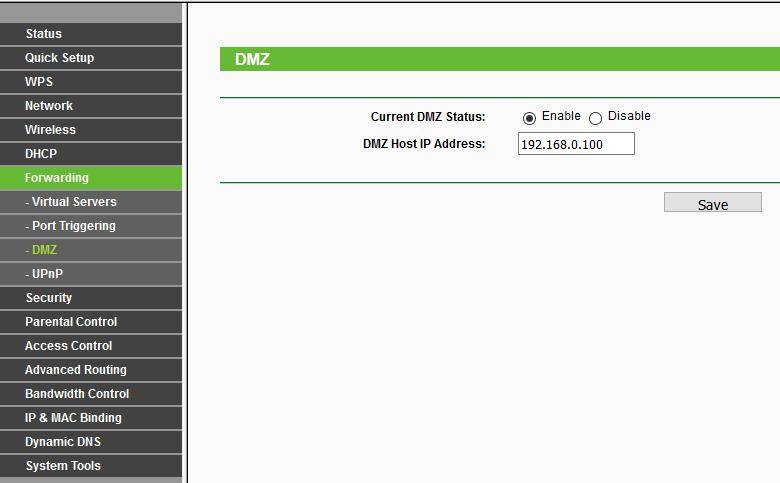

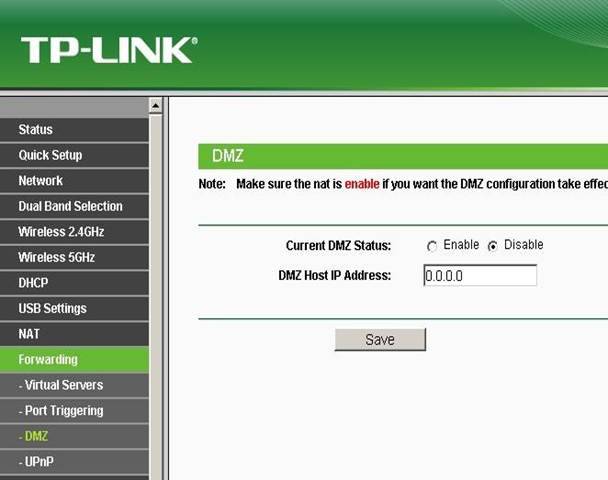

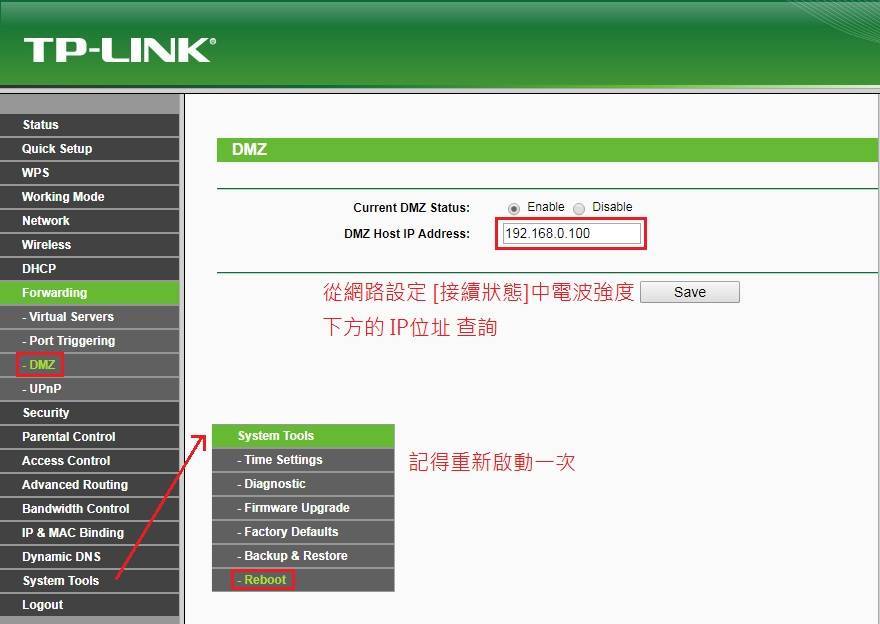

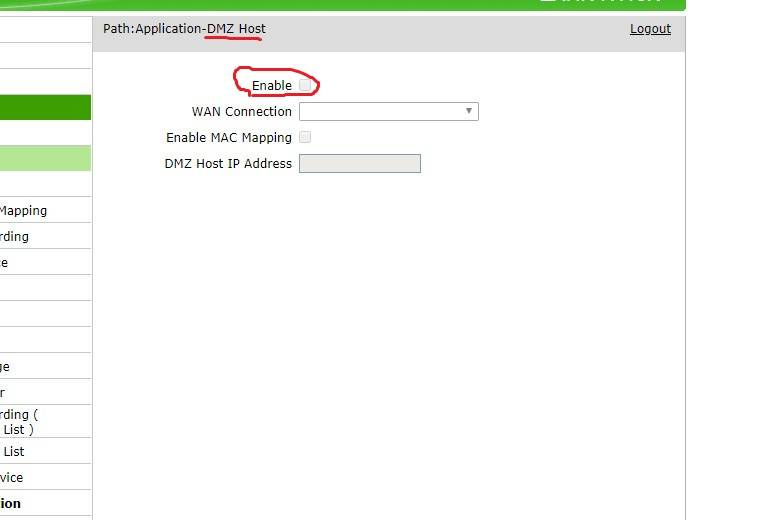

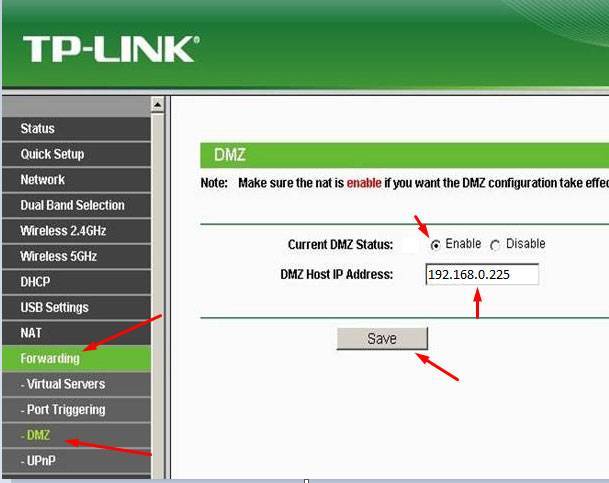

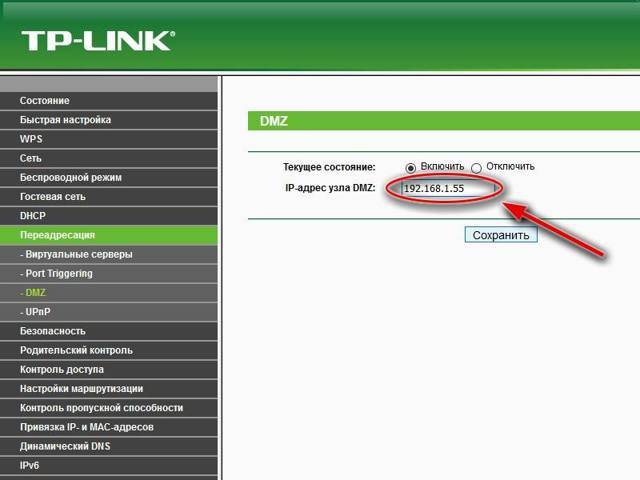

Процедура настройки ДМЗ в роутерах домашнего класса проста и не требует специальной квалификации. Рассмотрим процесс включения режима ДМЗ на примере распространённой модели компании TP-LINK, для других прошивок и аппаратов прочих производителей последовательность действий схожа, но процесс незначительно отличается. Итак, приступим:

- Войдите при помощи браузера в меню управления сетевыми настройками устройства, которое будет назначено DMZ-хостом.

- Отключите получение IP-адреса по протоколу DHCP и введите адрес вручную из диапазона локальной сети. В примере использован адрес 192.168.1.55.

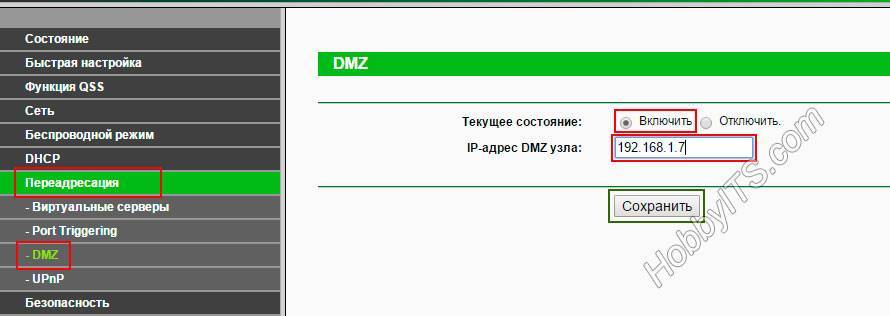

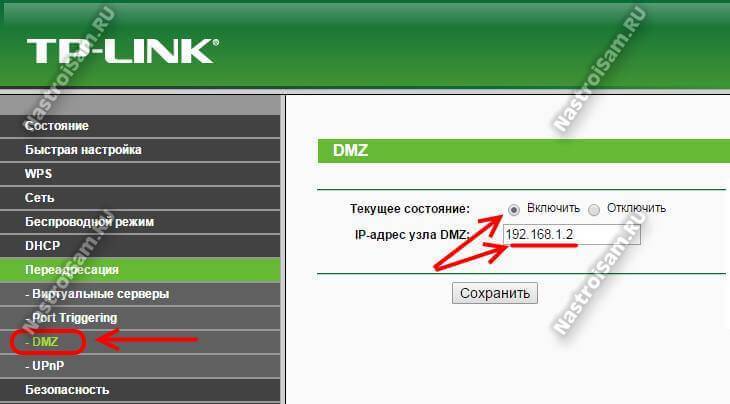

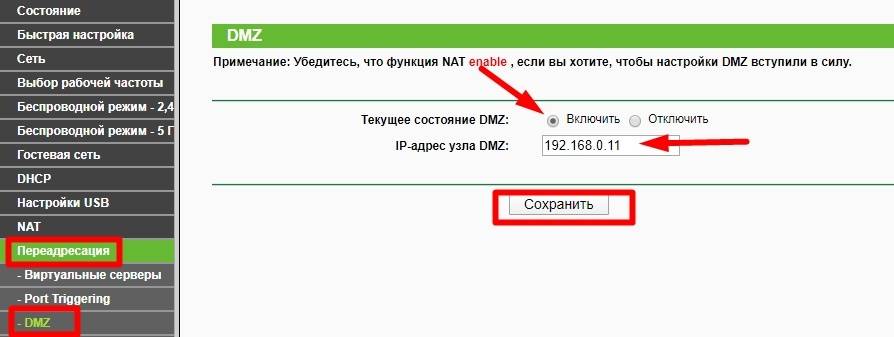

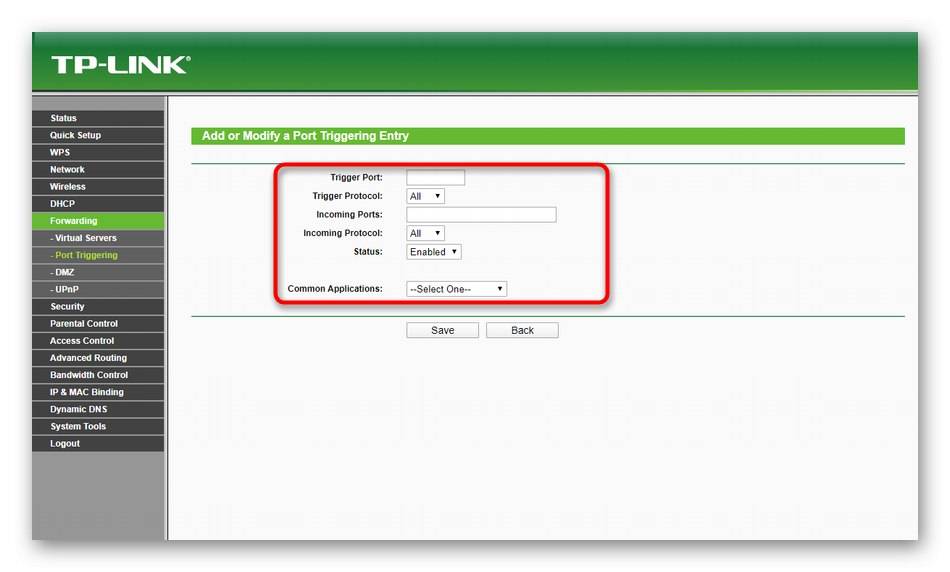

- Войдите в настройки роутера. Выберите в левом столбике вкладку «Переадресация» и затем подменю DMZ.

- Следующим шагом включаем поддержку демилитаризованной зоны, соответствующим переключением кнопок на странице управления. Вводим IP-адрес хоста и нажимаем кнопку сохранения изменений.

Рассмотренный пример выбран исходя из простоты. Отсутствие сложных правил фильтрации и переадресации входящих соединений снижает нагрузку на маршрутизатор и предоставляет приемлемую скорость обмена информацией с устройствами в демилитаризованной зоне. Нет необходимости в высокопроизводительном оборудовании, что сокращает расходы и гарантирует повышенную стабильность при эксплуатации.

Настройка режима «bridge» на роутере TP-Link

Если в наличии есть 2 маршрутизатора, то их можно связать посредством функции моста. Настройка осуществляется в 2 этапа.

Изначально необходимо на главном роутере поменять канал беспроводной сети. При этом оборудование, с которым в планах соединиться в режиме бриджа, должно быть уже настроено (Интернет работает, раздается Wi-Fi-сеть).

Как настроить роутер на примере модели TP-Link:

- Для начала откройте панель управления оборудования — впишите в адресную строку браузера «192.168.0.1».

- Логин и пароль, если ничего не меняли — admin/admin.

- Зайдите во вкладку «Беспроводной режим» и выберите канал 1 или 6, затем жмите «Сохранить». Таким образом устанавливается статический канал. На этом панель инструментов главного роутера можно закрывать.

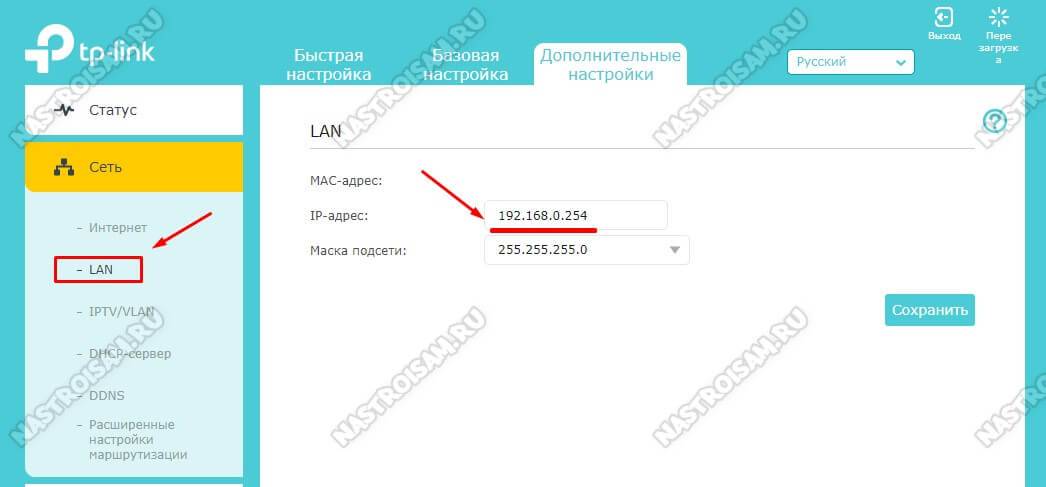

- Теперь настраиваем маршрутизатор, который будет работать в качестве моста (по технологии WDS). Сперва на нем поменяйте IP-адрес. Делается это с той целью, чтобы оба сетевого оборудования не работали с одинаковыми IP, иначе у них будет конфликт адресов. Откройте вкладку «Сеть».

- Зайдите в раздел «LAN» и смените IP-адрес в соответствующем поле. Например, на первом девайсе ИП будет «192.168.0.1», а на втором «192.168.0.2». Жмите «Сохранить» — оборудование автоматически перезагрузится.

- Снова откройте параметры и увидите, что IP-адрес сменился.

- Жмите на вкладку «Беспроводной режим» и задайте имя сети в соответствующем поле. Тут же необходимо сменить канал на тот, что был указан на первом маршрутизаторе, то есть 1. Поставьте галочку напротив «Включить WDS» и жмите «Поиск».

- Появится список точек доступа — выберите, с какой будете устанавливать соединение и жмите «Подключиться».

- Далее задайте тип безопасности — в поле «Key Type» установите «WPA-PSK/WPA2-PSK» или другой (аналогичный 1-му роутеру). Заполните поле «Password» — впишите пароль от новой сети. Жмите «Сохранить».

- После сохранения параметров необходимо перезагрузить оборудование. Просто отключите и включите питание или сделайте это через панель администрирования.

- Теперь проверьте параметры в разделе «Беспроводной режим». Здесь увидите строку «WDS Status». Напротив будет: «Run» или «Включен». Это говорит о том, что маршрутизатор подключен к главному роутеру и теперь раздает сеть.

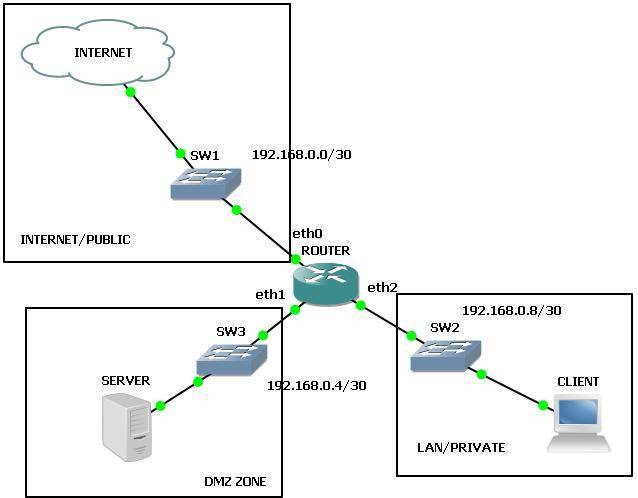

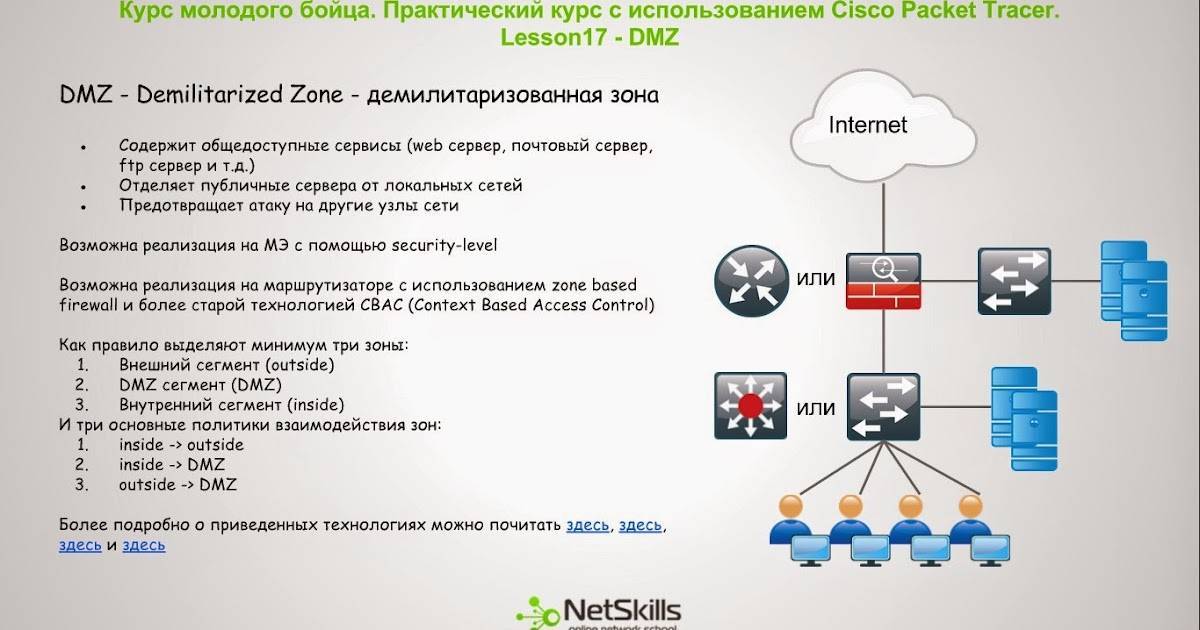

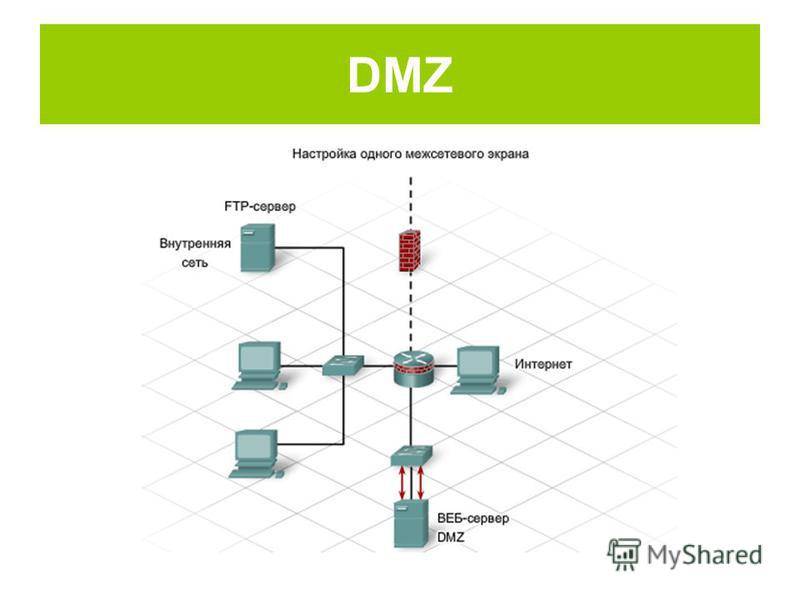

Назначение и использование DMZ

DMZ – это сегмент сети, создаваемый для сервисов и программ, которым требуется прямой доступ в интернет. Прямой доступ необходим для торрентов, мессенджеров, онлайн-игр, некоторых других программ. А также без него не обойтись, если вы хотите установить камеру видеонаблюдения и иметь к ней доступ через интернет.

Если компьютер, на котором запущена программа, подключается к интернету напрямую, минуя роутер, то необходимости использовать DMZ нет. Но если подключение осуществляется через роутер, то «достучаться» до программы из интернета не получится, потому что все запросы будут получены роутером и не переправлены внутрь локальной сети.

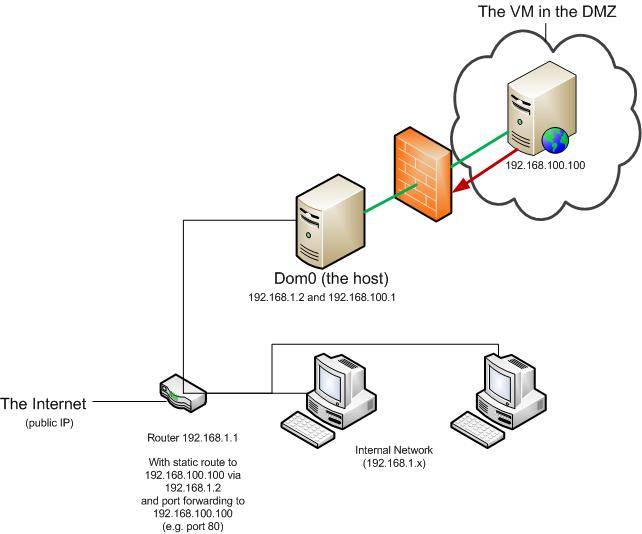

Для решения этой проблемы обычно используют проброс портов на роутере. Об этом на нашем сайте есть отдельная статья. Однако это не всегда удобно и кто-то предпочитает настраивать DMZ. Если вы настроите DMZ на вашем роутере и добавите в неё нужный узел сети, например, ПК, на котором запущен игровой сервер или видеорегистратор, к которому подключена IP-камера, этот узел будет виден из внешней сети так, как будто он подключен к интернету напрямую. Для остальных устройств вашей сети ничего не изменится – они будут работать так же, как и до этого.

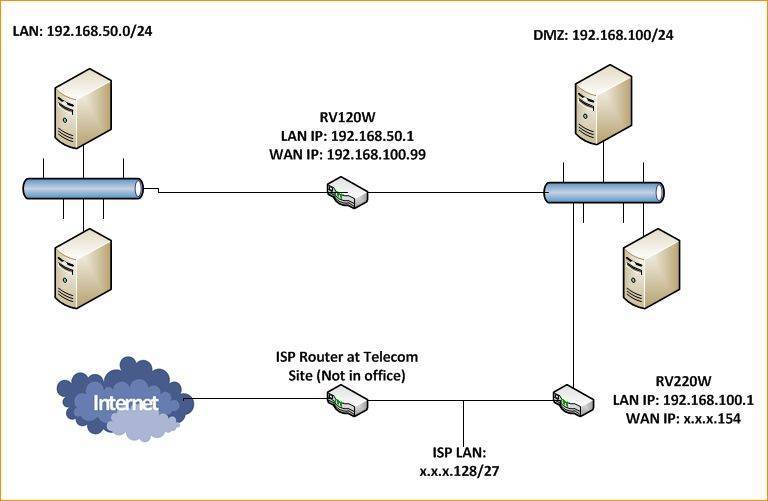

Следует внимательно относиться к этим всем настройкам. Так как и проброс портов и DMZ — это потенциальная дыра в безопасности. Для повышения безопасности в крупных компаниях зачастую создают отдельную сеть для DMZ. Для того, чтобы закрыть доступ из сети DMZ к другим компьютерам, используют дополнительный маршрутизатор.

Что такое DMZ

Является физическим или виртуальным сервером, служащим как буфер между локальной сетью и интернетом. Применяется для предоставления пользователям локальной сети услуг электронной почты, удалённых серверов, веб-приложений и других программ, которые требуют доступ во Всемирную паутину. Для доступа к внутренним ресурсам извне нужно пройти процедуру авторизации, попытка войти для не авторизованных пользователей успехом не увенчается. В большинстве случаев это настройка маршрутизатора.

Название происходит от английской аббревиатуры, обозначающей демилитаризованную зону как барьер между враждующими территориями. Эта технология применяется, когда вы создаёте домашний сервер, доступ к которому должен осуществляться с любого компьютера, подсоединённого к интернету. Настоящая демилитаризованная зона используется в больших корпоративных сетях с высоким уровнем внутренней защиты. Домашние модели роутеров полностью открывают компьютер для доступа к интернету.

Dmz – что это в роутере? — ПК Консультант

30.11.2019

Человеку, который приобретает роутер, следует знать его характеристики и особенности. Конечно, пользователю предоставляется широкий сектор возможностей, связанных с wifi. Но в написанной статье разберём специфику одного малознакомого сервиса, а именно — DMZ.

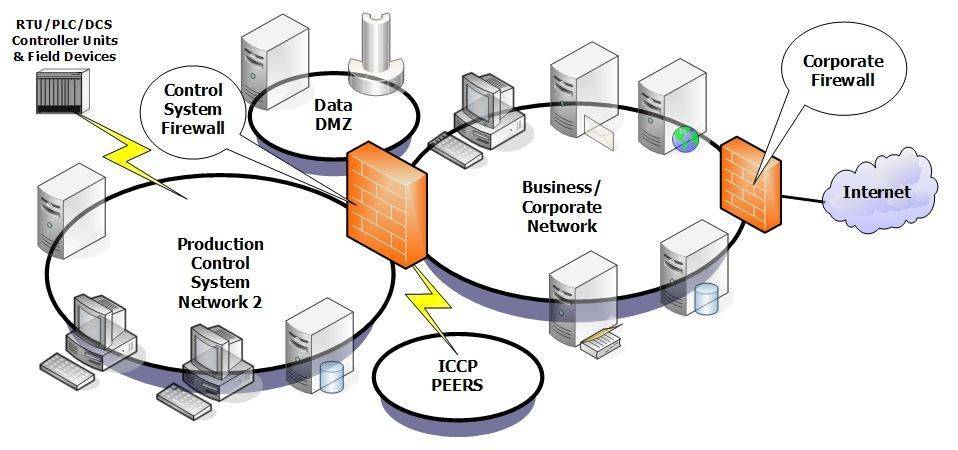

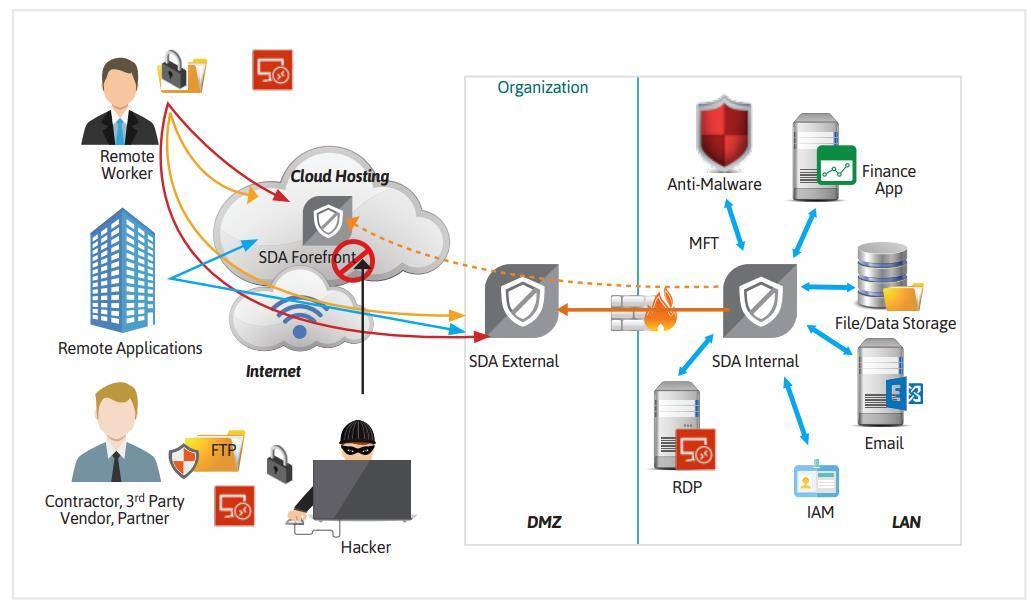

Четыре лучших практики по настройке DMZ (демилитаризованная зона)

В эру облачных вычислений DMZ (Demilitarized Zone, демилитаризованная зона, ДМЗ — физический или логический сегмент сети, содержащий и предоставляющий организации общедоступные сервисы, а также отделяющий их от остальных участков локальной сети, что позволяет обеспечить внутреннему информационному пространству дополнительную защиту от внешних атак) стала намного более важной — и одновременно более уязвимой, — чем когда-либо могли себе это представить ее первоначальные архитекторы. Десять или двадцать лет назад, когда большинство конечных точек все еще находились во внутренней сети компании, DMZ зона была всего лишь дополнительной пристройкой к сети

Десять или двадцать лет назад, когда большинство конечных точек все еще находились во внутренней сети компании, DMZ зона была всего лишь дополнительной пристройкой к сети.

Пользователи, находящиеся за пределами локальной вычислительной сети, очень редко запрашивали доступ к внутренним сервисам, и наоборот, необходимость в доступе локальных пользователей к общедоступным сервисам также возникала не часто, поэтому в то время DMZ мало что решала в деле обеспечения информационной безопасности. Что же стало с ее ролью сейчас?

Сегодня вы либо софтверная компания, либо вы работаете с огромным количеством поставщиков SaaS-сервисов (Software as а service, программное обеспечение как услуга).

Так или иначе, но вам постоянно приходится предоставлять доступ пользователям, находящимися за пределами вашей LAN, либо запрашивать доступ к сервисам, расположенным в облаке. В результате ваша DMZ «забита под завязку» различными приложениями.

И хотя DMZ, как изначально предполагалось, должна служить своеобразной контрольной точкой вашего периметра, в наши дни ее функция всё больше напоминает внешнюю рекламную вывеску для киберпреступников.

Каждый сервис, который вы запускаете в DMZ зоне, является еще одним информационным сообщением для потенциальных хакеров о том, сколько у вас пользователей, где вы храните свою критически важную деловую информацию, и содержат ли эти данные то, что злоумышленник может захотеть украсть. Ниже представлены четыре лучшие практики, которые позволят вам включить и настроить DMZ так, что пресечь весь этот бардак.

Подробнее о DMZ

DMZ состоит из одного или нескольких компьютеров либо сетевых устройств, без ограничений доступных из внутренней сети и из интернета. Потребность в таких настройках вызвана специфическими программами или службами, к которым необходим доступ внешним пользователям.

Например, в сети предприятия установлены серверы электронной почты, или обмена сообщениями. Вместо того чтобы настраивать цепочку правил доступа в сетевом экране, удалённым пользователям предоставляется доступ к серверу по специальному алгоритму. При этом связь с локальной сетью извне контролируется стандартной политикой безопасности.

Такая организация сети гарантирует функционирование специальных служб и сервисов при малой вероятности проникновения злоумышленников в компьютеры пользователей и хищения данных. Разумеется, на DMZ-хосте не размещают секретную информацию или соответствующим способом защищают от взлома.

Настройка DMZ на роутере

Роутеры позволяют добавить в DMZ только одно устройство. Роутер должен получать «белый» IP-адрес. Только в этом случае будет возможен доступ к нему из глобальной сети. Информацию об этом можно получить у вашего интернет провайдера. Некоторые провайдеры бесплатно выдают внешний IP-адрес, но зачастую за эту услугу требуется дополнительная плата.

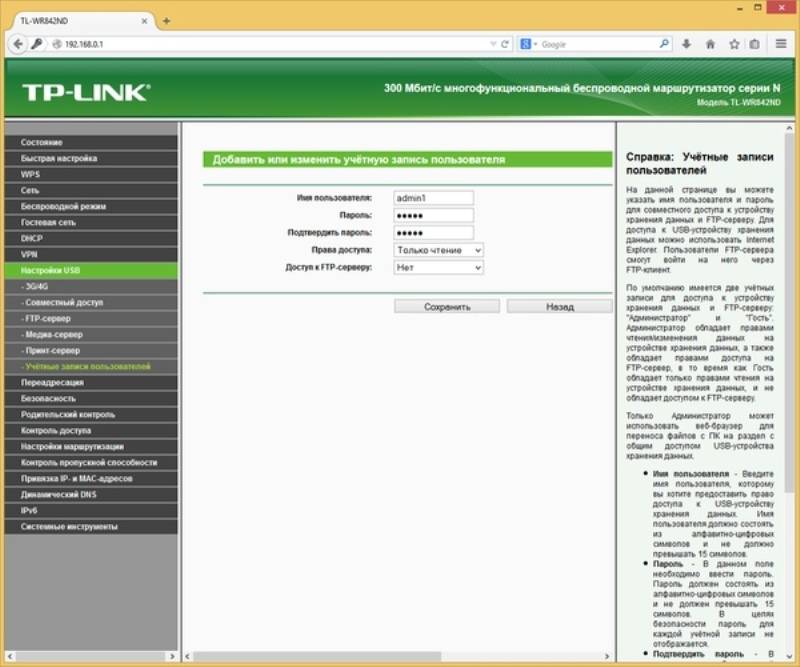

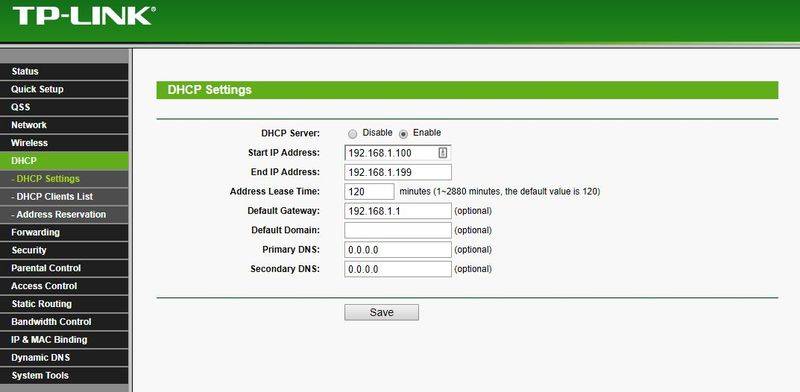

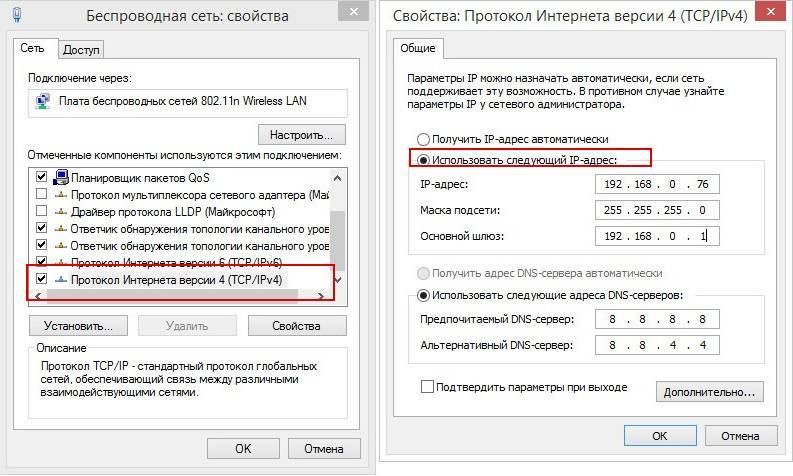

Установка статического IP-адреса

Добавить в DMZ можно только компьютер, имеющий статический IP-адрес. Поэтому первым делом меняем его. Для этого открываем свойства сетевого подключения и в настройках TCP/IP прописываем статический IP-адрес в диапазоне адресов вашей сети. Например, если у вашего роутера IP 192.168.0.1, то для компьютера можно указать 192.168.0.10. Маска подсети стандартная – 255.255.255.0. А в поле «Шлюз» нужно указать адрес вашего роутера.

Следует обратить внимание, что IP-адрес, заданный компьютеру не должен быть в диапазоне адресов, раздаваемых DHCP сервером. На этом настройка компьютера завершена и можно переходить к настройкам роутера

На этом настройка компьютера завершена и можно переходить к настройкам роутера.

Настройка роутера

Первым делом DMZ на роутере нужно включить, поскольку по умолчанию она всегда отключена.

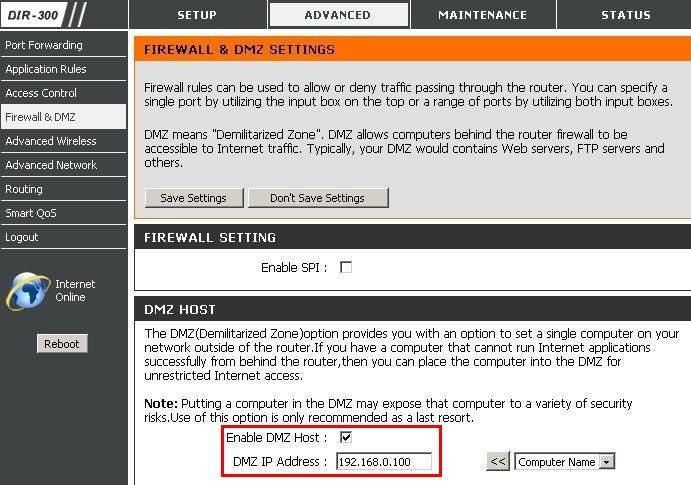

Находим соответствующий пункт меню в веб-интерфейсе устройства:

- На роутерах Asus нужная вкладка так и называется – DMZ.

- На роутерах TP-Link откройте пункт «Переадресация», а в нём будет подпункт DMZ.

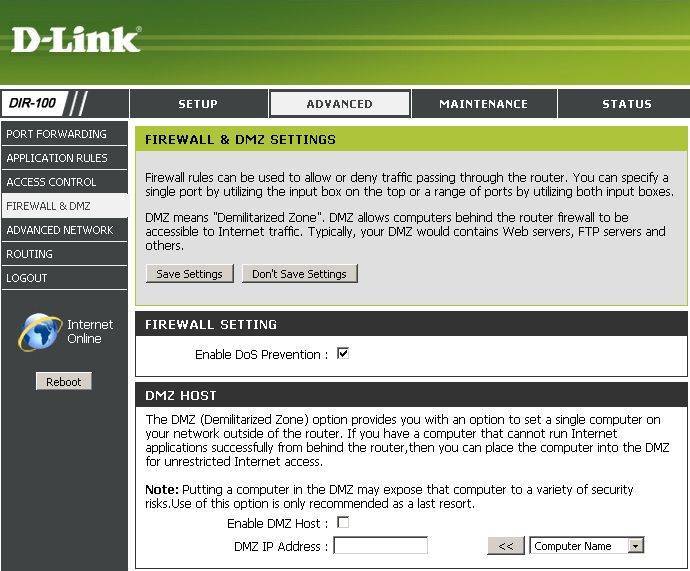

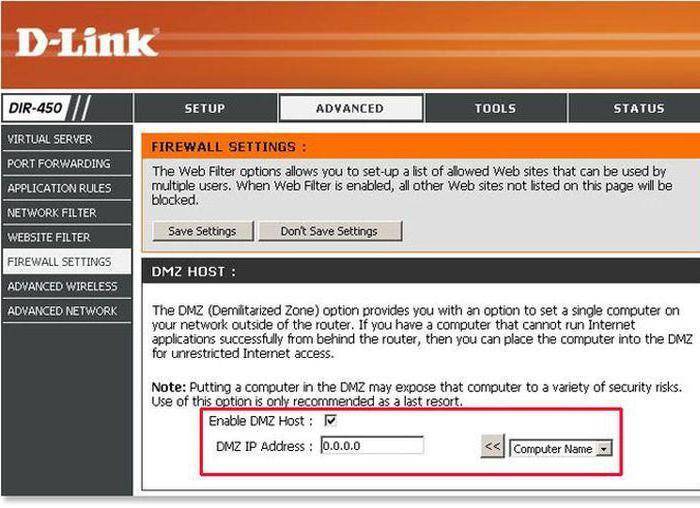

- У D-Link ищите пункт «Межсетевой экран».

В любом случае на вкладке настроек нужно поставить галочку в поле «Включить». А рядом найти поле, которое называется «Адрес узла DMZ» или «Адрес видимой станции» (в зависимости от модели роутера могут быть другие варианты). В это поле вписываем статический адрес компьютера или другого устройства, которое нужно добавить в DMZ. В нашем случае это 192.168.0.10.

Сохраните настройки и перезапустите роутер. На этом всё: все порты на выбранном ПК открыты. Любая программа, которая использует входящие подключения, будет думать, что выходит в сеть напрямую. Все остальные программы будут работать в штатном режиме.

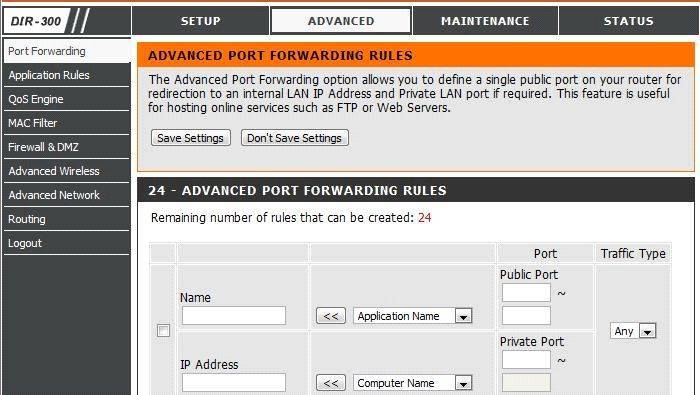

Ниже приведен пример настройки маршрутизатора с англоязычным интерфейсом.

Создание DMZ удобный способ упростить работу нужных программ, однако следует иметь в виду, что открытый доступ к ПК повышает риски сетевых атак и заражения вирусами.

Поэтому на устройстве, используемом в качестве узла DMZ, нужно обязательно установить файервол и антивирусную программу.

- https://hobbyits.com/chto-takoe-dmz-v-routere-i-kak-nastroit-demilitarizovannuyu-zonu/

- http://ithelp21.ru/probros-portov-zyxel-router/

- https://naseti.com/o-routerah/dmz.html

Назначение и использование DMZ

DMZ – это сегмент сети, создаваемый для сервисов и программ, которым требуется прямой доступ в интернет. Прямой доступ необходим для торрентов, мессенджеров, онлайн-игр, некоторых других программ. А также без него не обойтись, если вы хотите установить камеру видеонаблюдения и иметь к ней доступ через интернет.

Если компьютер, на котором запущена программа, подключается к интернету напрямую, минуя роутер, то необходимости использовать DMZ нет. Но если подключение осуществляется через роутер, то «достучаться» до программы из интернета не получится, потому что все запросы будут получены роутером и не переправлены внутрь локальной сети.

Для решения этой проблемы обычно используют проброс портов на роутере. Об этом на нашем сайте есть отдельная статья. Однако это не всегда удобно и кто-то предпочитает настраивать DMZ. Если вы настроите DMZ на вашем роутере и добавите в неё нужный узел сети, например, ПК, на котором запущен игровой сервер или видеорегистратор, к которому подключена IP-камера, этот узел будет виден из внешней сети так, как будто он подключен к интернету напрямую. Для остальных устройств вашей сети ничего не изменится – они будут работать так же, как и до этого.

Следует внимательно относиться к этим всем настройкам. Так как и проброс портов и DMZ – это потенциальная дыра в безопасности. Для повышения безопасности в крупных компаниях зачастую создают отдельную сеть для DMZ. Для того, чтобы закрыть доступ из сети DMZ к другим компьютерам, используют дополнительный маршрутизатор.

Главные достоинства и недостатки использования функции

Маршрутизаторы, включающие опцию WI-Fi Multimedia, имеют как плюсы, так и минусы использования. Поддержка технологии WMM обеспечивает роутерам целый ряд преимуществ:

- Повышение эффективности беспроводной сети.

- Поддержка стандарта осуществляется большинством производителей современного сетевого оборудования.

- Оптимизация передачи пакетов данных для увеличения скорости трафика для файлов мультимедиа, в частности видео и голосовых сигналов.

- Увеличение времени автономной работы устройств, подключаемых к сети WI-Fi и использующих в качестве источника питания аккумуляторы.

- Снижение числа ошибок.

К недостаткам можно отнести следующие факторы:

- Стандарт не поддерживается устаревшими моделями сетевого оборудования.

- Отсутствует возможность полноценной настройки абсолютных приоритетов для трафика видео и звуковых сигналов.

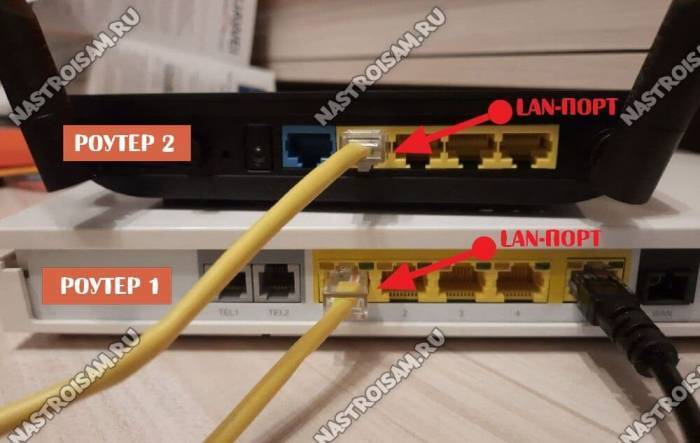

Как соединить два роутера кабелем

В настоящий момент есть несколько способов, позволяющих сделать сеть роутер-роутер. Самый простой и доступный — это соединить их кабелем. Хотя и тут у неподготовленного человека, который первый раз с этим сталкивается, возникают вопросы. В первую очередь непонятно через какие порты соединить два роутера, ведь у каждого из них есть несколько портов — WAN и LAN — какой из них использовать? Есть две возможные схемы.

Подключение роутеров — Lan-Lan соединение

Этот способ самый правильный с точки зрения расширения одной локальной сети. В схеме LAN-LAN два роутера будут использоваться в таком виде. Первый играет роль маршрутизатора, который получает Интернет от провайдера и раздаёт его всем остальным клиентам. Второй роутер мы будем использовать, фактически, как обычный свич с точкой доступа WiFi. Коммутация патч-кордов будет выглядеть так:

То есть с первого коммутатора уходим с LAN-порта и приходим на LAN-порт второго. При этом на втором роутере WAN-порт не используется.

Но, перед тем как соединять два роутера между собой, нужно выполнить некоторые настройки. При этом на первом не меняем ничего, а на втором делаем следующее:

1. Отключить DHCP-сервер

В одном сегменте локальной сети не должно быть двух действующих DHCP-серверов. Оставляем его на первом маршрутизаторе, а на втором отключаем. Для примера буду показывать как это делается на роутере TP-Link Archer.

После того, как Вы отключите DHCP-сервер на этом роутере, клиентские устройства не смогут получать от него IP до тех пор, пока Вы не соедините его к первому в схеме. Если надо будет подключиться — пропишите на подключаемом устройстве IP-адрес статически и сможете попасть в настройки.

Примечание: Вот здесь есть инструкция как отключить DHCP-сервер для других моделей роутеров.

2, Изменить IP-адрес второго роутера

Это нужно сделать по двум причинам. Во-первых, если у Вас соединяемые два роутера будут иметь одинаковый локальный IP-адрес, то сеть не будет нормально работать, не зная к какому из них посылать пакеты. Во-вторых, чтобы иметь доступ к настройкам второго роутера ему желательно прописать IP из подсети первого.

Например, если у первого маршрутизатора IP-адрес 192.168.0.1, то у второго надо сделать 192.168.1.254. Тогда Вы всегда будете иметь доступ к настройкам обоих устройств. Просто и удобно. На забудьте сохранить настройки!

После указанных выше действий можно соединить два роутера кабелем и проверить работу локальной сети.

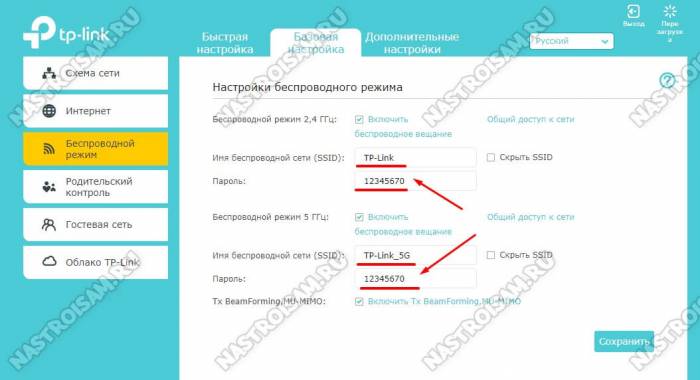

3. Настройка WiFi на втором роутере

Так как мы ставим второй маршрутизатор для расширения зоны покрытия первого, то, соответственно надо будет на нем прописать то же имя сети Вай-Фай (идентификатор SSID) и пароль, как на первом.

Если устройства двухдиапазонные, то дублируем настройки для обоих диапазонов.: и для 2,4 ГГц, и для 5 ГГц.

Совет: Так как у Вас теперь будет две точки доступа с одинаковым именем сети и паролем, то размещать их надо так, чтобы они минимально перекрывали друг-друга. В противном случае могут возникать проблемы.

Как настроить соединение двух роутеров LAN — WAN

Этот вариант тоже можно иногда использовать, хотя он не совсем правильный. Во-первых получается не совсем единая сеть — со стороны второго маршрутизатора будет видна вся локалка за обоими устройствами, а вот со стороны первого — нет. Такой способ часто используют при подключении к Интернету через соседей, или когда нужно сделать простейшее разделение сети на сегменты.

На первом роутере всё по-прежнему — мы соединяем его через LAN-порт с WAN-портом второго роутера. После этого второй настраивается как полноценный маршрутизатор, со своей подсетью. В настройках Интернета на нём нужно выбрать вариант «Динамический IP-адрес» (DHCP IPoE):

Важно, чтобы на первом маршрутизаторе был обязательно включен DHCP-сервер. Можно, конечно, было бы замарочиться и настроить всё через статику, но это не совсем правильно, да и для неопытного пользователя через динамику будет проще, быстрее и удобнее